ESET-ovi raziskovalci odkrijejo Dolphin, sofisticirana stranska vrata, ki razširjajo arzenal skupine ScarCruft APT

ESET-ovi raziskovalci so analizirali prej neprijavljena stranska vrata, ki jih uporablja skupina ScarCruft APT. Zadnja vrata, ki smo jih poimenovali Dolphin, imajo širok nabor vohunskih zmogljivosti, vključno z nadzorovanjem pogonov in prenosnih naprav ter izločanjem zanimivih datotek, zapisovanjem tipk in snemanjem posnetkov zaslona ter krajo poverilnic iz brskalnikov. Njegova funkcionalnost je rezervirana za izbrane tarče, na katere se backdoor namesti po začetnem kompromisu z manj napredno zlonamerno programsko opremo. V skladu z drugimi orodji ScarCruft Dolphin zlorablja storitve za shranjevanje v oblaku – posebej Google Drive – za C&C komunikacijo.

Med našo preiskavo smo opazili nadaljnji razvoj stranskih vrat in poskuse avtorjev zlonamerne programske opreme, da bi se izognili odkrivanju. Pomembna značilnost prejšnjih različic Dolphin, ki smo jih analizirali, je možnost spreminjanja nastavitev prijavljenih računov Google in Gmail žrtev, da se zmanjša njihova varnost, najverjetneje ohrani dostop do e-poštnih predalov žrtev.

V tej objavi v spletnem dnevniku ponujamo tehnično analizo zakulisnih vrat Dolphin in pojasnjujemo njihovo povezavo s predhodno dokumentirano dejavnostjo ScarCruft. Naše ugotovitve o tem novem dodatku k naboru orodij ScarCruft bomo predstavili na AVAR 2022 konferenca.

- Raziskovalci ESET-a so analizirali Dolphin, prej neprijavljena stranska vrata, ki jih uporablja skupina ScarCruft APT.

- Dolphin je nameščen samo na izbranih ciljih; na pogonih ogroženih sistemov išče zanimive datoteke in jih eksfiltrira v Google Drive.

- Zadnja vrata so bila uporabljena kot zadnji koristni tovor večstopenjskega napada v začetku leta 2021, ki je vključeval napad na južnokorejski spletni časopis, izkoriščanje Internet Explorerja in druga zadnja vrata ScarCruft, imenovano BLUELIGHT.

- Od začetnega odkritja Dolphina aprila 2021 so raziskovalci ESET-a opazili več različic stranskih vrat, v katerih so akterji groženj izboljšali zmogljivosti stranskih vrat in se poskušali izogniti odkrivanju.

- Pomembna značilnost prejšnjih različic Dolphin, ki smo jih analizirali, je možnost spreminjanja nastavitev prijavljenih računov Google in Gmail žrtev, da se zmanjša njihova varnost.

ScarCruft profil

ScarCruft, znan tudi kot APT37 ali Reaper, je vohunska skupina, ki deluje vsaj od leta 2012. Osredotoča se predvsem na Južno Korejo, vendar so bile tarče tudi druge azijske države. Zdi se, da ScarCruft zanimajo predvsem vladne in vojaške organizacije ter podjetja v različnih panogah, povezanih z interesi Severne Koreje.

Pregled delfinov

Leta 2021 je ScarCruft izvedel napad na južnokorejski spletni časopis, osredotočen na Severno Korejo. Napad je sestavljalo več komponent, vključno z izkoriščanjem Internet Explorerja in lupinsko kodo, ki vodi do stranskih vrat z imenom BLUELIGHT, poroča Voleksnost in Kaspersky.

V teh poročilih so bila zadnja vrata BLUELIGHT opisana kot končni tovor napada. Vendar pa smo pri analizi napada prek telemetrije ESET odkrili druga, bolj izpopolnjena stranska vrata, ki so bila na izbranih žrtvah nameščena prek BLUELIGHT. Ta zakulisna vrata smo poimenovali Dolphin na podlagi poti PDB, najdene v izvršljivi datoteki.

Medtem ko zakulisna vrata BLUELIGHT izvedejo osnovno izvidovanje in oceno ogroženega stroja po izkoriščanju, je Dolphin bolj izpopolnjen in ročno nameščen le proti izbranim žrtvam. Oba backdoorja sta sposobna izločiti datoteke s poti, določene v ukazu, vendar Dolphin tudi aktivno išče po pogonih in samodejno izloči datoteke s končnicami, ki so zanimive za ScarCruft.

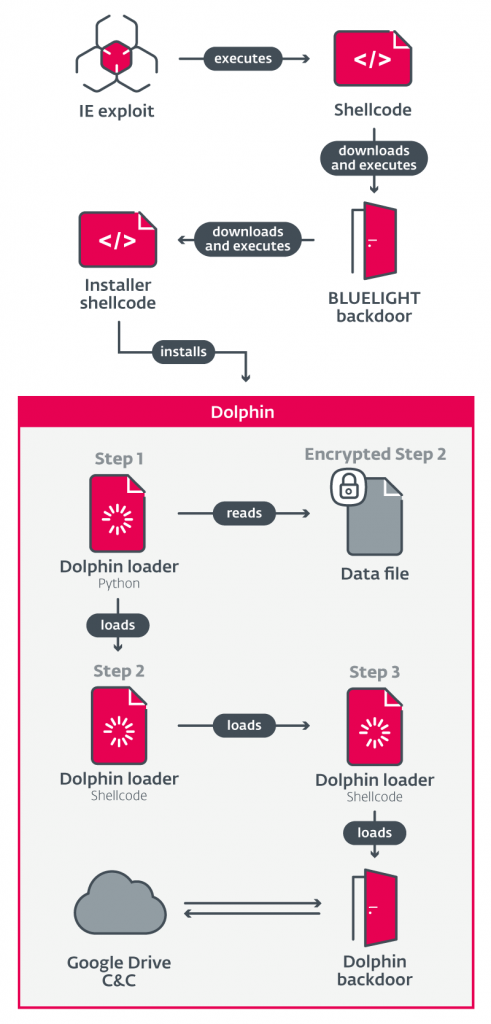

Slika 1 prikazuje pregled komponent napada, ki vodijo do izvedbe stranskih vrat Dolphin.

Analiza delfinov

Analiza komponent Dolphina in njihovih zmogljivosti je podana v naslednjem razdelku.

Analiza temelji na prvi različici backdoorja, ki smo jo našli, 1.9 (na podlagi niza v kodi) z dodatnimi informacijami o spremembah v novejših različicah. Povzetek opisa sprememb različice najdete v Evolucija delfinov oddelek.

Namestitveni program Dolphin

Naslednji razdelki opisujejo komponente namestitvenega in nalagalnega programa, ki so odgovorne za izvajanje stranskih vrat Dolphin v analiziranem scenariju napada.

Treba je omeniti, da ta namestitveni program in nameščeni nalagalnik nista ekskluzivna za Dolphin in sta ju že videli uporabljati z drugo zlonamerno programsko opremo ScarCruft.

Lupinska koda namestitvenega programa sledi tem glavnim ciljem:

- Prenesite in namestite tolmač Python

- Ustvarite in razporedite nakladalno verigo s tovorom

- Zagotovite obstojnost nakladalne verige

Namestitveni program iz OneDrive prenese datoteko CAB, ki vsebuje zakonit tolmač Python 2.7. CAB je razpakiran do % APPDATA%, odvisno od arhitekture pa tolmač konča v enem od naslednjih imenikov:

- %appdata%Python27(32)

- %appdata%Python27(64)

Namestitveni program ustvari dve poti datotek za komponente nalagalne verige, in , z obliko .

je naključno izbran izmed

- %PROGRAMDATA%

- % JAVNO %

- %APPDATA%Microsoft

- %APPDATA%MicrosoftWindows

- % LOCALAPPDATA %

- %LOCALAPPDATA% Microsoft

- %LOCALAPPDATA%MicrosoftWindows

in so naključno izbrani izmed obstoječih imen datotek (brez končnice) v %windir%inf*.inf in %windir%system32*.dll.

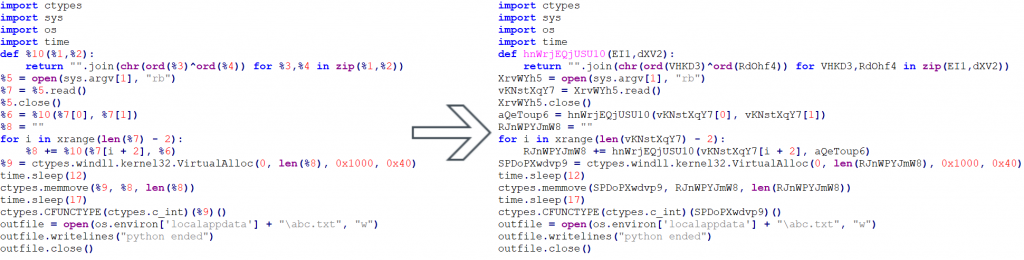

Za ustvarjanje 1. koraka nalagalnika uporablja predlogo skripta, ki je napolnjena z naključno ustvarjenimi imeni (spremenljivke, funkcije). Predloga z ustvarjenim primerom je prikazana na sliki 2.

Nato se napiše scenarij .

2. korak (vdelan v namestitveni program), ki vsebuje preostanek nalagalne verige, vključno s koristnim tovorom, je šifriran z enobajtnim ključem XOR, ki je izpeljan iz trenutnega časa in zapisan v .

Da bi obdržal začetek verige nalaganja, namestitveni program nastavi vrednost registra Run:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

O je naključno izbran izmed obstoječih ujemajočih se imen datotek %WINDIR%inf*.inf, zavračanje Inf. podaljšanje.

Za začetek verige nalaganja po namestitvi ustvari enkratno načrtovano opravilo.

Dolphin nakladalec

Nalagalnik Dolphin je sestavljen iz skripta Python in ukazne kode.

Korak 1, skript Python, prebere določeno datoteko, XOR-dešifrira njeno vsebino in izvede nastalo lupinsko kodo.

2. korak, lupinska koda, ustvari gostiteljski proces (naključna izvedljiva datoteka CLI iz %WINDIR%System32*.exe), XOR-dešifrira nadaljnjo lupinsko kodo, ki jo nosi v sebi, in jo vbrizga v ustvarjeni proces.

Korak 3, druga lupinska koda, XOR-dešifrira vdelano datoteko PE – stranska vrata Dolphin – ter jo naloži in izvede s pomočjo nalagalnika PE po meri.

Dolphin backdoor

Dolphin je stranska vrata, ki zbira informacije in izvaja ukaze, ki jih izdajo njegovi operaterji. Backdoor je običajna izvršljiva datoteka sistema Windows, napisana v C++. Komunicira s shrambo v oblaku Google Drive, ki se uporablja kot njegov C&C strežnik.

Backdoor smo poimenovali Dolphin na podlagi poti PDB, najdene v izvršljivi datoteki:

D:Razvoj BACKDOORDolphinx64ReleaseDolphin.pdb

Vztrajnost

Zakulisna vrata občasno preverijo in ustvarijo lastno obstojnost tako, da poskrbijo, da se 1. korak nalagalnika zažene vsakič, ko se sistem zažene, prek vrednosti za zagon registra, na enak način kot v namestitvenem programu:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

Zmogljivosti

Zbirajo se naslednji osnovni podatki o računalniku in stranskih vratih:

- Trenutna konfiguracija backdoorja

- Uporabniško ime

- ime računalnika

- Lokalni in zunanji naslov IP

- Seznam nameščenih varnostnih izdelkov

- Velikost in uporaba RAM-a

- Rezultat preverjanja za razhroščevalnik in druga orodja za pregledovanje (kot je Wireshark)

- Različica OS

- Trenutni čas

- Različica zlonamerne programske opreme

Dolphin prenese ukaze, ki jih izdajo njegovi operaterji, iz pomnilnika Google Drive in jih izvrši. Po izvedbi se naloži izhod ukazov. Večino zmožnosti Dolphina upravljate z ukazi.

Najpomembnejše zmožnosti so opisane spodaj.

Eksfiltracija datoteke

Dolphin privzeto preišče vse nefiksne pogone (USB), ustvari sezname imenikov in izloči datoteke po priponah. To iskanje je mogoče razširiti na fiksne pogone (HDD) prek namenskih ukazov.

V privzeti konfiguraciji so podane naslednje zanimive datotečne pripone, specifične za medije, dokumente, e-pošto in potrdila:

jpg, doc, xls, ppt, hwp, url, csv, pdf, show, cell, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, ključ, der, cer, docx, xlsx, pptx, pfx, mp3

Poleg tega samodejnega iskanja je mogoče eksfiltrirati določene datoteke.

V novejših različicah je bilo privzeto iskanje razširjeno na fiksne pogone. Ukaz za pridobivanje določenih datotek je bil izboljšan s predpomnjenjem/shranjevanjem v konfiguracijo do dokončanja.

Prenosne naprave

Med običajnimi pogoni Dolphin išče tudi prenosne naprave, kot so pametni telefoni, z uporabo API-ja Windows Portable Device (WPD). Ustvari sezname imenikov in izloči datoteke. Zdelo se je, da je ta funkcionalnost v razvoju v prvi različici, ki smo jo našli, iz več razlogov:

- Zanašanje na trdo kodirano pot z uporabniškim imenom, ki verjetno ne obstaja v računalniku žrtve

- Manjkajoča inicializacija spremenljivke – domneva se, da so nekatere spremenljivke inicializirane z ničlo ali dereferencirane kot kazalci brez inicializacije

- Manjkajoče filtriranje razširitev

Koda v veliki meri temelji na Microsoftovem API-ju COM za prenosne naprave vzorec kode.

Poleg samodejnega iskanja lahko operaterji določijo posamezne datoteke, ki jih je treba odstraniti iz prenosnih naprav.

V novejših različicah je bila ta zmožnost dokončana in izboljšana z dodajanjem filtriranja razširitev. Iz neznanih razlogov je bil ukaz za pridobivanje določenih datotek iz prenosnih naprav odstranjen.

Keylogging in posnetki zaslona

Dolphin beleži pritiske tipk za okna z naslovi, ki vsebujejo podnize, določene v njegovi konfiguraciji. Privzete vrednosti so krom in raziskovanje interneta (sic). To se naredi prek GetAsyncKeyState API, pri čemer se pritiski tipk beležijo skupaj z imenom okna in trenutnim časom. Posnetki zaslona se prav tako posnamejo v nastavljivem intervalu; privzeto je enkrat na 30 sekund.

Posnetki zaslona in beleženje tipk so privzeto omogočeni in jih je mogoče preklapljati z ukazom.

Shellcode

Dolphin lahko prejme lupinsko kodo za izvedbo. Shellcode je shranjen v registru pod enim od naslednjih ključev:

- HKCUSoftwareMicrosoftWindowsCurrentVersionThemesClassic

- HKCUSoftwareMicrosoftOneDriveUpdate

- HKCUSoftwareMicrosoftWindowsCurrentVersionInternet SettingsHttpsSoftwareMicrosoftInternet ExplorerZone (dva podključa kot eden, verjetno napaka pri kodiranju)

Izvede se lahko lokalno ali v določenem ločenem procesu, ki je ustvarjen in vstavljen.

V novejših različicah je lupinska koda shranjena v datotekah namesto v registru, shranjena lupinska koda pa se naloži in izvede ob zagonu Dolphina, kar v različici 1.9 (prvotni različici, ki smo jo analizirali) ni bilo tako.

Ukazi lupine

Dolphin lahko izvaja ukaze lupine; to se naredi prek popen API in njihov izhod je pridobljen.

Kraja poverilnic

Dolphin lahko iz brskalnikov pridobi poverilnice v obliki shranjenih gesel in piškotkov. Podprti so naslednji brskalniki:

- Krom

- Edge

- Internet Explorer

V različici 2.2 je bila ta zmožnost odstranjena, verjetno zato, da bi se izognili odkrivanju. Kasneje je bil obnovljen v različici 3.0, vendar v drugačni obliki. Zdaj se dinamično sprejema od C&C v obliki shellcode.

Google Račun

Še en od Dolphinovih ukazov spremeni nastavitve trenutno prijavljenega Google računa, s čimer zniža njegovo varnost glede na privzete nastavitve. Iz brskalnika ukrade obstoječi piškotek prijavljenega računa in oblikuje zahteve, ki spreminjajo nastavitve.

Prvič, omogoči dostop do Gmaila prek protokola IMAP tako, da pošlje zahtevo HTTP POST na:

- https://mail.google.com/mail/u/0/?ik=&at=&view=up&act=prefs

Nato omogoči "manj varen dostop do aplikacije" tako, da pošlje nedokumentirano zahtevo RPC prek HTTP POST na:

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

Te spremembe se v backdoorju imenujejo "gromov dostop", kar je verjetno sklicevanje na e-poštnega odjemalca Thunderbird. Dostop do nabiralnikov žrtev z odjemalcem tretje osebe prek IMAP verjetno pomaga operaterjem ScarCruft ohraniti dostop do e-pošte žrtev po kraji poverilnic, kar morda samo po sebi ne bo dovolj zaradi Googlovega zaznavanja sumljivih poskusov prijave.

Ta funkcija je bila najdena v različicah 1.9 in 2.0 backdoorja; ni prisoten v različicah 2.2 ali 3.0.

Uprizoritev podatkov

Dolphin eksfiltrira podatke v shrambo Google Drive in jih pred nalaganjem uprizori v šifriranih arhivih ZIP. Backdoor vzdržuje tudi seznam datotek v obliki zgoščenih vrednosti MD5, da se izogne večkratnemu nalaganju iste datoteke. Ta seznam je mogoče ponastaviti z namenskim ukazom.

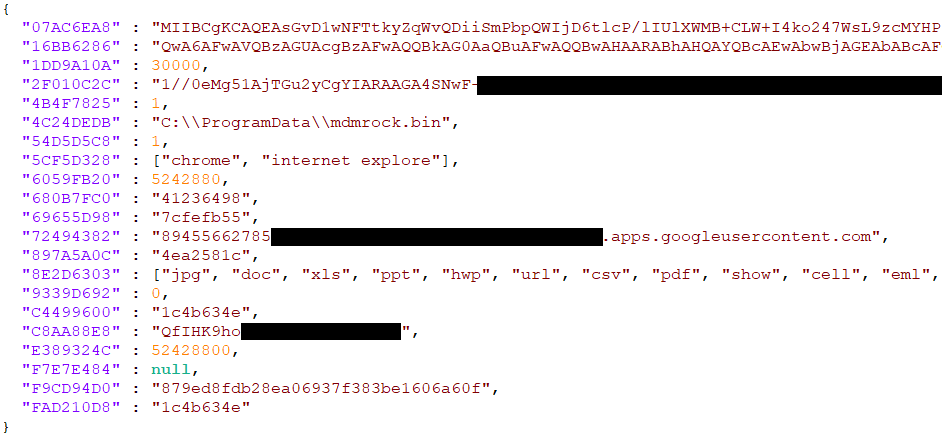

konfiguracija

Zadnja vrata vsebujejo začetno privzeto konfiguracijo, ki se obdrži pri prvem zagonu in naloži pri naslednjih zagonih. Shranjen je v datoteki %ProgramData%.inf, Kjer je naključno izbran izmed obstoječih ujemajočih se imen datotek %windir%inf*.inf. Vsebina je šifrirana z uporabo AES CBC z naključnimi 16-bajtnimi ključi in IV-ji, ki so shranjeni na začetku datoteke. Konfiguracija uporablja format JSON s ključi, podobnimi razpršitvi. Primer dešifrirane konfiguracije je prikazan na sliki 3.

Konfiguracijo je mogoče spremeniti z ukazi. Med drugim vsebuje naslednje:

- Šifrirni ključi

- Poverilnice za dostop do API-ja za Google Drive

- Naslovi oken za keylog

- Seznam končnic datotek za eksfiltracijo

Evolucija delfinov

Od začetnega odkritja Dolphina aprila 2021 smo opazili več različic zakulisnih vrat, v katerih so akterji groženj izboljšali zmožnosti zakulisnih vrat in se poskušali izogniti odkrivanju. Slika 4 povzema videne različice; podrobnejši opis sprememb različice je podan spodaj.

november 2021 – različica 2.0

Različica 2.0 je uvedla naslednje spremembe različice, najdene aprila 2021:

- Dinamično reševanje sumljivih API-jev namesto statičnih uvozov (npr GetAsyncKeyState) dodano

- Zmogljivost shellcode končana in izboljšana

- Stalna lupinska koda, shranjena v datotekah namesto v registru

- Obstojna lupinska koda se naloži in izvede ob zagonu Dolphin (prej manjka)

- Zmožnost ekstrakcije datotek prenosne naprave je končana in izboljšana

- Dodana eksfiltracija z razširitvami

- Dodano je prepoznavanje notranjega pomnilnika in kartic SD (iz ID-ja naprave).

- Ukaz za pridobivanje datotek iz prenosnih naprav je dejansko NOP

- Izboljšano zaznavanje naprave/pogona in izločanje datotek

- Dolphin zdaj brezpogojno ustvarja sezname imenikov in eksfiltrira datoteke po razširitvah vsakih 30 minut za vse pogone in naprave (fiksne pogone, izmenljive pogone, prenosne naprave). Prej je bilo samo za izmenljive pogone; fiksni pogoni so bili privzeto onemogočeni, koda za dostop do prenosnih naprav pa je bila napačna in pokvarjena.

december 2021 – različica 2.2

Spremembe, uvedene v različici 2.2, so bile osredotočene predvsem na izogibanje zaznavanju. Zmožnost kraje poverilnic in z njo povezani ukazi – kraja poverilnic in ukazi Google Račun – so bili odstranjeni. Večina nizov v tej različici je kodiranih base64.

Januar 2022 – različica 3.0

V različici 3.0 je bila koda reorganizirana in razredi preimenovani, zmožnosti pa so ostale nespremenjene. Nizi, kodirani z base64, so bili v tej različici spet navadno besedilo. Opazili smo naslednje dodatne spremembe:

- Ukaz za krajo poverilnic obnovljen v drugačni obliki; zdaj izvaja lupinsko kodo iz C&C

- Ukaz za popolno odstranitev datotek iz prenosnih naprav

- Ukaz za pridobivanje datotek iz pogonov je zdaj predpomnjen/shranjen v konfiguraciji do dokončanja. Če je prekinjen (na primer z zaustavitvijo računalnika), se izvede ob naslednjem zagonu. To je uporabno tudi v primeru izmenljivih pogonov, ki ob izdaji ukaza morda niso povezani.

- Dodano preverjanje internetne povezave (https://www.microsoft.com); brez povezave se zlonamerna koda ne izvede

Razlike med različicama 2.2 in 3.0, zlasti neskladje v kodiranju nizov, kažejo na možnost, da so različici vzporedno razvijali različni ljudje.

zaključek

Dolphin je še en dodatek k ScarCruftovemu obsežnemu arzenalu zakulisnih vrat, ki zlorabljajo storitve shranjevanja v oblaku. Po namestitvi na izbrane cilje preišče zanimive datoteke na diskih ogroženih sistemov in jih eksfiltrira v Google Drive. Ena nenavadna zmožnost, ki jo najdemo v prejšnjih različicah zakulisnih vrat, je možnost spreminjanja nastavitev računov Google in Gmail žrtev, da se zmanjša njihova varnost, verjetno zato, da se akterjem groženj ohrani dostop do računa. Med našo analizo več različic stranskih vrat Dolphin smo opazili nadaljnji razvoj in poskuse izogibanja odkrivanju.

ESET Research ponuja tudi zasebna obveščevalna poročila APT in vire podatkov. Za vsa vprašanja o tej storitvi obiščite ESET Threat Intelligence stran.

IoC

| SHA-1 | Ime datoteke | Ime zaznavanja ESET | Opis |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | N / A | Win64/Agent.MS | Dolphin backdoor različica 1.9 (x64) |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | N / A | Win32/Spy.Agent.QET | Dolphin backdoor različica 2.0 (x86) |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | N / A | Win64/Agent.MS | Dolphin backdoor različica 2.0 (x64) |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | N / A | Win32/Agent.UYO | Dolphin backdoor različica 3.0 (x86) |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | N / A | Win64/Agent.MS | Dolphin backdoor različica 3.0 (x64) |

Tehnike MITER ATT&CK

Ta tabela je bila izdelana z uporabo različica 12 okvira MITER ATT&CK.

| Taktika | ID | Ime | Opis |

|---|---|---|---|

| Začetni dostop | T1189 | Kompromis vožnje | ScarCruft uporablja napade z vodnimi luknjami, da ogrozi žrtve. |

| Izvedba | T1059.006 | Tolmač ukazov in skriptov: Python | Nalagalnik Dolphin a uporablja skript Python. |

| T1059.007 | Tolmač ukazov in skriptov: JavaScript | ScarCruft je uporabil zlonamerni JavaScript za napad z vodo. | |

| T1203 | Izkoriščanje za izvedbo naročnika | ScarCruft izkorišča CVE-2020-1380 za ogrožanje žrtev. | |

| T1106 | Izvorni API | Dolphin uporablja funkcije Windows API za izvajanje datotek in vstavljanje procesov. | |

| Vztrajnost | T1053.005 | Načrtovano opravilo/opravilo: Načrtovano opravilo | Dolphin za zagon po namestitvi uporablja začasno načrtovano nalogo. |

| T1547.001 | Izvedba samodejnega zagona zagona ali prijave: ključi za zagon registra / zagonska mapa | Dolphin uporablja tipke Run za obstojnost svojega nalagalnika. | |

| Izmikanje obrambi | T1055.002 | Procesno vstavljanje: prenosno izvršljivo vstavljanje | Dolphin lahko vbrizga v druge procese. |

| T1027 | Zakrite datoteke ali informacije | Dolphin ima šifrirane komponente. | |

| Dostop s poverilnicami | T1555.003 | Poverilnice iz shramb gesel: Poverilnice iz spletnih brskalnikov | Dolphin lahko pridobi shranjena gesla iz brskalnikov. |

| T1539 | Ukradi piškotek spletne seje | Dolphin lahko pridobi piškotke iz brskalnikov. | |

| Discovery | T1010 | Odkrivanje okna aplikacije | Dolphin zajame naslov aktivnega okna. |

| T1083 | Odkrivanje datotek in imenikov | Dolphin lahko pridobi sezname datotek in imenikov. | |

| T1518.001 | Odkrivanje programske opreme: Odkrivanje varnostne programske opreme | Dolphin pridobi seznam nameščene varnostne programske opreme. | |

| T1082 | Odkrivanje sistemskih informacij | Dolphin pridobi različne informacije o sistemu, vključno z različico OS, imenom računalnika in velikostjo RAM-a. | |

| T1016 | Odkrivanje konfiguracije sistemskega omrežja | Dolphin pridobi lokalni in zunanji naslov IP naprave. | |

| T1016.001 | Odkrivanje konfiguracije sistemskega omrežja: Odkrivanje internetne povezave | Dolphin preverja internetno povezavo. | |

| T1033 | Odkrivanje lastnika sistema/uporabnika | Dolphin pridobi uporabniško ime žrtve. | |

| T1124 | Odkrivanje sistemskega časa | Dolphin pridobi trenutni čas žrtve. | |

| Collection | T1056.001 | Zajem vnosa: beleženje tipk | Dolphin lahko beleži pritiske tipk. |

| T1560.002 | Arhiviraj zbrane podatke: arhiviraj prek knjižnice | Z uporabo knjižnice Zipper Dolphin stisne in šifrira zbrane podatke pred eksfiltracijo. | |

| T1119 | Avtomatizirano zbiranje | Dolphin občasno zbira datoteke z določenimi končnicami iz pogonov. | |

| T1005 | Podatki iz lokalnega sistema | Dolphin lahko zbira datoteke z lokalnih pogonov. | |

| T1025 | Podatki iz izmenljivih medijev | Dolphin lahko zbira datoteke z izmenljivih pogonov. | |

| T1074.001 | Data Staged: Lokalno podatkovno uprizarjanje | Delfinske stopnje so pred eksfiltracijo zbirale podatke v imeniku. | |

| T1113 | screen Capture | Dolphin lahko zajema posnetke zaslona. | |

| Poveljevanje in nadzor | T1071.001 | Protokol aplikacijskega sloja: spletni protokoli | Dolphin uporablja HTTPS za komunikacijo z Google Drive. |

| T1102.002 | Spletna storitev: dvosmerna komunikacija | Dolphin komunicira z Google Drive za prenos ukazov in izločanje podatkov. | |

| Eksfiltracija | T1020 | Avtomatizirana eksfiltracija | Dolphin občasno eksfiltrira zbrane podatke. |

| T1567.002 | Exfiltration Over Web Service: Exfiltration to Cloud Storage | Dolphin izliva podatke v Google Drive. |

- blockchain

- coingenius

- kriptokurrency denarnice

- kripto izmenjava

- kibernetska varnost

- cybercriminals

- Cybersecurity

- oddelek za domovinsko varnost

- digitalne denarnice

- ESET Raziskave

- požarni zid

- Kaspersky

- zlonamerna programska oprema

- Mccafee

- NexBLOC

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- VPN

- Živimo varnost

- spletna varnost

- zefirnet