Stopnja, s katero so razvijalci razkrili kritične skrivnosti programske opreme, kot so gesla in ključi API, je poskočila za polovico in dosegla 5.5 od vsakih 1,000 zavez v repozitorije GitHub.

To je v skladu s poročilom, ki ga je ta teden objavilo podjetje GitGuardian za upravljanje skrivnosti. Čeprav se odstotek zdi majhen, je podjetje na splošno odkrilo vsaj 10 milijonov primerov skrivnosti, ki so uhajale v javno skladišče, kar skupaj predstavlja več kot 3 milijone edinstvenih skrivnosti, je podjetje navedlo v svojem poročilu »Širjenje stanja skrivnosti za leto 2022«.

Medtem ko so generična gesla predstavljala večino (56 %) skrivnosti, jih je več kot tretjina (38 %) vključevala skrivnost z visoko entropijo, ki vključuje ključe API, semena generatorja naključnih števil in druge občutljive nize.

Ker vse več podjetij seli svojo aplikacijsko infrastrukturo in operacije v oblak, so postali ključi API, poverilnice in druge skrivnosti programske opreme ključnega pomena za varnost njihovega poslovanja. Ko te skrivnosti razkrijemo, so lahko rezultati uničujoči ali vsaj dragi.

»Skrivnosti so kronski dragulji vsakega podjetja ali organizacije – resnično lahko omogočijo dostop do vseh vaših sistemov in infrastrukture,« pravi Mackenzie Jackson, zagovornica varnosti in razvijalcev pri GitGuardian. "Tveganje je lahko karkoli, od popolnega prevzema sistema do majhnih izpostavljenosti podatkov ali raznih drugih stvari."

"Vsako leto se nabere na milijone takšnih ključev, ne samo v javnih prostorih, kot so platforme za deljenje kode, ampak zlasti v zaprtih prostorih, kot so zasebni repozitoriji ali korporativna IT sredstva," GitGuardian je navedeno v svojem poročilu »2023 State of Secrets Sprawl«..

In tudi ti zasebni prostori so lahko ranljivi. Januarja je na primer platforma za sodelovanje in sporočanje Slack opozorila uporabnike, da je bilo "omejeno število žetonov zaposlenih Slack". ukradel igralec grožnje, ki je nato prenesel zasebne repozitorije kod. Maja lani je ponudnik platforme za aplikacije v oblaku Heroku, hčerinska družba Salesforce, priznal, da je napadalec ukradel zbirko podatkov z zgoščenimi in soljenimi gesli po pridobitev dostopa do žetonov OAuth, ki se uporabljajo za integracijo z GitHub.

Infrastruktura — kot … Ups!

Del razloga za porast razkritih skrivnosti je v tem, da infrastruktura kot koda (IaC) je postalo veliko bolj priljubljeno. IaC je upravljanje in zagotavljanje infrastrukture s kodo namesto z ročnimi procesi, leta 2022 pa se je število z IaC povezanih datotek in artefaktov, potisnjenih v repozitorije GitHub, povečalo za 28 %. Velika večina (83 %) datotek je sestavljena iz konfiguracijskih datotek za Docker, Kubernetes ali Terraform, glede na GitGuardian.

IaC omogoča razvijalcem, da določijo konfiguracijo infrastrukture, ki jo uporablja njihova aplikacija, vključno s strežniki, bazami podatkov in programsko definiranim omrežjem. Za nadzor vseh teh komponent so pogosto potrebne skrivnosti, pravi Jackson.

"Napadna površina se širi," pravi. "Infrastruktura kot koda je postala ta nova stvar in eksplodirala je s priljubljenostjo, infrastruktura pa potrebuje skrivnosti, zato [datoteke] infrastrukture kot kode pogosto vsebujejo skrivnosti."

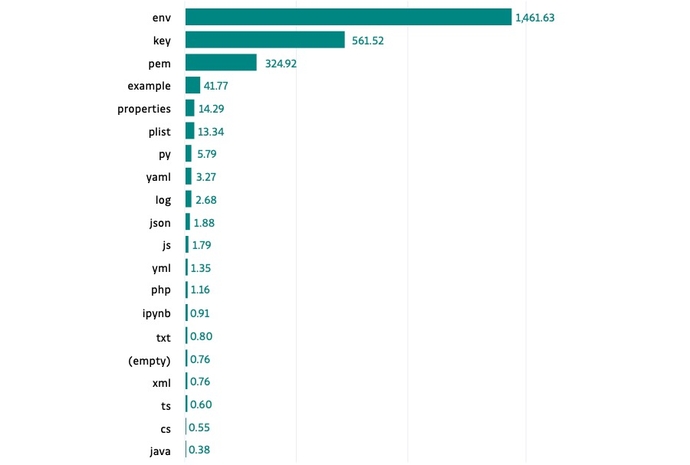

Poleg tega trije tipi datotek, ki se običajno uporabljajo kot predpomnilniki za občutljive podatke o aplikacijah – .env, .key in .pem – veljajo za najbolj občutljive, saj imajo največ skrivnosti na datoteko. Razvijalci bi se morali skoraj vedno izogibati objavi teh datotek v javnem skladišču, pravi Jackson.

»Če je ena od teh datotek v vašem Git repozitoriju, potem veste, da imate luknje v vaši varnosti,« pravi. »Tudi če datoteka ne vsebuje skrivnosti, nikoli ne bi smele biti tam. Imeti bi morali preventivo, da se prepričate, da jih ni tam, in opozorilo, da veste, kdaj so tam.«

Zaradi tega bi morala podjetja stalno pregledovati sisteme in datoteke za skrivnosti, pridobiti vidnost in zmožnost blokiranja potencialno nevarnih datotek, dodaja Jackson.

"Želite pregledati vso svojo infrastrukturo, da zagotovite vidljivost," pravi. "Naslednji koraki vključujejo implementacijo orodij za preverjanje inženirjev in razvijalcev ... da odkrijejo kakršne koli skrivnosti, ko se izmuznejo."

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- Platoblockchain. Web3 Metaverse Intelligence. Razširjeno znanje. Dostopite tukaj.

- vir: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- : je

- $ 10 milijonov

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- sposobnost

- dostop

- Po

- računovodstvo

- Akumulirajte

- Poleg tega

- Dodaja

- zagovornik

- po

- vsi

- omogoča

- vedno

- in

- in infrastrukturo

- API

- API KLJUČI

- uporaba

- SE

- AS

- Sredstva

- At

- napad

- BE

- ker

- postanejo

- Block

- poslovni

- by

- CAN

- Graf

- preveriti

- zaprto

- Cloud

- Koda

- sodelovanje

- pogosto

- Podjetja

- podjetje

- dokončanje

- deli

- konfiguracija

- šteje

- Sestavljeno

- vsebujejo

- Vsebuje

- stalno

- nadzor

- Corporate

- Mandatno

- kritično

- Crown

- Nevarno

- datum

- Baze podatkov

- baze podatkov

- opredeljen

- Zaznali

- uničujoče

- Razvojni

- Razvijalci

- Lučki delavec

- Zaposlen

- Inženirji

- okolje

- zlasti

- Tudi

- Tudi vsak

- širi

- drago

- file

- datoteke

- Firm

- za

- iz

- pridobivanje

- generator

- git

- GitHub

- odobri

- Pol

- ošišan

- Imajo

- ob

- Luknje

- HTTPS

- izvajanja

- in

- vključujejo

- vključuje

- Vključno

- Povečajte

- povečal

- Podatki

- Infrastruktura

- primer

- Namesto

- integrirati

- vključeni

- IT

- ITS

- Jackson

- januar

- jpg

- Skočil

- Ključne

- tipke

- Vedite

- Zadnja

- uhajanje

- Limited

- Večina

- Znamka

- upravljanje

- Navodilo

- max širine

- sporočanje

- milijonov

- milijoni

- več

- Najbolj

- premikanje

- potrebno

- potrebe

- mreženje

- Novo

- Naslednja

- Številka

- oauth

- of

- ONE

- operacije

- Organizacija

- Ostalo

- Splošni

- Geslo

- gesla

- odstotek

- Kraj

- platforma

- Platforme

- platon

- Platonova podatkovna inteligenca

- PlatoData

- Popular

- Priljubljenost

- potencial

- Preprečevanje

- zasebna

- Procesi

- Ponudnik

- javnega

- objavljeno

- Založništvo

- potisnilo

- naključno

- Oceniti

- RE

- dosežejo

- Razlog

- poročilo

- Skladišče

- Rezultati

- Tveganje

- s

- prodajni center

- pravi

- skeniranje

- skrivnost

- varnost

- Semena

- Zdi se,

- občutljiva

- Strežniki

- shouldnt

- Slack

- majhna

- So

- Software

- vir

- prostori

- Država

- navedla

- Koraki

- ukradeno

- hčerinsko podjetje

- taka

- Površina

- sistem

- sistemi

- Terraform

- da

- O

- njihove

- Tukaj.

- te

- stvar

- stvari

- tretja

- ta teden

- Grožnja

- 3

- skozi

- do

- Boni

- orodja

- Skupaj za plačilo

- Vrste

- tipično

- edinstven

- Uporabniki

- različnih

- Popravljeno

- vidljivost

- Ranljivi

- teden

- ki

- WHO

- z

- leto

- Vi

- Vaša rutina za

- zefirnet