Čas branja: 3 min

Čas branja: 3 min

Vsaka komponenta operacijskega sistema doda novo funkcionalnost in hkrati ustvari potencialne možnosti za nove oblike zlonamerne programske opreme. Pred kratkim je bilo ugotovljeno potencialno tveganje za podsistem Microsoft Windows za Linux (WSL), ki je zdaj del Microsoft Windows 10.

Opozoriti je treba, da je v času pisanja to samo potencialno izkoriščanje in ne tisto, ki bi ga do zdaj uporabljala zlonamerna programska oprema.

O možnih varnostnih posledicah te funkcije in o tem, kako se večina varnostne programske opreme z njo ne more spopasti, je lani podrobno razpravljal Alex Ionescu na Black Hat (tu je video https://www.youtube.com/watch?v=_p3RtkwstNk).

Težava je v tem, da WSL brezhibno poganja primerek Ubuntu Linuxa na računalniku z operacijskim sistemom Windows, tako da se lahko kos zlonamerne programske opreme skrije znotraj tega primerka Linuxa, medtem ko se izvaja v računalniku.

To ustvarja situacijo, ki bi jo tradicionalna rešitev, ki temelji na zaznavanju, zelo težko obvladala.

Postopek bi bil naslednji:

- Uporabnik prenese in izvede datoteko, ki je predhodno ni identificiral antivirus nameščenih izdelkov in jih zato ne zazna protivirusne programske opreme sistem.

- Izvajalna datoteka omogoči podsistem Windows za Linux (WSL) in ga nastavi na podoben način kot vsebnik Docker z zagonom ukaza bash.exe. Ukaz bash.exe ima številne parametre, ki jih je mogoče dodati, tako da ima tudi potencial za izvajanje zlonamerne programske opreme brez datotek.

- Datoteka za izvajanje zlonamerne programske opreme nato namesti zlonamerno koristno vsebino v primerek Linuxa in jo izvede.

- Ker se zlonamerna programska oprema izvaja znotraj vsebnika Linux znotraj sistema Windows, je protivirusni izdelki v okolju Windows ne vidijo.

Na tej točki je pomembno omeniti, da Comodo Internet Security in Comodo Advanced Zaščita končnih točk (AEP) bi ustavil to obliko napada.

V 1. koraku, ker dropper.exe ne bo zaznan, bo obravnavan kot neznana datoteka in bo izveden v vsebniku Comodo.

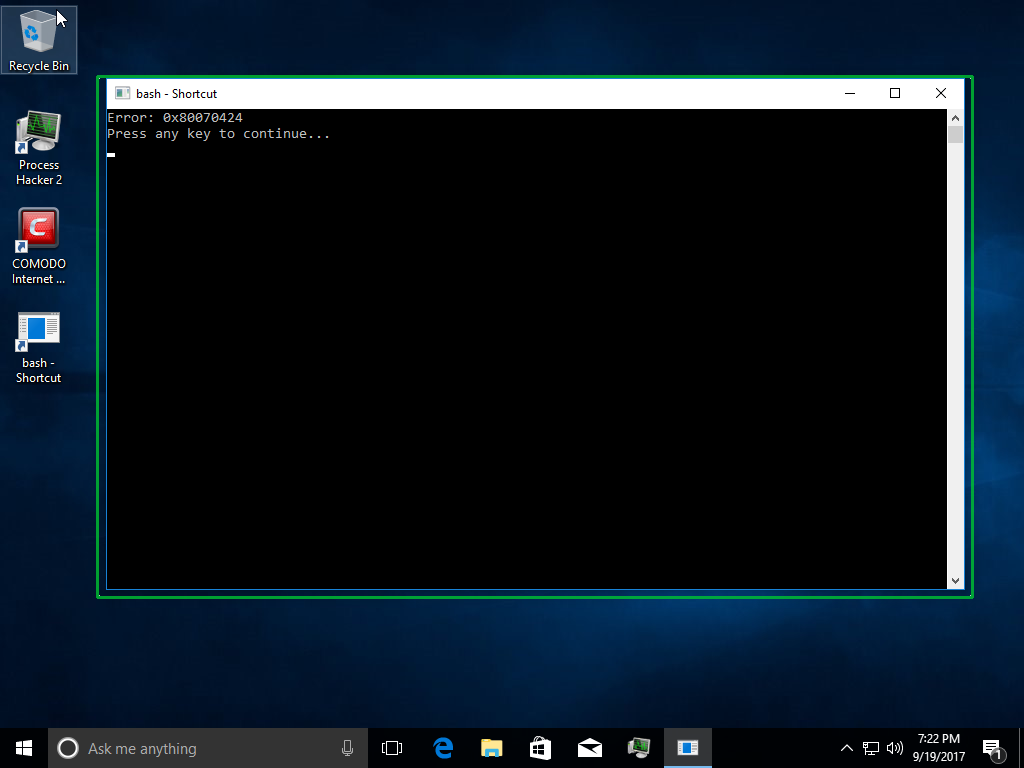

2. korak torej ne bo deloval, ker ko dropper.exe poskuša izvesti bash.exe, se bo bash.exe izvajal tudi znotraj vsebnika Comodo, kar bo blokiralo vso njegovo komunikacijo na osnovi COM z LxssManagerjem. Bash.exe bo zato povzročil napako:

Comodo uporablja tehnologijo zadrževanja, ki virtualizira trdi disk, register in COM, kar preprečuje, da bi datoteke in zlonamerna programska oprema brez datotek izvajala zlonamerno dejavnost, tudi če datoteka ni bila predhodno identificirana kot zlonamerna programska oprema. Ko se datoteka z neznanim varnostnim statusom poskuša izvesti, je v navideznem vsebniku, in ko se poskus zažene ukaz bash.exe, bo njen dostop do COM blokiran. To bo povzročilo napako pri izvajanju bash in terminalsko okno bo obdano z zeleno obrobo, ki označuje njegovo vsebovano stanje.

Rešitev Comodo zaustavi zlonamerno programsko opremo, ki temelji na datotekah in brez njih. Comodovi vsebniki imajo lastniški virtualni podsistem COM/LPC, ki zagotavlja podporo COM/LPC za aplikacije, ki se izvajajo. Vmesniki COM LxssManagerja namerno trenutno niso omogočeni v vsebniku in bodo omogočeni, ko bo tehnologija dozorela. Glej https://github.com/ionescu007/lxss/blob/master/WSL-BlueHat-Final.pdf za trenutne težave.

Kot prodajalec uporabljamo varnost, ki temelji na virtualizaciji, za zaščito pred zlonamerno programsko opremo že več kot desetletje, od leta 2009. In ko so stroški uporabe virtualizacije padli, se je praktičnost tega modela povečala.

Zgoraj opisana metoda je eden od mnogih načinov, kako lahko pisci zlonamerne programske opreme obidejo varnostno programsko opremo v obdobju po virtualizaciji.

Sorodni viri:

Najboljša protivirusna programska oprema

ZAČNITE BREZPLAČEN PREIZKUS BREZPLAČNO SVOJO MESTO ZAGOTAVLJAJO

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- Platoblockchain. Web3 Metaverse Intelligence. Razširjeno znanje. Dostopite tukaj.

- vir: https://blog.comodo.com/comodo-news/understanding-mitigating-bashware-similar-threats/

- : je

- $GOR

- 1

- 10

- 7

- a

- nad

- dostop

- dejavnost

- dodano

- Dodaja

- napredno

- alex

- vsi

- in

- antivirus

- aplikacije

- SE

- AS

- At

- napad

- bash

- BE

- ker

- črna

- Črna kapa

- Block

- blokirana

- Blog

- meja

- by

- CAN

- ne more

- klik

- COM

- Komunikacija

- komponenta

- Posoda

- Zabojniki

- Vsebovanje

- strošek

- ustvari

- Trenutna

- desetletje

- Defense

- opisano

- Podatki

- Zaznali

- težko

- razpravljali

- Lučki delavec

- prenosov

- padla

- omogočena

- omogoča

- okolje

- Era

- Napaka

- Tudi

- Event

- izvršiti

- Izvaja

- izvršitve

- izvedba

- Izkoristite

- Feature

- file

- datoteke

- sledi

- za

- obrazec

- Obrazci

- brezplačno

- iz

- funkcionalnost

- ustvarjajo

- dobili

- dogaja

- dobro

- Zelen

- ročaj

- klobuk

- Imajo

- tukaj

- Skrij

- Kako

- HTTPS

- identificirati

- posledice

- Pomembno

- in

- povečal

- nameščen

- primer

- instant

- namerno

- vmesniki

- vprašanje

- IT

- ITS

- sam

- jpg

- Zadnja

- Lansko leto

- linux

- zlonamerna programska oprema

- več

- zori

- max širine

- Metoda

- Microsoft

- Microsoft Windows

- ublažitev

- Model

- Najbolj

- Novo

- opozoriti

- Številka

- of

- on

- ONE

- odprtine

- deluje

- operacijski sistem

- parametri

- del

- PC

- izvajati

- PHP

- kos

- platon

- Platonova podatkovna inteligenca

- PlatoData

- Točka

- potencial

- prej

- Težave

- Postopek

- proizvodnjo

- Izdelki

- lastniško

- zagotavljajo

- Pred kratkim

- registra

- viri

- Tveganje

- Run

- tek

- Enako

- Scorecard

- brez težav

- varnost

- Kompleti

- shouldnt

- Podoben

- saj

- Razmere

- So

- Software

- Rešitev

- Status

- Korak

- ustavil

- taka

- podpora

- sistem

- Tehnologija

- terminal

- da

- O

- zato

- stvar

- grožnje

- čas

- do

- tradicionalna

- Ubuntu

- razumevanje

- uporabnik

- Prodajalec

- Video

- Virtual

- način..

- načini

- Kaj

- Kaj je

- ki

- medtem

- bo

- okna

- z

- delo

- bi

- pisanje

- leto

- Vaša rutina za

- youtube

- zefirnet