It’s a dog-eat-dog world for crypto scammers.

Nova poročila so pravkar je pokazala, kako je en posameznik prepoznal kriptovalute, da bi jih oropal nezakonito pridobljenih sredstev.

Kriptoprevaranti pogosto uporabljajo tehnike socialnega inženiringa za interakcijo z žrtvami in jih prepričajo, da se ločijo od svojega težko prisluženega denarja. Prevaranti to storijo tako, da sredstva pošljejo neposredno goljufom ali pa zagotovijo dovoljenja, potrebna za dostop do denarnic.

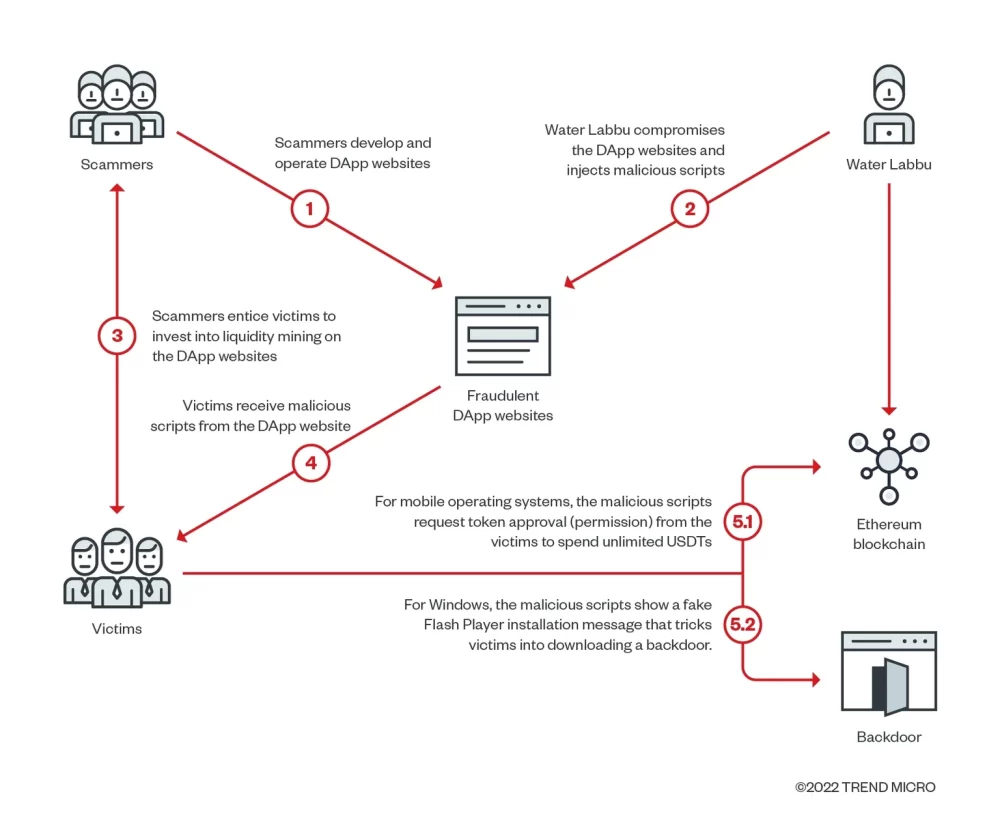

Water Labbu, ime posameznika, ki je oropal prevarante, naj bi uporabil podobno metodo za krajo kriptovalut in pridobil dovoljenja za dostop do denarnic svojih žrtev. Niso pa uporabili nikakršnega socialnega inženiringa in so umazano delo prepustili prvotnim goljufom.

Namesto ustvarjanja lastnih prevarantskih spletnih mest je Water Labbu ogrozil spletna mesta drugih prevarantov, ki so se predstavljali kot zakonite decentralizirane aplikacije (dApps) in vanje vbrizgali zlonamerno kodo JavaScript.

Water Labbu, ki se je skrival v senci, je potrpežljivo čakal, da so žrtve z visoko vrednostjo svoje denarnice povezale s prevarantsko aplikacijo dApp, preden je na to spletno mesto vbrizgal koristni tovor JavaScript, da bi ukradel sredstva.

Za prvotne žrtve goljufa se ni spremenilo nič – še vedno so bile oropane. Edina razlika je v tem, da je Water Labbu goljufom začel krasti kriptovalute in sredstva preusmeril v lastne denarnice.

»Zahteva je prikrita tako, da je videti, kot da je bila poslana z ogroženega spletnega mesta, in prosi za dovoljenje za prenos skoraj neomejene količine USD Tether iz ciljne denarnice,« piše Trend Micro poročilo.

Water Labbu uspe z več kot 300,000 $

V enem identificiranem primeru se je zlonamerni skript uspešno izpraznil USDT z dveh naslovov in ju zamenjal na Odklopite izmenjava - najprej na USDC stablecoin in nato v Ethereum (ETH)—preden pošljete sredstva ETH na TornadoCash mešalnik.

Poročilo tudi ugotavlja, da je Water Labbu uporabljal različne metode za različne operacijske sisteme. Na primer, če je žrtev naložila skript z namizja z operacijskim sistemom Windows, je ta vrnil drug skript, ki prikazuje lažno sporočilo o posodobitvi Flash, ki žrtev poziva, naj prenese zlonamerno izvršljivo datoteko.

Trend Micro je dejal, da je Water Labbu ogrozil vsaj 45 prevarantskih spletnih mest, večina od njih po t.i. »zastava likvidnosti rudarjenja brez izgub« model, nevarnosti katerega organi pregona opozorjeno približno v začetku tega leta.

Po mnenju varnostnih analitikov je dobiček družbe Water Labbu ocenjen na najmanj 316,728 $ na podlagi transakcijskih zapisov devetih identificiranih žrtev.

Bodite na tekočem s kripto novicami, prejemajte dnevne posodobitve v svoj nabiralnik.

- Bitcoin

- blockchain

- skladnost z verigo blokov

- konferenca blockchain

- poslovni

- coinbase

- coingenius

- Soglasje

- kripto konferenca

- kripto rudarstvo

- cryptocurrency

- Decentralizirano

- Dešifriraj

- Defi

- Digitalna sredstva

- ethereum

- strojno učenje

- nezamenljiv žeton

- platon

- platon ai

- Platonova podatkovna inteligenca

- Platoblockchain

- PlatoData

- platogaming

- poligon

- dokazilo o vložku

- W3

- zefirnet

Več od Dešifriraj

Predogled igre The Machines Arena: Je to naslednji Overwatch? – Dešifriraj

Ustanovitelj MakerDAO poziva DAI, naj zniža vezavo dolarja sredi Tornado Cash Fallout

Predsednik Salvadorja vztraja, da uporaba bitcoina ne bo obvezna

Več kot milijardo dolarjev vrednega Ethereuma, porabljenega od londonskega Hard Forka

Poročilo razkriva rudarjenje bitcoinov zaradi onesnaževanja – vendar lastniki bitcoinov tega ne kupujejo

Ethereum se je zaradi ponovnega oživitve NFT povečal za 10% in prehitel Bitcoin

Jonas Surmann iz DeFi Chain na Mainnetu 2022: Kako bo DeFi prestal kripto zimo

SEC ponovno odloži odločitev o Grayscale Ethereum ETF – dešifriranje

Bitcoin se giblje blizu letnega vrha zaradi razpolovitve in statve ETF – dešifriranje

TikTok bo izdal Ethereum NFT z Lil Nas X, Garyjem Veejem, Grimesom

Vstopite v 'Unioverse': kinematografska znanstvenofantastična igra dobi obliko na Polygonu – Dešifriraj