Läsningstid: 3 minuterÖversikt

En av de första gångerna som allmänheten bevittnade och insåg kraften med ransomware var när WannaCry bröt ut 2017. Regeringen, utbildning, sjukhus, energi, kommunikation, tillverkning och många andra viktiga informationsinfrastruktursektorer led oöverträffade förluster. När man ser tillbaka var det bara början , eftersom det sedan dess har funnits många versioner, som SimpleLocker, SamSam och WannaDecryptor till exempel.

Comodos Threat Research Labs har fått nyheter om att "Black Rose Lucy" ransomware har nya varianter som attackerar AndroidOS.

Black Rose Lucy malware hade inte ransomware-kapacitet vid tidpunkten för upptäckten av Check Point redan i september 2018. Vid den tiden var Lucy ett Malware-as-a-Service(Maas) botnät och dropper för Android-enheter. Nu är den tillbaka med nya ransomware-funktioner som låter den ta kontroll över infekterade enheter för att modifiera och installera nya skadliga program.

När den laddas ner krypterar Lucy den infekterade enheten och ett lösenmeddelande dyker upp i webbläsaren och hävdar att det är ett meddelande från US Federal Bureau of Investigation (FBI) på grund av pornografiskt innehåll på enheten. Offret uppmanas att betala 500 USD i böter genom att ange kreditkortsinformation, istället för den vanligare Bitcoin-metoden.

Figur 1. Lucy ransomware används resursbilder.

Analys

Comodo Threat Research Center samlade in prover och gjorde en analys när vi insåg att Black Rose Lucy var tillbaka.

Växellåda

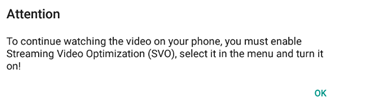

Förklädd som en vanlig videospelarapplikation, via länkar för mediadelning, installeras den tyst när en användare klickar. Android-säkerhet visar ett meddelande som ber användaren att aktivera optimering av streaming video (SVO). Genom att klicka på "OK" får den skadliga programvaran tillgänglighetstjänsttillstånd. När det händer kan Lucy kryptera data på offrets enhet.

Figur 2. Lucy popup-fuskmeddelande

Ladda

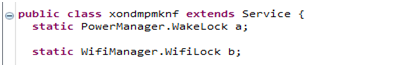

Inuti MainActivity-modulen utlöser applikationen den skadliga tjänsten, som sedan registrerar en BroadcastReceiver som anropas av kommandot action.SCREEN_ON och sedan anropar sig själv.

Detta används för att förvärva "WakeLock"- och "WifiLock"-tjänsterna:

WakeLock: som håller enhetens skärm på;

WifiLock: som håller wifi på.

Figur 3.

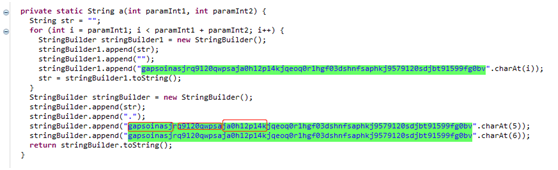

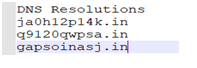

C&C

Till skillnad från tidigare versioner av skadlig programvara är TheC&Cservers en domän, inte en IP-adress. Även om servern är blockerad kan den enkelt lösa en ny IP-adress.

Figur 4. C&C-servrar

Figur 5. Lucy använder C&C-servrar

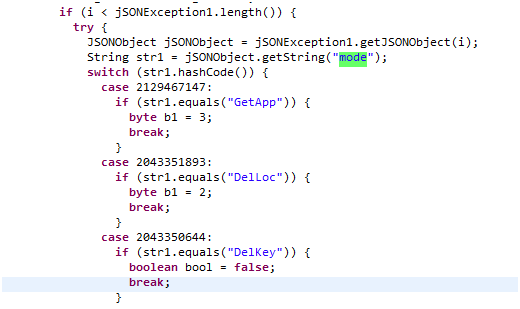

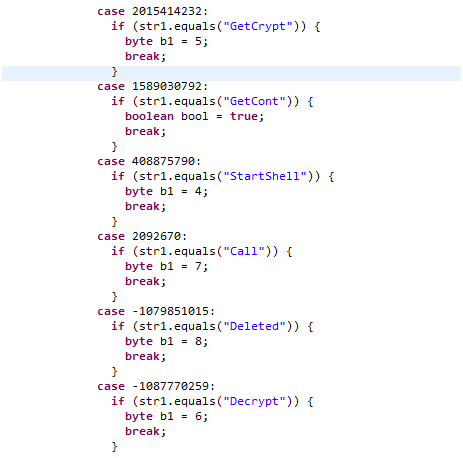

Figur 6: Lucy Command & Control

Kryptering/Dekryptering

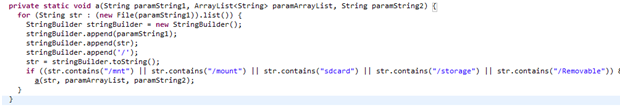

Figur 7: Git enhetskatalog

Figur 8: Lucy kryptering/dekrypteringsfunktion

Ransom

När Lucy krypterar den infekterade enheten, dyker ett lösenmeddelande upp i webbläsaren, som hävdar att meddelandet är från US Federal Bureau of Investigation (FBI), på grund av pornografiskt innehåll på enheten. Offret instrueras att betala 500 USD i böter genom att gå in kreditkortsinformation, istället för den vanligare Bitcoin-metoden.

Sammanfattning

Skadliga virus har utvecklats. De är mer mångsidiga och effektiva än någonsin. Förr eller senare kommer mobilen att bli en massiv plattform för attacker mot ransomware.

Tips för förebyggande

1. Ladda ner och installera endast betrodda applikationer

2. Klicka inte på någon applikation av okänt ursprung,

3. Gör regelbundna, icke-lokala säkerhetskopior av viktiga filer,

4. Installera antivirusprogram

Relaterade resurser

Borttagning av webbplatsens skadliga program

Posten Black Rose Lucy Back-Ransomware AndroidOS visades först på Comodo Nyheter och Internetsäkerhetsinformation.

- "

- &

- 7

- a

- förvärva

- Handling

- adress

- analys

- android

- Ansökan

- tillämpningar

- säkerhetskopior

- Börjar

- Bitcoin

- Svart

- Blockera

- botnät

- webbläsare

- kapacitet

- Gemensam

- Trygghet i vårdförloppet

- innehåll

- kontroll

- kredit

- kreditkort

- datum

- anordning

- enheter

- DID

- Upptäckten

- Visa

- domän

- ladda ner

- lätt

- Utbildning

- effektiv

- möjliggöra

- kryptering

- energi

- utvecklas

- exempel

- FBI

- Federal

- Federal Bureau of Investigation

- Figur

- änden

- Förnamn

- hittade

- från

- fungera

- gå

- Regeringen

- sjukhus

- HTTPS

- bilder

- med Esport

- informationen

- Infrastruktur

- installera

- Internet

- Internet Security

- Undersökningen

- IP

- IP-adress

- IT

- sig

- Nyckel

- Labs

- länkar

- du letar

- tur

- göra

- malware

- Produktion

- massiv

- Media

- mer

- nyheter

- normala

- optimering

- Övriga

- Betala

- plattform

- Spelaren

- Punkt

- kraft

- föregående

- allmän

- Ransom

- Ransomware

- Ransomware Attack

- insåg

- mottagna

- register

- regelbunden

- forskning

- resurs

- screen

- Sektorer

- säkerhet

- service

- Dela

- eftersom

- streaming

- Smakämnen

- tid

- gånger

- utan motstycke

- us

- användning

- Video

- virus

- wiFi