Läsningstid: 6 minuterComodo Cyber Security-team avslöjar den inre funktionen hos den senaste stammen av detta ihållande hot

Comodo Cyber Security-teamet undersöker ständigt den senaste ransomwaren för att hjälpa till att bättre skydda våra användare och för att dela våra resultat med de bredare netsec- och antivirusgemenskaperna. Idag skulle vi vilja berätta om en nyare version av Ransomware kallas Dharma version 2.0.

Skadlig programvara dök upp först 2016 under namnet CrySIS. Den riktade sig mot Windows-system och krypterar offrets filer med starka AES-256- och RSA-1024-algoritmer, innan de krävde en lösensumma i Bitcoins. Som med praktiskt taget alla stammar av ransomware är filerna helt omöjliga att återställa utan dekrypteringsnyckeln, och offret måste betala lösensumman för att få nyckeln.

Dharma-trojanen levereras genom att brute-force svaga lösenord på RDP-anslutningar, eller genom att få offret att öppna en skadlig e-postbilaga. Den första metoden innebär att angriparen skannar port 3389 efter anslutningar som använder RDP-protokollet. När ett mål har hittats försöker angriparen logga in på anslutningen genom att automatiskt prova olika lösenord från ett enormt bibliotek med kända lösenord, tills ett av dem fungerar. Därifrån har angriparen fullständig kontroll över målmaskinen och kör Dharma ransomware manuellt på användarens filer.

Den senare metoden är en klassisk e-postattack. Offret får ett e-postmeddelande som ser ut som om det kommer från deras verkliga antivirusleverantör. Den innehåller en varning om skadlig programvara på deras dator och instruerar dem att installera den bifogade antivirusfilen för att ta bort hotet. Naturligtvis är bilagan inte ett antivirusprogram, det är Dharma 2.0, som sedan fortsätter att kryptera användarens filer och kräva en lösensumma för att låsa upp dem.

I februari 2020, Comodo Cyber Security team upptäckte den senaste utvecklingen av detta skadlig programvara, Dharma 2.0. Den här versionen innehåller kärnan kryptera-sedan-lösen-funktionalitet från tidigare versioner, men innehåller också en extra bakdörr som ger fjärradministratörsfunktioner. Låt oss ta en närmare titt på detaljerna i Dharma 2.0, med hjälp av Comodo Cyber Security-teamet.

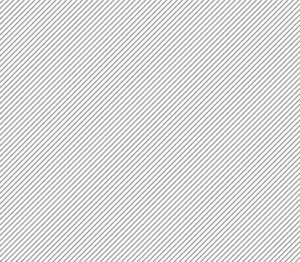

Process Execution Hierarchy of Dharma 2.0

Avrättningsträdet för skadlig programvara visas i skärmdumpen nedan, med 'Wadhrama 2.0.exe' i spetsen på listan:

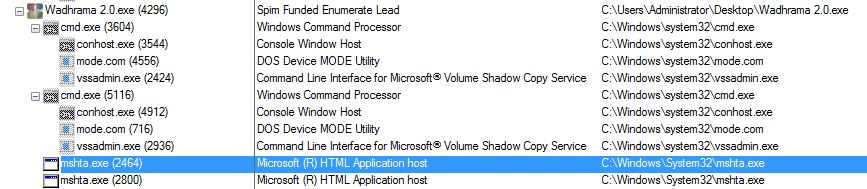

Skadlig programvara använder DOS-enhetslägesverktyget för att samla in information om offrets tangentbord och raderar alla skuggkopior av deras filer. Kommandot 'vssadmin delete shadows /all /quiet' används ofta i ransomware för att ta bort befintliga Windows-återställningspunkter, vilket berövar användaren en säkerhetskopia av sina filer:

Med skuggkopiorna borta kan användare inte återställa sina filer om de inte har en extern säkerhetskopia från tredje part på plats. Många företag har sådana säkerhetskopior på plats, men ett oroväckande antal gör det inte.

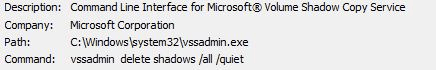

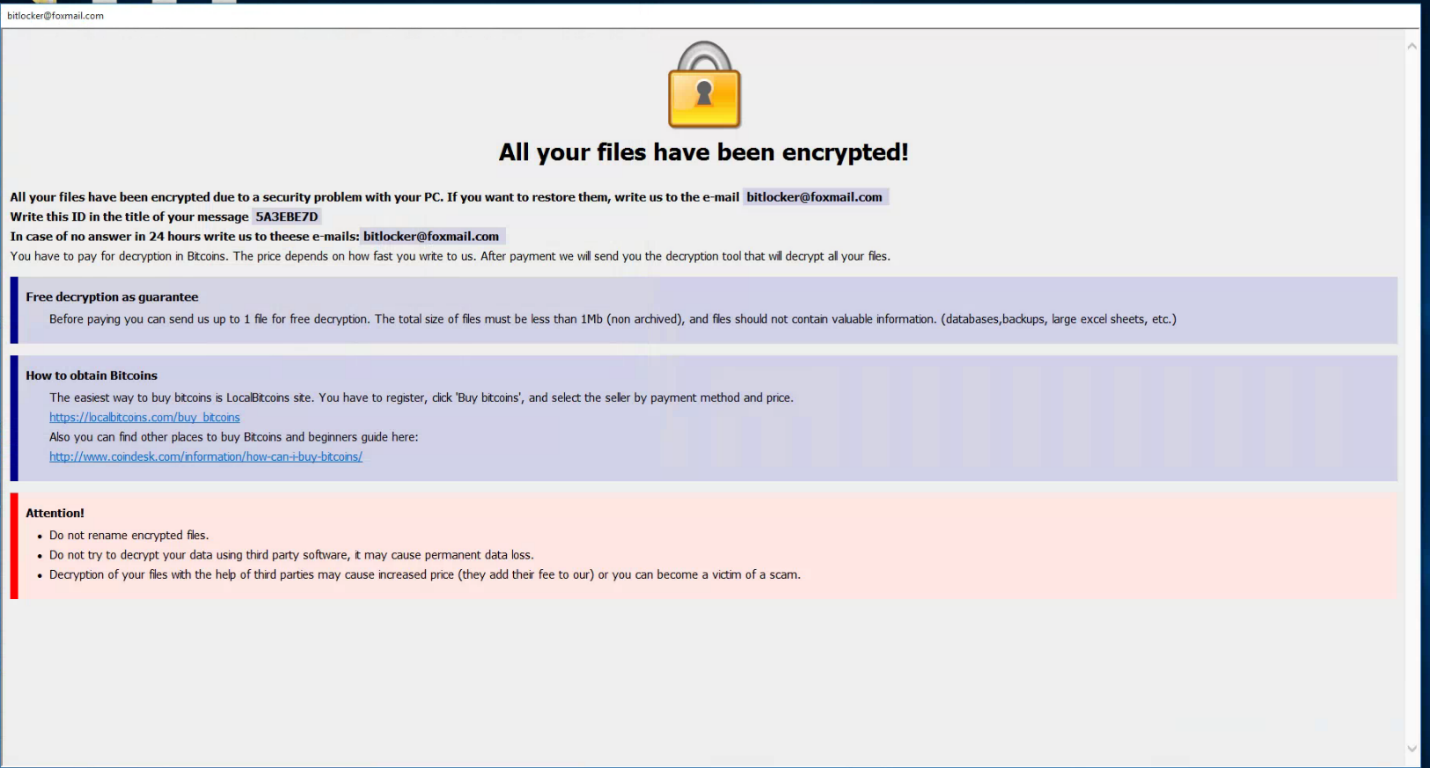

Efter att ha krypterat alla filer på datorn behöver angriparen nu ett sätt att kommunicera sina instruktioner till offret. Den gör detta genom att använda 'mshta.exe' för att öppna 'Info.hta' som en automatisk körning med kommandot

'C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta'.

'Info.hta' är filen som innehåller lösensumman:

"Alla dina filer har krypterats!"

Dynamisk analys av Dharma 2.0

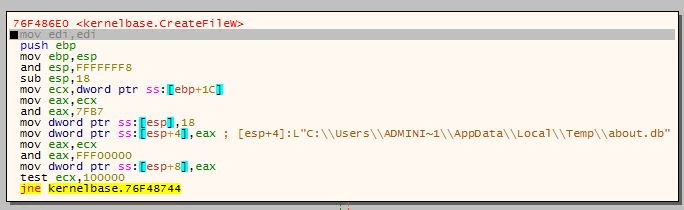

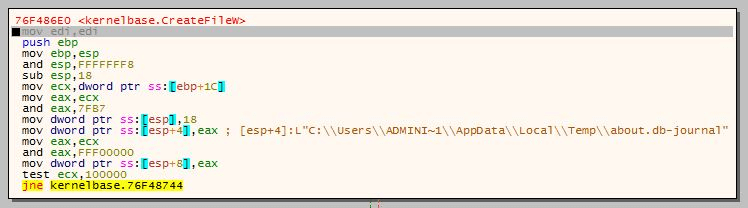

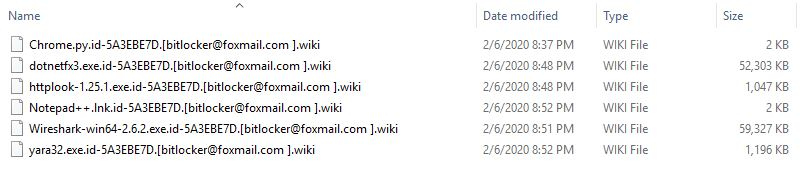

Wadhrama 2.0.exe skapar två sql-filer, 'about.db' och 'about.db-journal' i <%usersadministratorappdatalocaltemp%>. Den skapar en kopia av sig själv i <%system32%> , <%startup%> och lägger till tillägget '[bitlocker@foxmail.com ].wiki' i slutet av alla krypterade filer:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:usersadministratorappdataroamingmicrosoftwindowsstartmenyprogramstartupWadhrama 2.0.exe

c:programdatamicrosoftwindowsstartmenyprogramstartWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

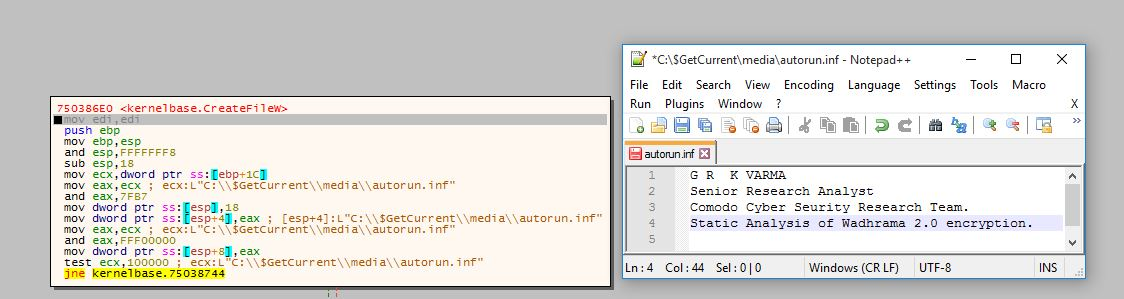

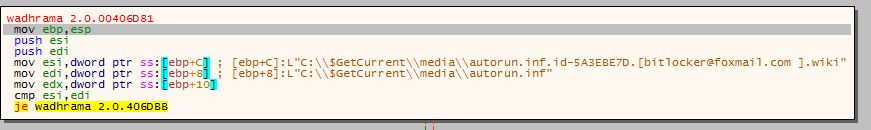

Statisk analys av Dharma 2.0

Cybersäkerhetsteamet testade krypteringskomplexiteten hos Dharma 2.0 genom att skapa tre identiska, 5 rader textfiler med följande innehåll:

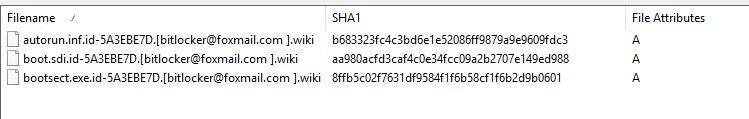

Vi döpte de tre filerna till 'autorun.inf', 'boot.sdi' och 'bootsect.exe' och flyttade var och en till en annan plats. Eftersom alla filer är av samma typ, storlek och har samma innehåll, delar de alla samma SHA1-signatur – 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Detta är en skärmdump av filerna före kryptering av Dharma:

Efter kryptering har var och en olika filstorlek och signatur:

Dharma 2.0 nyttolast

- Dharma 2.0 skapar två databasfiler som heter 'about.db' och 'about.db-journal' i '<%AppData%>\local\temp'. Filerna är SQLite-filer och innehåller följande

tabeller – 'inställning' och 'keymap'. Databaserna tillåter fjärradministratörskommandon som /eject/eject , /runas/runas , /syserr/syserr , /url/url ,

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/restart/restard, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/om/omkring.

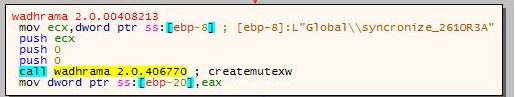

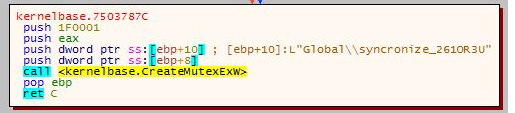

• Dharma 2.0 skapar två mutex-objekt som kallas 'Global\syncronize_261OR3A' och 'Global\syncronize_261OR3U'. Mutex-objekt begränsar mängden processer som kan komma åt en specifik del av data. Detta låser effektivt data från andra processer så att krypteringen kan fortsätta utan avbrott.

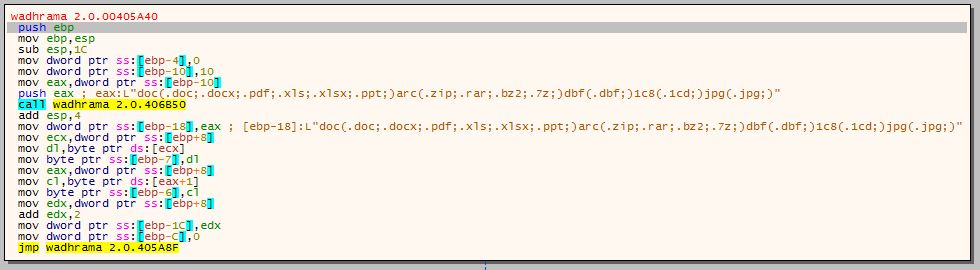

• Dharma 2.0 söker efter följande filtillägg för att kryptera:

◦ Filformat för personliga dokument: 'doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)'

◦ Arkivfilformat: 'arc(.zip;.rar;.bz2;.7z;)'

◦ Databasfilformat: 'dbf(.dbf;)'

◦ SafeDis krypteringsfilformat: '1c8(.1cd;)'

◦ Bildfilformat: 'jpg(.jpg;)'

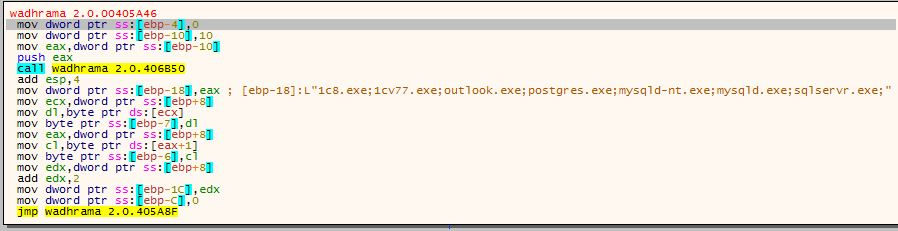

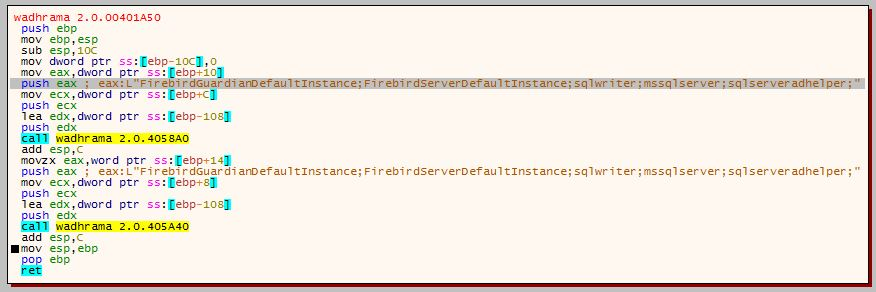

• Den söker också upp välkänd databas-, e-post- och serverprogramvara:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

◦'FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserveradhelper;'

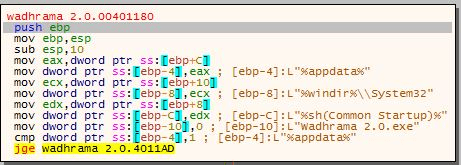

• Dhama 2.0 kopierar sig själv till tre olika platser

◦ '%appdata%'

◦ '%windir%\system32'

◦ '%sh(Startup)%'

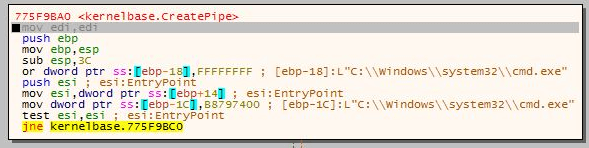

• Den skapar en pipe, '%comspec%', med kommandot 'C:\windows\system32\cmd.exe':

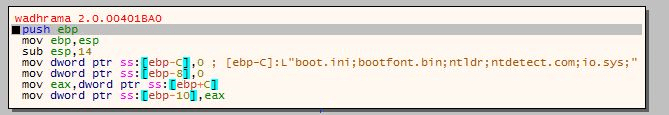

• Den samlar in information om startfiler som 'boot.ini', 'bootfont.bin' och andra:

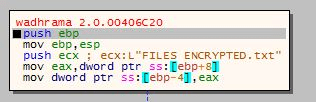

• Lösennotistexten sparas i en fil som heter 'FILES ENCRYPTED.txt':

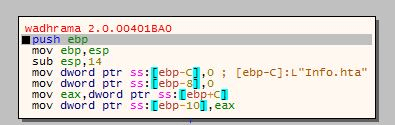

• 'Info.hta' för att visa lösenmeddelandet till offret:

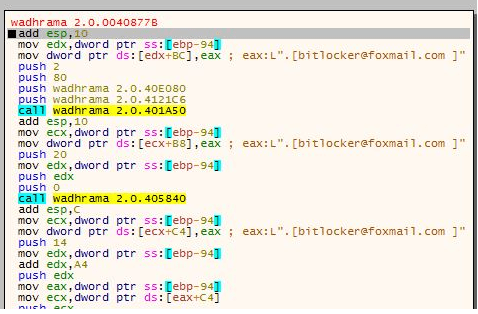

• Krypteringstillägget hämtas från bufferten '.[bitlocker@foxmail.com]'

• Dharma skapar sedan en krypterad version av originalfilen med det nya tillägget:

• Den tar sedan bort originalfilen och upprepar slingan tills varje enhet och fil har krypterats. De sista, krypterade, filerna ser ut som följer:

• Detta är lösenmeddelandet som visas för offret nästa gång de startar sin dator:

Relaterad resurs

Posten Dharma 2.0 ransomware fortsätter att förödas med ny variant visades först på Comodo Nyheter och Internetsäkerhetsinformation.

- "

- 2016

- 2020

- 70

- a

- Om oss

- tillgång

- Annat

- administration

- framåt

- algoritmer

- Alla

- mängd

- analys

- antivirus

- arkiv

- automatiskt

- bakdörr

- säkerhetskopiering

- säkerhetskopior

- BAT

- därför att

- innan

- nedan

- Blockera

- företag

- kapacitet

- klassiska

- kommunicera

- samhällen

- fullborda

- fullständigt

- dator

- anslutning

- Anslutningar

- ständigt

- innehåller

- innehåll

- fortsätter

- kontroll

- Kärna

- skapar

- Skapa

- cyber

- Cybersäkerhet

- Cybersäkerhet

- datum

- Databas

- databaser

- levereras

- Efterfrågan

- detaljer

- anordning

- dharma

- olika

- upptäckt

- Visa

- displayer

- driv

- varje

- effektivt

- kryptering

- Utvecklingen

- utförande

- befintliga

- förlängningar

- februari 2020

- Förnamn

- efter

- följer

- format

- hittade

- från

- funktionalitet

- få

- bidrag

- huvud

- hjälpa

- hierarkin

- HTTPS

- stor

- bild

- informationen

- installera

- Internet

- Internet Security

- IT

- sig

- Nyckel

- känd

- senaste

- Bibliotek

- BEGRÄNSA

- linje

- Lista

- läge

- Lås

- se

- Maskinen

- malware

- manuellt

- behov

- nyheter

- Nästa

- antal

- öppet

- Övriga

- utsikterna

- parti

- lösenord

- Betala

- personlig

- bit

- Röret

- poäng

- föregående

- vinning

- processer

- Program

- skydda

- skydd

- protokoll

- leverantör

- Ransom

- Ransomware

- avlägsen

- avslöjar

- Säkerhet

- Samma

- scanning

- säkerhet

- skugga

- Dela

- visas

- Storlek

- So

- Mjukvara

- några

- specifik

- start

- stammar

- stark

- Senare

- System

- Målet

- riktade

- grupp

- Smakämnen

- tre

- tid

- i dag

- Trojan

- under

- låsa

- användning

- användare

- verktyg

- version

- Webbplats

- bredare

- fönster

- utan

- fungerar

- XML

- Din