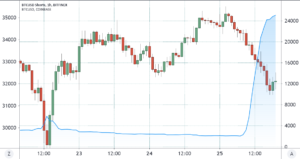

Nyligen har gas varit ett hett ämne i nyheterna. I kryptomedia, det har handlat om Ethereums gruvarbetare. I vanliga medier har det handlat om god gammaldags bensin, inklusive en kortvarig brist på den längs östkusten, tack till en påstådd DarkSide-ransomware-attack på Colonial Pipeline-systemet, som ger 45% av östkustens leverans av diesel, bensin och flygbränsle.

I fall av ransomware ser vi generellt en typisk cykelupprepning: Inledningsvis är fokus på attacken, grundorsaken, nedfallet och åtgärder som organisationer kan vidta för att undvika attacker i framtiden. Då börjar fokus ofta vända sig mot kryptovaluta och hur dess upplevda anonymitet hjälper till att öka ransomware-attacker, vilket inspirerar fler cyberbrottslingar att komma in i spelet.

Men när vi tittar på makrobilden av cybersäkerhetsattacker ser vi några trender som har dykt upp. Till exempel förluster från cyberattacker växte 50% mellan 2018–2020, med de globala förlusterna som överstiger $ 1 biljon dollar. Det är en oundviklig slutsats som talar om den genomgripande säkerhetssårbarheten som finns att utnyttja.

Relaterat: Rapport om kryptoutbyteshack 2011-2020

Ökningen av cyberbrott stimuleras också av tillgängligheten av färdiga händelseprogram som lätt kan hittas på den mörka webben för dem med liten skicklighet, men som ändå vill dra nytta av de möjligheter som fria pengar erbjuder utan säkerhet. . Det är viktigt att kriminella själva har fortsatt att utveckla sina strategier för att undvika defensiva säkerhetsmetoder, tekniker och förfaranden (TTP) för att säkerställa att de kan fortsätta att vara lönsamma. Skulle kryptovaluta inte längre vara ett lönsamt alternativ för betalning skulle angripare nästan säkert svänga till en annan betalningsmetod. Tanken att de helt enkelt skulle sluta attackera dessa organisationer utan krypto trotsar trovärdighet.

"Grundorsaken", om du vill, av dessa händelser är inte den betalningsmetod som används för att belöna brottslingarna, det är säkerhetsluckorna som gjorde det möjligt för dem att bryta mot företaget och uppenbarligen det faktum att det finns brottslingar där ute som begår dessa brott.

Med ransomware som trenderar sig själv (och inom DarkSide-attacken) ser vi detta ständigt skiftande Juicy Fruit demonstreras. I de tidiga dagarna av ransomware var det relativt snyggt och torrt: En cyberattacker hittar en väg in i företaget - oftast via en socialteknisk attack, såsom ett phishing-e-postmeddelande eller osäkert fjärrskrivbordsprotokoll - och krypterar offrets filer. Offret betalar antingen lösen via en banköverföring eller krypto, och i de flesta fall får dekrypteringsnyckeln, som vanligtvis (men inte alltid) dekrypterar filerna. Ett annat alternativ är att offret väljer att inte betala och antingen återställer sina filer från en säkerhetskopia eller bara accepterar förlust av sina data.

Cyberattacks taktik

Runt slutet av 2019 förbereddes fler företag med reservstrategier för att möta dessa hot och nekade att betala. Ransomware-skådespelare, som Maze ransomware-gruppen, uppstod, utvecklades och flyttade taktik. De började exfiltrera data och pressa sina offer: "Betala, annars publicerar vi också känsliga uppgifter som vi stal från dig." Detta eskalerade kraftigt kostnaderna för en ransomware-attack, vilket effektivt gjorde det från en företagsfråga till en anmälningshändelse, vilket krävde datainformation, ännu mer juridisk rådgivning och offentlig granskning, samtidigt som det visade angriparens beslutsamhet att hitta vägar kring betalningshinder. (DarkSide, som antas ha varit gruppen bakom Colonial Pipeline-attacken, är en utpressad grupp.) En annan trend, som citeras i rapporten ovan, är den ökade inriktningen på offren, att hitta de som kan betala högre dollarbelopp. , liksom de med data som de inte vill att delas offentligt.

Cyberattackers kommer att fortsätta utveckla sin taktik så länge det finns någon eller någon organisation att attackera; de har gjort det sedan hackingen började. Innan krypto och till och med cyberbrott hade vi släppt kontanter i en väska på natten och banköverföringar som alternativ för anonyma betalningar till brottslingar. De kommer att fortsätta hitta sätt att få betalt, och fördelarna med krypto - ekonomisk frihet, censurmotstånd, integritet och säkerhet för individen - uppväger långt nackdelen med dess attraktivitet för brottslingar som kan tycka att dess bekvämlighet är tilltalande. Vilifying crypto kommer inte att eliminera brottet.

Det kan vara svårt, till och med (troligtvis) omöjligt, att koppla in alla säkerhetsgap i företaget. Men alltför ofta hoppas säkerhetsfundamenten över, såsom regelbunden lappning och utbildning i säkerhetsmedvetenhet, som går långt för att minska risken för ransomware. Låt oss hålla ett öga på målet - företaget - och inte priset - krypto. Eller så kan vi skylla fiat för alla andra ekonomiska brott.

Denna artikel innehåller inte investeringsråd eller rekommendationer. Varje investerings- och handelsrörelse innebär risker och läsare bör göra sin egen forskning när de fattar ett beslut.

De åsikter, tankar och åsikter som uttrycks här är författarens ensamma och återspeglar inte nödvändigtvis Cointelegraphs åsikter och åsikter.

Michael Perklin är chef för informationssäkerhet på ShapeShift, där han övervakar alla säkerhetsrutiner för produkter, tjänster och företag samtidigt som han säkerställer att de följer eller överträffar bästa praxis inom branschen. Med över ett decennium av erfarenhet inom blockchain och crypto leder han ett team som säkerställer att bästa praxis för säkerhet används med både cybersäkerhet och blockchain-specifika metoder. Perklin är ordförande för CryptoCurrency Certification Consortium (C4), har varit medlem i flera branschnämnder och är medförfattare till CryptoCurrency Security Standard (CCSS), som används av hundratals globala organisationer.

Källa: https://cointelegraph.com/news/don-t-blame-crypto-for-ransomware

- 2019

- rådgivning

- Alla

- amp

- anonymitet

- runt

- Artikeln

- tillgänglighet

- säkerhetskopiering

- bbc

- BÄST

- bästa praxis

- blockchain

- brott

- fall

- Kontanter

- Orsak

- Censur

- certifiering

- chef

- chef för informationssäkerhet

- Cointelegraph

- företag

- fortsätta

- Kostar

- Brott

- brott

- brottslingar

- crypto

- krypto utbyte

- kryptovaluta

- cyberattack

- cyberbrottslighet

- nätbrottslingar

- Cybersäkerhet

- mörk Web

- datum

- Upptäckten

- Dollar

- Tidig

- Teknik

- Företag

- företagets säkerhet

- ethereum

- händelse

- händelser

- utbyta

- Exploit

- ögat

- Fallout

- Fiat

- finansiella

- fynd

- Fokus

- Frihet

- Bränsle

- Fundamentals

- framtida

- lek

- spalt

- GAS

- Välgörenhet

- god

- Grupp

- hacking

- hacka

- här.

- Hur ser din drömresa ut

- HTTPS

- Hundratals

- Inklusive

- Öka

- industrin

- informationen

- informationssäkerhet

- investering

- IT

- Nyckel

- Adress

- Lång

- Makro

- Vanliga

- mainstream media

- Framställning

- malware

- Mcafee

- Media

- flytta

- nyheter

- anmälan

- Officer

- Åsikter

- Alternativet

- Tillbehör

- Övriga

- Patching

- Betala

- betalning

- betalningar

- Nätfiske

- Bild

- pivot

- presentera

- VD

- privatpolicy

- Integritet och säkerhet

- Produkt

- Vinst

- allmän

- publicera

- Ransom

- Ransomware

- Ransomware Attack

- Ransomware-attacker

- läsare

- minska

- rapport

- forskning

- Risk

- säkerhet

- shapeshift

- delas

- So

- Social hållbarhet

- Samhällsteknik

- stola

- leverera

- system

- taktik

- Målet

- hot

- Handel

- Utbildning

- trending

- Trender

- sårbarheter

- webb

- VEM

- Wire

- inom