Kraken, precis som alla populära tjänster, har klienter som riktas av bedragare som prova för att skicka phishing -mejl från @kraken.com e -postadresser. Du bör aldrig se denna form av falsk e -post eftersom den ska avvisas av e -postleverantörer som Gmail eftersom deras servrar kommer att märka att bedragarens e -post inte kommer från Kraken. Bakom kulisserna ska den accepterande e -postservern leta upp vanliga DNS -poster för att verifiera att e -postmeddelandet kommer från rätt plats (dvs SPF, DKIM, DMARC -poster).

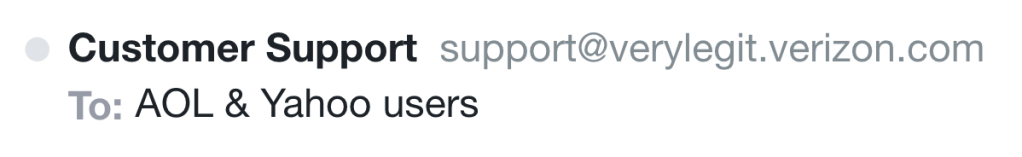

Kraken Security Labs tror på "förtroende, men verifiera" och testar regelbundet effektiviteten av Krakens e -postkontroller. Under ett av dessa tester upptäckte vi att flera e -postleverantörer inte utför enkla kontroller och därmed utsätter sina användare (och potentiellt våra kunder) för risk för nätfiske: Speciellt riskerade yahoo.com- och aol.com -användare att få e -post levererat till sin inkorg från obefintliga underdomäner på populära platser, som admin@verylegitemails.verizon.com.

Kraken Security Labs rapporterade detta problem till Verizon Media (som ägde aol.com och yahoo.com) den 8 oktober 2020. Tyvärr klassificerades det som låg svårighetsgrad och vår ansökan stängdes på grund av låg påverkan. Men sedan dess verkar det som om förbättringar av båda e -postsystemen har implementerats och fixat några av de problem som beskrivs nedan.

Du kan alltid skydda dig själv är på utkik efter nätfiskebedrägerier. Du bör också överväga att byta din e -posttjänst till gmail.com eller protonmail.com om du för närvarande använder aol.com eller yahoo.com. Om du driver din egen domän, se till att dina DMARC-, SPF- och DKIM -poster är uppdaterade för att begränsa möjligheten för bedragare att använda din domän.

At Kraken Security Labs, vårt uppdrag är att utbilda och ge kryptovalutahållare med den kunskap de behöver för att skydda sina tillgångar och säkert utnyttja sina medel efter eget tycke. I den här artikeln lär du dig mer tekniska detaljer om denna e -postförfalskningsteknik, hur vi skyddar våra domäner och vilka åtgärder du kan vidta för att säkerställa din säkerhet.

Tekniska detaljer

Spoofing var en gång en skenande form av attack för bara tio år sedan. E -postservrar hade inget effektivt sätt att verifiera avsändare. E -post med en falsk avsändare har en högre framgång, eftersom många användare inte inser att detta fält kan förfalskas. Ett meddelande från en igenkännlig domän (som mail@kraken.com) kan skapa en illusion av auktoritet och säkerhet, särskilt i jämförelse med en okänd adress som mail@example-trange-domain.xyz. Tack och lov har numera de flesta e -postleverantörer betydande kontroller mot spoofing. Standarder som DMARC har formaliserade tekniker för att göra spoofing mycket svårare.

Säkra e -post

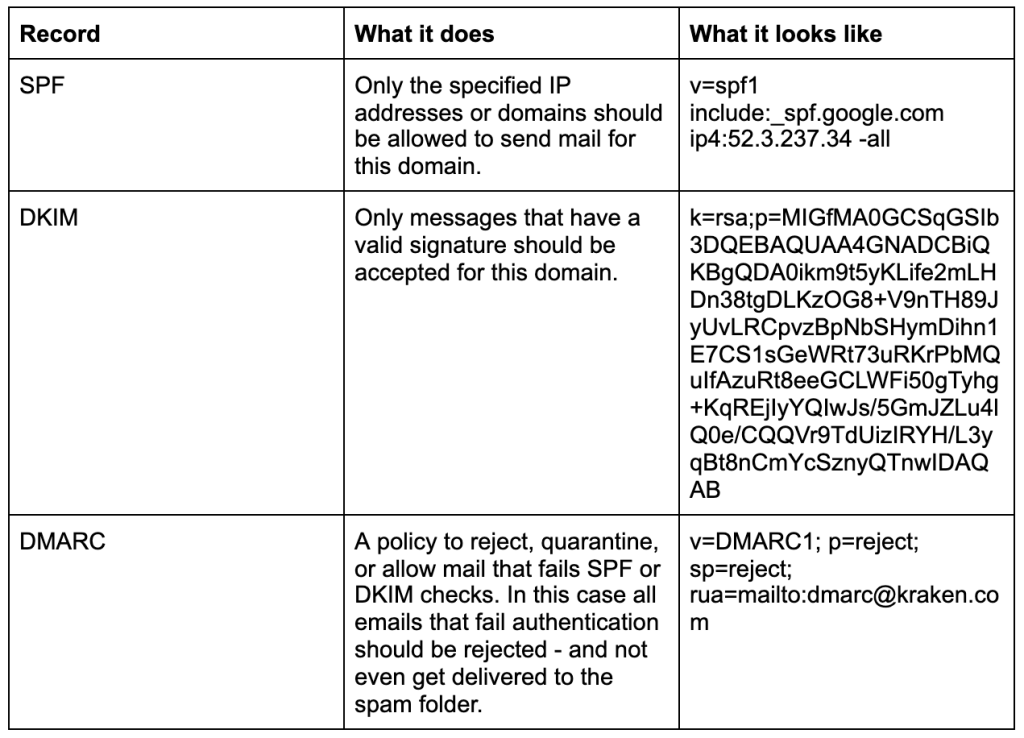

E -postsäkerhet är mer komplext än vad vi kommer att täcka här, men de nuvarande bästa metoderna för att förhindra spoofing handlar om SPF-, DMARC- och DKIM -poster. När en e -postserver tar emot e -post gör den några DNS -sökningar till e -postens domän för att kontrollera dessa poster.

Varje e -postserver hanterar dessa kontroller annorlunda. Till exempel märker Gmail alla e-postmeddelanden som misslyckas med SPF-kontroller med en skrämmande varningsbanner som uppmuntrar användare att vara försiktiga (även om dessa meddelanden tekniskt sett aldrig skulle ha accepterats av e-postservern) och alla e-postmeddelanden som misslyckas med DMARC-kontroller som har en "Avvisa" -policy accepteras inte alls.

Andra postleverantörer kan ha dramatiskt olika procedurer, var och en med sin egen proprietära algoritm. Till exempel väljer vissa leverantörer att helt blockera e -postmeddelanden, andra skickar till en "skräp" inkorg, andra andra inkorgsmeddelanden med varningar.

Experimentera med gratis postleverantörer

Inkonsekvent tillämpning bland olika leverantörer är oroande för oss, så vi testade ytterligare. Vi försökte skicka förfalskade e -postmeddelanden för en låst domän till de bästa gratis e -postleverantörerna och spårade deras beteende.

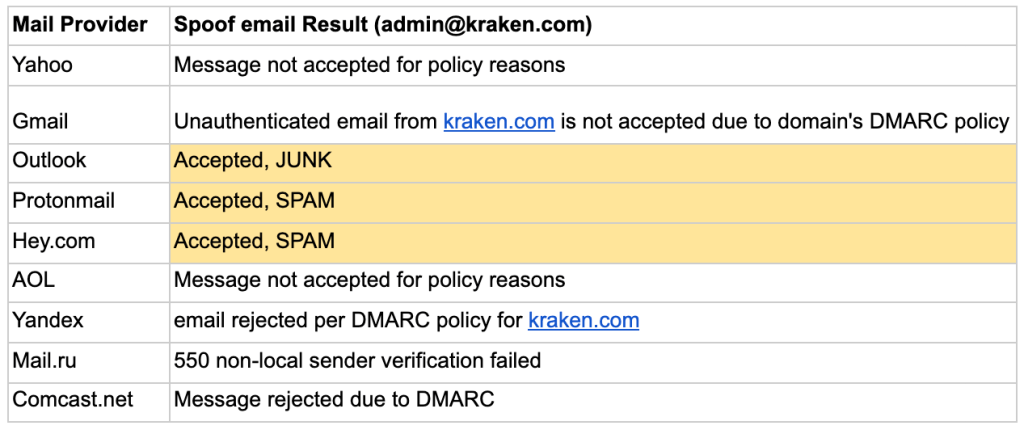

Försök 1 - Spoofing av admin@kraken.com (en säker basdomän)

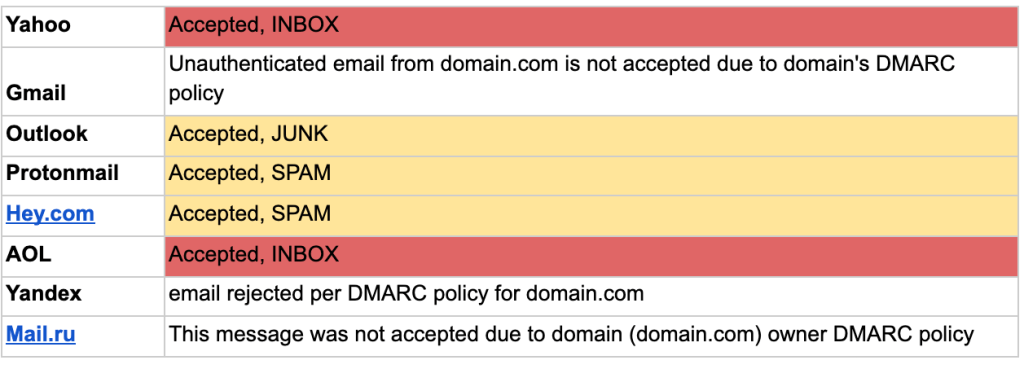

Vi skickade ett falskt e -postmeddelande från en domän som hade en giltig SPF -post för hårdfail, en giltig DMARC -post och en DKIM -väljare konfigurerad.

Förväntan: E -post avvisas eftersom det inte kommer från en tillåten IP -adress och inte har en DKIM -signatur.

Inga stora överraskningar här, även om ett meddelande till skräp eller skräppost betyder att användare teoretiskt sett fortfarande kan luras om de antar att det var ett misstag.

Försök 2 - Spoofing av admin@fakedomain.kraken.com (en obefintlig underdomän)

Vi skickade ett falskt e -postmeddelande från en underdomän som inte finns. Det finns inga poster av något slag för detta värdnamn.

Förväntan: E -post avvisas eftersom värdnamnet inte finns eller har några poster (ingen A -post, ingen SPF- eller DKIM -post). Dessutom var DMARC -policyn inställd på att "avvisa", så alla e -postmeddelanden som inte kan autentiseras av SPF/DKIM bör avvisas.

Överraskande accepterade Yahoo.com och AOL.com postservrar detta uppenbart förfalskade meddelande och lade det i offrets inkorg. Detta är särskilt oroande, eftersom det betyder att en angripare helt enkelt behöver inkludera en underdomän för att deras e -post ska accepteras och att se legitimt ut för användare av dessa plattformar (t.ex. admin@emails.chase.com).

AOL.com och Yahoo.com ägdes vid den tidpunkten av Verizon Media, så vi rapporterade detta problem till dem den 8 oktober 2020. Verizon Media stängde frågan som att den var utanför tillämpningsområdet och informell. Kraken Security Labs upprepade vikten av att skydda AOL- och Yahoo -användare mot nätfiske, men ingen ytterligare kommunikation om att lösa dessa problem gavs.

Sedan dess verkar det som om förbättringar har genomförts: E-post avvisas nu i enlighet med DMARC-policyn och bättre räntebegränsningar verkar genomföras.

Vi hävdar fortfarande att Yahoo & Verizon e -postanvändare löper en högre risk, eftersom andra leverantörer har betydligt bättre varningar mot sina användare när e -postmeddelanden inte kan autentiseras (som är fallet när ingen DMARC/DKIM/SPF används alls).

takeaways

Trots en domänägares bästa ansträngningar filtrerar e -postleverantörer inte alltid e -post som förväntat. Användare med e -postadresser @yahoo.com och @aol.com löpte större risk att få falska meddelanden, även om dessa meddelanden enkelt kunde upptäckas och filtreras av dessa leverantörer. Även om beteendet har förbättrats rekommenderar vi fortfarande att du byter din e-post med högre känslighet till en leverantör som filtrerar bättre, till exempel Gmail eller Protonmail.

Om du kör en e-postserver, se till att dina e-post-DNS-poster för DMARC, DKIM och SPF alltid är uppdaterade och kontrollera regelbundet om dina e-postkontroller fungerar.

Källa: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- algoritm

- Alla

- bland

- runt

- Artikeln

- Tillgångar

- bakom kulisserna

- BÄST

- bästa praxis

- chase

- Kontroller

- stängt

- kommande

- Gemensam

- Kommunikation

- kryptovaluta

- Aktuella

- DID

- upptäckt

- dns

- domäner

- Effektiv

- passa

- formen

- Fri

- fonder

- här.

- Hur ser din drömresa ut

- HTTPS

- Inverkan

- IP

- IP-adress

- problem

- IT

- kunskap

- kraken

- Labs

- LÄRA SIG

- slå upp

- större

- Media

- Mission

- Övriga

- Nätfiske

- Plattformar

- policy

- Populära

- skydda

- register

- Risk

- Körning

- rinnande

- Bedragare

- screen

- säkerhet

- in

- Enkelt

- So

- skräppost

- standarder

- framgång

- System

- Teknisk

- Testning

- tester

- tid

- topp

- us

- användare

- försäljare

- VEM

- Yahoo

- år