Följande är utdrag ur en bok som kommer att lanseras 1 november 2023.

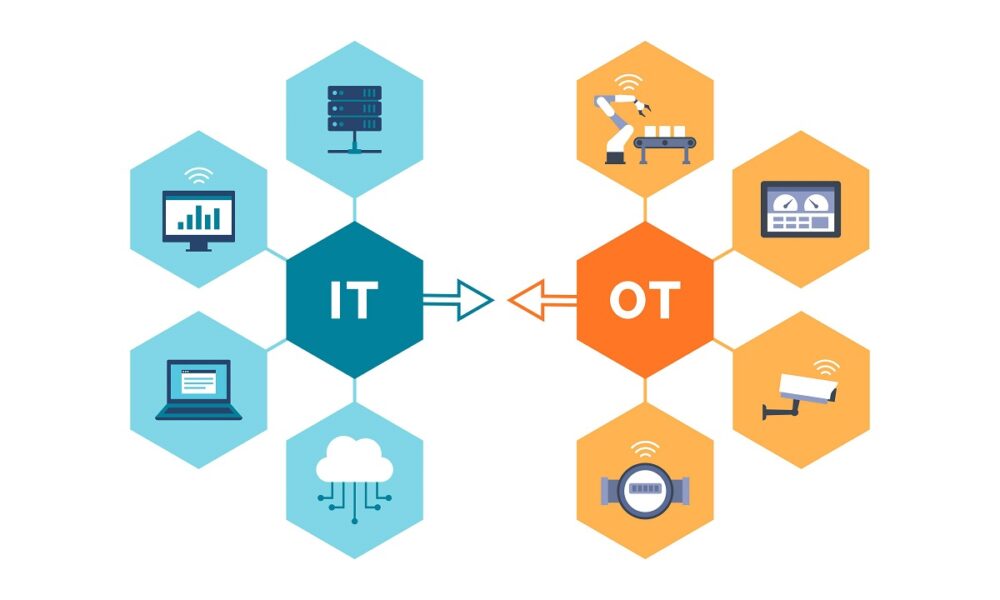

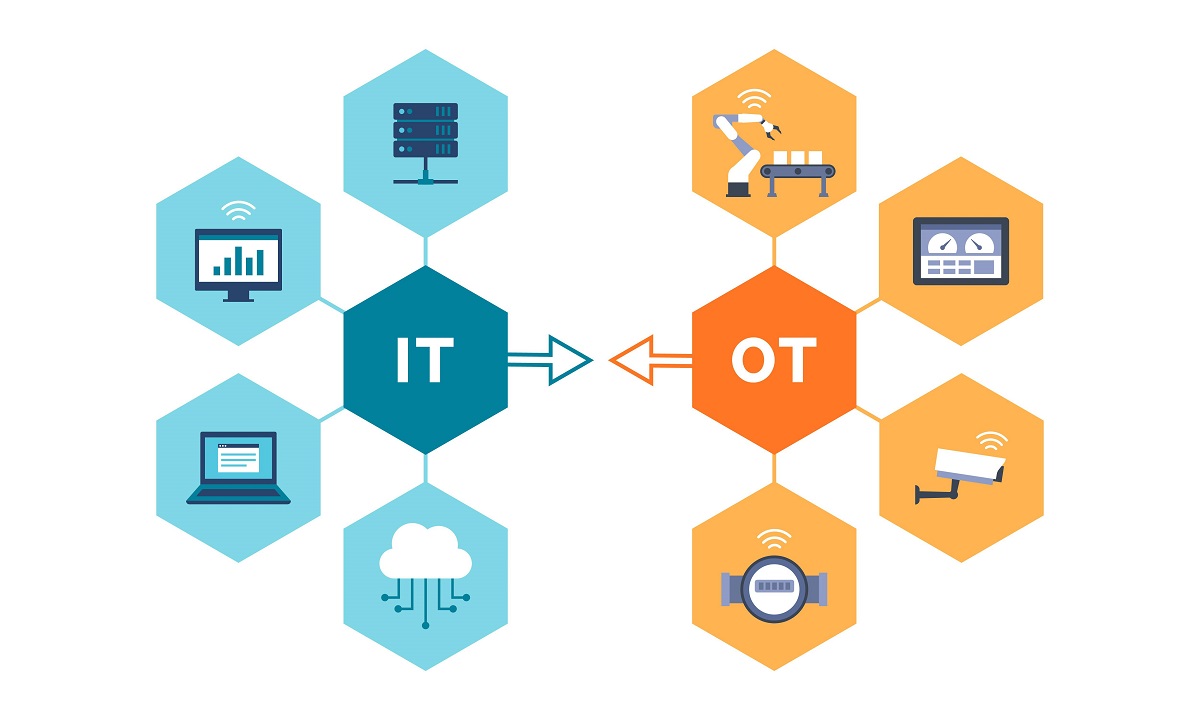

Det har skrivits mycket om skillnaderna mellan konventionella IT-nätverk och operativ teknik (OT) eller industriella kontrollsystem (ICS) nätverk: patchning är svårare i OT-nätverk, antivirus är svårare, OT-nätverk använder mycket gamla protokoll och datorer, och det finns ett enormt motstånd mot förändringar från människorna som hanterar dessa nätverk. Dessa skillnader är dock alla ytliga. Den inneboende skillnaden mellan dessa två typer av nätverk är konsekvenser: oftast är de värsta konsekvenserna av cyberattacker skarpt, kvalitativt olika på IT- jämfört med OT-nätverk.

Vad är denna skillnad? Ransomware träffar vårt IT-nätverk och vad gör vi? Vi upptäcker, svarar och återställer. Vi identifierar de drabbade datorerna och isolerar dem. Vi tar kriminaltekniska bilder och raderar utrustningen. Vi återställer från säkerhetskopior. Vi upprepar. I värsta fall läcker personligt identifierbar information (PII) eller annan känslig information, och vi drabbas av stämningar. Dessa är alla affärsmässiga konsekvenser. Sagt på ett annat sätt, på IT-nätverk är målet för att hantera cyberrisker att förhindra affärskonsekvenser genom att skydda informationen – skydda konfidentialitet, integritet och tillgänglighet för affärsinformation.

På OT-nätverk är dock de värsta konsekvenserna av kompromiss nästan alltid fysiska. Saker och ting blåser i luften och dödar människor, industrifel orsakar miljökatastrofer, lamporna slocknar eller vårt dricksvatten är förorenat. Cyberriskhanteringsmålet för OT-nätverk är i allmänhet att säkerställa korrekt, kontinuerlig och effektiv drift av den fysiska processen. Målet är inte att "skydda informationen", utan snarare att skydda fysisk verksamhet från information, mer specifikt från cybersabotageattacker som kan vara inbäddade i information. Detta är den grundläggande skillnaden mellan IT- och OT-nätverk: varken människoliv eller skadade turbiner eller miljökatastrofer kan "återställas från säkerhetskopior."

Detta betyder att även om vi på något sätt kunde vifta med en trollstav och göra alla industriella nätverk helt patchade, helt antivirusade, helt krypterade och i övrigt helt uppdaterade med moderna IT-cybersäkerhetsmekanismer, skulle denna grundläggande skillnad kvarstå. Skillnaden i konsekvens idag och kräver alltid ett annat förhållningssätt till riskhantering i säkerhetskritiska och tillförlitlighetskritiska nätverk kontra affärsnätverk.

Säkerhetsteknik

Den goda nyheten är att ingenjörsyrket har kraftfulla verktyg till sitt förfogande för att hantera OT-cyberrisker. Till exempel förhindrar mekaniska övertrycksventiler att tryckkärl exploderar. Dessa ventiler innehåller inga CPU:er och är därför ohackbara. Vridmomentbegränsande kopplingar förhindrar turbiner från att sönderfalla, innehåller inga processorer och är därför ohackabara. Enkelriktade gateways kan inte fysiskt tillåta attackinformation att passera i en riktning och är därför ohackbara. Idag försummas dessa kraftfulla verktyg ofta, eftersom dessa verktyg inte har någon analog i IT-säkerhetsområdet.

Om man gräver lite djupare har ingenjörsyrket hanterat risker för den allmänna säkerheten i över ett sekel. Det är för att dålig ingenjörskonst utgör risker för den allmänna säkerheten som ingenjörsyrket är ett lagstiftat, självreglerande yrke i många jurisdiktioner, liknande medicinska och juridiska yrken. Ingenjörsyrket har ett enormt bidrag att göra för att hantera OT-cyberrisker, men detta är dåligt förstådd både inom och utanför yrket.

Varför? Till att börja med finns det 50 gånger så många IT-säkerhetsutövare i världen som OT-säkerhetsutövare, och därför är IT-experter ofta de första som konsulteras när vi behöver industriella cybersäkerhetslösningar. De flesta IT-säkerhetsexperter är dock inte ingenjörer och är därför inte medvetna om ansvaret för, eller de bidrag som kan göras av, ingenjörsyrket.

Ingenjörsyrket som helhet har det inte mycket bättre. Om cyberattacker med fysiska konsekvenser fortsätter att mer än fördubblas årligen, kommer OT-cyberproblemet att nå krisproportioner före slutet av decenniet. Men i de flesta jurisdiktioner har ingenjörsyrket ännu inte tagit tag i cyberrisker för allmänheten och för fysisk verksamhet. När detta skrivs finns det ingen jurisdiktion i världen där att misslyckas med att tillämpa robust cyberriskhantering på industriell design kan kosta en ingenjör deras licens att praktisera.

Det finns dock framsteg. Under det senaste halvt decenniet har ett antal tillvägagångssätt för robust cybersäkerhetsteknik utkristalliserats:

- Processteknik: Smakämnen Säkerhet PHA Review för konsekvensbaserad cybersäkerhet läroboken dokumenterar ett tillvägagångssätt för att använda rutinmässiga process hazardanalyser (PHA) tekniska granskningar för att införa oförstörda fysiska begränsningar för cyberhot mot arbetare, miljö och allmän säkerhet.

- Automationsteknik: Andrew Bochman och Sarah Freemans bok The Countering Cyber Sabotage: Introduktion av konsekvensdriven, cyberinformerad teknik är i första hand en text om riskbedömning men innehåller ett antal kapitel om unhackable mitigations för cyberhot, inklusive unhackable digital mitigations för cyberhot mot utrustningsskydd.

- Nätverksteknik: Min bok Säker driftteknik beskriver det tekniska perspektivet att skydda korrekt fysisk verksamhet från attacker som kan vara inbäddade i inkommande informationsflöden, snarare än att försöka "skydda informationen." En stor del av texten är fokuserad på olika sätt att designa industriella nätverk så att övervakningsinformation kan lämna ett nätverk utan att införa något sätt för attackinformation att komma in i nätverken.

I detta tema släppte det amerikanska energidepartementet (DOE) också "Nationell Cyber-Informed Engineering Strategy” (PDF) i juni 2022. Strategin syftar till att utveckla en teknisk kunskapsmassa för att bland annat ”använda designbeslut och ingenjörskontroller för att mildra eller till och med eliminera vägar för cyberaktiverade attacker eller minska konsekvenserna när en attack inträffar .”

Looking Forward

Huvudfrågan som den nya boken tar upp är, när det kommer till cybersäkerhet, "hur mycket räcker?” Konsekvenser avgör graden av skydd som ett system eller nätverk behöver, och den bästa vägledningen där ute säger att vi behöver säkra säkerhetskritiska och kritiska infrastruktursystem verkligen grundligt. Detta är en mycket dyr process. Ännu värre, inte ens det bästa av cybersäkerhetsprogram ger det deterministiska skydd som vi förväntar oss av tekniska konstruktioner när den allmänna säkerheten är i fara.

Säkerhetsteknik har potentialen, om den tillämpas rutinmässigt och systematiskt, att eliminera många säkerhets- och tillförlitlighets-/nationella säkerhetskonsekvenser från övervägande. Detta har potential att dramatiskt förenkla "hur mycket räcker?” fråga genom att minska den erforderliga styrkan och kostnaderna för cybersäkerhetsprogram som adresserar kvarvarande risker i OT-nätverk. Med tanke på krisen som vi ser komma i form av OT-avstängningar, utrustningsskador och värre orsakade av cyberattacker, är tiden mogen för detta nya tillvägagångssätt.

Snarare information om boken finns på länken.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- BlockOffsets. Modernisera miljökompensation ägande. Tillgång här.

- Källa: https://www.darkreading.com/ics-ot/engineering-grade-ot-protection

- : har

- :är

- :inte

- :var

- $UPP

- 1

- 2022

- 2023

- 50

- 7

- a

- Able

- Om Oss

- adress

- adresser

- Alla

- tillåter

- nästan

- också

- alltid

- bland

- an

- analys

- och

- Andrew

- Årligen

- Annan

- antivirus

- vilken som helst

- tillämpas

- Ansök

- tillvägagångssätt

- tillvägagångssätt

- ÄR

- AS

- bedömning

- försäkra

- At

- attackera

- Attacker

- tillgänglighet

- vägar

- medveten

- säkerhetskopior

- BE

- därför att

- varit

- innan

- BÄST

- Bättre

- mellan

- Bit

- blåsa

- kropp

- boken

- båda

- företag

- men

- by

- KAN

- Vid

- Orsak

- orsakas

- Århundrade

- byta

- kapitel

- komma

- kommer

- kommande

- fullständigt

- kompromiss

- datorer

- konfidentialitet

- Konsekvenser

- övervägande

- innehålla

- fortsätta

- kontinuerlig

- bidrag

- bidrag

- kontroll

- kontroller

- konventionell

- korrekt

- Pris

- kunde

- kris

- kritisk

- Kritisk infrastruktur

- cyber

- Cyberattack

- cyberattack

- Cybersäkerhet

- Datum

- årtionde

- beslut

- djupare

- Examen

- leverera

- krav

- Avdelning

- Designa

- mönster

- upptäcka

- Bestämma

- utveckla

- Skillnaden

- skillnader

- olika

- digital

- riktning

- katastrofer

- do

- dokument

- doe

- fördubbling

- dramatiskt

- effektiv

- eliminera

- inbäddade

- möjliggöra

- krypterad

- änden

- energi

- ingenjör

- Teknik

- Ingenjörer

- enorm

- tillräckligt

- ange

- miljömässigt

- Utrustning

- Även

- exempel

- förvänta

- dyra

- experter

- inte

- Förnamn

- flöden

- fokuserade

- efter

- För

- Forensic

- hittade

- från

- fullständigt

- grundläggande

- gateways

- allmänhet

- ges

- Go

- Målet

- god

- stor

- vägleda

- Hälften

- hårdare

- Har

- träffar

- Men

- HTTPS

- humant

- identifiera

- if

- bilder

- in

- innefattar

- Inklusive

- Inkommande

- industriell

- informationen

- Infrastruktur

- inuti

- integritet

- inneboende

- införa

- IT

- det säkerhet

- jpg

- juni

- jurisdiktion

- jurisdiktioner

- Döda

- kunskap

- Large

- lanserades

- Stämningar

- Lämna

- Adress

- Licens

- LINK

- Bor

- gjord

- magi

- Huvudsida

- göra

- hantera

- förvaltade

- ledning

- hantera

- många

- Maj..

- betyder

- mekanisk

- mekanismer

- medicinsk

- kanske

- Mildra

- Modern Konst

- övervakning

- mer

- mest

- mycket

- my

- Behöver

- behov

- Varken

- nät

- nätverk

- Nya

- nyheter

- Nej

- antal

- of

- sänkt

- Ofta

- Gamla

- on

- ONE

- Verksamhet

- or

- Övriga

- annat

- vår

- ut

- utanför

- över

- del

- passera

- Tidigare

- Patching

- Personer

- Personligen

- perspektiv

- PHA

- fysisk

- Fysiskt

- Plats

- plato

- Platon Data Intelligence

- PlatonData

- dålig

- utgör

- potentiell

- den mäktigaste

- praktiken

- tryck

- förhindra

- primärt

- Problem

- process

- yrke

- Program

- Framsteg

- skydda

- skydda

- skydd

- protokoll

- allmän

- sätta

- fråga

- snarare

- nå

- Recover

- minska

- reducerande

- frigörs

- förblir

- Återstående

- upprepa

- Obligatorisk

- Resistens

- Svara

- ansvar

- återställa

- översyn

- Omdömen

- Risk

- riskbedömning

- riskhanterings

- risker

- robusta

- rutin

- rutinmässigt

- s

- Säkerhet

- Nämnda

- säger

- säkra

- säkerhet

- se

- Söker

- känslig

- in

- avstängningar

- liknande

- förenkla

- So

- Lösningar

- på något sätt

- Utrymme

- specifikt

- starta

- Strategi

- hållfasthet

- system

- System

- Ta

- villkor

- text

- lärobok

- än

- den där

- Smakämnen

- den information

- världen

- deras

- Dem

- tema

- sedan

- Där.

- därför

- Dessa

- saker

- detta

- grundligt

- fastän?

- hot

- Således

- tid

- gånger

- till

- i dag

- verktyg

- försöker

- två

- förstått

- us

- användning

- med hjälp av

- Kontra

- mycket

- Vatten

- Våg

- Sätt..

- sätt

- we

- Vad

- när

- VEM

- Hela

- kommer

- med

- utan

- arbetstagaren

- världen

- sämre

- värsta

- skulle

- skrivning

- skriven

- ännu

- zephyrnet