General Bytes, tillverkaren av Bitcoin ATM, avslöjade att dess servrar äventyrades genom en nolldagsattack den 18 augusti. Attacken gjorde att hotaktörerna kunde vara standardadministratörer samtidigt som de ändrade inställningarna så att alla medel skulle överföras till deras kryptoplånboksadresser.

General Bytes-servrar komprometterade efter en nolldagsattack

General Bytes har ännu inte avslöjat mängden stulna pengar och antalet utsatta bankomater på grund av attacken. Det har dock företaget utfärdad ett råd till alla bankomatoperatörer som uppmanar dem att uppdatera sin programvara för att skydda användarnas pengar.

Exploateringen som fick hackarna att ta ansvar för servrarna bekräftades av företaget den 18 augusti. General Bytes är ett företag som äger och driver 8827 Bitcoin-uttagsautomater. Dessa bankomater kan användas i mer än 120 länder.

Företaget har sitt huvudkontor i Prag, Tjeckien, där bankomater skapas. Bitcoin-uttagsautomater har blivit allt mer populära på grund av deras bekvämlighet för handlare som enkelt vill konvertera sin krypto till fiatvaluta.

Ditt kapital är i fara.

Företagets säkerhetsexperter sa att hackarna utnyttjade en nolldagarssårbarhet för att komma åt företagets Crypto Application Server (CAS) och stjäla medlen i fråga.

CAS-servern ligger bakom all verksamhet i bankomaten, inklusive genomförandet av kryptoköp och försäljning på börser och mynt som stöds. General Bytes säkerhetsteam tror att hackarna skannade de sårbara servrarna på TCP-portar, inklusive de på General Bytes molntjänst.

Utfärdar en rådgivning till kunder

Sårbarheten i dessa uttagsautomater upptäcktes efter att hackaren ändrade CAS-mjukvaran till version 20201208. General Bytes har uppmanat sina kunder att hålla sig borta från att använda General Bytes ATM-servrarna tills de är uppdaterade till patchversioner 20220725 och 20220531.38 för kunder som använder 20220531 version.

Användare har också informerats om sina serverbrandväggsinställningar för att garantera att CAS-administrationsgränssnittet endast kan nås med auktoriserade IP-adresser och flera andra faktorer. Innan användarna kan återaktivera terminalerna har de också fått rådet att granska "SÄLJ Krypto-inställningen" för att garantera att angriparna inte har ändrat inställningarna så att eventuella mottagna fynd skulle överföras till dem istället.

Företaget har genomfört revisioner på sina servrar flera gånger sedan 2020. Ingen av de genomförda revisionerna avslöjade sårbarheten som hackaren utnyttjade, och incidenten överraskade företaget.

Läs mer:

- Bitcoin

- blockchain

- blockchain-efterlevnad

- blockchain konferens

- coinbase

- coingenius

- Konsensus

- kryptokonferens

- crypto mining

- kryptovaluta

- decentraliserad

- Defi

- Digitala tillgångar

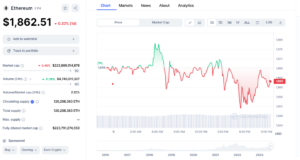

- ethereum

- Inside Bitcoins

- maskininlärning

- icke fungibelt symbol

- plato

- plato ai

- Platon Data Intelligence

- Platonblockchain

- PlatonData

- platogaming

- Polygon

- bevis på spel

- W3

- zephyrnet