Användare kan dra nytta av det kryptografiska skyddet som erbjuds av GPG för att säkra filer och data som de vill hålla väl hemliga.

I den här guiden kommer jag att förklara de alternativ som står till ditt förfogande för att kryptera filer med öppen källkod på en Linux-, Mac- eller Windows-dator. Du kan sedan transportera denna digitala information över avstånd och tid, till dig själv eller andra.

Programmet "GNU Privacy Guard" (GPG) en öppen källkodsversion av PGP (Pretty Good Privacy), tillåter:

- Kryptering med ett lösenord.

- Hemliga meddelanden med offentlig/privat nyckelkryptering

- Meddelande-/dataautentisering (med digitala signaturer och verifiering)

- Privat nyckelautentisering (används i Bitcoin)

Alternativ ett

Alternativ ett är vad jag kommer att visa nedan. Du kan kryptera en fil med vilket lösenord du vill. Alla personer med lösenordet kan sedan låsa upp (dekryptera) filen för att se den. Problemet är hur man skickar lösenordet till någon på ett säkert sätt? Vi är tillbaka till det ursprungliga problemet.

Alternativ två

Alternativ två löser detta dilemma (hur man gör här). Istället för att låsa filen med ett lösenord kan vi låsa den med någons offentliga nyckel - att "någon" är den avsedda mottagaren av meddelandet. Den offentliga nyckeln kommer från en motsvarande privat nyckel, och den privata nyckeln (som bara "någon" har) används för att låsa upp (dekryptera) meddelandet. Med denna metod skickas aldrig någon känslig (okrypterad) information. Mycket trevligt!

Den publika nyckeln är något som säkert kan distribueras över internet. Min är här., till exempel. De skickas vanligtvis till nyckelservrar. Nyckelservrar är som noder som lagrar publika nycklar. De behåller och synkroniserar kopior av människors publika nycklar. Här är en:

Du kan ange min e-mail och hitta min publika nyckel i resultatet. Jag har också lagrat den här. och du kan jämföra vad du hittade på servern.

Alternativ tre

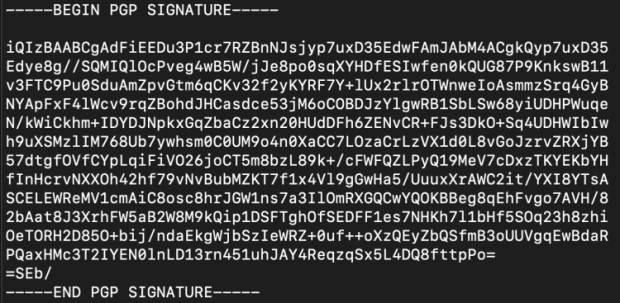

Alternativ tre handlar inte om hemliga meddelanden. Det handlar om att kontrollera att ett meddelande inte har ändrats under leveransen. Det fungerar genom att någon har en privat nyckel signera vissa digitala data. Uppgifterna kan vara ett brev eller till och med programvara. Processen att signera skapar en digital signatur (ett stort antal som härrör från den privata nyckeln och data som signeras). Så här ser en digital signatur ut:

Det är en textfil som börjar med en "börja"-signal och slutar med en "slut"-signal. Däremellan finns ett gäng text som faktiskt kodar ett enormt antal. Detta nummer härleds från den privata nyckeln (ett jättenummer) och data (som faktiskt alltid är ett tal också; all data är nollor och ettor till en dator).

Vem som helst kan verifiera att uppgifterna inte har ändrats sedan den ursprungliga författaren undertecknade den genom att ta:

- Offentlig nyckel

- Data

- namnteckning

Utdata till frågan kommer att vara TRUE eller FALSE. TRUE betyder att filen du laddade ner (eller meddelandet) inte har ändrats sedan utvecklaren signerade den. Väldigt coolt! FALSE betyder att data har ändrats eller att fel signatur används.

Alternativ fyra

Alternativ fyra är som alternativ tre, förutom att istället för att kontrollera om data inte har modifierats, kommer TRUE att betyda att signaturen skapades av den privata nyckel som är associerad med den erbjudna offentliga nyckeln. Med andra ord, personen som signerade har den privata nyckeln till den publika nyckeln som vi har.

Intressant nog är detta allt som Craig Wright skulle behöva göra för att bevisa att han är Satoshi Nakamoto. Han behöver faktiskt inte spendera några mynt.

Vi har redan adresserna (liknande offentliga nycklar) som ägs av Satoshi. Craig kan sedan producera en signatur med sin privata nyckel till dessa adresser, kombinerat med alla meddelanden som "Jag är verkligen Satoshi, haha!" och vi kan sedan kombinera meddelandet, signaturen och adressen och få ett SANT resultat om han är Satoshi, och ett CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD-resultat om han inte är det.

Alternativ tre och fyra – skillnaden.

Det är faktiskt en fråga om vad man litar på. Om du litar på att avsändaren äger den privata nyckeln till den offentliga nyckeln du har, kontrollerar verifieringen att meddelandet inte har ändrats.

Om du inte litar på relationen privat nyckel/offentlig nyckel handlar verifiering inte om att meddelandet ändras, utan om nyckelrelationen.

Det är det ena eller det andra för ett FALKT resultat.

Om du får ett SANT resultat vet du att BÅDE nyckelrelationen är giltig OCH meddelandet är oförändrat sedan signaturen skapades.

Skaffa GPG för din dator

GPG kommer redan med Linux-operativsystem. Om du har oturen att använda en Mac, eller gud förbjude en Windows-dator, måste du ladda ner programvara med GPG. Instruktioner för att ladda ner och hur man använder det på dessa operativsystem finns här.

Du behöver inte använda någon av de grafiska komponenterna i programvaran, allt kan göras från kommandoraden.

Kryptera filer med ett lösenord

Skapa den hemliga filen. Detta kan vara en enkel textfil, eller en zip-fil som innehåller många filer, eller en arkivfil (tar). Beroende på hur känslig informationen är kan du överväga att skapa filen på en dator med luftspalt. Antingen en stationär dator byggd utan WiFi-komponenter och aldrig för att vara ansluten till internet med kabel, eller så kan du bygga en Raspberry Pi Zero v1.3 mycket billigt, med instruktioner här.

Använd en terminal (Linux/Mac) eller CMD.exe (Windows), ändra din arbetskatalog till var du än placerar filen. Om det inte är meningsfullt, sök på internet och på fem minuter kan du lära dig hur du navigerar i filsystemet som är specifikt för ditt operativsystem (sök: "Kommandotolken för YouTube navigering av filsystem" och inkludera ditt operativsystems namn).

Från rätt katalog kan du kryptera filen ("file.txt" till exempel) så här:

gpg -c file.txt

Det är "gpg", ett mellanslag, "-c", ett mellanslag och sedan namnet på filen.

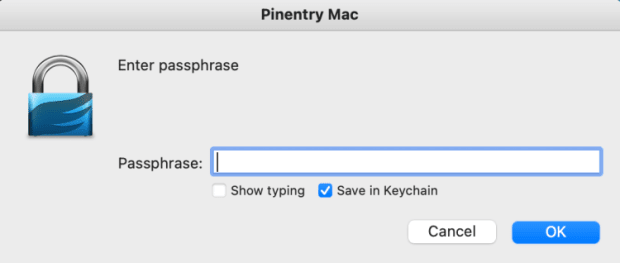

Du kommer då att bli tillfrågad om ett lösenord. Detta kommer att kryptera den nya filen. Om du använder GPG Suite på Mac, lägg märke till att "Spara i nyckelring" är markerat som standard (se nedan). Du kanske vill inte spara detta lösenord om det är särskilt känsligt.

Vilket operativsystem du än använder kommer lösenordet att sparas i minnet i 10 minuter. Du kan rensa det så här:

gpg-connect-agent reloadagent /bye

När din fil är krypterad kommer den ursprungliga filen att finnas kvar (okrypterad), och en ny fil kommer att skapas. Du måste bestämma om du ska radera originalet eller inte. Den nya filens namn kommer att vara detsamma som originalet men det kommer att finnas en ".gpg" i slutet. Till exempel kommer "file.txt" att skapa en ny fil som heter "file.txt.gpg". Du kan sedan byta namn på filen om du vill, eller så kunde du ha döpt filen genom att lägga till extra alternativ i kommandot ovan, så här:

gpg -c –utdata MySecretFile.txt file.txt

Här har vi "gpg", ett mellanslag, "-c", ett mellanslag, "–output", ett mellanslag, filnamnet du vill ha, ett mellanslag, namnet på filen du krypterar.

Det är en bra idé att öva på att dekryptera filen. Detta är ett sätt:

gpg file.txt.gpg

Detta är bara "gpg", ett mellanslag och namnet på den krypterade filen. Du behöver inte sätta några alternativ.

GPG-programmet kommer att gissa vad du menar och kommer att försöka dekryptera filen. Om du gör detta direkt efter att du har krypterat filen, kanske du inte uppmanas att ange ett lösenord eftersom lösenordet fortfarande finns i datorns minne (i 10 minuter). Annars måste du ange lösenordet (GPG kallar det en lösenordsfras).

Du kommer att märka med kommandot "ls" (Mac/Linux) eller "dir"-kommandot (Windows), att en ny fil har skapats i din arbetskatalog, utan tillägget ".gpg". Du kan läsa den från kommandotolken med (Mac/Linux):

cat file.txt

Ett annat sätt att dekryptera filen är med detta kommando:

gpg -d file.txt.gpg

Detta är samma som tidigare men med ett "-d" alternativ också. I det här fallet skapas inte en ny fil, utan innehållet i filen skrivs ut på skärmen.

Du kan också dekryptera filen och ange utdatafilens namn så här:

gpg -d –output file.txt file.txt.gpg

Här har vi "gpg", ett mellanslag, "-d" som inte strikt krävs, ett mellanslag, "–output", ett mellanslag, namnet på den nya filen vi vill ha, ett mellanslag och slutligen namnet på filen vi håller på att dekryptera.

Skickar den krypterade filen

Du kan nu kopiera den här filen till en USB-enhet eller e-posta den. Den är krypterad. Ingen kan läsa det så länge lösenordet är bra (långt och komplicerat nog) och inte kan knäckas.

Du kan skicka det här meddelandet till dig själv i ett annat land genom att lagra det i e-post eller molnet.

Vissa fåniga människor har lagrat sina privata Bitcoin-nycklar till molnet i okrypterat tillstånd, vilket är löjligt riskabelt. Men om filen som innehåller privata Bitcoin-nycklar är krypterad med ett starkt lösenord är det säkrare. Detta gäller särskilt om det inte heter "Bitcoin_Private_Keys.txt.gpg" – gör inte det!

VARNING: Det är viktigt att förstå att jag inte på något sätt uppmuntrar dig att lägga din privata Bitcoin-nyckelinformation på en dator (hårdvara plånböcker skapades för att du aldrig ska behöva göra detta). Det jag förklarar här är för speciella fall, under min ledning. Mina elever i mentorprogram kommer att veta vad de gör och kommer bara att använda en dator med luftgap, och känner till alla potentiella risker och problem och sätt att undvika dem. Snälla skriv inte såddfraser i en dator om du inte är en säkerhetsexpert och vet exakt vad du gör, och skyll inte på mig om din bitcoin blir stulen!

Den krypterade filen kan också skickas till en annan person, och lösenordet kan skickas separat, kanske med en annan kommunikationsenhet. Detta är det enklare och mindre säkra sättet jämfört med alternativ två som förklaras i början av den här guiden.

Det finns faktiskt alla möjliga sätt att konstruera leveransen av ett hemligt meddelande över avstånd och tid. Om du kan dessa verktyg, tänk hårt och noggrant på alla risker och scenarier, kan en bra plan göras. Eller så är jag tillgänglig för att hjälpa till.

Lycka till och lycklig Bitcoining!

Detta är ett gästinlägg av Arman The Parman. Åsikter som uttrycks är helt deras egna och återspeglar inte nödvändigtvis de från BTC Inc Bitcoin Magazine.

- 10

- Om oss

- tvärs

- adress

- adresser

- Fördel

- Alla

- redan

- alltid

- Annan

- arkiv

- Autentisering

- tillgänglig

- innan

- Börjar

- Där vi får lov att vara utan att konstant prestera,

- nedan

- Bitcoin

- BTC

- BTC Inc.

- SLUTRESULTAT

- Bunch

- kabel

- fall

- byta

- kontroll

- Kontroller

- cloud

- Mynt

- kombinerad

- Kommunikation

- jämfört

- dator

- anslutna

- innehåll

- Motsvarande

- kunde

- land

- Craig Wright

- skapa

- skapas

- skapar

- Skapa

- kryptografisk

- datum

- leverans

- beroende

- desktop

- Utvecklare

- anordning

- olika

- digital

- avstånd

- distribueras

- inte

- ladda ner

- driv

- under

- uppmuntra

- slutar

- enorm

- ange

- speciellt

- allt

- exempel

- Utom

- expert

- uttryckt

- Slutligen

- hittade

- få

- god

- Gäst

- gäst inlägg

- styra

- lyckligt

- har

- här.

- Hur ser din drömresa ut

- How To

- HTTPS

- Tanken

- med Esport

- I andra

- innefattar

- informationen

- Internet

- IT

- Nyckel

- nycklar

- Large

- LÄRA SIG

- linje

- linux

- Lång

- tur

- mac

- gjord

- GÖR

- Materia

- betyder

- Minne

- meddelandehantering

- kanske

- nödvändigtvis

- noder

- antal

- erbjuds

- drift

- operativsystem

- operativsystem

- Åsikter

- Alternativet

- Tillbehör

- Övriga

- annat

- egen

- ägd

- särskilt

- Lösenord

- Personer

- kanske

- personen

- fraser

- potentiell

- praktiken

- pretty

- privatpolicy

- privat

- privat nyckel

- Privata nycklar

- Problem

- problem

- process

- producera

- producerad

- Program

- skydda

- skydd

- allmän

- Public Key

- offentliga nycklar

- reflektera

- relation

- förblir

- Obligatorisk

- risker

- Riskabel

- Satoshi

- Satoshi Nakamoto

- screen

- Sök

- säkra

- säkerhet

- frö

- känsla

- liknande

- Enkelt

- eftersom

- Mjukvara

- Löser

- några

- någon

- något

- Utrymme

- speciell

- spendera

- Ange

- lagra

- stark

- system

- System

- tar

- terminal

- tid

- verktyg

- transport

- Litar

- ubuntu

- förstå

- låsa

- usb

- användning

- vanligen

- Verifiering

- verifiera

- utsikt

- Vad

- VEM

- wiFi

- fönster

- utan

- ord

- arbetssätt

- fungerar

- skulle

- noll-