Läsningstid: 5 minuter

Läsningstid: 5 minuter

Vapenloppet mellan cyberbrottslingar och cybersäkerhetskrigare ökar i en enorm hastighet. Malwareförfattare reagerar omedelbart på upptäckt och neutraliserad skadlig kod med nya, mer sofistikerade prover för att kringgå de färskaste antimalwareprodukterna. GandCrab är en ljus representant för sådan ny generation malware.

Först upptäcktes i januari 2018, denna sofistikerade, listiga och ständigt föränderliga ransomware har redan fyra versioner som väsentligt skiljer sig från varandra. Cyberbrottslingar har ständigt lagt till nya funktioner för hårdare kryptering och undvikande av upptäckt. Det sista exemplet på Comodo-malwareanalytiker som upptäckte har något helt nytt: det använder Tiny Encryption Algorithm (TEA) för att undvika upptäckt.

Att analysera GandCrab är användbart inte som en utforskning av en viss nyhet malware, i vissa forskare kallade det en "New King of ransomware". Det är ett tydligt exempel på hur modern skadlig programvara anpassar sig till den nya cybersäkerhetsmiljön. Så, låt oss gå djupare in i GandCrabs utveckling.

Historien

GandCrab v1

Den första versionen av GandCrab, som upptäcktes i januari 2018, krypterade användarnas filer med en unik nyckel och pressade ut en lösen i DASH-kryptovaluta. Versionen distribuerades via exploateringssatser som RIG EK och GrandSoft EK. Ransomware kopierade sig in i“% Appdata% Microsoft” mappen och injiceras i systemprocessen nslookup.exe.

Det gjorde den första anslutningen till pv4bot.whatismyipaddress.com för att ta reda på den infekterade maskinens offentliga IP och kör sedan nslookup processen för att ansluta till nätverket gandcrab.bit a.dnspod.com med ".bit" toppdomän.

Den här versionen spred sig snabbt i cyberspace men dess triumf stoppades i slutet av februari: en dekrypterare skapades och placerades online och lät därmed offren dekryptera sina filer utan att betala lösen till förövarna.

GandCrab v2

Cyberkriminella stannade inte länge med svaret: på en vecka slog GandCrab version 2 användarna. Den hade en ny krypteringsalgoritm som gjorde dekrypteraren värdelös. De krypterade filerna hade .CRAB-förlängning och hårdkodade domäner ändrades till ransomware.bit och zonealarm.bit. Denna version sprids via skräppost i mars.

GandCrab v3

Nästa version kom upp i april med ny förmåga att ändra ett offrets skrivbordsunderlägg till en lösenbrev. Konstant växling mellan skrivbordet och lösenbannern syftade definitivt till att utöva mer psykiskt tryck på offren. En annan ny funktion var RunOnce autorun registernyckel:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC: Documents and SettingsAdministratorApplication DataMicrosoftyrtbsc.exe

GandCrab v4

Slutligen, ny, den fjärde versionen av Gandcrab v4 har kommit upp i juli med en mängd viktiga uppdateringar, inklusive en ny krypteringsalgoritm. Som Comodo-analytiker upptäckte använder skadlig programvara nu Tiny Encryption Algorithm (TEA) för att undvika upptäckt - en av de snabbaste och effektivaste kryptografiska algoritmerna som utvecklats av David Wheeler och Roger Needham på den symmetriska krypteringsbasen.

Alla krypterade filer har nu ett tillägg .KRAB istället för CRAB.

Dessutom förändrade cyberbrottslingarna sättet att sprida ransomware. Nu sprids den genom falska programvarusprickningssidor. När en användare har laddat ner och kör en sådan ”stuffing” -knäpp, släpps ransomware på datorn.

Här är ett exempel på en sådan falsk programvarusprickning. Crack_Merging_Image_to_PDF.exei själva verket är GandCrab v4.

Låt oss se i detalj vad som kommer att hända om en användare kör den här filen.

Under huven

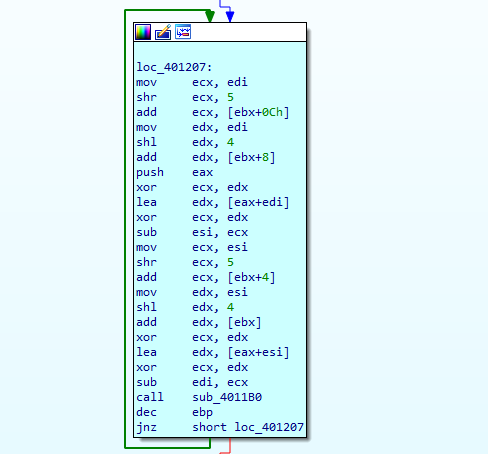

Som nämnts ovan GandCrab ransomware använder stark och snabb TEA-krypteringsalgoritm för att undvika upptäckt. Krypteringsrutinfunktionen får GandCrab-filen.

När dekrypteringen är klar, tappar den ursprungliga GandCrab v4-filen och körs och startar dödsrazziet.

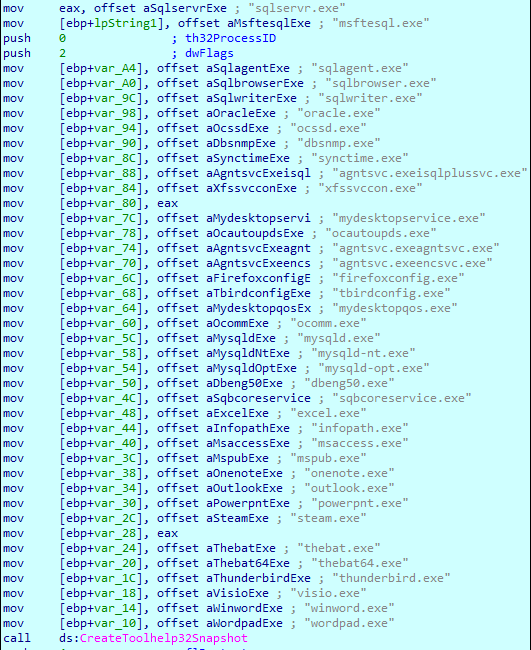

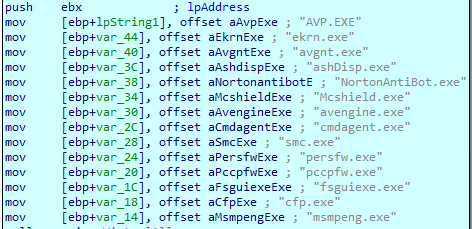

För det första kontrollerar ransomware listan över följande processer med CreateToolhelp32Snapshot API och avslutar någon av dem som körs:

Sedan söker ransomware efter tangentbordslayout. Om det råkar vara ryskt avslutar GandCrab exekveringen omedelbart.

Skapar URL-process

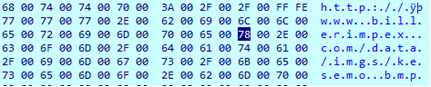

Det är viktigt att GandCrab använder en specifik slumpmässig algoritm för att generera URL för varje värd. Denna algoritm är baserad på följande mönster:

http://{host}/{value1}/{value2}/{filename}.{extension}

Skadlig kod skapar konsekvent alla element i mönstret, vilket resulterar i en unik URL.

Du kan se webbadressen som skapats av skadlig kod i den högra kolumnen.

Informationsmöte

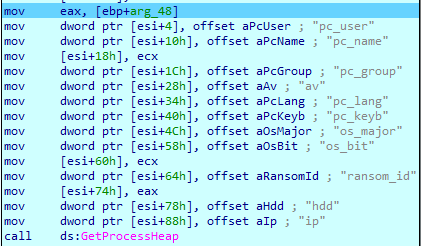

GandCrab samlar in följande information från den infekterade maskinen:

Sedan söker det efter en antivirus löpning…

... och samlar in information om systemet. Därefter krypterar den all insamlad information med XOR och skickar den till Command-and-Control-servern. Betydligt, använder den för kryptering "jopochlen" nyckelsträng som är ett obscent språk på ryska. Det är ytterligare ett tydligt tecken på ryskt ursprung för skadlig programvara.

Nyckelgenerering

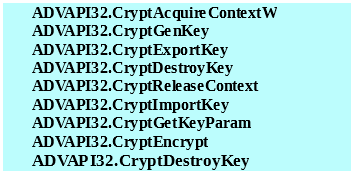

Ransomware genererar privata och offentliga nycklar med hjälp av Microsoft Cryptographic Provider och följande API: er:

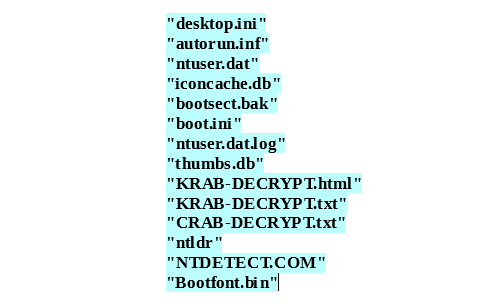

Innan krypteringsprocessen startar söker skadlig programvara efter vissa filer ...

... och mappar för att hoppa över dem under kryptering:

Dessa filer och mappar är nödvändiga för att ransomware ska fungera korrekt. Efter det börjar GandCrab kryptera offrets filer.

Återlösningen

Återlösningen

När krypteringen är över öppnar GandCrab en KRAB-DECRYPT.txt-fil som är lösensumman:

Om offret följer gärningsmännens instruktioner och går till deras TOR-webbplats, hittar hon lösenbannern med räknaren:

Betalningssidan innehåller detaljerad instruktion om hur du betalar lösen.

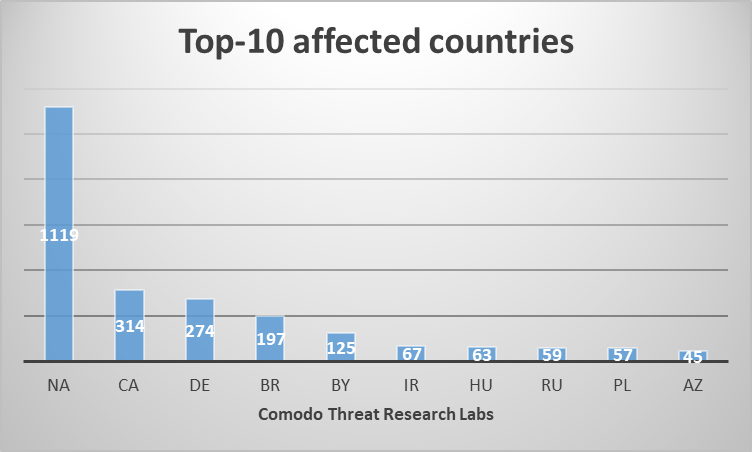

Comodos cybersäkerhetsforskargrupp har spårat GandCrab-kommunikations-IP: erna. Nedan finns de tio bästa länderna från denna IP-lista.

GandCrab träffade användare över hela världen. Här är listan över de tio bästa länderna som påverkas av skadlig programvara.

"Detta resultat av våra analytiker visar tydligt att skadlig programvara snabbt förändras och utvecklas i sin snabba anpassning till cybersäkerhetsleverantörernas motåtgärder", kommenterar Fatih Orhan, chefen för Comodo Threat Research Labs. ”Vi är självklart vid kanten av den tid då alla processer inom cybersäkerhetsfältet katalyserar intensivt. Malware växer snabbt inte bara i kvantitet utan också i dess förmåga att härma omedelbart. I Comodo Cybersecurity hotrapport för första kvartalet 2018, vi förutspådde att nedskärning av ransomware bara var en omplacering av krafter och vi kommer att möta uppdaterade och mer komplicerade prover inom närmaste framtid. Utseendet på GandCrab bekräftar och visar tydligt denna trend. Således bör cybersäkerhetsmarknaden vara redo att möta kommande vågor av attacker laddade med helt nya ransomware-typer. ”

Lev säkert med Comodo!

Relaterade resurser:

PÅBÖRJA GRATIS FÖRSÖKSPERIOD FÅ DIN Omedelbara säkerhetskort GRATIS

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- förmåga

- Om oss

- ovan

- lagt till

- Dessutom

- Efter

- algoritm

- algoritmer

- Alla

- redan

- analytiker

- analytiker

- och

- Annan

- svara

- antivirus

- api

- API: er

- April

- Attacker

- Författarna

- undvika

- banderoll

- bas

- baserat

- nedan

- mellan

- Bit

- Blogg

- kallas

- byta

- Förändringar

- byte

- ta

- Kontroller

- klar

- klart

- Kolumn

- komma

- kommentarer

- Kommunikation

- fullborda

- komplicerad

- dator

- Kontakta

- anslutning

- konstant

- ständigt

- innehåll

- Motverka

- länder

- spricka

- skapas

- skapar

- kryptografisk

- nätbrottslingar

- Cybersäkerhet

- cyberrymden

- Dash

- David

- Avkryptera

- djupare

- definitivt

- demonstrera

- desktop

- detaljerad

- detaljer

- detekterad

- Detektering

- utvecklade

- DID

- upptäckt

- distribueras

- dokument

- domän

- domäner

- Nedladdningar

- Droppar

- under

- varje

- kant

- effektiv

- element

- e

- krypterad

- kryptering

- enorm

- Miljö

- händelse

- alla

- Utvecklingen

- exempel

- utförande

- Exploit

- utforskning

- förlängning

- Ansikte

- fejka

- SNABB

- snabbast

- Leverans

- Funktioner

- fält

- Fil

- Filer

- hitta

- finna

- Förnamn

- efter

- följer

- Krafter

- Fjärde

- Fri

- Fräschast

- från

- fungera

- framtida

- samla

- generera

- genererar

- generera

- generering

- skaffa sig

- Go

- Går

- god

- Odling

- hända

- huvud

- här.

- Träffa

- träffar

- värd

- Hur ser din drömresa ut

- How To

- HTTPS

- blir omedelbart

- in

- Inklusive

- ökande

- informationen

- inledande

- omedelbar

- istället

- instruktioner

- IP

- IT

- sig

- Januari

- Juli

- Nyckel

- nycklar

- King

- Labs

- språk

- Efternamn

- Layout

- uthyrning

- Lista

- Lastaren

- Lång

- Maskinen

- gjord

- Framställning

- malware

- Mars

- marknad

- max-bredd

- nämnts

- Microsoft

- Modern Konst

- mer

- nödvändigt för

- nät

- Nya

- Nya funktioner

- Nästa

- ONE

- nätet

- öppnas

- ursprungliga

- Övriga

- särskilt

- Mönster

- Betala

- betalar

- betalning

- PHP

- Enkel

- plato

- Platon Data Intelligence

- PlatonData

- förutsagda

- tryck

- privat

- process

- processer

- Produkter

- ordentligt

- leverantör

- allmän

- offentliga nycklar

- mängd

- Kvartal

- snabbt

- Lopp

- slumpmässig

- Ransom

- Ransomware

- Reagera

- redo

- Verkligheten

- register

- representativ

- forskning

- forskare

- Resurser

- resulterande

- Befria

- rik

- Körning

- rinnande

- ryska

- Ryssar

- score-kort

- säkra

- säkerhet

- skall

- signera

- signifikant

- signifikant

- webbplats

- Områden

- So

- Mjukvara

- några

- något

- sofistikerade

- skräppost

- specifik

- fart

- spridning

- Starta

- startar

- bo

- slutade

- stark

- sådana

- system

- Te

- grupp

- Smakämnen

- den information

- världen

- deras

- sak

- hot

- Genom

- hela

- tid

- till

- toppnivå

- toppdomän

- Tor

- Trend

- typer

- unika

- kommande

- uppdaterad

- Uppdateringar

- URL

- Användare

- användare

- Återvinnare

- mängd

- version

- via

- Victim

- offer

- krigare

- vågor

- vecka

- Vad

- kommer

- utan

- världen

- Din

- zephyrnet