intro

Smakämnen Säkerhetsdetektiv säkerhetsteam upptäckte ett dataintrång som påverkar den franska e-handelswebbplatsen för barnmode melijoe.com.

Melijoe är en exklusiv återförsäljare för barnmode baserad i Frankrike. En Amazon S3-hink som ägs av företaget lämnades tillgänglig utan autentiseringskontroller på plats, vilket exponerade känsliga och personliga uppgifter för potentiellt hundratusentals kunder.

Melijoe har en global räckvidd och följaktligen påverkar denna incident kunder runt om i världen.

Vad är Melijoe?

Melijoe.com grundades 2007 och är en modeåterförsäljare för e-handel som specialiserar sig på lyxiga barnkläder. Företaget erbjuder kläder för flickor, pojkar och bebisar. Melijoe.com har också toppmärken, som Ralph Lauren, Versace, Tommy Hilfiger och Paul Smith Junior.

"Melijoe" drivs av företaget officiellt registrerat som BEBEO, som har sitt huvudkontor i Paris, Frankrike. Enligt MELIJOE.COM har BEBEO ett registrerat kapital på cirka 950,000 1.1 € (~12.5 miljoner USD). Melijoe-tjänsten har genererat €14 miljoner (~2 miljoner USD) under XNUMX finansieringsronder (enligt Crunchbase).

Melijoe slogs samman med det framstående svenska barnmodekonglomeratet Babyshop Group (BSG) i slutet av 2020 – ett företag med en årlig omsättning på 1 miljard SEK (~113 miljoner US$) över en rad high street- och e-handelsbutiker.

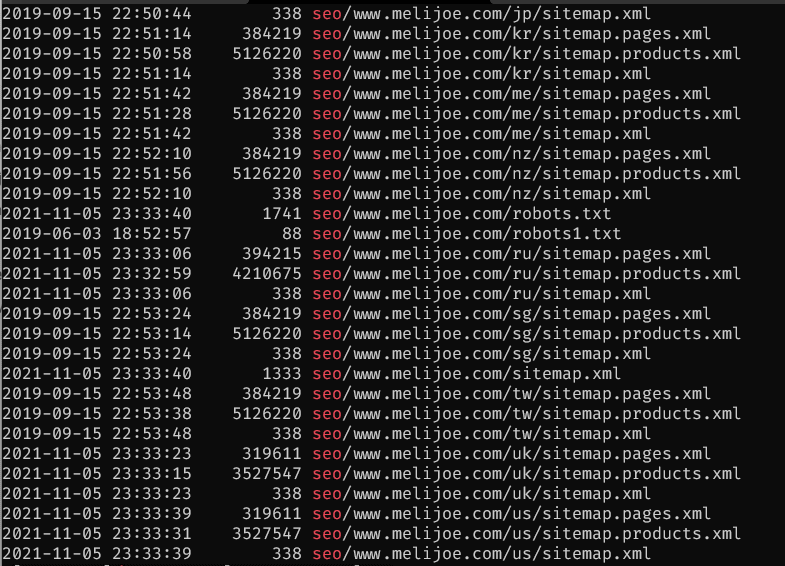

Flera indikatorer bekräftar att Melijoe/BEBEO har en bäring på den öppna Amazon S3-skopan. Även om märken, födelsedatum och annat innehåll i hinken tyder på att ägaren är en fransk återförsäljare av barnmode, finns det också referenser till "Bebeo" genomgående. Viktigast av allt, hinken innehåller webbplatskartor för melijoe.com:

Webbplatskartor som finns i den öppna bucket-referensen melijoe.com

Vad exponerades?

Sammanlagt har melijoe.coms felkonfigurerade Amazon S3-hink exponerat nästan 2 miljoner filer, totalt cirka 200 GB data.

Några filer på hinken avslöjade hundratusentals loggar som innehöll känsliga uppgifter och personlig identifierbar information (PII) of Melijoes kunder.

Dessa filer innehöll olika datamängder: Preferenser, önskelistor, och inköp.

Det fanns andra filtyper på hinken också, inklusive fraktetiketter och vissa data relaterade till melijoe.coms produktinventering.

preferenser

preferenser data exporterades från kundkonton. Uppgifterna avslöjade detaljer om konsumenternas smaker, gillande och ogillar angående deras köpbeslut. Det var tiotusentals stockar finns på en fil.

preferenser utsatta former av kund PII och känslig kunddata, Inklusive:

- Mejladresser

- Namn på barn

- kön

- Födelsedatum

- Preferenser för varumärken

Preferensdata kan samlas in via köpdata och klick på plats. Inställningar används ofta för att anpassa varje kunds produktrekommendationer.

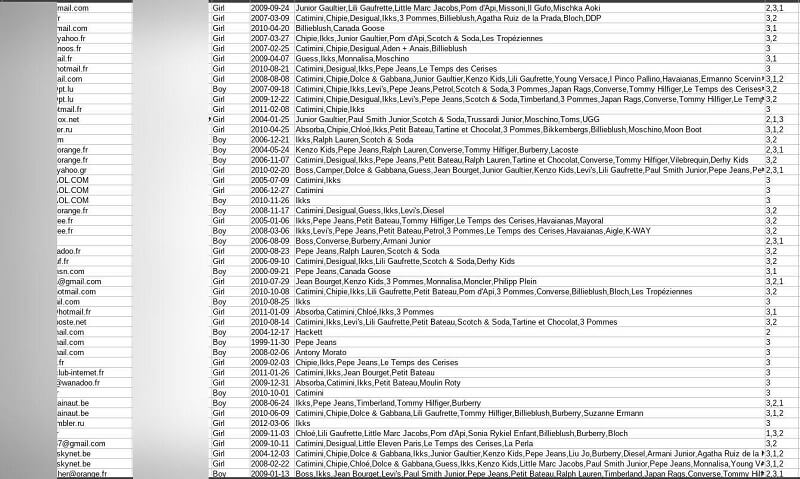

Du kan se bevis på preferenser nedan.

Loggar över kundernas preferenser fanns på hinken

Önskelistor

Önskelistor data avslöjade detaljer kring kundernas önskelistor på plats – samlingar av önskade produkter utvalda av varje kund. Återigen verkade denna information ha tagits från kundkonton. Det var över 750,000 XNUMX stockar på en fil med data som tillhör över 63,000 XNUMX unika användares e-postadresser.

Önskelistor utsatta former av kund PII och känsliga kunduppgifter:

- Mejladresser

- Datum produkter lades till på önskelistor

- Datum när produkter togs bort från önskelistor (om borttagna)

- Artikelkoder, används för att identifiera produkter internt

Önskelista skapades av kunderna själva och inte genom att spåra beteenden på plats. Önskelistan varierade från en vara lång till tusentals längd. Längre önskelistor kan göra det möjligt för en att veta mer om kundernas favoritartiklar.

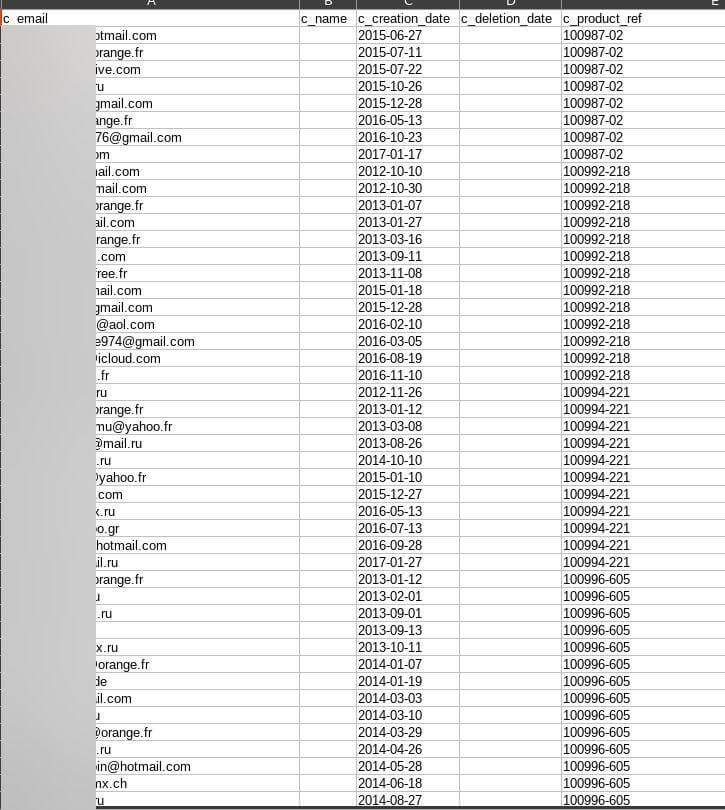

Följande skärmdumpar visar bevis på önskelistor.

Enorma loggar med kundönskelistor i en fil

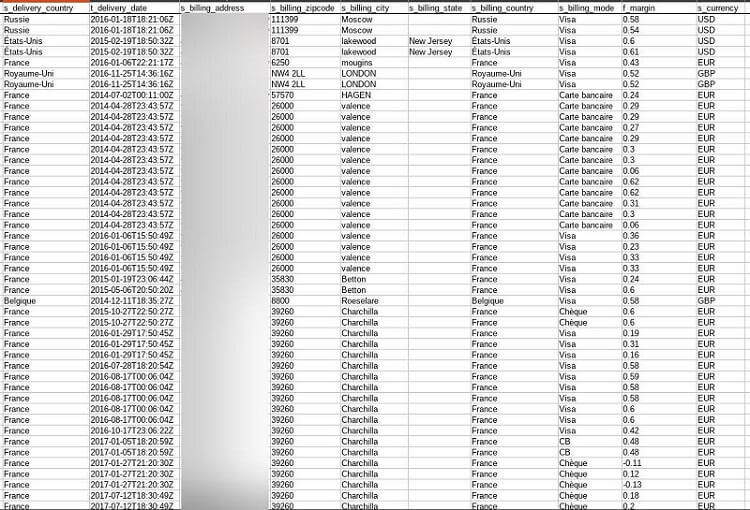

Inköp

Inköp data visades över 1.5 miljoner artiklar köpt in hundratusentals beställningar. Det kom beställningar från över 150,000 XNUMX unika e-postadresser på en enda fil.

Inköp utsatta kund PII och känsliga kunduppgifter, Inklusive:

- Mejladresser

- Beställda varors SKU-kod

- Tidpunkt för beställning

- Finansiell information om beställningar, inkl. betalda priser och valuta

- Betalningsmetoder, dvs Visa, PayPal, etc

- Leveransinformation, inkl. leveransadresser och leveransdatum

- Faktureringsadresser

Inköp data tycks påverka det största antalet användare jämfört med de andra två datamängderna. Dessa loggar beskriver utförligt Melijoe-kundernas köpbeteende. Återigen avslöjar detta privat information som kan användas mot konsumenter.

Vissa kunder köpte ett stort antal produkter, medan andra kunder bara köpte en eller två varor. Precis som med önskelistor fick kunder som beställde fler varor mer information om sina favoritprodukter.

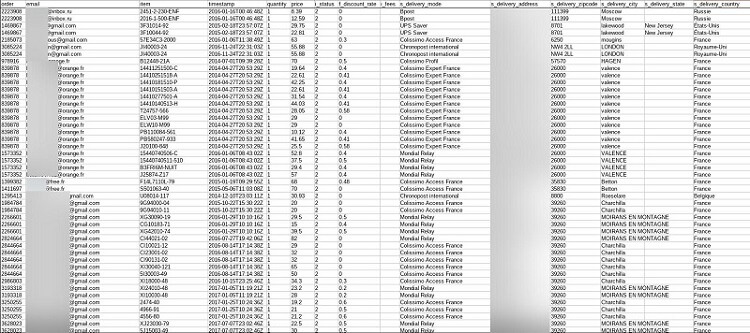

Skärmbilderna nedan visar bevis på köploggar.

Inköpsloggar exponerade många former av data

Leverans-, fakturerings- och valutainformation hittades också i loggarna

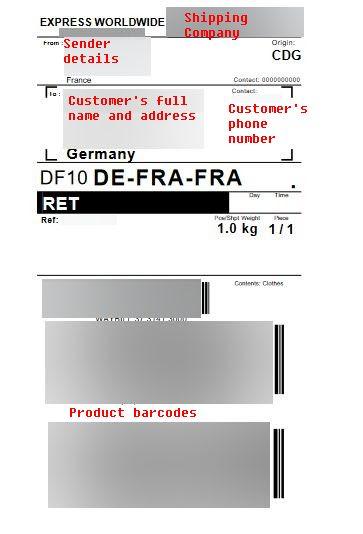

fraktsedlar

Melijoes AWS S3 hink innehöll fraktetiketter. Fraktetiketter förknippades med beställningar från Melijoe-kunder. Det fanns mer än 300 av dessa filer på hinken.

Fraktetiketter avslöjat flera exempel på kund PII:

- Fullständiga namn

- Telefonnummer

- Leveransadresser

- Produkt streckkoder

Du kan se en fraktetikett för en kunds beställning nedan.

En fraktsedel finns på hinken

Utöver de uppgifter som nämns ovan, innehöll Melijoes hink även information om Melijoes produktkatalog och lagernivåer.

Vi kunde bara analysera ett urval av hinkens innehåll av etiska skäl. Med tanke på det stora antalet filer som lagras på hinken kan det finnas flera andra former av känsliga uppgifter som exponeras.

Melijoes Amazon S3-hink var live och uppdaterades vid tidpunkten för upptäckten.

Det är viktigt att notera att Amazon inte hanterar Melijoes hink och därför inte är ansvarig för dess felkonfiguration.

Melijoe.com säljer produkter till en global kundbas och som sådan har kunder från hela världen exponerats i den osäkrade hinken. I första hand berörs kunder från Frankrike, Ryssland, Tyskland, Storbritannien och USA.

Vi uppskattar att upp till 200,000 3 personer har fått sin information exponerad på Melijoes osäkrade Amazon SXNUMX-hink. Denna siffra är baserad på antalet unika e-postadresser vi såg på hinken.

Du kan se en fullständig uppdelning av Melijoes dataexponering i tabellen nedan.

| Antal exponerade filer | Nästan 2 miljoner filer |

| Antal berörda användare | Upp till 200,000 |

| Mängd exponerad data | Runt 200 GB |

| Företagets plats | Frankrike |

Hinken innehöll filer som laddades upp mellan oktober 2016 och det datum vi upptäckte den – 8 november 2021.

Enligt våra resultat hänförde sig data om filer till köp och önskelistor som gjordes under flera år. Inköp som anges på Melijoes hink gjordes mellan maj 2013 och oktober 2017, medan önskelistor skapades mellan oktober 2012 och oktober 2017.

Den 12 november 2021 skickade vi ett meddelande till Melijoe angående dess öppna hink och den 22 november 2021 skickade vi ett uppföljningsmeddelande till några gamla och nya Melijoe-kontakter. Den 25 november 2021 kontaktade vi det franska nödteamet (CERT) och AWS och skickade uppföljningsmeddelanden till båda organisationerna den 15 december 2021. Den franska CERT svarade och vi avslöjade på ett ansvarsfullt sätt överträdelsen. Franska CERT sa att de skulle kontakta Melijoe men vi hörde aldrig något från dem igen.

Den 5 januari 2022 kontaktade vi CNIL och följde upp den 10 januari 2022. CNIL svarade en dag senare och informerade oss om att "ärendet hanteras av våra tjänster." Vi kontaktade också den franska CERT den 10 januari 2022, som sa till oss "Tyvärr, efter många påminnelser, svarade ägaren av hinken inte på våra meddelanden."

Skopan säkrades den 18 februari 2022.

Både melijoe.com och dess kunder kan drabbas av denna dataexponering.

Effekt på dataintrång

Vi kan inte och vet inte om illvilliga aktörer har kommit åt filerna som är lagrade på Melijoes öppna Amazon S3-hink. Utan något lösenordsskydd på plats var melijoe.coms hink dock lättillgänglig för alla som kan ha hittat dess URL.

Det betyder att en hackare eller brottsling kunde ha läst eller laddat ner hinkens filer. Dåliga aktörer skulle kunna rikta in sig på utsatta Melijoe-kunder med former av cyberbrottslighet om så vore fallet.

Melijoe kan också komma att granskas för brott mot dataskyddet.

Påverkan på kunderna

Exponerade melijoe.com-kunder löper risk för cyberbrottslighet på grund av detta dataintrång. Kunder har omfattande exempel på personliga och känsliga uppgifter exponerade på hinken.

Som nämnts har kunder med större önskelistor eller större köphistorik fått mer information exponerad om sina favoritprodukter. Dessa individer kan möta mer skräddarsydda och detaljerade attacker eftersom hackare kan lära sig mer om vad de gillar och ogillar. Dessa kunder skulle också kunna inriktas på baserat på antagandet att de är rika och har råd att köpa en massa exklusiva produkter.

Nätfiske och skadlig programvara

Hackare kan rikta sig mot utsatta Melijoe-kunder med nätfiskeattacker och skadlig programvara om de fick åtkomst till hinkens filer.

Melijoes Amazon S3-hink innehöll nästan 200,000 XNUMX unika kunders e-postadresser som kunde ge hackare en lång lista med potentiella mål.

Hackare kan kontakta dessa kunder medan de utger sig för att vara en legitim anställd på melijoe.com. Hackare kan referera till vilken som helst av flera exponerade detaljer för att skapa en berättelse kring e-postmeddelandet. Till exempel kan hackaren referera till en persons preferenser/önskelista för att övertyga kunden om att de erbjuds en affär.

När offret litar på hackaren kan den dåliga skådespelaren starta nätfiskeförsök och skadlig programvara.

I en nätfiskeattack kommer en hackare att utnyttja förtroende för att tvinga fram mer känslig och personlig information från offret. Hackaren kan till exempel övertyga offret att avslöja sina kreditkortsuppgifter eller klicka på en skadlig länk. När de har klickats kan sådana länkar ladda ner skadlig programvara till offrets enhet – skadlig programvara som tillåter hackare att utföra andra former av datainsamling och cyberbrottslighet.

Bedrägeri och bedrägerier

Hackare kan också rikta sig mot utsatta kunder med bedrägerier och bedrägerier om de fick åtkomst till hinkens filer.

En cyberbrottsling kan rikta in sig på utsatta kunder via e-post, med hjälp av information från hinken för att framstå som en pålitlig person med en giltig anledning att nå ut.

Hackare kan utnyttja ett måls förtroende för att bedrägeri och bedrägerier – system som är utformade för att lura offret att lämna över pengar. Hackaren kan till exempel använda beställningsinformation och leveransinformation för att genomföra en leveransbedrägeri. Här kunde en hackare be offren att betala en falsk leveransavgift för att få sina varor.

Inverkan på melijoe.com

Melijoe kan drabbas av både juridiska och kriminella konsekvenser som ett resultat av sin dataincident. Företagets felkonfigurerade Amazon S3-hink kan ha brutit mot dataskyddslagar, medan andra företag kan komma åt hinkens innehåll på melijoe.coms bekostnad.

Dataskyddsbrott

Melijoe kan ha brutit mot EU:s allmänna dataskyddsförordning (GDPR) eftersom företagets hink var felkonfigurerad, vilket avslöjade data från sina kunder.

GDPR skyddar EU-medborgares känsliga och personliga uppgifter. GDPR styr företag om deras insamling, lagring och användning av kunders data, och all felaktig hantering av data är straffbar enligt förordningen.

Commission nationale de l’informatique et des libertés (CNIL) är Frankrikes dataskyddsmyndighet och ansvarar för att upprätthålla GDPR. Melijoe kan komma under granskning av CNIL. CNIL kan utfärda böter på maximalt 20 miljoner euro (~23 miljoner USD) eller 4 % av företagets årliga omsättning (beroende på vilket som är störst) för brott mot GDPR.

Melijoes öppna Amazon S3-hink har inte bara avslöjat data från EU-medborgare utan från kunder från länder runt om i världen. Därför kan melijoe.com bli föremål för straff från flera andra jurisdiktioner utöver CNIL. Till exempel kan Federal Trade Commission (FTC) i USA välja att undersöka melijoe.com för ett potentiellt brott mot FTC Act, och Storbritanniens informationskommissionärs kontor (ICO) kan undersöka melijoe.com för ett möjligt brott mot Data Protection Act 2018.

Med exponerade kunder från olika andra kontinenter på Melijoes hink, kunde många dataskyddsmyndigheter välja att undersöka melijoe.com.

Tävlingsspionage

Exponerad information kan samlas in av hackare och säljas till tredje part som har ett intresse av datan. Detta kan inkludera företag som är konkurrenter till melijoe.com, såsom andra klädhandlare. Marknadsbyråer kan också se värde i hinkens data.

Rivalerande företag kan använda uppgifterna för att utföra tävlingsspionage. I synnerhet kunde konkurrenter få tillgång till melijoe.coms kundlista för att hitta potentiella kunder för sin egen verksamhet. Rivalerande företag kan kontakta utsatta kunder med erbjudanden i ett försök att stjäla affärer från Melijoe och stärka sin egen kundbas.

Förhindra exponering av data

Vad kan vi göra för att hålla vår data säker och minska risken för exponering?

Här är några tips för att förhindra dataexponering:

- Lämna endast din personliga information till individer, organisationer och enheter som du litar på helt och hållet.

- Besök endast webbplatser med en säker domän (dvs webbplatser som har en "https" och/eller stängt låssymbol i början av sitt domännamn).

- Var särskilt försiktig när du tillhandahåller dina mest känsliga former av data, till exempel ditt personnummer.

- Skapa okrossbara lösenord som använder en blandning av bokstäver, siffror och symboler. Uppdatera dina befintliga lösenord regelbundet.

- Klicka inte på en länk i ett e-postmeddelande, meddelande eller någon annanstans på internet om du inte är säker på att källan är legitim.

- Redigera dina sekretessinställningar på sociala medier så att endast vänner och betrodda användare kan se ditt innehåll.

- Undvik att visa eller skriva viktiga former av data (som kreditkortsnummer eller lösenord) när du är ansluten till ett osäkrat WiFi-nätverk.

- Utbilda dig själv om cyberbrottslighet, dataskydd och metoderna som minskar dina chanser att falla offer för nätfiskeattacker och skadlig programvara.

Om Oss

SafetyDetectives.com är världens största webbplats för antivirusgranskning.

SafetyDetectives forskningslaboratorium är en pro bono-tjänst som syftar till att hjälpa online-communityn att försvara sig mot cyberhot samtidigt som man utbildar organisationer om hur man skyddar sina användares data. Det övergripande syftet med vårt webbmappningsprojekt är att göra internet till en säkrare plats för alla användare.

Våra tidigare rapporter har visat upp flera högprofilerade sårbarheter och dataläckor, inklusive 2.6 miljoner användare som exponerats av en Amerikansk social analysplattform IGBlade, samt ett brott vid en Brazilian Marketplace Integrator-plattform Hariexpress.com.br som läckt ut mer än 610 GB data.

För en fullständig genomgång av SafetyDetectives cybersäkerhetsrapportering under de senaste tre åren, följ SafetyDetectives Cybersecurity Team.

- &

- 000

- 2016

- 2020

- 2021

- 2022

- Om oss

- tillgång

- Enligt

- tvärs

- Agera

- Alla

- amason

- analytics

- årsringar

- antivirus

- var som helst

- runt

- Autentisering

- myndighet

- AWS

- Börjar

- Där vi får lov att vara utan att konstant prestera,

- fakturering

- Miljarder

- varumärken

- brott

- SLUTRESULTAT

- företag

- företag

- Köp

- kapital

- chanser

- Barn

- stängt

- Kläder

- samling

- provision

- samfundet

- Företag

- företag

- Företagets

- jämfört

- konkurrenter

- konsumenter

- innehåller

- innehåll

- innehåll

- kunde

- referenser

- kredit

- kreditkort

- Kriminell

- Crunchbase

- Valuta

- Kunder

- cyber

- cyberbrottslighet

- Cybersäkerhet

- datum

- dataintrång

- dataskydd

- dag

- behandla

- leverans

- detalj

- DID

- olika

- upptäckt

- Upptäckten

- inte

- domän

- Domain Name

- e-handel

- utbilda

- speciellt

- spionage

- uppskatta

- EU

- exempel

- Exploit

- Ansikte

- fejka

- Mode

- skisserat

- Funktioner

- Federal

- Federal Trade Commission

- Figur

- änden

- följer

- efter

- former

- hittade

- Frankrike

- bedrägeri

- franska

- FTC

- full

- finansiering

- GDPR

- Allmänt

- Allmän uppgiftsskyddsförordning

- Tyskland

- flickor

- Välgörenhet

- varor

- Grupp

- Hackaren

- hackare

- Arbetsmiljö

- hjälpa

- här.

- Hög

- Hur ser din drömresa ut

- How To

- HTTPS

- Hundratals

- ICO

- med Esport

- innefattar

- Inklusive

- informationen

- intresse

- Internet

- lager

- undersöka

- fråga

- Januari

- jurisdiktioner

- Etiketter

- Large

- större

- lansera

- Lagar

- Läckor

- LÄRA SIG

- Adress

- Hävstång

- ljus

- LINK

- länkar

- Lista

- Lång

- malware

- Marknadsföring

- marknadsplats

- Media

- miljon

- pengar

- mest

- nät

- nummer

- talrik

- Erbjudanden

- nätet

- öppet

- beställa

- ordrar

- organisationer

- Övriga

- ägaren

- betalas

- paris

- Lösenord

- lösenord

- Betala

- PayPal

- Personer

- personlig

- personlig information

- personifiera

- Nätfiske

- phishing-attack

- phishingattacker

- plattform

- möjlig

- privatpolicy

- privat

- Pro

- Produkt

- Produkter

- projektet

- framträdande

- skydda

- skydd

- ge

- inköp

- köpt

- inköp

- inköp

- Syftet

- område

- skäl

- motta

- minska

- registrerat

- reglering

- Rapport

- forskning

- respons

- ansvarig

- återförsäljare

- detaljister

- avslöjade

- översyn

- Risk

- Rival

- omgångar

- Ryssland

- Nämnda

- Lurendrejeri

- säkra

- säkerhet

- service

- Tjänster

- Frakt & Leverans

- webbplats

- Områden

- So

- Social hållbarhet

- sociala medier

- Mjukvara

- säljs

- specialiserat

- Stater

- förvaring

- lagrar

- gata

- Målet

- grupp

- källan

- världen

- utomstående

- tusentals

- hot

- Genom

- hela

- tid

- Tips

- topp

- Spårning

- handla

- Litar

- unika

- United

- Storbritannien

- USA

- osäkrad

- Uppdatering

- us

- användning

- användare

- värde

- visum

- sårbarheter

- webb

- Webbplats

- webbsidor

- om

- VEM

- wiFi

- inom

- utan

- världen

- Världens

- inom hela sverige

- år