När vi vaknade i morse var vår cybersäkerhetsinformation översvämmad av "nyheter" om att Apple just hade åtgärdat ett säkerhetshål som på olika sätt beskrev en "knotig bugg", ett "kritiskt fel" som kunde lämna dina Mac-datorer "försvarslösa" och "Akilles" "hälen på macOS".

Med tanke på att vi vanligtvis kontrollerar våra olika e-postlistor för säkerhetsbulletiner innan vi ens tittar ut för att kolla vädret, främst för att se om Apple i hemlighet har släppt lös en ny rådgivning över natten...

…vi blev förvånade, om inte faktiskt oroade, över antalet nedskrivningar av en felrapport som vi ännu inte hade sett.

Faktum är att täckningen inbjuder oss att anta att Apple just hade släppt ännu en uppdatering, bara en vecka efter dess tidigare "uppdatering för allt", i sig mindre än två veckor efter en mystisk uppdatering för iOS 16, som visade sig ha varit en noll-dagsattack som uppenbarligen användes för att implantera skadlig programvara via webbsidor som är instängda, även om Apple försummade att nämna det då:

Morgonens "nyheter" verkar antyda att Apple inte bara hade skjutit ut ytterligare en uppdatering, utan också släppt den tyst genom att inte meddela den i ett rådgivande e-postmeddelande och inte ens lista den på egen hand. HT201222 säkerhetsportalsidan.

(Behåll den länken HT201222 länk praktiskt om du är en Apple-användare – det är en användbar utgångspunkt när patchförvirring uppstår.)

Det är en bugg, men inte en helt ny

Den goda nyheten är dock att om du följde vårt förslag sedan en vecka sedan för att kontrollera att dina Apple-enheter hade uppdaterats (även om du förväntade dig att de skulle göra det av sig själva), har du redan fått några korrigeringar du kan behöva för att skydda dig från denna "Akilles"-bugg, mer speciellt känd som CVE-2022-42821.

Det här är inte en ny bugg, det är bara lite ny information om en bugg som Apple fixade förra veckan.

För att vara tydlig, om Apples säkerhetsbulletiner har det rätt, gäller det här felet inte för något av Apples mobila operativsystem, och har antingen aldrig tillämpats på, eller redan åtgärdats, i macOS 13 Ventura-versionen.

Med andra ord, den beskrivna buggen var endast relevant för användare av macOS 11 Big Sur och macOS 12 Monterey, var aldrig en noll-dag och har redan korrigerats.

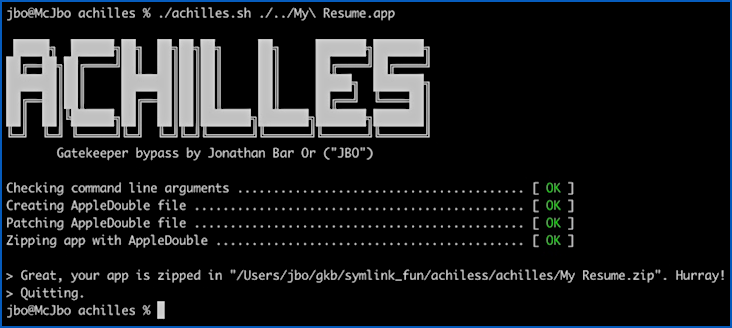

Anledningen till allt tjafs tycks vara publiceringen i går, nu när patchen har varit tillgänglig i flera dagar, av en tidning från Microsoft med ganska dramatiskt titeln Gatekeepers akilleshäl: Upptäcker en macOS-sårbarhet.

Apple hade visserligen bara gett en kortfattad sammanfattning av denna bugg i sin egen råd en vecka sedan:

Impact: An app may bypass Gatekeeper checks Description: A logic issue was addressed with improved checks. CVE-2022-42821: Jonathan Bar Or of Microsoft

Att utnyttja denna bugg är inte särskilt svårt när du väl vet vad du ska göra, och Microsofts rapport förklarar vad som behövs ganska tydligt.

Trots några av rubrikerna lämnar den dock inte precis din Mac "försvarslös".

Enkelt uttryckt betyder det att en nedladdad app som normalt skulle provocera fram en popup-varning om att den inte kom från en pålitlig källa inte skulle flaggas korrekt av Apples Gatekeeper systemet.

Gatekeeper skulle misslyckas med att spela in appen som en nedladdning, så att köra den skulle kringgå den vanliga varningen.

(All aktiv anti-malware och hotbaserad beteendeövervakningsprogramvara på din Mac skulle fortfarande slå in, liksom alla brandväggsinställningar eller webbfiltreringssäkerhetsprogram när du laddade ner den från första början.)

Det är en bugg, men inte riktigt "kritiskt"

Det är inte precis ett "kritiskt fel" heller, som en medierapport föreslog, särskilt när man betänker att Microsofts egna Patch Tuesday-uppdateringar för december 2022 fixade en mycket liknande typ av bugg som bara bedömdes som "måttlig":

Faktum är att Microsofts liknande sårbarhet var faktiskt ett nolldagarshål, vilket betyder att den var känd och missbrukad utanför cybersäkerhetsgemenskapen innan patchen kom ut.

Vi beskrev Microsofts bugg som:

CVE-2022-44698: Windows SmartScreen Security Feature Bypass Vulnerability This bug is also known to have been expoited in the wild. An attacker with malicious content that would normally provoke a security alert could bypass that notification and thus infect even well-informed users without warning.

Enkelt uttryckt orsakades Windows säkerhetsbypass av ett fel i Microsofts sk Web of Mark (MOTW) system, som är tänkt att lägga till utökade attribut till nedladdade filer för att ange att de kom från en opålitlig källa.

Apples säkerhetsbypass var ett misslyckande i den liknande-men-olika Gatekeeper system, som är tänkt att lägga till utökade attribut till nedladdade filer för att ange att de kom från en opålitlig källa.

Vad göra?

För att vara rättvis mot Microsoft, forskaren som ansvarsfullt avslöjade Gatekeeper-bristen för Apple, och som skrev nyss publicerad rapport, använde inte orden "kritisk" eller "försvarslös" för att beskriva vare sig buggen eller det tillstånd som den placerade din Mac i...

...även om felet namnges Achilles och rubriker det som en Akilleshäl var förmodligen ett metaforiskt språng för långt.

Trots allt, i den antika grekiska legenden var Achilles nästan helt immun mot skador i strid på grund av att hans mamma doppade honom i den magiska floden Styx som baby.

Men hon var tvungen att hålla i hans häl i processen, vilket lämnade honom med en enda sårbar plats som i slutändan utnyttjades av Paris för att döda Achilles – definitivt en farlig sårbarhet och en kritisk exploatering (liksom att vara en nolldagarsbrist, med tanke på att Paris verkar ha vetat vart man ska sikta i förväg).

Lyckligtvis, i båda dessa fall – Microsofts egen nolldagars bugg och Apples bugg som hittats av Microsoft – är säkerhetsbypassbristerna nu korrigerade

Så att bli av med båda sårbarheterna (att effektivt doppa Akilles tillbaka i floden Styx medan han håller i hans andra häl, vilket förmodligen är vad hans mamma borde ha gjort i första hand) är lika enkelt som att se till att du har de senaste uppdateringarna.

- På Mac, använda sig av: Apple-menyn > Om den här Mac > Programuppdatering…

- På Windows: använda sig av Inställningar > Windows Update > Sök efter uppdateringar

Du vet i förväg

Vad vi ska säga

Vilket är, "Försena inte,

Det är bara att laga det idag."

- Achilles

- Apple

- blockchain

- coingenius

- cryptocurrency plånböcker

- kryptoväxling

- CVE-2022-42821

- Cybersäkerhet

- nätbrottslingar

- Cybersäkerhet

- säkerhetstjänsten

- digitala plånböcker

- brandvägg

- Gatekeeper

- kaspersky

- Mac OS

- malware

- Mcafee

- Microsoft

- MOTW

- Naken säkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- VPN

- sårbarhet

- webbplats säkerhet

- zephyrnet

![S3 Ep98: The LastPass-sagan – ska vi sluta använda lösenordshanterare? [Ljud + text] S3 Ep98: The LastPass-sagan – ska vi sluta använda lösenordshanterare? [Ljud + text] PlatoBlockchain Data Intelligence. Vertikal sökning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)