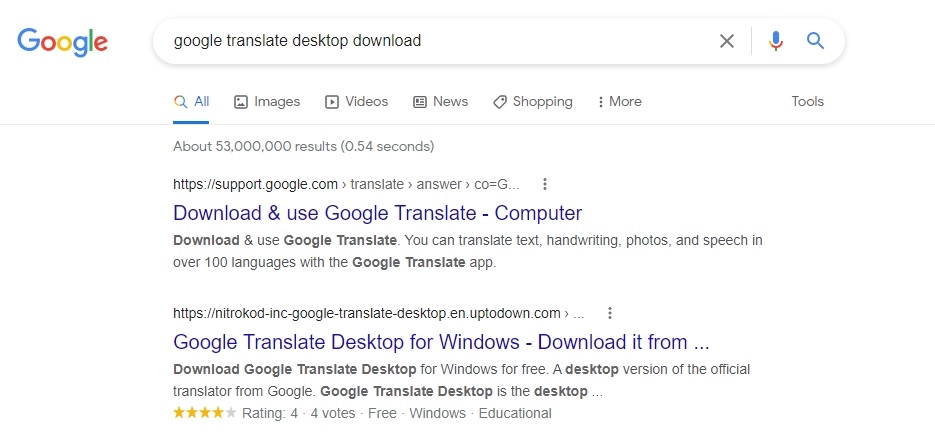

- Nitrokod visas för närvarande högst upp i Googles sökresultat för populära appar, inklusive Translate

- Skadlig programvara bryter uppsåtligt monero med hjälp av användarnas datorresurser, vilket ekar en gång produktivt CoinHive

En smygande skadlig kampanj riktad mot användare som söker efter Google-applikationer har infekterat tusentals datorer globalt för att bryta sekretessfokuserad krypto monero (XMR).

Ni har förmodligen aldrig hört talas om Nitrokod. Det israeliska cyberunderrättelseföretaget Check Point Research (CPR) snubblade över skadlig programvara förra månaden.

I en rapport på söndag, sade företaget att Nitrokod initialt maskerar sig som en gratis programvara, efter att ha funnit en anmärkningsvärd framgång högst upp i Googles sökresultat för "Google Translate desktop download."

Även känd som cryptojacking, har mining malware använts för att infiltrera intet ont anande användares maskiner sedan åtminstone 2017, då de blev framträdande tillsammans med kryptos popularitet.

CPR upptäckte tidigare den välkända cryptojacking malware CoinHive, som också utvann XMR, i november samma år. CoinHive sades stjäla 65 % av en slutanvändares totala CPU-resurser utan deras vetskap. Akademiker beräknat skadlig programvara genererade $250,000 XNUMX per månad när den var som mest, och huvuddelen av den gick till mindre än ett dussin personer.

När det gäller Nitrokod, tror CPR att den distribuerades av en turkisktalande enhet någon gång under 2019. Den fungerar i sju steg när den rör sig längs sin väg för att undvika upptäckt från typiska antivirusprogram och systemförsvar.

"Den skadliga programvaran släpps lätt från programvara som hittas i Googles bästa sökresultat för legitima applikationer", skrev företaget i sin rapport.

Softpedia och Uptodown visade sig vara två stora källor till falska applikationer. Blockworks har kontaktat Google för att lära sig mer om hur det filtrerar bort den här typen av hot.

Efter att ha laddat ner applikationen kör ett installationsprogram en fördröjd dropper och uppdaterar sig kontinuerligt vid varje omstart. På den femte dagen extraherar den fördröjda dropparen en krypterad fil.

Filen initierar sedan Nitrokods slutskede, som går ut på att schemalägga uppgifter, rensa loggar och lägga till undantag till antivirusbrandväggar när 15 dagar har tickat förbi.

Slutligen, crypto mining malware "powermanager.exe" släpps i smyg på den infekterade maskinen och börjar generera krypto med öppen källkod Monero-baserad CPU-miner XMRig (samma som används av CoinHive).

"Efter den första mjukvaruinstallationen försenade angriparna infektionsprocessen i veckor och raderade spår från den ursprungliga installationen", skrev företaget i sin rapport. "Detta gjorde att kampanjen framgångsrikt fungerade under radarn i flera år."

Detaljer om hur man rengör maskiner infekterade med Nitrokod finns på slutet av HLR:s hotrapport.

Få dagens bästa kryptonyheter och insikter levererade till din inkorg varje kväll. Prenumerera på Blockworks kostnadsfria nyhetsbrev nu.

- Bitcoin

- blockchain

- blockchain-efterlevnad

- blockchain konferens

- Blockverk

- coinbase

- coingenius

- Konsensus

- kryptokonferens

- crypto mining

- kryptovaluta

- Mining av kryptovaluta

- Cryptojacking

- decentraliserad

- Defi

- Digitala tillgångar

- Utbildning

- ethereum

- Google Sök

- Google översätt

- maskininlärning

- gruvdrift skadlig programvara

- Monero

- icke fungibelt symbol

- plato

- plato ai

- Platon Data Intelligence

- Platonblockchain

- PlatonData

- platogaming

- Polygon

- bevis på spel

- W3

- XMR

- zephyrnet