Globalt har intresset ökat kring Nordkoreas Kimsuky avancerade ihållande hotgrupp (aka APT43) och dess kännetecken. Ändå visar gruppen inga tecken på att sakta ner trots granskningen.

Kimsuky är en regeringsanpassad hotaktör vars huvudsakliga syfte är spionage, ofta (men inte uteslutande) inom områdena politik och kärnvapenforskning. Dess mål har sträckt sig över regerings-, energi-, läkemedels- och finanssektorerna, och mer utöver det, mestadels i länder som Nordkorea betraktar som ärkefiender: Sydkorea, Japan och USA.

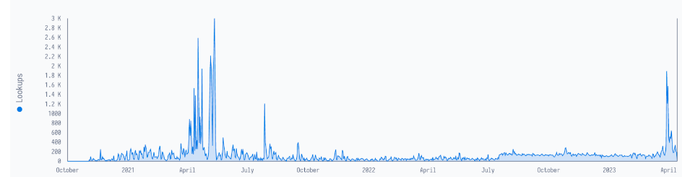

Kimsuky är inte på något sätt en ny outfit – CISA har spårat gruppens aktivitet ända tillbaka till 2012. Intresset toppade förra månaden tack vare en rapport från cybersäkerhetsföretaget Mandiantoch en Chrome-tilläggsbaserad kampanj som ledde till en gemensam varning från tyska och koreanska myndigheter. I en blogg publicerad 20 april, visade VirusTotal en topp i sökningarna av skadlig programvara associerad med Kimsuky, som visas i diagrammet nedan.

Många APT har fallit sönder under ökad granskning från forskare och brottsbekämpning. Men tecken visar att Kimsuky är oberörd.

"Vanligtvis när vi publicerar insikter kommer de att säga" Åh, wow, vi är avslöjade. Dags att gå under jorden", säger Michael Barnhart, huvudanalytiker på Mandiant, för typiska APT:er.

I Kimsukys fall är det dock ”ingen som bryr sig alls. Vi har sett noll avmattning med den här saken."

Vad händer med Kimsuky?

Kimsuky har gått igenom många iterationer och evolutioner, inklusive en direkt uppdelning i två undergrupper. Dess medlemmar är mest utövade på spjutfiske, efterliknade medlemmar av riktade organisationer i nätfiske-e-postmeddelanden - ofta i veckor i taget - för att komma närmare den känsliga information de är ute efter.

Skadlig programvara de har distribuerat under åren är dock mycket mindre förutsägbar. De har visat samma förmåga som skadliga webbläsartillägg, trojaner med fjärråtkomst, modulära spionprogram, och mer, en del av det kommersiella och andra inte.

I blogginlägget lyfte VirusTotal fram APT:s benägenhet att leverera skadlig programvara via .docx-makron. I ett fåtal fall utnyttjade gruppen dock CVE-2017-0199, en sårbarhet för exekvering av godtycklig kod med hög allvarlighetsgrad på 7.8 i Windows och Microsoft Office.

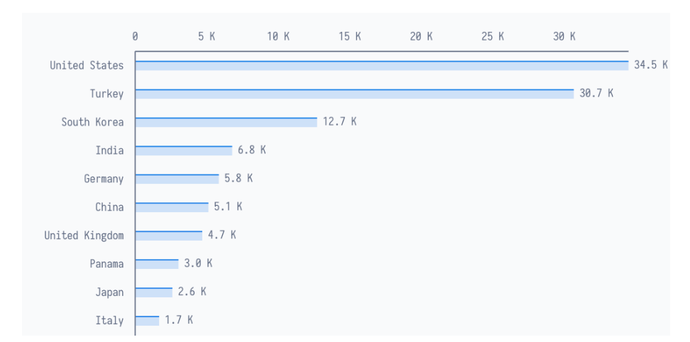

Med det senaste ökade intresset kring Kimsuky har VirusTotal avslöjat att de flesta uppladdade proverna kommer från Sydkorea och USA. Detta följer med gruppens historia och motiv. Men det har också sina rankor i länder som man kanske inte omedelbart förknippar med nordkoreansk politik, som Italien och Israel.

Till exempel, när det kommer till uppslagningar - individer som är intresserade av proverna - kommer den näst största volymen från Turkiet. "Detta kan tyda på att Turkiet antingen är ett offer eller en kanal för nordkoreanska cyberattacker", enligt blogginlägget.

Hur man försvarar sig mot Kimsuky

Eftersom Kimsuky riktar sig till organisationer över länder och sektorer, är utbudet av organisationer som behöver oroa sig för dem större än de flesta nationalstatliga APT:er.

"Så vad vi har predikat överallt," säger Barnhart, "är styrka i antal. Med alla dessa organisationer runt om i världen är det viktigt att vi alla pratar med varandra. Det är viktigt att vi samarbetar. Ingen ska verka i en silo."

Och, betonar han, eftersom Kimsuky använder individer som kanaler för större attacker, måste alla vara på utkik. "Det är viktigt att vi alla har den här baslinjen: klicka inte på länkar och använd din multifaktorautentisering."

Med enkla skyddsåtgärder mot spjutfiske kan även nordkoreanska hackare motverkas. "Från det vi ser fungerar det om du faktiskt tar dig tid att följa din cyberhygien," konstaterar Barnhart.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Minting the Future med Adryenn Ashley. Tillgång här.

- Källa: https://www.darkreading.com/threat-intelligence/north-korea-kimsuky-apt-keeps-growing-despite-public-outing

- : har

- :är

- :inte

- 7

- 8

- a

- Om Oss

- tillgång

- Enligt

- tvärs

- aktivitet

- faktiskt

- avancerat

- Efter

- mot

- Alla

- också

- an

- analytiker

- och

- April

- APT

- ÄR

- runt

- AS

- Associate

- associerad

- At

- Attacker

- Autentisering

- Myndigheter

- tillbaka

- Baslinje

- BE

- därför att

- varit

- nedan

- Bortom

- Blogg

- webbläsare

- men

- by

- KAN

- Vid

- fall

- krom

- klick

- närmare

- koda

- samarbeta

- kommande

- kommersiella

- anser

- länder

- land

- cyber

- Cyberattack

- Cybersäkerhet

- leverera

- demonstreras

- utplacerade

- Trots

- donation

- ner

- Nordkorea

- varje

- antingen

- e

- energi

- tillämpning

- spionage

- Även

- evolutioner

- exempel

- uteslutande

- utförande

- utsatta

- förlängningar

- få

- Fält

- finansiella

- Firm

- följer

- För

- från

- tyska

- skaffa sig

- Go

- kommer

- Regeringen

- diagram

- större

- Grupp

- Odling

- hackare

- Har

- he

- Hög

- Markerad

- historia

- Men

- html

- HTTPS

- blir omedelbart

- med Esport

- in

- Inklusive

- individer

- informationen

- insikter

- intresse

- in

- Israel

- IT

- Italien

- iterationer

- DESS

- Japan

- gemensam

- korea

- koreanska

- Efternamn

- Lag

- brottsbekämpning

- Led

- tycka om

- länkar

- makron

- Huvudsida

- malware

- många

- max-bredd

- Maj..

- betyder

- Medlemmar

- Michael

- Microsoft

- kanske

- Månad

- mer

- mest

- Behöver

- Nya

- NIST

- Nord

- Nordkorea

- nordkoreanska hackare

- Anmärkningar

- nukleär

- nummer

- of

- Office

- on

- ONE

- drift

- or

- beställa

- organisationer

- Övriga

- över

- Läkemedelsindustrin

- Nätfiske

- plato

- Platon Data Intelligence

- PlatonData

- policy

- politiska

- Inlägg

- Förutsägbar

- Principal

- allmän

- publicera

- publicerade

- område

- RE

- senaste

- avlägsen

- fjärråtkomst

- forskning

- forskare

- avslöjade

- s

- säger

- Andra

- Sektorer

- se

- känslig

- skall

- show

- Tecken

- Enkelt

- Sakta ner

- saktar

- So

- några

- Källa

- Söder

- Sydkorea

- Riktade spam-attacker

- spik

- delas

- Stater

- Fortfarande

- hållfasthet

- ökade

- Ta

- tar

- Diskussion

- riktade

- mål

- än

- Tack

- den där

- Smakämnen

- Grafen

- världen

- Dem

- Dessa

- de

- sak

- detta

- hot

- Genom

- tid

- till

- Turkiet

- typisk

- under

- oberörd

- United

- USA

- uppladdad

- användning

- vanligen

- utnyttjas

- Ve

- via

- Victim

- virus

- volym

- sårbarhet

- varning

- Sätt..

- we

- Vapen

- veckor

- Vad

- VEM

- fönster

- med

- Arbete

- världen

- år

- Om er

- Din

- zephyrnet

- noll-