Lästid: 5 minuter

Utforska vilken del av bron som behöver säkerhet och hur man implementerar det.

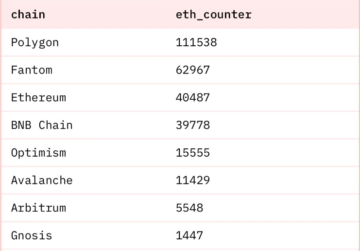

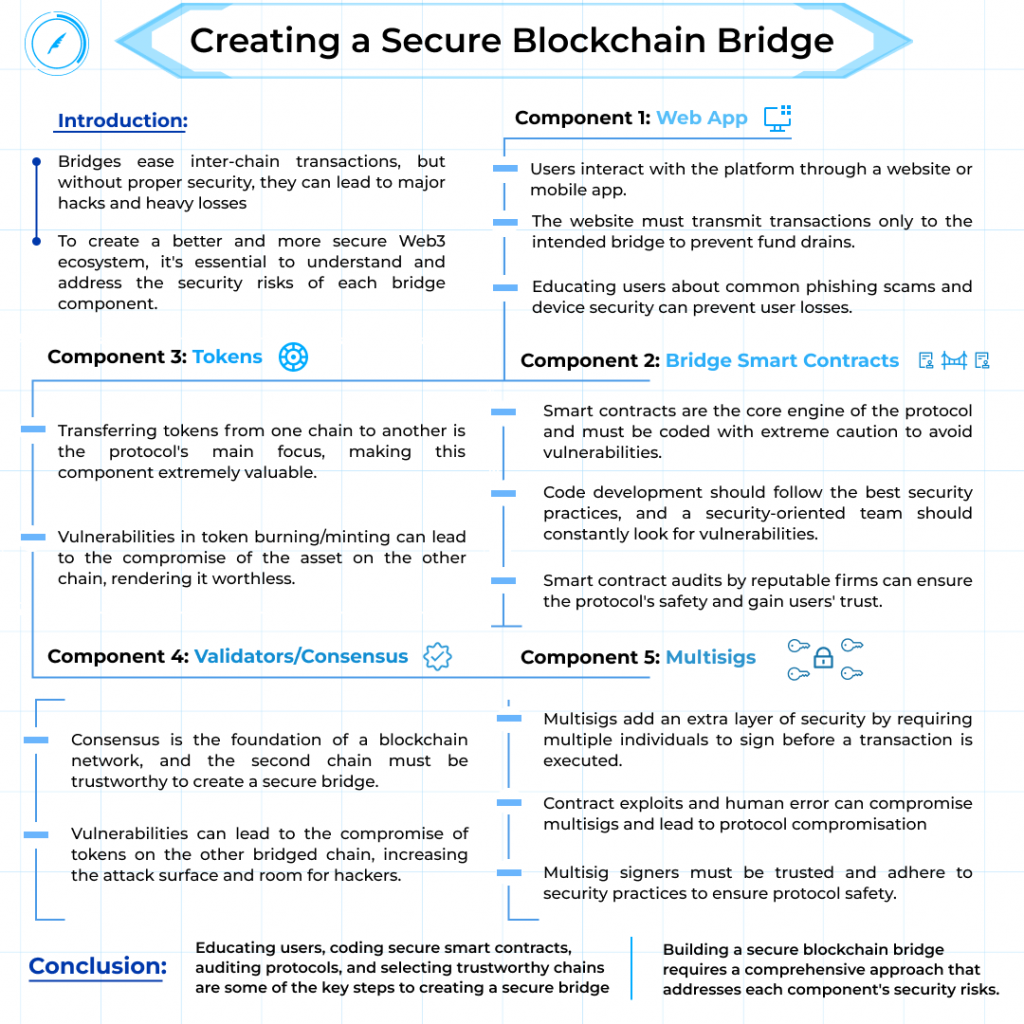

2022 var år av bridge hacks, med 5 stora hacks: Qubit, Wormhole, Ronin, Harmony och Nomad. Varje protokoll drabbades av stora förluster i miljoner. Broarna underlättar transaktionen mellan kedjorna, men vad är det för nytta om vi inte kan hålla dem säkra?

I den här bloggen ger vi dig olika aspekter av den bloggen och vad du bör vara medveten om när du bygger eller granskar en för att undvika sådana stora hack på broar och skapa ett bättre och säkrare Web3-ekosystem.

Dissekera bron ur säkerhetssynpunkt

Det finns olika aspekter av en bro. Normalt består en brygga av Web App, RPC, Smart Contracts, Tokens, Validators, Multisigs och communityn. Vi kommer att ta itu med var och en av dessa aspekter och vilka säkerhetsrelaterade saker att titta efter i några av dessa.

Web app

Den här delen är där användare interagerar med en plattform för tjänster. Detta kan vara en webbplats eller en mobilapp. Detta är utvecklat av skaparen av protokollet eller kan göras av en tredje part för protokollet, detta i ett senare skede interagerar med RPC (senare det) för att interagera med kärnbryggan.

Det huvudsakliga riskområdet i Web App är själva webbplatsen. Webbplatsen, som fungerar som en plattform för användare att interagera med blockkedjan, bör endast överföra transaktionerna och endast till den avsedda bryggan och inte några okända kontrakt, som senare kan tömma användarens plånbok. Så det bör vara en ordentlig kontroll av att varje interaktion mellan plattformen och blockkedjan ska ske på kända kontrakt.

Den andra riskfaktorn i webbappar är slutanvändaren. Det måste finnas mer att göra för att utbilda användaren. Användarna faller ofta offer för nätfiske-sajter eller får sina enheter infekterade, vilket leder till att pengar tappas. För att rädda din användare från sådana förlustprotokoll bör du överväga att utbilda dem om de vanligaste misstagen användarna gör.

Överbrygga smarta kontrakt

Smarta kontrakt är en del av protokollet där vi måste vara extremt försiktiga och ständigt leta efter sårbarheter medan vi kodar dem. De är kärnan i protokollet. Bron kommer att bestå av många sådana smarta kontrakt, och många funktioner kommer sannolikt att kräva olika kontrakt för att interagera, vilket skapar utrymme för sårbarheter.

Smarta kontrakt är också synliga för alla; detta är en fördel att blockchain-infrastrukturen har transparens. Vem som helst kan se vad protokollet gör och hur det fungerar tekniskt genom att gå igenom den smarta kontraktskoden, men det betyder också att din källkod är öppen, och hackare kan dra nytta av det. Därför är det extremt viktigt att lämna ditt protokoll utan sårbarheter och göra det säkert från första hand.

Utvecklingsteamet som skriver koden för det smarta kontraktet bör vara ett kompetent team som tar ett säkerhetsorienterat steg och i varje steg frågar om detta kodblock ändå kan leda till sårbarhet. Följs de bästa utvecklingsmetoderna? och bör alltid vara redo i händelse av ett säkerhetsintrång.

Att ta fram säkra smarta kontrakt är en utmanande uppgift. Det tar år av övning att bemästra hantverket. Därför är det alltid tillrådligt och viktigt att gå på en "smart kontraktsrevision" från välkända företag som QuillAudits. Med ett team av erfarna experter täcker QuillAudits varje aspekt av protokollet ur säkerhetssynpunkt och lämnar inget åt slumpen. Detta är en av de mest avgörande parametrarna som dikterar alla protokolls framgång. Genom att bli granskad vinner protokollet användarnas förtroende genom att publicera ett erkänt företags revisionsrapport.

tokens

Detta är den mest värdefulla delen av protokollet. Vårt protokoll kretsar kring detta; vi försöker överföra tokens från en kedja till en annan, men det är mer komplicerat att hantera tokens. Du förstår, systemet kan ha många sårbarheter, speciellt när vi pratar om att bränna/mynta.

En intressant sak är att i vissa fall din tokenpool på en kedja äventyras. Gissa vad som kommer att hända med tillgången i den andra kedjan? Tillgången i den andra kedjan är obackad och kan inte redovisas, vilket kan göra dem värdelösa.

Validatorer/Konsensus

Konsensus representerar grunden för ett blockchain-nätverk. Medan Ethereum och andra kända kedjor är kända för att vara säkra och testade, kan det uppstå ett problem om du skapar en brygga för en annan inte så testad kedja.

Problemet är inte bara komprometterade tokens. Det kan leda till att dina tokens kompromissar på den andra överbryggade kedjan. Den andra kedjan bör vara pålitlig för att skapa en säker bro. Det höjer också attackytan och ger hackare utrymme att leta efter sårbarheter.

Multisigs

Några av de mest skadliga attackerna på broar 2022 berodde främst på denna del. Så det här är ett hett ämne för brosäkerhet. Bryggan kontrolleras sannolikt av en eller flera multisigs, som är plånböcker som kräver att flera individer signerar innan transaktionen exekveras.

Multisigarna lägger till ett extra lager av säkerhet genom att inte begränsa behörigheten till en enda undertecknare utan genom att ge röstliknande rättigheter till olika undertecknare. Dessa multisigs kan också göra det möjligt att uppgradera eller pausa bryggkontrakten.

Men dessa är inte idiotsäkra. Det finns många säkerhetsrelaterade aspekter på det. En av dem är kontraktsexploater, multisigs är implementerade som smarta kontrakt och därmed potentiellt sårbara för exploateringar. Många multisigs-kontrakt har testats under lång tid och har gått bra, men kontrakten är fortfarande en extra attackyta.

Mänskliga fel är en av de viktigaste faktorerna när det kommer till protokollsäkerhet, och undertecknarna är också personer eller konton; sålunda kan de äventyras, vilket resulterar i protokollets kompromiss. Varje individ som är en undertecknare på en multisig-plånbok måste lita på att inte vara en motståndare, men måste också litas på att följa säkerhetspraxisen eftersom deras säkerhet är avgörande för protokollets säkerhet.

Slutsats

Broar följer en komplex mekanism och implementering. Denna komplexitet kan öppna många dörrar för sårbarheter och tillåta hackare att bryta mot protokollet. För att säkra protokollet från det kan många åtgärder vidtas, endast några sådana har diskuterats ovan, men inget slår revisionstjänster.

Revisionstjänster ger den bästa översikten och analysen av protokollet ur säkerhetssynpunkt. Att göra det kan hjälpa protokoll att öka användarnas popularitet och förtroende och säkra sig själva från attacker. Därför rekommenderas alltid att få en revision innan den går live för att undvika förluster. QuillAudits har varit med i spelet länge och har gjort sig ett riktigt bra namn, kolla in hemsidan och gå igenom mer informativa bloggar.

18 Visningar

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://blog.quillhash.com/2023/04/07/part-2-bridging-the-blockchain-creating-a-secure-blockchain-bridge/

- :är

- 2022

- a

- Om Oss

- ovan

- konton

- handlingar

- Annat

- anslutit sig

- Fördel

- alltid

- analys

- och

- Annan

- någon

- app

- appar

- ÄR

- OMRÅDE

- runt

- AS

- aspekt

- aspekter

- tillgång

- At

- attackera

- Attacker

- revision

- granskas

- revision

- myndighet

- BE

- därför att

- innan

- Där vi får lov att vara utan att konstant prestera,

- BÄST

- Bättre

- mellan

- Blockera

- blockchain

- Blockchain-nätverket

- Blogg

- bloggar

- brott

- Ha sönder

- BRO

- bryggade

- broar

- överbryggande

- föra

- Byggnad

- by

- KAN

- kan inte

- Vid

- fall

- försiktig

- kedja

- kedjor

- utmanande

- chans

- ta

- koda

- Kodning

- Gemensam

- samfundet

- behörig

- komplex

- Komplexiteten

- Äventyras

- Tänk

- ständigt

- kontrakt

- kontrakt

- kontrolleras

- Kärna

- Kurs

- Täcker

- farkoster

- skapa

- Skapa

- skaparen

- avgörande

- som handlar om

- utvecklade

- Utveckling

- enheter

- olika

- diskuteras

- gör

- Dörrarna

- varje

- ekosystemet

- utbilda

- utbilda

- möjliggöra

- Motor

- fel

- speciellt

- ethereum

- Varje

- alla

- erfaren

- experter

- bedrifter

- extra

- extremt

- inför

- faktorer

- Höst

- företag

- följer

- följt

- För

- fundament

- från

- funktionaliteter

- funktioner

- fond

- resultat

- lek

- få

- ger

- Ge

- Go

- kommer

- god

- hackare

- hacka

- hantera

- hända

- skadliga

- Harmoni

- Har

- tung

- hjälpa

- HET

- Hur ser din drömresa ut

- How To

- HTTPS

- genomföra

- genomförande

- genomföras

- med Esport

- in

- Öka

- individuellt

- individer

- informativ

- Infrastruktur

- interagera

- interaktion

- interagerar

- intressant

- fråga

- IT

- sig

- Ha kvar

- känd

- lager

- leda

- Lämna

- tycka om

- sannolikt

- lever

- Lång

- länge sedan

- se

- förlust

- förluster

- gjord

- Huvudsida

- större

- göra

- många

- Master

- max-bredd

- betyder

- åtgärder

- mekanism

- miljoner

- misstag

- Mobil

- Mobil app

- mer

- mest

- flytta

- multipel

- multisig

- namn

- behov

- nät

- NOMAD

- normalt

- of

- on

- ONE

- öppet

- Övriga

- parametrar

- del

- parti

- Personer

- Nätfiske

- Nätfiskewebbplatser

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- Punkt

- Synvinkel

- poolen

- popularitet

- potentiellt

- praktiken

- praxis

- rätt

- protokoll

- protokollsäkerhet

- protokoll

- ge

- publicering

- qubit

- Pilbåt

- höjer

- redo

- erkänd

- rapport

- representerar

- kräver

- resulterande

- rättigheter

- Risk

- Riskfaktor

- RONIN

- Rum

- säker

- Säkerhet

- Save

- Andra

- säkra

- säkerhet

- Tjänster

- skall

- signera

- enda

- Områden

- smarta

- smart kontrakt

- Smarta kontrakt

- So

- några

- Källa

- källkod

- Etapp

- Steg

- Fortfarande

- framgång

- sådana

- yta

- system

- Ta

- tar

- Diskussion

- uppgift

- grupp

- den där

- Smakämnen

- deras

- Dem

- sig själva

- Dessa

- sak

- saker

- Tredje

- Genom

- tid

- till

- token

- tokens

- ämne

- transaktion

- Transaktioner

- överföring

- Öppenhet

- Litar

- betrodd

- uppgraderad

- användning

- Användare

- användare

- validerare

- Värdefulla

- olika

- Victim

- utsikt

- synlig

- sårbarheter

- sårbarhet

- Sårbara

- plånbok

- Plånböcker

- webb

- Web3

- Web3 ekosystem

- Webbplats

- VÄL

- ALLBEKANT

- Vad

- Vad är

- som

- medan

- kommer

- med

- maskhål

- år

- Om er

- Din

- zephyrnet