För två veckor sedan rapporterade vi om två nolldagar i Microsoft Exchange som hade rapporterats till Microsoft tre veckor dessförinnan av ett vietnamesiskt företag som påstod sig ha snubblat över felen på en incidentrespons på en kunds nätverk. (Du kan behöva läsa det två gånger.)

Som ni säkert minns påminner buggarna om förra årets ProxyLogin/ProxyShell säkerhetsproblem i Windows, även om den här gången krävs en autentiserad anslutning, vilket innebär att en angripare behöver minst en användares e-postlösenord i förväg.

Detta ledde till det underhållande-men-onödigt-förvirrande namnet ProxyNotShell, även om vi refererar till det i våra egna anteckningar som E00F, förkortning för Byt dubbelt nolldagarsfel, eftersom det är svårare att feltolka.

Du kommer förmodligen också ihåg den viktiga detaljen att den första sårbarheten i E00F-attackkedjan kan utnyttjas efter att du har gjort lösenordsdelen av inloggningen, men innan du har gjort någon 2FA-autentisering som behövs för att slutföra inloggningsprocessen.

Det gör det till vad Sophos expert Chester Wisniewski dubbad ett "mid-auth"-hål snarare än en äkta post-autentiseringsbugg:

För en vecka sedan, när vi gjorde en snabb sammanfattning av Microsofts svar på E00F, som har sett företagets officiella begränsningsråd ändras flera gånger, spekulerade vi i Naked Security-podden enligt följande:

Jag tog en titt på Microsofts guideline-dokument i morse [2022-10-05], men jag såg ingen information om en patch eller när en kommer att vara tillgänglig.

Nästa tisdag [2022-10-11] är det Patch Tuesday, så vi kanske får vänta tills dess?

För en dag sedan [2022-10-11] var senaste patch tisdag.

… och den största nyheten är nästan säkert att vi hade fel: vi kommer att behöva vänta ännu längre.

Allt utom Exchange

Den här månadens Microsoft-patchar (som rapporteras som nummer 83 eller 84, beroende på hur du räknar och vem som räknar) täcker 52 olika delar av Microsofts ekosystem (vad företaget beskriver som "produkter, funktioner och roller"), inklusive flera som vi aldrig ens hade hört talas om förut.

Det är en svindlande lista, som vi har upprepat här i sin helhet:

Active Directory Domain Services Azure Azure Arc Client Server Run-time Subsystem (CSRSS) Microsoft Edge (Chromium-based) Microsoft Graphics Component Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB-leverantör för SQL NuGet Client Remote Access Service Point-to- Point Tunneling Protocol Roll: Windows Hyper-V Service Fabric Visual Studio Code Windows Active Directory Certificate Services Windows ALPC Windows CD-ROM-drivrutin Windows COM+ Event System Service Windows-anslutna användarupplevelser och telemetri Windows CryptoAPI Windows Defender Windows DHCP-klient Windows distribuerat filsystem (DFS) ) Windows DWM Core Library Windows Händelseloggningstjänst Windows Gruppolicy Windows Gruppolicy Preferensklient Windows Internet Key Exchange (IKE) Protocol Windows Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Windows ODBC-drivrutinsfönster s Perception Simulation Service Windows Point-to-Point Tunneling Protocol Windows Portable Device Enumerator Service Windows Print Spooler-komponenter Windows Resilient File System (ReFS) Windows Secure Channel Windows Säkerhetssupport Providergränssnitt Windows Server Fjärrtillgängliga registernycklar Windows Server Service Windows Lagring Windows TCP/ IP Windows USB seriell drivrutin Windows Web Account Manager Windows Win32K Windows WLAN Service Windows Workstation Service

Som du kan se, förekommer ordet "Exchange" bara en gång, i IKE-sammanhanget Internetnyckelutbytesprotokoll.

Så det finns fortfarande ingen fix för E00F-buggarna, en vecka efter att vi följde upp vår artikel från en vecka innan det om en första rapport tre veckor innan dess.

Med andra ord, om du fortfarande har din egen lokala Exchange-server, även om du bara kör det som en del av en aktiv migrering till Exchange Online, denna månads Patch Tuesday har inte gett dig någon lättnad för Exchange, så se till att du är uppdaterad med Microsofts senaste produktreduceringar och att du vet vilka upptäckts- och hotklassificeringar cybersäkerhetsleverantören använder för att varna dig för potentiella ProxyNotShell/E00F-angripare som undersöker ditt nätverk.

Vad fixades?

För en detaljerad genomgång av vad som fixades den här månaden, gå till vår systersida, Sophos News, för en "insider" rapporter om sårbarheter och utnyttjande från SophosLabs:

Höjdpunkterna (eller lowlights, beroende på din synvinkel) inkluderar:

- Ett offentligt avslöjat fel i Office som kan leda till dataläckage. Vi är inte medvetna om faktiska attacker med denna bugg, men information om hur man missbrukar den var tydligen känd för potentiella angripare innan patchen dök upp. (CVE-2022-41043)

- Ett offentligt utnyttjat privilegieförhöjningsfel i COM+ Event System Service. Ett säkerhetshål som är allmänt känt och som redan har utnyttjats i verkliga attacker är en Zero-Day, eftersom det fanns noll dagar som du kunde ha applicerat patchen innan cyberundervärlden visste hur man missbrukade den. (CVE-2022-41033)

- Ett säkerhetsfel i hur TLS-säkerhetscertifikat behandlas. Denna bugg rapporterades tydligen av de statliga cybersäkerhetstjänsterna i Storbritannien och USA (GCHQ respektive NSA), och kan tillåta angripare att felaktigt framställa sig själva som ägare till någon annans kodsignering eller webbplatscertifikat. (CVE-2022-34689)

Månadens uppdateringar gäller ganska mycket varje version av Windows där ute, från Windows 7 32-bitars hela vägen till Server 2022; uppdateringarna täcker Intel och ARM smaker av Windows; och de inkluderar åtminstone några korrigeringar för vad som kallas Serverkärna installationer.

(Server Core är ett avskalat Windows-system som lämnar dig med en mycket enkel, kommandoradsserver med en kraftigt reducerad attackyta, som utelämnar den typ av komponenter du helt enkelt inte behöver om allt du vill ha är, för till exempel en DNS- och DHCP-server.)

Vad göra?

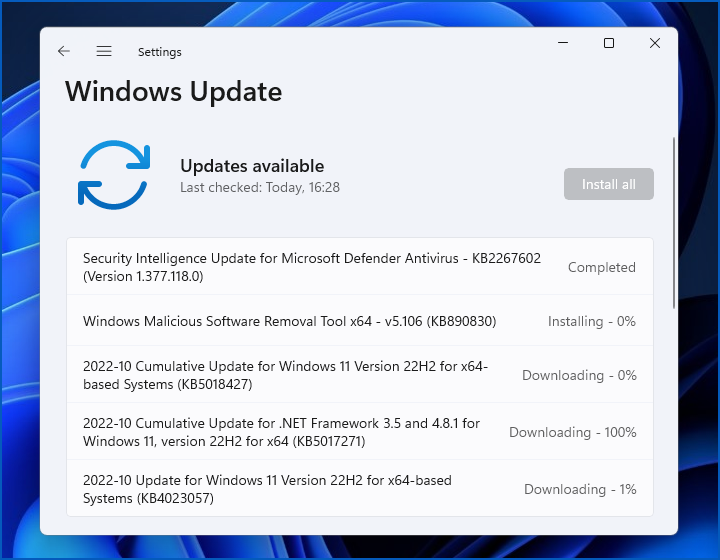

Som vi förklarar i vår detaljerad analys på Sophos News kan du antingen gå in Inställningar > Windows Update och ta reda på vad som väntar på dig, eller så kan du besöka Microsofts online Uppdateringsguide och hämta individuella uppdateringspaket från Uppdatera katalog.

Du vet vad vi kommer att säga/

För det är alltid vår väg.

Det vill säga "Dröja inte/

Gör det idag helt enkelt."

- 0 dag

- blockchain

- coingenius

- cryptocurrency plånböcker

- kryptoväxling

- Cybersäkerhet

- nätbrottslingar

- Cybersäkerhet

- säkerhetstjänsten

- digitala plånböcker

- Exploit

- brandvägg

- kaspersky

- malware

- Mcafee

- Microsoft

- Naken säkerhet

- NexBLOC

- Patch Tisdag

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- VPN

- sårbarhet

- webbplats säkerhet

- fönster

- zephyrnet

![S3 Ep114: Förhindra cyberhot – stoppa dem innan de stoppar dig! [Ljud + text] S3 Ep114: Förhindra cyberhot – stoppa dem innan de stoppar dig! [Ljud + text] PlatoBlockchain Data Intelligence. Vertikal sökning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)