Läsningstid: 3 minuter

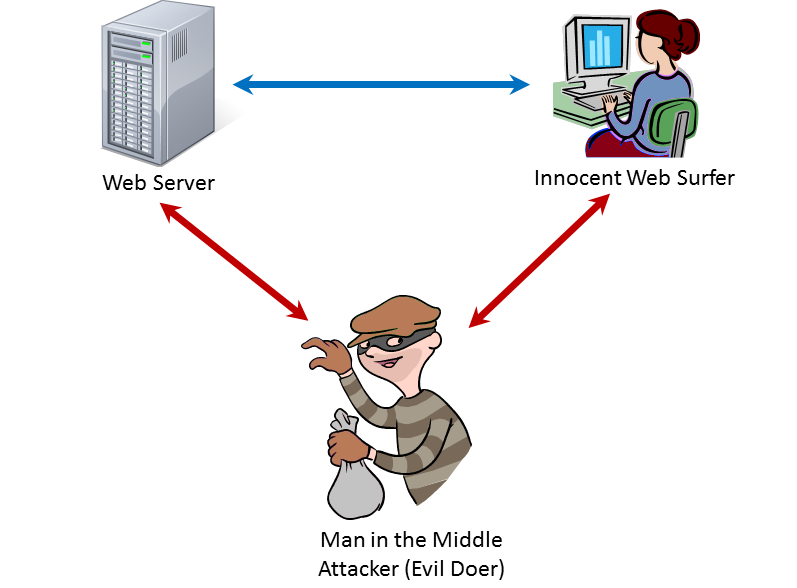

När du var liten, förutsatt att du verkligen har vuxit, spelade du någonsin spelet "Man in the Middle"? Det är där två spelare spelar ett fångstspel med en stor boll, men de måste kasta över huvudet på en tredje spelare i mitten. Spelaren i mitten vinner spelet om de kan fånga bollen.

När du var liten, förutsatt att du verkligen har vuxit, spelade du någonsin spelet "Man in the Middle"? Det är där två spelare spelar ett fångstspel med en stor boll, men de måste kasta över huvudet på en tredje spelare i mitten. Spelaren i mitten vinner spelet om de kan fånga bollen.

I nätverkssäkerhet, en "Man i mittenattacken”Hänvisar till en hacker som kan sätta in sig i mitten av kommunikationen mellan ett klientsystem och ett serversystem. Han lurar klienten att tänka att han är servern och servern att tro att han är klienten. Om hackaren lyckas vinner han och målen för attacken förlorar. Beroende på hur besviken angriparen är, kan de förlora stor tid.

MIM-attacker (Man in the Middle) kan användas för att övervaka nätverkstrafik för att stjäla värdefulla data eller säkerhetsuppgifter som ID och lösenord. Det kan användas för att generera en attack för att avslå tjänsten som bromsar eller stoppar nätverkskommunikation. Det kan användas för att omdirigera en webbplatsbesökare till en falsk webbplats som en del av ett kriminellt system. Det kan användas för att fånga upp filer och e-post. Det kan användas för att infektera klienten och servern med ett virus.

Till exempel går en användare till sin banks webbplats för att göra några onlinebanker. Men en man i mittenattacken omdirigerar honom till en falsk webbplats som ser ut precis som bankens. Hackaren fångar användarens inloggnings- och kontoinformation. Han kan bearbeta användarens transaktioner så att de inte vet att något är fel, tills de hittar att deras konto senare har överfallit av hackaren.

Webkommunikation är ett särskilt problem eftersom hypertextöverföringsprotokollet (HTTP) använder ASCII-textmeddelanden som överförs asynkront. HTTP upprättar inte en kontinuerlig anslutning som krävs för säkerhet. Med http är det relativt enkelt för en hacker att fånga, läsa och ändra meddelanden. Innan internet kunde kommersialiseras 1994, behövde det finnas ett sätt att skapa säkra anslutningar med krypterade meddelanden.

Netscape skapade på det sättet med SSL-protokollet Secure Socket Layer som fungerar tillsammans med HTTP för att tillhandahålla säkrade, krypterade anslutningar på internet. Jag skulle aldrig ge personlig information på en webbplats om jag inte ser https på adressraden! Men den krypteringsstrategi som används av SSL kan lämna en öppning för en MIM-attack. Webbläsaren skickar ett meddelande till webbservern för att starta processen och servern svarar med informationen för att skapa den säkrade anslutningen i en fil som kallas ett certifikat. Det innehåller ett värde som kallas en "nyckel" som webbläsaren behöver kryptera meddelanden för servern. Om en hacker kan skapa en MIM-process kan den ersätta sin egen nyckel för webbservern. Den kan sedan läsa och redigera webbläsarens meddelanden. Det kan göra samma sak med serverns meddelanden.

Nu är här den riktigt läskiga delen. Handledning om hur man skapar en MIM finns över hela internet, inklusive YouTube-videor. Om det inte räcker finns det verktyg tillgängliga på webben som automatiserar och förenklar processen att skapa en MIM. Hur kan de krafter som tillåter det hända? Förutom en liten sak som kallas det första ändringsförslaget finns det legitima användningar för MIM. Företag får övervaka anställdas användning av företagets resurser. De använder MIM för att se vad de anställda gör och för att läsa sina e-postmeddelanden. Låter lite läskigt, men anställda missbrukar ofta sina privilegier och arbetsgivare har rätt att veta.

Lyckligtvis var en annan funktion inbyggd i SSL att hantera detta problem. Ett SSL-certifikat innehåller ett fält för en "signatur". Signaturen är namnet på en part som har verifierat att certifikatet härstammar från webbplatsen som det försöker kommunicera med. En MIM-process kan fortfarande lyckas om certifikatet har återkallats eller är ”självsignerat”. Ett självsignerat certifikat undertecknas av webbplatsen själv.

Men om certifikatet är undertecknat av en tredje part som kallas en Certificate Authority (CA) har webbläsaren försäkran om att certifikatet i själva verket utfärdas till webbplatsägaren.

Problemet löst? Delvis, men det finns ytterligare en sak att tänka på.

Det finns olika nivåer av försäkring som tillhandahålls av en CA. Speciellt för viktiga transaktioner finansiella transaktioner, vill du att dina webbplatsanvändare är säkra på att du är en legitim pågående operation. Till detta bör du få en Förbättrad validering (EV) SSL den högsta försäkringsnivån.

Med EV från Comodo kan du och alla besökare på en webbplats hålla ett öga på "Man in the Middle" !.

PÅBÖRJA GRATIS FÖRSÖKSPERIOD FÅ DIN Omedelbara säkerhetskort GRATIS

- blockchain

- coingenius

- cryptocurrency plånböcker

- kryptoväxling

- Cybersäkerhet

- nätbrottslingar

- Cybersäkerhet

- CyberSecurity Comodo

- säkerhetstjänsten

- digitala plånböcker

- e-handel

- brandvägg

- kaspersky

- malware

- Mcafee

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- VPN

- webbplats säkerhet

- zephyrnet