Gruppen bakom en sofistikerad fjärråtkomsttrojan, SilverRAT, har länkar till både Turkiet och Syrien och planerar att släppa en uppdaterad version av verktyget för att tillåta kontroll över komprometterade Windows-system och Android-enheter.

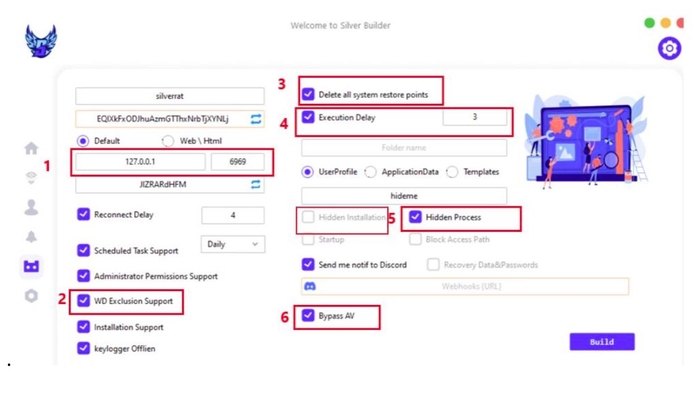

Enligt en hotanalys publicerad den 3 januari tillåter SilverRAT v1 – som för närvarande bara fungerar på Windows-system – byggandet av skadlig programvara för keylogging och ransomware-attacker, och inkluderar destruktiva funktioner, såsom möjligheten att ta bort systemåterställningspunkter, har forskare från Singapore-baserade Cyfirma uppgav i sin analys.

SilverRAT Builder tillåter olika funktioner

SilverRAT visar att regionens cyberkriminella grupper blir mer sofistikerade, enligt Cyfirmas analys. Den första versionen av SilverRAT, vars källkod läckte ut av okända aktörer i oktober, består av en byggare som låter användaren konstruera en fjärråtkomsttrojan med specifika funktioner.

De mer intressanta funktionerna, enligt Cyfirmas analys, inkluderar att använda antingen en IP-adress eller webbsida för kommando och kontroll, förbikopplingar för antivirusprogram, möjligheten att radera systemåterställningspunkter och försenad exekvering av nyttolaster.

Minst två hotaktörer - en använder handtaget "Dangerous silver" och en andra använder "Monstermc" - är utvecklarna bakom både SilverRAT och ett tidigare program, S500 RAT, enligt Cyfirmas analys. Hackarna verkar på Telegram och via onlineforum där de säljer malware-as-a-service, distribuerar knäckta RATs från andra utvecklare och erbjuder en mängd andra tjänster. Dessutom har de en blogg och hemsida som heter Anonym Arabic.

"Det är två personer som hanterar SilverRAT", säger Rajhans Patel, en hotforskare på Cyfirma. "Vi har kunnat samla fotografiska bevis på en av utvecklarna."

Börjar från forum

Gruppen bakom skadlig programvara, kallad Anonym Arabic, är aktiv på forum i Mellanöstern, som Turkhackteam, 1877, och minst ett ryskt forum.

Förutom utvecklingen av SilverRAT erbjuder gruppens utvecklare en distribuerad denial-of-service (DDoS)-attacker på begäran, säger Koushik Pal, en hotforskare med Cyfirma Research-teamet.

"Vi har observerat viss aktivitet från anonym arabiska sedan slutet av november 2023", säger han. "De är kända för att använda ett botnät som annonseras på Telegram känt som 'BossNet' för att utföra DDOS-attacker på stora enheter."

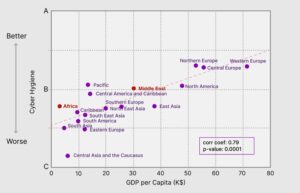

Medan hotbilden i Mellanöstern har dominerats av de statligt drivna och statligt sponsrade hackargrupperna i Iran och Israel, fortsätter hemodlade grupper som Anonymous Arabic att dominera marknaderna för cyberbrottslighet. Den pågående utvecklingen av verktyg som SilverRAT framhäver den dynamiska karaktären hos de underjordiska marknaderna i regionen.

SilverRAT-instrumentpanelen för att bygga trojaner. Källa: Cyfirma

Hackinggrupper i Mellanöstern tenderar att vara ganska varierande, säger Sarah Jones, en forskningsanalytiker för cyberhotsintelligens vid managed detection and response-företaget Critical Start, som varnade för att enskilda hackinggrupper ständigt utvecklas och att generalisera deras egenskaper kan vara problematiskt.

"Nivån på teknisk sofistikering varierar mycket mellan grupper i Mellanöstern", säger hon. "Vissa statligt stödda aktörer har avancerad kapacitet, medan andra förlitar sig på enklare verktyg och tekniker."

En port genom spelhack

Av de identifierade medlemmarna i den anonyma arabiska gruppen är minst en en före detta spelhacker, enligt data som samlats in av forskare på Cyfirma, inklusive Facebook-profilen, YouTube-kanalen och inlägg på sociala medier från en av hackarna – en man i hans tidiga 20-tal som bor i Damaskus, Syrien, och började hacka som tonåring.

Profilen för unga hackare som klipper tänderna för att hitta bravader för spel överskrider hackargemenskapen i Mellanöstern. Tonåringar som börjar sin hackkarriär genom att skapa spelhack eller lansera denial-of-service-attacker mot spelsystem har blivit en trend. Arion Kurtaj, medlem i gruppen Lapsus$, började som Minecraft-hacker och gick senare vidare till att hacka mål som Microsoft, Nvidia och speltillverkaren Rockstar.

"Vi kan se en liknande trend med utvecklaren av SilverRAT," säger Rajhans Patel, en hotforskare på Cyfirma, och tillägger i hotanalysen: "Att granska utvecklarens tidigare inlägg avslöjar en historia av att erbjuda olika first-person shooter (FPS) spel hacks och mods."

US Department of Homeland Securitys Cyber Safety Review Board (CSRB), som genomför obduktionsanalyser av större hackor, identifierade den fortsatta pipelinen från unga hackare till cyberkriminella företag som en existentiell fara. Regeringar och privata organisationer bör införa holistiska program för att omdirigera ungdomar bort från cyberbrottslighet, fann CSRB i sin analys av Lapsus$-gruppens framgångar i att attackera "några av världens mest välresursstarka och välförsvarade företag."

Ändå hittar unga programmerare och teknikkunniga tonåringar ofta andra vägar in i den cyberkriminella gruppen också, säger Critical Starts Jones.

"Hackare, som alla befolkningsgrupper, är olika individer med olika motiv, färdigheter och tillvägagångssätt," säger hon. "Medan vissa hackare kan börja med spelhack och gå över till mer seriösa verktyg och tekniker, finner vi ofta att cyberbrottslingar tenderar att rikta sig mot industrier och länder med svagare cyberförsvar."

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- : har

- :är

- :var

- 2023

- 7

- a

- förmåga

- Able

- tillgång

- Enligt

- aktiv

- aktivitet

- aktörer

- tillsats

- Dessutom

- adress

- avancerat

- mot

- tillåter

- tillåter

- bland

- an

- analys

- analytiker

- och

- android

- Anonym

- antivirus

- vilken som helst

- tillvägagångssätt

- arabiska

- ÄR

- AS

- At

- Anfall

- Attacker

- bort

- BE

- blir

- passande

- varit

- bakom

- Där vi får lov att vara utan att konstant prestera,

- Blogg

- ombord

- båda

- botnät

- byggare

- Byggnad

- by

- kallas

- KAN

- kapacitet

- karriärer

- Kanal

- egenskaper

- koda

- samfundet

- Företag

- Äventyras

- Genomför

- beteenden

- består

- ständigt

- konstruera

- fortsätta

- fortsätter

- kontroll

- länder

- knäckt

- Skapa

- kritisk

- CSRB

- För närvarande

- Klipp

- cyber

- cyberbrottslighet

- IT-KRIMINELL

- nätbrottslingar

- FARA

- Dangerous

- instrumentbräda

- datum

- DDoS

- Försenad

- Efterfrågan

- Avdelning

- säkerhetstjänsten

- Detektering

- Utvecklare

- utvecklare

- Utveckling

- enheter

- distribuera

- distribueras

- flera

- Dominera

- dominerade

- dubbade

- dynamisk

- Tidig

- öster

- östra

- antingen

- företag

- enheter

- bevis

- utvecklas

- utförande

- existentiell

- bedrifter

- Funktioner

- hitta

- finna

- Firm

- Förnamn

- För

- Tidigare

- Forum

- forum

- hittade

- fps

- från

- lek

- Games

- Gaming

- nätbryggan

- samla

- samlade ihop

- Regeringar

- kraftigt

- Grupp

- Gruppens

- Hackaren

- hackare

- hacking

- hacka

- hantera

- Har

- he

- Markera

- hans

- historia

- helhetssyn

- hemland

- Homeland Security

- HTTPS

- identifierade

- bild

- in

- innefattar

- innefattar

- Inklusive

- individuellt

- individer

- industrier

- Intelligens

- intressant

- in

- IP

- IP-adress

- Iran

- Israel

- jan

- jones

- jpg

- känd

- liggande

- Large

- Sent

- senare

- lansera

- t minst

- Nivå

- tycka om

- länkar

- Bor

- större

- tillverkare

- malware

- människa

- förvaltade

- hantera

- Marknader

- Maj..

- medlem

- Medlemmar

- Microsoft

- Mitten

- Mellanöstern

- Minecraft

- mer

- mest

- motiv

- flytta

- rörd

- Natur

- November

- Nvidia

- oktober

- of

- erbjudanden

- erbjuda

- Ofta

- on

- ONE

- pågående

- nätet

- endast

- driva

- or

- organisationer

- Övriga

- Övrigt

- ut

- över

- Personer

- rörledning

- Plats

- planer

- plato

- Platon Data Intelligence

- PlatonData

- poäng

- befolkning

- besitter

- inlägg

- föregående

- privat

- problematisk

- Profil

- Program

- programmerare

- Program

- publicerade

- sätta

- ganska

- Ransomware

- Ransomware-attacker

- RÅTTA

- dirigera om

- region

- frigöra

- förlita

- avlägsen

- fjärråtkomst

- forskning

- forskaren

- forskare

- respons

- återställa

- avslöjar

- översyn

- reviewing

- Rockstar

- ryska

- s

- Säkerhet

- säger

- Andra

- säkerhet

- se

- sälja

- allvarlig

- Tjänster

- hon

- skytten

- skall

- Visar

- Silver

- liknande

- enklare

- eftersom

- färdigheter

- Mjukvara

- några

- sofistikerade

- raffinemang

- Källa

- källkod

- specifik

- starta

- igång

- Starta

- framgång

- sådana

- syrien

- system

- System

- Målet

- mål

- grupp

- Teknisk

- tekniker

- tonåring

- tonåringar

- Telegram

- Tend

- den där

- Smakämnen

- världen

- deras

- Där.

- de

- hot

- hotaktörer

- Genom

- till

- verktyg

- verktyg

- överskrider

- Trend

- Trojan

- Turkiet

- två

- underjordiska

- okänd

- uppdaterad

- us

- Användare

- med hjälp av

- v1

- varierande

- mängd

- olika

- version

- var

- sätt

- we

- svagare

- Webbplats

- VÄL

- som

- medan

- VEM

- vars

- fönster

- med

- fungerar

- världen

- ung

- Youtube

- zephyrnet