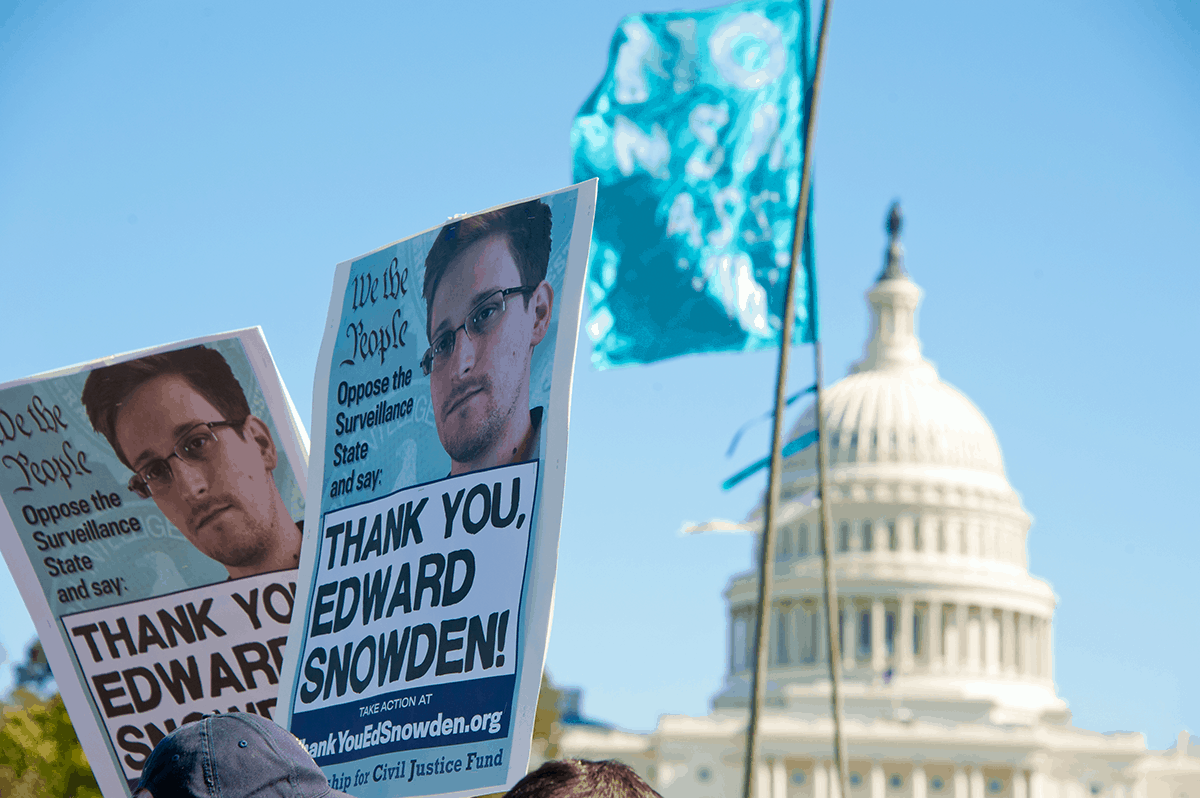

När 2013 började hade allmänheten ingen aning om vem Edward Joseph Snowden var, men i slutet av året visste alla hans namn. Snowden, en tidigare CIA-anställd som tillbringade tid att arbeta med NSA, bestämde sig för att dela mycket klassificerad information med flera ledande journalister, som sedan bröt nyheter för världen.

Det är ingen överdrift att säga att Snowdens häpnadsväckande uppenbarelser har förändrat världen så som vi känner den, som kastar fördömande ljus på underrättelsebyråer och system över hela världen och får otaliga människor att tänka länge och hårt på sin egen integritet, anonymitet och säkerhet.

”Vi hade en cyber Pearl Harbor. Hans namn var Edward Snowden. ” - Ashton Carter, tidigare försvarssekreterare

otaliga historier har skrivits, och debatter har rasat under åren sedan läckan började, och alla har sin syn på Snowden och den förblåsta informationen han delade med världen. Hans handlingar ledde till och med till utvecklingen av USA: s frihetslag, vilket var utformat för att begränsa mängden och typen av data som kunde övervakas och registreras.

Men faktumet, som Snowdens läckor avslöjade, är att det finns en hel del spionering och hemlig datainsamling som pågår bakom kulisserna i våra liv. Det finns fortfarande mycket som vi inte ens känner till, men Snowdens information hjälpte till att blåsa upp hela saken. Här är några fördelningar av några av de största och viktigaste avslöjningarna han delade.

NSA kan begära samtalsposter och data från telefonföretag

Detta var faktiskt en av första stora berättelser att komma ut efter Snowden-läckorna, men det är fortfarande en av de viktigaste. Den första berättelsen visade att Verizon, en av största telefonföretag runt, tvingades att förse NSA med data och poster för nästan alla sina kunder.

Senare såg vi att Verizon inte var det det enda företaget involverad i den här typen av saker. Andra stora telefonföretag som Sprint och AT&T överlämnade också telefonposter och information till underrättelsetjänsten utan att kunder hade någon aning om vad som hände.

Denna uppenbarelse var enorm och skapade en betydande debatt vid den tiden, med många av dessa debatter som fortfarande pågår fram till denna dag. Dåvarande president Obama tillkännagav planer för att granska NSA: s datainsamlingsprogram i vad som så småningom skulle leda till utvecklingen av USA: s frihetslag.

Utlösa en våg av integritetsproblem

"När du ger upp din integritet ger du upp din makt." - Thor Benson, journalist

Denna första stora läcka från Snowden hade också en stor effekt på allmänhetens åsikter om övervakning och integritet. Innan dess hade många skrattat från tanken på att NSA spionerade på sina telefonsamtal och tog sina data bakom ryggen.

Hela föreställningen verkade vara något ur en konspirationsteori, men Snowdens läckor bevisade att det var mycket verkligt. Därifrån började allmänheten lägga mer fokus på att skydda sin mobila integritet på vilket sätt som helst, liksom att tänka djupare på integritet och anonymitet online genom ökad användning av VPN.

Smurfarnas kraft

Med hänsyn till telefonens tema lärde Snowdens läckor oss också att GCHQ, som i huvudsak är den brittiska versionen av NSA, har den skrämmande förmågan att faktiskt kontrollera människors telefoner, även när de är avstängda. För att göra detta använder de sig av a serie verktyg uppkallad efter Smurfs, de lilla blå seriefigurerna som skapades först i en gammal belgisk serier.

Smurfarna och vad de gör

"Det kommer att komma en tid då det inte längre är" De spionerar på mig via min telefon ". Så småningom kommer det att vara "Min telefon spionerar på mig." " - Philip K. Dick, författare

Snowden avslöjade att GCHQ hade en hel lista över Smurf-verktyg, var och en med sitt eget bruk och sitt syfte. Här är några exempel:

- Drömmande Smurf - Har förmågan att slå på eller stänga av telefoner på distans

- Nosy Smurf - Har förmågan att använda telefonens mikrofon för att lyssna på samtal och buller i det lokala området

- Tracker smurf - Har förmågan att exakt spåra din position

- Paranoid smurf - Arbetar för att dölja aktiviteterna för de andra Smurfarna för att förhindra upptäckt

Som vi kan se, kraften hos dessa "Smurfar' är ganska skrämmande. Naturligtvis är dessa verktyg och program bara utformade för att användas mot brottslingar och misstänkta terrorister, men själva det faktum att sådan teknik finns räckte för att skicka en skakning nedåt ryggen för många medlemmar av allmänheten.

PRISMA

"Regeringen vill inte att något system för överföring av information förblir obruten om det inte är under sin egen kontroll." - Isaac Asimov, Tales of the Black Widowers

Överlägset var en av de läskigaste avslöjandena för den amerikanska allmänheten existensen av PRISMA. PRISM var kodnamnet som gavs till ett NSA-program där byrån effektivt kunde begära data från stora teknik- och internetföretag som Google, Facebook och Apple.

PRISM, visade det sig, har varit en viktig källa av intelligens för NSA-rapporter, och det var en skrämmande sak för allmänheten att lära sig om. Människor svarade dock genom protester, debatter och demonstrationer samt uppmuntrade varandra att börja fokusera mer kraftfullt på skydda integriteten och anonymitet online.

De typer av innehåll som NSA kunde samla inkluderade sökhistorik, nedladdningar, e-post och mer. Programmets fokus var att spåra potentiella misstänkta terrorism, men systemet möjliggjorde faktiskt att data från nästan alla internetanvändare kunde tas, vilket gör det till ett enormt hot mot människors integritet.

NSA kan fånga paket innan de når ditt hem

En förvånande rapport publicerad i den tyska tidningen "Der Spiegel" avslöjade att NSA har en hel lista med läskiga övervakningssystem och metoder för att hålla ögonen överallt och spionera på människor utan att de är klokare.

Rapporten visade att NSA kunde avlyssna paketleveranser som var på väg till en persons hem. Därifrån kunde underrättelsesagenter öppna upp paketen och se vad som fanns inuti, samt lägga till sina egna spionageverktyg och program.

På så sätt kunde de effektivt hitta paket som gick in i misstänkta hem, lägga till buggar och spår till föremålen inuti, och övervaka vad den misstänkte använde utrustningen till och vad som pågick bakom stängda dörrar.

ANT-katalogen

Der Spiegels rapport fortsatte med att lyfta fram några av de verktyg som kan användas och jämför listan med en "postorderkatalog." Verktygen grupperades alla under förkortningen ANT, som står för Advanced Network Technology. Varje verktyg har sitt eget kodnamn och produktlista i 'katalogen', som beskriver dess funktioner och användningsområden.

Exempel på ANT-verktyg:

- SURLYSPAWN - Kan logga in tangenttryckningar på en dator och överföra dem trådlöst, även om datorn inte är ansluten till internet

- CANDYGRAM - Kunna imitera ett GSM-mobiltelefontorn för att övervaka cellkommunikation

- FIREWALK - Utformat för att se ut som ett vanligt RJ45 internetuttag, detta verktyg kan injicera och övervaka enhetsdata via radiovågor

- MONKEYCALENDAR - Kan överföra en mobiltelefons geolokalisering via ett hemligt textmeddelande

- Cotton - Dessa verktyg är utformade för att se ut som USB- och Ethernet-kontakter och kan hacka till datorer och ge fjärråtkomst

Återigen, precis som Smurf-verktygen som användes av GCHQ i Storbritannien, var dessa koder benämnda spionageverktyg och utrustningar mycket skrämmande att lära sig om för många människor eftersom de bevisade att NSA-agenter hade tillgång till redskap som kunde göra övervakningen otroligt lätt för dem och nästan helt omöjligt att upptäcka för sina mål.

NSA kan till och med hacka tekniska jättar

An Artikeln i Washington Post uttalade att NSA faktiskt hade hackat sig in i datacentra för stora tekniska jättar Google och Yahoo för att övervaka kommunikation och trafik vid dessa centra.

Detta var en särskilt skrämmande uppenbarelse för allmänheten, eftersom det bevisade att det nästan inte fanns några gränser för vad NSA: s spionverktyg kunde. Om till och med de största internetföretagen på planeten skulle kunna hackas så tydligt, var någon verkligen säker?

Det var också chockerande för människor att se att NSA var beredd att använda sin rikedom av hackverktyg mot stora amerikanska företag. Google och Yahoo släppte båda uttalanden för att förneka någon medvetenhet om övervakningen och uttrycka sin chock och förvirring, även med Yahoo vidta åtgärder för att kryptera dess anslutningar.

Den tidigare verkställande direktören för Yahoo, Marissa Meyer, uppgav att Yahoo inte skulle ge NSA någon tillgång till sina datacenter och aldrig tidigare haft det. Detta hjälpte till att lugna många medlemmar av allmänheten och allmänna internetanvändare, men många var fortfarande oroliga för att stora företag gjorde skumma affärer bakom ryggen.

Storbritanniens NSA-spioner på fiberoptiska anslutningar över hela världen

GCHQ, Storbritanniens NSA-ekvivalent, avslöjades också för att använda olika övervakningsverktyg för att hacka in fiberoptiska kablar och anslutningar över hela världen. Allt görs under kodnamnet 'tempora, som är ett övervakningssystem som har körts sedan 2011.

Denna system involverade i huvudsak GCHQ att placera avlyftare på flera hundra fiberoptiska kablar som går in och ut från Storbritannien. Dessa avlyssnare kunde ta information direkt från kablarna, med underrättelsetjänster som sedan noggrant observerade och analyserade dessa uppgifter för allt som de kan anse som intressanta eller värda för ytterligare utredning.

Enligt Snowdens läckor kan informationen som samlats in av GCHQ via Tempora också delas med NSA, där hundratusentals NSA-entreprenörer kunde titta på dessa uppgifter.

NSA samlar in kontaktlistor

"Det har aldrig funnits en tid i mänsklig historia där så många rutinmässigt bär inspelnings- och övervakningsenheter." - Steven Magee, författare

En del av NSA: s övervaknings- och terrorismåtgärder inkluderar också samling av otaliga e-post- och kontaktlistor från internet- och smarttelefonanvändare. Snowdens läckor visade att upp till 250 miljoner av dessa kontaktlistor kunde tas varje år.

Det är viktigt att notera att detta system endast användes utomlands och riktade sig till medborgare utanför USA, men faktum är att när bokstavligen hundratusentals av dessa listor samlas över hela världen, och många amerikaner händer också att resa på främmande platser är det oundvikligt att deras data också kommer att vara i fara.

Gränslös informant bevisade att NSA spionerade på amerikaner

Gränslös informant (eller BOUNDLESSINFORMANT) är kodnamnet som ges till ett big data-analysverktyg som används av NSA. Detta verktyg spårar i princip alla metadata som samlats in av NSA runt om i världen och gör ett slags 'värmekarta' av den informationen för att visa var den kom ifrån och vilka länder som riktas oftast.

Verktyget visade det miljarder av informationssamlingar samlades in varje månad och det visade också att flera miljarder bitar togs från medborgare i USA. Detta trots att NSA specifikt hade gjort det anges till kongressen att den inte samlade in uppgifter om miljoner amerikanska medborgare och inte ens hade kapacitet att göra det.

XKeyScore tillåter NSA att spåra någon online aktivitet

”Du kan läsa någons e-post i världen, vem som helst du har en e-postadress till. Varje webbplats: Du kan titta på trafik till och från den. Varje dator som en person sitter på: Du kan titta på den. Vilken bärbar dator du spårar: du kan följa den när den rör sig från plats till plats över hela världen. Det är en one-stop-shop för åtkomst till NSA: s information. ”

Det är så Edward Snowden beskriver kraften i xkeyscore, som kanske är det mest kraftfulla NSA-spionageverktyget för dem alla. Också känt som XKS, är detta datasystem utformat för att söka igenom och analysera internetdata från användare över hela världen, och enorma mängder av dessa data samlas in varje dag.

Dessutom kan all den informationen delas med andra underrättelsebyråer som en del av "Fem ögon'och' Fjorton ögon ' allianser, så att byråer som GCHQ i Storbritannien eller Defense Intelligence Headquarters of Japan också kan få tillgång till information om en persons surfvanor, sökhistorik och allmän internetanvändning.

Bekämpa tillbaka mot internetövervakning

Med så många upprivande avslöjanden som kommer ut ur Snowden-läckorna, särskilt när det gäller internetövervakning genom system som XKeyScore, vill många vidta åtgärder för att vara säkrare online och hålla sina data privata.

Det är därför statistik visar ett stort språng i antalet personer som använder sig av virtuella privata nätverk (VPN). VPN-leverantörer gillar ExpressVPN och NordVPN i huvudsak kan kryptera dina internetanslutningar och dölja din närvaro online, vilket innebär att även om man försökte spåra din aktivitet, skulle de inte lyckas.

Andra VPN-värderingar som är värda att checka ut:

Fördelar och nackdelar med att använda en VPN

| Fördelar | Nackdelar |

| Dölj din online-närvaro och kryptera dina anslutningar för total anonymitet | Månads- / årsabonnemangsavgifter |

| Håll dig säker från hackare och skadlig programvara. | Anslutningshastigheter kan ibland variera beroende på vilket VPN du väljer |

| Få åtkomst till regionlåst eller begränsat innehåll och tjänster som Netflix | |

| Njut av total säkerhet när du reser. |

NSA-spionerna på globala ledare

Vi har sett att gigantiska teknikföretag som Google och Apple inte är säkra från NSA: s spionverktyg, och detsamma kan sägas för världsledare som president och premiärministrar. Många dokument från Snowdens filer har avslöjat att NSA har riktat över 120 olika globala ledare under åren, spionerat på deras kommunikationer och faktiskt lyssnat på sina telefonsamtal.

Exempel på ledare som har hackats:

Gilla den tidigare brasilianska presidenten Dilma Rousseff, före detta mexikansk president Felipe Calderon och nuvarande tyska kansler Angela Merkel har alla varit offer för NSA: s övervakning. NSA kunde till och med spionera på möten mellan flera världsledare på liknande sätt G8 och G20 toppmöten.

Knock-on-effekten

Denna typ av övervakning påverkar inte direkt den genomsnittliga allmänheten, men avslöjningarna har redan lett till ökade spänningar mellan USA och flera andra länder runt om i världen. Till exempel när Snowden avslöjade att NSA hade varit det spionera på Kina, förhållandet mellan de två länderna fick ett stort slag.

NSA fungerar aktivt mot internetkryptering

Återigen kan vi se en annan skrämmande uppenbarelse för internetanvändare över hela världen eftersom Snowdens läckor också avslöjade att NSA hade team av agenter som har fått i uppgift att bryta ned allmänt använda krypterings- och säkerhetsåtgärder som används online.

Ett dokument från GCHQ säger: “Under det senaste decenniet har NSA lett till en aggressiv, mångsidig ansträngning för att bryta allmänt använda internetkrypteringsteknologier ... Stora mängder krypterad internetdata som hittills har kasserats kan nu utnyttjas ”.

Detta NSA-program fick smeknamnet Bullrun och använde sig av olika hackverktyg som brute-force-attacker för att bryta igenom standardkrypteringssystem som HTTPS och SSL, som används över hela internet för system som onlinebank och inköp.

NSA har sitt eget "Special Forces" -lag av hackare

Förutom att ha en mängd anmärkningsvärt kraftfulla hackverktyg och system till sitt förfogande, kan NSA också begära tjänsterna från "Skräddarsydda åtkomstoperationer”Team. Förkortat till TAO består detta team av elit hackare som kan använda olika verktyg (som de som ses i ANT-katalogen ovan) för att hacka till datorer med förvånande lätthet.

Med ett arsenal av hackningssystem och enheter att välja mellan, kan TAO-teamet bryta in sig i datorer oavsett om de är online eller offline. Därifrån kan de övervaka plats, internetaktivitet, tangenttryckningar, kommunikation och mer, samt infektera enheten med trojanska hästar och andra former av skadlig programvara.

Intelligensbyråer kan till och med spionera på dig genom ilska fåglar

Det kanske låter för galen för att vara sant, men rapporterna och läckorna har också sagt att underrättelsebyråer som NSA eller den brittiska GCHQ faktiskt kan använda sig av brister i utformningen av vissa appar, inklusive populära mobilspel som Angry Birds, för att spionera på smarttelefonanvändare. Dessa appar har smeknamnet "läckande appar, 'och det finns miljoner exempel där ute.

Bara genom att öppna ett enkelt spel, den typ som miljontals människor gör varje dag medan de åker på tåget för att arbeta eller ta en snabb kaffepaus, kan du ge underrättelsetjänster med personuppgifter som din ålder, kön, namn, e-postadress och till och med din nuvarande plats.

Hur händer det?

Dessa "läckor" beror på att många appar ofta kräver tillgång till en del av din personliga information för att ge ytterligare funktioner som integration av sociala medier och möjligheten att dela dina poäng eller spela med vänner. Dessa appar tillverkas inte av säkerhetsexperter, så de kan komma med några små hål för underrättelsebyråer eller skadliga hackare att utnyttja.

I vilken utsträckning underrättelsebyråer kan använda appar för att få information om en användare är inte helt tydlig, men det tros att liksom grundläggande information och aktuell plats, agenter också kan använda appar för att lära sig om din politiska anpassning, sexuella läggning, inkomst, civilstånd, utbildningsnivå med mer!

Exempel på läckande app:

- Google Maps

- flickr

- 7

- tillgång

- Handling

- aktiviteter

- Annat

- medel

- Alla

- amerikan

- analys

- meddelade

- anonymitet

- app

- Apple

- appar

- arkiv

- runt

- AT & T

- Banking

- bbc

- Stora data

- störst

- Miljarder

- Svart

- Brittiska

- fel

- Ring

- Kapacitet

- tecknad

- VD

- kontroll

- stängt

- koda

- Kaffe

- kommande

- Trygghet i vårdförloppet

- Företag

- datorer

- Kongressen

- Anslutningar

- Stämpling

- konversationer

- länder

- brottslingar

- Aktuella

- Kunder

- cyber

- datum

- dataanalys

- dag

- Erbjudanden

- diskussion

- Försvar

- Leveranser

- Efterfrågan

- Utveckling

- enheter

- DID

- dokument

- Utbildning

- kryptering

- Utrustning

- spionage

- experter

- Exploit

- Förnamn

- brister

- Fokus

- följer

- forbes

- Frihet

- lek

- Games

- Gear

- Allmänt

- Välgörenhet

- Regeringen

- hacka

- hackare

- hacking

- här.

- Dölja

- Hög

- Markera

- historia

- Hem

- Hur ser din drömresa ut

- HTTPS

- stor

- Hundratals

- Tanken

- Inklusive

- Inkomst

- info

- informationen

- integrering

- Intelligens

- Internet

- Undersökningen

- involverade

- IT

- Japan

- journalister

- laptop

- leda

- ledande

- läckage

- Läckor

- LÄRA SIG

- Led

- Nivå

- ljus

- Lista

- lista

- listor

- lokal

- läge

- Lång

- större

- Framställning

- malware

- Media

- möten

- Medlemmar

- miljon

- Mobil

- nät

- nätverk

- nyheter

- Begrepp

- nätet

- öppet

- beställa

- Övriga

- Renoverings

- Personer

- personlig information

- telefoner

- planet

- Spelaren

- Massor

- Populära

- kraft

- VD

- privatpolicy

- privat

- Produkt

- Program

- Program

- Protester

- allmän

- inköp

- radio

- register

- rapport

- Rapport

- resurs

- Risk

- rinnande

- säker

- Sök

- säkerhet

- Gripa

- Serier

- Tjänster

- Sex

- Dela

- delas

- Enkelt

- smartphone

- smartphones

- So

- Social hållbarhet

- sociala medier

- Mjukvara

- spioner

- Sprint

- standarder

- starta

- Stater

- status

- prenumeration

- framgångsrik

- övervakning

- system

- System

- tech

- Teknologi

- tema

- Tänkande

- tid

- Spårning

- trafik

- Trojan

- United

- Storbritannien

- USA

- us

- USA

- usb

- användare

- utsikt

- Virtuell

- VPN

- VPN

- washington

- Kolla på

- Våg

- Rikedom

- Webbplats

- VEM

- wikipedia

- vinna

- Arbete

- fungerar

- världen

- värt

- Yahoo

- år

- år

- Youtube

![Bästa 5 Bitcoin-sportspelsajter [2023] (analyserade och godkända) Bästa 5 Bitcoin-sportspelsajter [2023] (analyserade och godkända)](https://platoblockchain.com/wp-content/uploads/2023/12/best-5-bitcoin-sports-betting-sites-2023-analyzed-approved-300x168.png)

![25 bästa webbhotelltjänster [2020] - Bitcoin accepterat 25 bästa webbhotelltjänster [2020] – Bitcoin accepterad PlatoBlockchain Data Intelligence. Vertikal sökning. Ai.](https://platoblockchain.com/wp-content/uploads/2021/05/25-best-web-hosting-services-2020-bitcoin-accepted-300x168.png)