Nuförtiden har de flesta av oss telefoner som visar numret som ringer innan vi svarar.

Denna "funktion" går faktiskt tillbaka till 1960-talet, och den är känd på nordamerikansk engelska som Nummer id, även om den faktiskt inte identifierar uppringaren, bara uppringarens nummer.

På andra håll i den engelsktalande världen ser du namnet CLI används istället, förkortning för Nummerpresentation, som vid första anblicken verkar vara en bättre och mer exakt term.

Men här är saken: om du kallar det Nummer id or CLI, det är inte mer användbart för att identifiera uppringarens faktiska telefonnummer än From: rubrik i ett e-postmeddelande är att identifiera avsändaren av ett e-postmeddelande.

Visa vad du gillar

Löst sagt kan en bedragare som vet vad de gör lura din telefon att visa nästan vilket nummer de vill som källan till sina samtal.

Låt oss tänka igenom vad det betyder.

Om du får ett inkommande samtal från ett nummer du inte känner igen, har det nästan säkert inte gjorts från en telefon som tillhör någon du känner tillräckligt väl för att ha i din kontaktlista.

Därför, som en cybersäkerhetsåtgärd som syftar till att undvika samtal från personer som du inte vill höra från, eller som kan vara bedragare, kan du använda jargongfrasen låg falsk positiv frekvens för att beskriva effektiviteten av CLI.

Ett falskt positivt i det här sammanhanget representerar ett samtal från någon du känner, ringer från ett nummer som det skulle vara säkert att lita på, missupptäckt och felaktigt blockerat eftersom det är ett nummer du inte känner igen.

Den typen av fel är osannolikt, eftersom varken vänner eller bedragare sannolikt låtsas vara någon du inte känner.

Men den nyttan fungerar bara åt ett håll.

Som en cybersäkerhetsåtgärd för att hjälpa dig att identifiera uppringare du litar på har CLI en extrem falskt negativt problem, vilket betyder att om ett samtal dyker upp från Dad, eller Auntie Gladys, eller kanske mer påtagligt, från Your Bank.

…då finns det en betydande risk att det är ett bluffsamtal som medvetet har manipulerats för att komma förbi din "Känner jag den som ringer?" testet.

Inget bevis på någonting

Enkelt uttryckt: numren som dyker upp på din telefon innan du svarar på ett samtal visar bara vem som ringer och bör aldrig användas som "bevis" på uppringarens identitet.

Tills tidigare denna vecka fanns det faktiskt ett online-kriminalitetsprogram-som-en-tjänst-system tillgängligt via den otryggt namngivna webbplatsen ispoof.cc, där blivande vishing (röstnätfiske) brottslingar kunde köpa telefontjänster över internet med nummerspoofing inkluderat.

Med andra ord, för en blygsam initial utgift, bedragare som inte själva var tillräckligt tekniska för att sätta upp sina egna bedrägliga internettelefoniservrar, men som hade den sortens sociala ingenjörskunskaper som hjälpte dem att charma, vilseleda eller skrämma offer över telefonen…

…kan ändå dyka upp på din telefon som skattekontoret, som din bank, som ditt försäkringsbolag, som din internetleverantör, eller till och med som själva telefonbolaget du köpte din egen tjänst från.

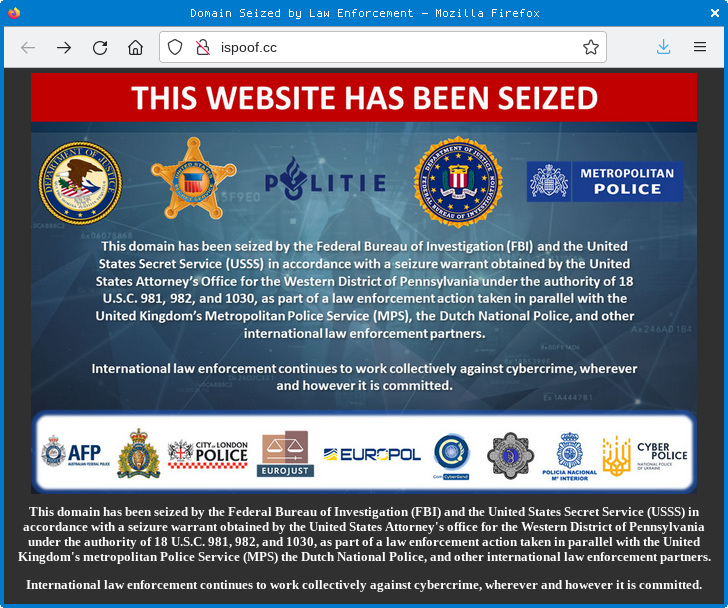

Vi skrev "tills tidigare i veckan" ovan eftersom iSpoof-webbplatsen nu har beslagtagits, tack vare en global anti-cyberbrottsoperation som involverar brottsbekämpande team i minst tio olika länder (Australien, Kanada, Frankrike, Tyskland, Irland, Litauen, Nederländerna , Ukraina, Storbritannien och USA):

Megabust genomförs

Att beslagta en clearweb-domän och ta dess erbjudanden offline räcker ofta inte i sig, inte minst eftersom brottslingarna, om de förblir på fri fot, ofta fortfarande kommer att kunna operera på den mörka webben, där nedtagningar är mycket svårare på grund av svårigheter att spåra var servrarna faktiskt finns.

Eller så kommer skurkarna helt enkelt att dyka upp igen med en ny domän, kanske under ett nytt "varumärke", betjänad av ett ännu mindre noggrant webbhotell.

Men i det här fallet föregicks domänbeslaget kort av ett stort antal arresteringar – 142 faktiskt, enligt Europol:

Rättsliga och brottsbekämpande myndigheter i Europa, Australien, USA, Ukraina och Kanada har tagit bort en webbplats som gjorde det möjligt för bedragare att utge sig för att vara betrodda företag eller kontakter för att få tillgång till känslig information från offer, en typ av cyberbrottslighet som kallas "spoofing". Webbplatsen tros ha orsakat en uppskattad global förlust på över 100 miljoner pund (115 miljoner euro).

I en samordnad aktion ledd av Storbritannien och med stöd av Europol och Eurojust har 142 misstänkta gripits, inklusive webbplatsens huvudadministratör.

Mer än 100 av dessa gripanden var bara i Storbritannien, enligt Londons Metropolitan Police, med upp till 200,000 XNUMX brittiska offer blir lurade för många miljoner pund:

iSpoof tillät användare, som betalade för tjänsten i Bitcoin, att dölja sitt telefonnummer så att det såg ut att de ringde från en pålitlig källa. Denna process är känd som "spoofing".

Brottslingar försöker lura människor att lämna över pengar eller tillhandahålla känslig information som engångskoder till bankkonton.

Den genomsnittliga förlusten från de som rapporterade att de var måltavla tros vara £10,000 XNUMX.

Under de 12 månaderna fram till augusti 2022 gjordes cirka 10 miljoner bedrägliga samtal globalt via iSpoof, varav cirka 3.5 miljoner av dem gjordes i Storbritannien.

Av dessa varade 350,000 200,000 samtal mer än en minut och gjordes till XNUMX XNUMX personer.

Enligt BBC är påstådd huvudman var en 34-åring vid namn Teejai Fletcher, som har suttit häktad i avvaktan på ett domstolsframträdande i Southwark, London, 2022-12-06.

Vad göra?

- TIPS 1. Behandla nummerpresentation som inget annat än en ledtråd.

Det viktigaste att komma ihåg (och att förklara för vänner och familj som du tror kan vara sårbara för den här typen av bedrägeri) är detta: NUMMERET PÅ DIN TELEFON INNAN DU SVARAR BEVISAR INGENTING.

Dessa nummerpresentationer är inget bättre än en vag antydan om personen eller företaget som verkar ringa dig.

När din telefon ringer och namnger samtalet med orden Your Bank's Name Here, kom ihåg att orden som dyker upp kommer från din egen kontaktlista, vilket betyder inte mer än att numret som den som ringer uppger matchar en post som du själv lagt till i dina kontakter.

Med andra ord, numret som är kopplat till ett inkommande samtal ger inte mer "identitetsbevis" än texten i Subject: rad i ett e-postmeddelande, som innehåller allt avsändaren valde att skriva in.

- TIPS 2. Initiera alltid officiella samtal själv med ett nummer du kan lita på.

Om du verkligen behöver kontakta en organisation som din bank via telefon, se till att du initierar samtalet och använder ett nummer som du har räknat ut för dig själv.

Titta till exempel på ett nyligen officiellt kontoutdrag, kolla baksidan av ditt bankkort eller besök ett kontor och fråga en anställd ansikte mot ansikte om det officiella numret som du bör ringa i framtida nödsituationer.

- TIPS 3. Låt inte slumpen övertyga dig om att ett samtal är äkta.

Använd aldrig slumpen som "bevis" för att samtalet måste vara äkta, som att anta att samtalet "säkert" måste komma från banken bara för att du hade några irriterande problem med internetbanken i morse, eller betalade en ny leverantör för första gången tid just i eftermiddag.

Kom ihåg att iSpoof-bedragarna ringde minst 3,500,000 6.5 12 samtal enbart i Storbritannien (och XNUMX miljoner samtal på andra håll) under en XNUMX-månadersperiod, med bedragare som i genomsnitt ringde ett samtal var tredje sekund vid de mest sannolika tiderna på dygnet, alltså tillfälligheter som detta är inte bara möjligt, de är så gott som oundvikliga.

Dessa bedragare syftar inte till att lura 3,500,000 10 10,000 personer av XNUMX pund vardera... i själva verket är det mycket mindre jobb för dem att lura XNUMX XNUMX pund vardera av några tusen människor, genom att ha tur och få kontakt med de få tusen personerna på det ögonblick då de är som mest sårbara.

- TIPS 4. Var där för utsatta vänner och familj.

Se till att vänner och familj som du tror kan vara sårbara för att bli sötpratade (eller pannslagna, förvirrade och skrämda) av bedragare, oavsett hur de först kontaktas, vet att de kan och bör vända sig till dig för råd innan de går med på till vad som helst via telefon.

Och om någon ber dem att göra något som helt klart är ett intrång i deras personliga digitala utrymme, som att installera Teamviewer för att släppa in dem på datorn, läsa upp en hemlig åtkomstkod från skärmen eller berätta för dem ett personligt identifikationsnummer eller lösenord...

…se till att de vet att det är OK att helt enkelt lägga på luren utan att säga ett enda ord mer och ta kontakt med dig för att kontrollera fakta först.

Åh, en sak till: poliserna i London har sagt att de under den här utredningens gång skaffade en databasfil (vi gissar att den är från något slags samtalsloggningssystem) som innehåller 70,000,000 59,000 100 rader och att de har identifierat en jättestor XNUMX XNUMX misstänkta, av vilka någonstans norr om XNUMX redan har gripits.

Uppenbarligen är de misstänkta inte så anonyma som de kanske trodde, så polisen fokuserar först på "de som har spenderat minst 100 pund Bitcoin för att använda webbplatsen."

Bedragare lägre ner i hackordningen kanske inte får en knackning på dörren än, men det kan bara vara en tidsfråga...

LÄS MER OM DIVERSIFIERINGEN AV CYBERBROTTLIGHET, OCH HUR MAN EFFEKTIVT BEKÄMPAR TILLBAKA, I VÅR HOTRAPPORTPODCAST

Klicka och dra på ljudvågorna nedan för att hoppa till valfri punkt. Du kan också lyssna direkt på Soundcloud.

Fullständigt transkript för dig som föredrar att läsa framför att lyssna.

Med Paul Ducklin och John Shier.

Intro och outro musik av Edith Mudge.

Du kan lyssna på oss på soundcloud, Apple Podcasts, Google Podcasts, Spotify, häft och överallt där bra poddar finns. Eller bara släpp URL till vårt RSS-flöde till din favoritpodcatcher.

- blockchain

- coingenius

- cryptocurrency plånböcker

- kryptoväxling

- Cybersäkerhet

- nätbrottslingar

- Cybersäkerhet

- säkerhetstjänsten

- digitala plånböcker

- Europol

- FBI

- brandvägg

- iSpoof

- kaspersky

- Lag och ordning

- malware

- Mcafee

- Metropolitan Police

- Naken säkerhet

- NexBLOC

- Nätfiske

- plato

- plato ai

- Platon Data Intelligence

- Platon spel

- PlatonData

- platogaming

- privatpolicy

- vishing

- vishing-som-en-tjänst

- VPN

- webbplats säkerhet

- zephyrnet

![S3 Ep110: Spotlight på cyberhot – en expert talar [Ljud + text] S3 Ep110: Spotlight på cyberthot – en expert talar [Audio + Text] PlatoBlockchain Data Intelligence. Vertikal sökning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)

![S3 Ep113: Pwning Windows-kärnan – skurkarna som lurade Microsoft [Ljud + Text] S3 Ep113: Pwning Windows-kärnan – skurkarna som lurade Microsoft [Audio + Text] PlatoBlockchain Data Intelligence. Vertikal sökning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)

![S3 Ep92: Log4Shell4Ever, resetips och bluff [Ljud + text] S3 Ep92: Log4Shell4Ever, resetips och bluff [Ljud + text] PlatoBlockchain Data Intelligence. Vertikal sökning. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/ns-s3-ep92-1200-300x156.jpg)

![S3 Ep130: Öppna garageportarna, HAL [Audio + Text] S3 Ep130: Öppna garageportarna, HAL [Audio + Text]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)