Emotet är en skadlig programvara som är aktiv sedan 2014 och drivs av en cyberbrottsgrupp känd som Mealybug eller TA542. Även om det började som en banktrojan utvecklades det senare till ett botnät som blev ett av de vanligaste hoten världen över. Emotet sprids via spam-e-post; det kan exfiltrera information från och leverera skadlig programvara från tredje part till komprometterade datorer. Emotet-operatörer är inte särskilt kräsna med sina mål, de installerar sin skadliga programvara på system som tillhör såväl individer som företag och större organisationer.

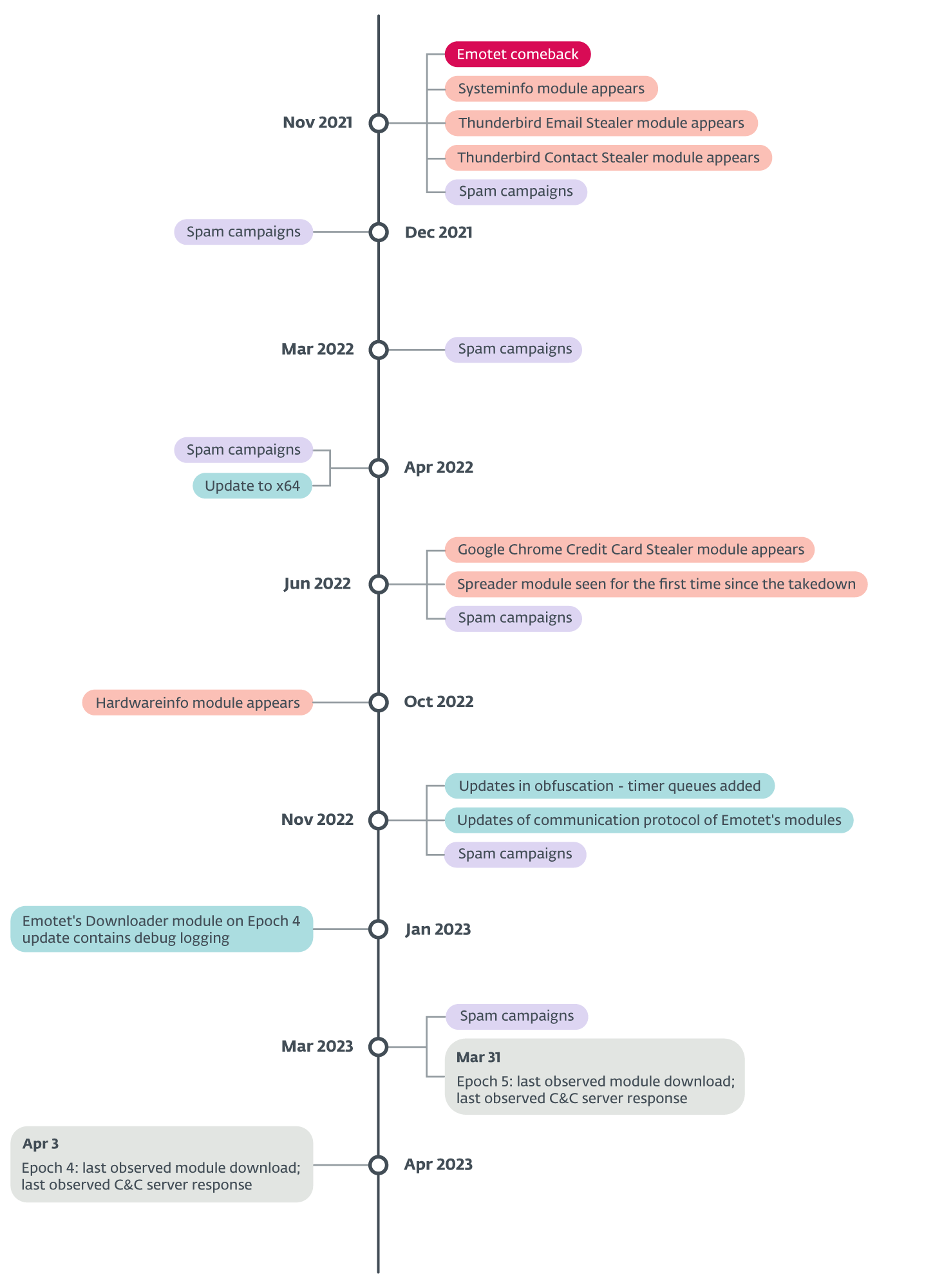

I januari 2021 var Emotet målet för en borttagning som ett resultat av ett internationellt samarbete mellan åtta länder som samordnas av Eurojust och Europol. Men trots denna operation kom Emotet tillbaka till liv i november 2021.

Huvudpunkterna i detta blogginlägg:

- Emotet har lanserat flera skräppostkampanjer sedan det dök upp igen efter borttagningen.

- Sedan dess har Mealybug skapat flera nya moduler och flera gånger uppdaterat och förbättrat alla befintliga moduler.

- Emotet-operatörer har därefter lagt mycket kraft på att undvika övervakning och spårning av botnätet sedan det kom tillbaka.

- För närvarande är Emotet tyst och inaktiv, troligen på grund av att man inte lyckats hitta en effektiv, ny attackvektor.

Skräppostkampanjer

Efter comebacken följt av flera spamkampanjer i slutet av 2021, fortsatte början av 2022 med dessa trender och vi registrerade oss flera spamkampanjer lanserade av Emotet-operatörer. Under denna tid spreds Emotet huvudsakligen via skadliga Microsoft Word- och Microsoft Excel-dokument med inbäddade VBA-makron.

I juli 2022 ändrade Microsoft spelet för alla skadliga programfamiljer som Emotet och Qbot – som hade använt nätfiske-e-postmeddelanden med skadliga dokument som spridningsmetod – genom att inaktivera VBA-makron i dokument som erhållits från Internet. Denna förändring var meddelade av Microsoft i början av året och distribuerades ursprungligen i början av april, men uppdateringen rullades tillbaka på grund av feedback från användare. Den slutliga lanseringen kom i slutet av juli 2022 och, som kan ses i figur 2, resulterade uppdateringen i en betydande minskning av Emotet-kompromisser; vi har inte observerat någon betydande aktivitet under sommaren 2022.

Att inaktivera Emotets huvudsakliga attackvektor fick dess operatörer att leta efter nya sätt att kompromissa med sina mål. Mealybug började experimentera med skadliga LNK- och XLL-filer, men när året 2022 var över kämpade Emotet-operatörerna för att hitta en ny attackvektor som skulle vara lika effektiv som VBA-makron hade varit. Under 2023 körde de tre distinkta malspam-kampanjer, som var och en testade en lite annorlunda intrångsväg och social ingenjörsteknik. Men den krympande storleken på attackerna och ständiga förändringar i tillvägagångssättet kan tyda på missnöje med resultaten.

Den första av dessa tre kampanjer ägde rum runt den 8 marsth, 2023, när Emotet-botnätet började distribuera Word-dokument, maskerade som fakturor, med inbäddade skadliga VBA-makron. Detta var ganska konstigt eftersom VBA-makron var inaktiverade av Microsoft som standard, så att offer inte kunde köra inbäddad skadlig kod.

I deras andra kampanj mellan den 13 marsth och mars 18th, angriparna till synes erkände dessa brister, och förutom att använda svarskedjemetoden bytte de också från VBA-makron till OneNote-filer (ONE) med inbäddade VBScripts. Om offren öppnade filen möttes de av vad som såg ut som en skyddad OneNote-sida, och bad dem klicka på en Visa-knapp för att se innehållet. Bakom detta grafiska element fanns ett dolt VBScript, inställt för att ladda ner Emotet DLL.

Trots en OneNote-varning om att den här åtgärden kan leda till skadligt innehåll, tenderar människor att klicka på liknande uppmaningar av vana och kan därför potentiellt tillåta angriparna att äventyra sina enheter.

Den senaste kampanjen som observerades i ESET-telemetri lanserades den 20 marsth, och dra nytta av det kommande förfallodatumet för inkomstskatt i USA. De skadliga e-postmeddelandena som skickats av botnätet låtsades komma från det amerikanska skattekontoret Internal Revenue Service (IRS) och innehöll en bifogad arkivfil med namnet W-9 form.zip. Den medföljande ZIP-filen innehöll ett Word-dokument med ett inbäddat skadligt VBA-makro som det avsedda offret förmodligen var tvungen att möjliggöra. Förutom denna kampanj, riktad specifikt till USA, observerade vi också en annan kampanj med inbäddade VBScripts och OneNote-metoden som pågick samtidigt.

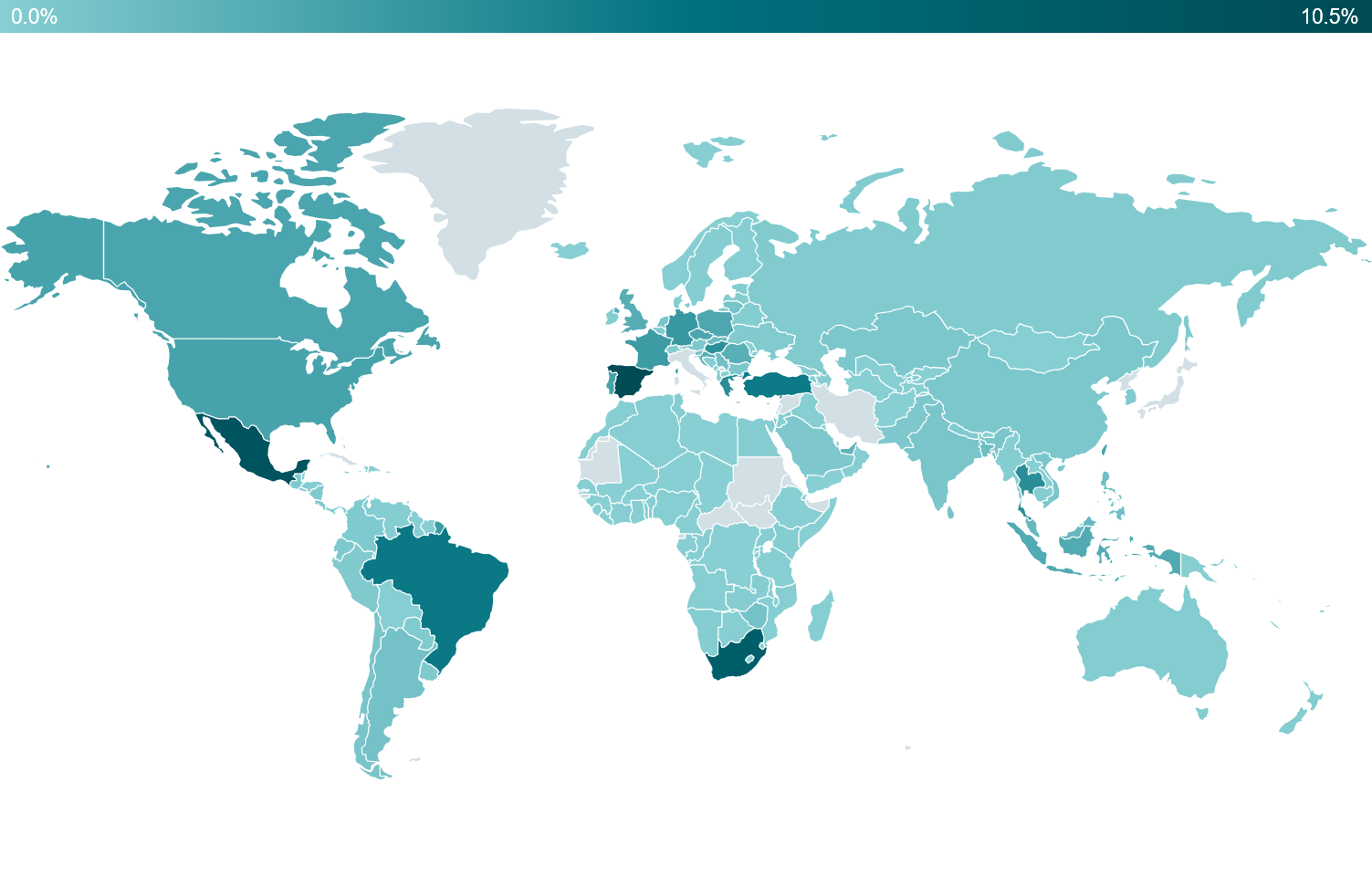

Som kan ses i figur 3 var de flesta av attackerna som upptäckts av ESET riktade mot Japan (43 %), Italien (13 %), även om dessa siffror kan vara partiska av den starka ESET-användarbasen i dessa regioner. Efter att ha tagit bort de två bästa länderna (för att fokusera på resten av världen) kan man i figur 4 se att resten av världen också drabbades, med Spanien (5 %) på tredje plats följt av Mexiko (5 %) och Sydafrika (4 %).

Förbättrat skydd och förvirring

Efter att det dök upp igen fick Emotet flera uppgraderingar. Den första anmärkningsvärda egenskapen är att botnätet bytte sitt kryptografiska system. Innan nedtagningen använde Emotet RSA som sitt primära asymmetriska schema och efter återkomsten började botnätet använda elliptisk kurvkryptografi. För närvarande kommer varje Downloader-modul (även kallad huvudmodul) med två inbäddade publika nycklar. Den ena används för den elliptiska kurvan Diffie Hellmans nyckelutbytesprotokoll och den andra används för en signaturverifiering – Digital signaturalgoritm.

Förutom att uppdatera Emotet malware till 64-bitars arkitektur, har Mealybug också implementerat flera nya obfuskationer för att skydda sina moduler. Den första anmärkningsvärda förvirringen är utjämning av kontrollflödet som avsevärt kan bromsa analys och lokalisering av intressanta delar av koden i Emotets moduler.

Mealybug implementerade och förbättrade också sin implementering av många randomiseringstekniker, av vilka de mest anmärkningsvärda är randomiseringen av strukturmedlemmarnas ordningsföljd och randomiseringen av instruktioner som beräknar konstanter (konstanter är maskerade).

Ytterligare en uppdatering som är värd att nämna skedde under sista kvartalet 2022, då moduler började använda timerköer. Med dessa sattes huvudfunktionen för moduler och kommunikationsdelen av moduler in som en återuppringningsfunktion, som anropas av flera trådar och allt detta kombineras med kontrollflödesutjämningen, där tillståndsvärdet som styr vilket kodblock som är som ska åberopas delas mellan trådarna. Denna förvirring lägger till ytterligare ett hinder i analysen och gör det ännu svårare att följa exekveringsflödet.

Nya moduler

För att förbli lönsam och utbredd skadlig programvara implementerade Mealybug flera nya moduler, som visas i gult i figur 5. Vissa av dem skapades som en försvarsmekanism för botnätet, andra för effektivare spridning av skadlig programvara och sist men inte minst, en modul som stjäl information som kan användas för att stjäla offrets pengar.

Thunderbird Email Stealer och Thunderbird Contact Stealer

Emotet sprids via skräppost och folk litar ofta på dessa e-postmeddelanden, eftersom Emotet framgångsrikt använder en teknik för kapning av e-posttrådar. Innan nedtagningen använde Emotet moduler som vi kallar Outlook Contact Stealer och Outlook Email Stealer, som kunde stjäla e-post och kontaktinformation från Outlook. Men eftersom inte alla använder Outlook, fokuserade Emotet efter nedtagningen också på ett gratis alternativt e-postprogram – Thunderbird.

Emotet kan distribuera en Thunderbird Email Stealer-modul till den komprometterade datorn, som (som namnet antyder) kan stjäla e-post. Modulen söker igenom Thunderbird-filerna som innehåller mottagna meddelanden (i MBOX-format) och stjäl data från flera fält inklusive avsändare, mottagare, ämne, datum och innehållet i meddelandet. All stulen information skickas sedan till en C&C-server för vidare bearbetning.

Tillsammans med Thunderbird Email Stealer, distribuerar Emotet även en Thunderbird Contact Stealer, som kan stjäla kontaktinformation från Thunderbird. Den här modulen söker också igenom Thunderbird-filerna, denna gång letar efter både mottagna och skickade meddelanden. Skillnaden är att den här modulen bara extraherar information från Från:, Till:, CC: och cc: fält och skapar en intern graf över vem som kommunicerade med vem, där noder är människor, och det finns en kant mellan två personer om de kommunicerade med varandra. I nästa steg beställer modulen de stulna kontakterna – med början med de mest sammanlänkade personerna – och skickar denna information till en C&C-server.

Alla dessa ansträngningar kompletteras av två ytterligare moduler (som fanns redan före borttagningen) – MailPassView Stealer-modulen och Spammer-modulen. MailPassView Stealer missbrukar ett legitimt NirSoft-verktyg för lösenordsåterställning och stjäl referenser från e-postprogram. När stulna e-postmeddelanden, autentiseringsuppgifter och information om vem som är i kontakt med vem behandlas, skapar Mealybug skadliga e-postmeddelanden som ser ut som ett svar på tidigare stulna konversationer och skickar dessa e-postmeddelanden tillsammans med de stulna autentiseringsuppgifterna till en Spammer-modul som använder dessa uppgifter för att skicka skadliga svar på tidigare e-postkonversationer via SMTP.

Google Chrome kreditkortsstjälare

Som namnet antyder stjäl Google Chrome Credit Card Stealer information om kreditkort som lagras i webbläsaren Google Chrome. För att uppnå detta använder modulen ett statiskt länkat SQLite3-bibliotek för åtkomst till webbdatadatabasfilen som vanligtvis finns i %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb Data. Modulen frågar tabellen kreditkort för namn_på_kortet, Utgångs Månad, expiration_yearoch card_number_encrypted, som innehåller information om kreditkort som sparats i standardprofilen för Google Chrome. I det sista steget dekrypteras det card_number_encrypted värdet med hjälp av nyckeln lagrad i %LOCALAPPDATA%GoogleChromeUser DataLocal State-fil och all information skickas till en C&C-server.

Systeminfo och Hardwareinfo moduler

Strax efter återkomsten av Emotet, i november 2021 dök en ny modul som vi kallar Systeminfo upp. Denna modul samlar in information om ett komprometterat system och skickar den till C&C-servern. Information som samlas in består av:

- Utgång av systeminfo kommando

- Utgång av ipconfig / all kommando

- Utgång av nstest /dclist: kommando (borttaget i oktober 2022)

- Processlista

- Drifttid (erhållen via Gettickcount) på sekunder (togs bort i oktober 2022)

In oktober 2022 Emotets operatörer släppte ytterligare en ny modul som vi kallar Hardwareinfo. Även om den inte enbart stjäl information om hårdvaran i en komprometterad maskin, fungerar den som en kompletterande informationskälla till Systeminfo-modulen. Den här modulen samlar in följande data från den komprometterade maskinen:

- datornamn

- Användarnamn

- OS-versionsinformation, inklusive större och mindre versionsnummer

- Session ID

- CPU-märkessträng

- Information om RAM-storlek och användning

Båda modulerna har ett primärt syfte - verifiera om kommunikationen kommer från ett legitimt utsatt offer eller inte. Emotet var, särskilt efter sin comeback, ett riktigt hett ämne inom datasäkerhetsbranschen och bland forskare, så Mealybug gick långt för att skydda sig från spårning och övervakning av deras aktiviteter. Tack vare informationen som samlas in av dessa två moduler som inte bara samlar in data, utan också innehåller antispårnings- och antianalysknep, förbättrades Mealybugs möjligheter att skilja verkliga offer från skadliga forskares aktiviteter eller sandlådor avsevärt.

Vad kommer härnäst?

Enligt ESETs forskning och telemetri har båda epoker av botnätet varit tysta sedan början av april 2023. För närvarande är det oklart om detta är ännu en semestertid för författarna, om de kämpar för att hitta en ny effektiv infektionsvektor, eller om de det finns någon ny som använder botnätet.

Även om vi inte kan bekräfta ryktena om att en eller båda epokerna i botnätet såldes till någon i januari 2023, märkte vi en ovanlig aktivitet på en av epokerna. Den senaste uppdateringen av nedladdningsmodulen innehöll en ny funktionalitet, som loggar modulens inre tillstånd och spårar dess exekvering till en fil C:JSmithLoader (Figur 6, Figur 7). Eftersom den här filen måste finnas för att faktiskt logga något, ser den här funktionen ut som en felsökningsutgång för någon som inte helt förstår vad modulen gör och hur den fungerar. Dessutom spred botnätet vid den tiden också Spammer-moduler, som anses vara mer värdefulla för Mealybug eftersom de historiskt sett endast använde dessa moduler på maskiner som av dem ansågs vara säkra.

Oavsett vilken förklaring till varför botnätet är tyst nu är sant, Emotet har varit känt för sin effektivitet och dess operatörer har ansträngt sig för att bygga om och underhålla botnätet och till och med lägga till några förbättringar, så håll koll på vår blogg för att se vad framtiden kommer att ge. oss.

För eventuella frågor om vår forskning publicerad på WeLiveSecurity, vänligen kontakta oss på hotintel@eset.com.

ESET Research erbjuder privata APT-underrättelserapporter och dataflöden. För eventuella frågor om denna tjänst, besök ESET Threat Intelligence sida.

IOCS

Filer

| SHA-1 | Filnamn | ESET-detekteringsnamn | Beskrivning |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | Emotet Systeminfo-modul. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | Emotet Hardwareinfo-modul. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealer-modul. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | Emotet Thunderbird Email Stealer-modul. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealer-modul. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | Emotet Downloader-modul, version med timerköförvirring. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | Emotet Downloader-modul, x64-version. |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | Emotet Downloader-modul, version med felsökningssträngar. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | Emotet Downloader-modul, x86-version. |

nätverks

| IP | Domän | Värdleverantör | Först sett | Detaljer |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 1.234.21[.]73 | N / A | SK Broadband Co Ltd | N / A | N / A |

| 5.9.116[.]246 | N / A | Hetzner Online Ltd | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | CS LOXINFO Public Company Limited. | N / A | N / A |

| 37.44.244[.]177 | N / A | Hostinger International Limited | N / A | N / A |

| 37.59.209[.]141 | N / A | Abuse-C Roll | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – JAG | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | Asep Bambang Gunawan | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET TELECOMUNICAÇÕES | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | Abuse-C Roll | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS VÄRDMASTER | N / A | N / A |

| 61.7.231[.]226 | N / A | IP-nätverk CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | Thailands kommunikationsmyndighet, CAT | N / A | N / A |

| 62.171.178[.]147 | N / A | Contabo GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | The Constant Company, LLC | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | DigitalOcean, LLC | N / A | N / A |

| 72.15.201[.]15 | N / A | Flexential Colorado Corp. | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – Kontaktroll, ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | Hetzner Online Ltd | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 & 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | IONOS SE | N / A | N / A |

| 85.214.67[.]203 | N / A | Strato AG | N / A | N / A |

| 87.106.97[.]83 | N / A | IONOS SE | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | Optima Telecom Ltd. | N / A | N / A |

| 93.104.209[.]107 | N / A | MNET | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | Hetzner Online Ltd | N / A | N / A |

| 101.50.0[.]91 | N / A | PT. Beon Intermedia | N / A | N / A |

| 103.41.204[.]169 | N / A | PT Infinys System Indonesien | N / A | N / A |

| 103.43.75[.]120 | N / A | Choopa LLC administratör | N / A | N / A |

| 103.63.109[.]9 | N / A | Nguyen Nhu Thanh | N / A | N / A |

| 103.70.28[.]102 | N / A | Nguyen Thi Oanh | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | Ishans nätverk | N / A | N / A |

| 104.131.62[.]48 | N / A | DigitalOcean, LLC | N / A | N / A |

| 104.168.155[.]143 | N / A | Hostwinds LLC. | N / A | N / A |

| 104.248.155[.]133 | N / A | DigitalOcean, LLC | N / A | N / A |

| 107.170.39[.]149 | N / A | DigitalOcean, LLC | N / A | N / A |

| 110.232.117[.]186 | N / A | RackCorp | N / A | N / A |

| 115.68.227[.]76 | N / A | SMILESERV | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom Indonesia APNIC Resurshantering | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 Ladplacout Jorakhaebua | N / A | N / A |

| 119.193.124[.]41 | N / A | IP-hanterare | N / A | N / A |

| 128.199.24[.]148 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.93[.]156 | N / A | DigitalOcean, LLC | N / A | N / A |

| 128.199.192[.]135 | N / A | DigitalOcean, LLC | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) Ltd | N / A | N / A |

| 131.100.24[.]231 | N / A | EVEO SA | N / A | N / A |

| 134.122.66[.]193 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.56[.]73 | N / A | DigitalOcean, LLC | N / A | N / A |

| 139.59.126[.]41 | N / A | Digital Ocean Inc administratör | N / A | N / A |

| 139.196.72[.]155 | N / A | Hangzhou Alibaba Advertising Co.,Ltd. | N / A | N / A |

| 142.93.76[.]76 | N / A | DigitalOcean, LLC | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | Alibaba (US) Technology Co., Ltd. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | GMO Internet Inc administratör | N / A | N / A |

| 151.106.112[.]196 | N / A | Hostinger International Limited | N / A | N / A |

| 153.92.5[.]27 | N / A | Hostinger International Limited | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 159.65.3[.]147 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.88[.]10 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.65.140[.]115 | N / A | DigitalOcean, LLC | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – Kontaktroll, ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | DigitalOcean, LLC | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-JP | N / A | N / A |

| 162.243.103[.]246 | N / A | DigitalOcean, LLC | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z com NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | Contabo GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.230[.]183 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.22.246[.]219 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.153[.]100 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.166[.]238 | N / A | DigitalOcean, LLC | N / A | N / A |

| 165.227.211[.]222 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.199[.]165 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.248[.]70 | N / A | DigitalOcean, LLC | N / A | N / A |

| 167.172.253[.]162 | N / A | DigitalOcean, LLC | N / A | N / A |

| 168.197.250[.]14 | N / A | Omar Anselmo Ripoll (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | Softlayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai Connected Cloud | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai Connected Cloud | N / A | N / A |

| 173.212.193[.]249 | N / A | Contabo GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | Korea Telecom | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | Abuse-C Roll | N / A | N / A |

| 185.148.168[.]220 | N / A | Abuse-C Roll | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker handlar som LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | Företag för kommunikationstjänster A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb Serviços de Internet S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | Abuse-C Roll | N / A | N / A |

| 195.77.239[.]39 | N / A | TELEFONICA DE ESPANA SAU | N / A | N / A |

| 195.154.146[.]35 | N / A | Scaleway Abuse, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | TE Datakontaktroll | N / A | N / A |

| 197.242.150[.]244 | N / A | Afrihost (Pty) Ltd | N / A | N / A |

| 198.199.65[.]189 | N / A | DigitalOcean, LLC | N / A | N / A |

| 198.199.98[.]78 | N / A | DigitalOcean, LLC | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | NIPA TECHNOLOGY CO., LTD | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | Iswadi Iswadi | N / A | N / A |

| 206.189.28[.]199 | N / A | DigitalOcean, LLC | N / A | N / A |

| 207.148.81[.]119 | N / A | The Constant Company, LLC | N / A | N / A |

| 207.180.241[.]186 | N / A | Contabo GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | DigitalOcean, LLC | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | Andri Tamtrijanto | N / A | N / A |

| 212.24.98[.]99 | N / A | Interneto vizija | N / A | N / A |

| 213.239.212[.]5 | N / A | Hetzner Online Ltd | N / A | N / A |

| 213.241.20[.]155 | N / A | Netia Telekom SA Kontaktroll | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

MITER ATT & CK tekniker

Detta bord byggdes med hjälp av version 12 av MITER ATT&CK företagstekniker.

| Taktik | ID | Namn | Beskrivning |

|---|---|---|---|

| Spaning | T1592.001 | Samla information om offervärd: Hårdvara | Emotet samlar information om hårdvaran för den komprometterade maskinen, såsom CPU-märkessträng. |

| T1592.004 | Samla information om offervärd: Klientkonfigurationer | Emotet samlar in information om systemkonfiguration som t.ex ipconfig / all och systeminfo kommandon. | |

| T1592.002 | Samla information om offervärd: Programvara | Emotet exfiltrerar en lista över pågående processer. | |

| T1589.001 | Samla information om offeridentitet: Inloggningsuppgifter | Emotet distribuerar moduler som kan stjäla referenser från webbläsare och e-postprogram. | |

| T1589.002 | Samla information om offeridentitet: e-postadresser | Emotet distribuerar moduler som kan extrahera e-postadresser från e-postapplikationer. | |

| Resursutveckling | T1586.002 | Kompromissa konton: E-postkonton | Emotet kompromissar med e-postkonton och använder dem för att sprida malspam. |

| T1584.005 | Kompromissa infrastruktur: Botnet | Emotet kompromissar många tredjepartssystem för att bilda ett botnät. | |

| T1587.001 | Utveckla förmågor: Malware | Emotet består av flera unika malware-moduler och komponenter. | |

| T1588.002 | Skaffa funktioner: Verktyg | Emotet använder NirSoft-verktyg för att stjäla referenser från infekterade maskiner. | |

| Initial åtkomst | T1566 | Nätfiske | Emotet skickar nätfiske-e-postmeddelanden med skadliga bilagor. |

| T1566.001 | Nätfiske: Spearphishing-bilaga | Emotet skickar spearphishing-e-postmeddelanden med skadliga bilagor. | |

| Utförande | T1059.005 | Kommando- och skripttolk: Visual Basic | Emotet har setts använda Microsoft Word-dokument som innehåller skadliga VBA-makron. |

| T1204.002 | Användarutförande: Skadlig fil | Emotet har förlitat sig på att användare öppnar skadliga e-postbilagor och kör inbäddade skript. | |

| Försvarsflykt | T1140 | Deobfuskera/avkoda filer eller information | Emotet-moduler använder krypterade strängar och maskerade kontrollsummor av API-funktionsnamn. |

| T1027.002 | Obfuskerade filer eller information: Programvarupaketering | Emotet använder anpassade packare för att skydda sina nyttolaster. | |

| T1027.007 | Obfuskerade filer eller information: Dynamisk API-upplösning | Emotet löser API-anrop vid körning. | |

| Legitimationsåtkomst | T1555.003 | Inloggningsuppgifter från lösenordsbutiker: Inloggningsuppgifter från webbläsare | Emotet skaffar inloggningsuppgifter som sparats i webbläsare genom att missbruka NirSofts WebBrowserPassView-applikation. |

| T1555 | Inloggningsuppgifter från lösenordsbutiker | Emotet kan stjäla lösenord från e-postapplikationer genom att missbruka NirSofts MailPassView-applikation. | |

| Samling | T1114.001 | E-postinsamling: Lokal e-postinsamling | Emotet stjäl e-post från Outlook- och Thunderbird-applikationer. |

| Command and Control | T1071.003 | Application Layer Protocol: Mail Protocols | Emotet kan skicka skadlig e-post via SMTP. |

| T1573.002 | Krypterad kanal: Asymmetrisk kryptografi | Emotet använder ECDH-nycklar för att kryptera C&C-trafik. | |

| T1573.001 | Krypterad kanal: Symmetrisk kryptografi | Emotet använder AES för att kryptera C&C-trafik. | |

| T1571 | Icke-standard port | Emotet är känt för att kommunicera på icke-standardiserade portar som 7080. |

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Fordon / elbilar, Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- BlockOffsets. Modernisera miljökompensation ägande. Tillgång här.

- Källa: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- : har

- :är

- :inte

- :var

- $UPP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- Able

- Om oss

- missbruk

- missbruk

- åtkomst

- konton

- Uppnå

- medgav

- förvärvar

- Handling

- aktiv

- aktiviteter

- aktivitet

- faktiskt

- lägga till

- Annat

- adresser

- Lägger

- Fördel

- reklam

- AES

- afrika

- Efter

- syftar

- algoritm

- alibaba

- Alla

- tillåter

- redan

- också

- alternativ

- Även

- bland

- an

- analys

- och

- Annan

- vilken som helst

- isär

- api

- syntes

- Ansökan

- tillämpningar

- tillvägagångssätt

- April

- APT

- arkitektur

- arkiv

- ÄR

- runt

- AS

- At

- attackera

- Attacker

- Författarna

- Avenue

- undvika

- tillbaka

- Banking

- bas

- BE

- blev

- därför att

- varit

- innan

- Börjar

- beteende

- bakom

- mellan

- partisk

- större

- Blockera

- Blogg

- båda

- botnät

- varumärke

- föra

- bredband

- webbläsare

- webbläsare

- byggt

- men

- Knappen

- by

- beräkna

- Ring

- kallas

- Samtal

- kom

- Kampanj

- Kampanjer

- KAN

- kan inte

- kapacitet

- kapabel

- kortet

- Kort

- genom

- KATT

- Centrum

- kedja

- byta

- ändrats

- Förändringar

- Kanal

- krom

- krom webbläsare

- klick

- klient

- CO

- koda

- samarbete

- samla

- samling

- Colombia

- Colorado

- COM

- kombinerad

- komma

- comeback

- kommer

- kommunicera

- Kommunikation

- Trygghet i vårdförloppet

- Företag

- företag

- komplementär

- fullständigt

- komponenter

- kompromiss

- Äventyras

- dator

- Datorsäkerhet

- datorer

- konfiguration

- Bekräfta

- anslutna

- anses

- består

- konstant

- kontakta

- kontakter

- innehålla

- innehöll

- innehåll

- innehåll

- fortsatte

- kontroll

- konversationer

- samordnas

- Corp

- länder

- skapas

- skapar

- referenser

- kredit

- kreditkort

- Kreditkort

- kryptografisk

- kryptografi

- För närvarande

- kurva

- beställnings

- cyberbrottslighet

- datum

- Databas

- Datum

- Standard

- defensiv

- leverera

- distribuera

- utplacerade

- vecklas ut

- Trots

- detekterad

- Detektering

- enheter

- DID

- Skillnaden

- olika

- svårt

- digital

- inaktiverad

- utmärkande

- fördelnings

- dokumentera

- dokument

- gör

- inte

- ner

- ladda ner

- Drop

- grund

- under

- dynamisk

- varje

- Tidig

- kant

- Effektiv

- effektivitet

- effektiv

- ansträngning

- elementet

- Elliptiska

- e

- inbäddade

- krypterad

- änden

- Teknik

- Företag

- epoker

- ESET Research

- speciellt

- Europol

- Även

- händelser

- Varje

- alla

- utvecklats

- excel

- utbyta

- uteslutna

- uteslutande

- exekvera

- utförande

- befintliga

- förklaring

- extrahera

- extrakt

- inte

- familjer

- familj

- Leverans

- återkoppling

- Fält

- Figur

- Fil

- Filer

- slutlig

- hitta

- Förnamn

- brister

- flöda

- Fokus

- fokuserade

- följt

- efter

- För

- formen

- format

- Fri

- ofta

- från

- fungera

- funktionalitet

- ytterligare

- Vidare

- framtida

- lek

- GmBH

- Google Chrome

- diagram

- Grafisk

- stor

- Grupp

- hade

- hänt

- hårdvara

- Har

- dold

- historiskt

- Träffa

- Innehav

- värd

- HET

- Hur ser din drömresa ut

- Men

- HTTPS

- Identitet

- if

- genomförande

- genomföras

- förbättras

- förbättringar

- in

- inaktiv

- ingår

- Inklusive

- Inkomst

- inkomstskatt

- individer

- Indonesien

- industrin

- informationen

- Infrastruktur

- förfrågningar

- installera

- instruktioner

- Intelligens

- avsedd

- sammankopplade

- intressant

- inre

- Internal Revenue Service

- Internationell

- Internet

- in

- åberopas

- IRS

- IT

- Italien

- DESS

- jan

- Januari

- januari 2021

- Japan

- jp

- Juli

- bara

- Ha kvar

- Nyckel

- nycklar

- känd

- Efternamn

- senare

- lanserades

- lager

- leda

- t minst

- legitim

- Bibliotek

- livet

- tycka om

- Begränsad

- kopplade

- Lista

- LLC

- lokal

- belägen

- log

- skogsavverkning

- se

- ser ut som

- såg

- du letar

- UTSEENDE

- Lot

- Ltd

- Maskinen

- Maskiner

- Makro

- makron

- gjord

- Huvudsida

- huvudsakligen

- bibehålla

- större

- GÖR

- malware

- förvaltar

- många

- Mars

- Maj..

- mekanism

- medlem

- Medlemmar

- meddelande

- meddelanden

- metod

- Mexico

- Microsoft

- kanske

- mindre

- Modulerna

- Moduler

- pengar

- övervakning

- mer

- mer effektiv

- mest

- rörliga

- multipel

- namn

- Som heter

- namn

- netto

- Nya

- Senaste

- Nästa

- noder

- anmärkningsvärd

- November

- november 2021

- nu

- nummer

- talrik

- nXT

- observera

- hinder

- erhållna

- hav

- oktober

- of

- Erbjudanden

- Office

- Ofta

- on

- ONE

- nätet

- endast

- öppnade

- öppning

- drivs

- drift

- drift

- operatörer

- or

- beställa

- ordrar

- organisationer

- ursprungligen

- Övriga

- Övrigt

- vår

- utfall

- utsikterna

- produktion

- sida

- del

- reservdelar till din klassiker

- Lösenord

- lösenord

- Personer

- Nätfiske

- Plats

- plato

- Platon Data Intelligence

- PlatonData

- snälla du

- poäng

- potentiellt

- Dyrbar

- förhärskande

- föregående

- tidigare

- primär

- privat

- förmodligen

- Bearbetad

- processer

- bearbetning

- Profil

- lönsam

- skydda

- skyddad

- skydd

- protokoll

- allmän

- offentliga nycklar

- publicerade

- Syftet

- sätta

- Kvartal

- sökfrågor

- RAM

- verklig

- verkligen

- mottagna

- mottagare

- återvinning

- Red

- regioner

- frigörs

- förlita

- förblir

- resterna

- avlägsnas

- bort

- svar

- Rapport

- forskning

- forskare

- Resurser

- REST

- resultera

- avkastning

- intäkter

- Roll

- Rullad

- rulla ut

- rsa

- Rykten

- Körning

- rinnande

- s

- säker

- Samma

- sandlådor

- ordningen

- skript

- Andra

- sekunder

- säkerhet

- se

- till synes

- sett

- sända

- avsändare

- sänder

- skickas

- serverar

- service

- Tjänster

- in

- delas

- visas

- signifikant

- signifikant

- liknande

- eftersom

- enda

- Storlek

- något annorlunda

- långsam

- So

- Social hållbarhet

- Samhällsteknik

- Mjukvara

- säljs

- några

- någon

- något

- Källa

- Söder

- Sydafrika

- Spanien

- skräppost

- specifikt

- spridning

- Spridning

- Sprider

- igång

- Starta

- Ange

- Stater

- stjäl

- Steg

- stulna

- lagras

- lagrar

- Sträng

- stark

- struktur

- Kamp

- ämne

- Senare

- Framgångsrikt

- sådana

- föreslå

- Föreslår

- sommar

- bytte

- system

- System

- bord

- tar

- Målet

- riktade

- mål

- skatt

- tekniker

- Teknologi

- telecom

- tala

- Testning

- Thailand

- Tack

- den där

- Smakämnen

- Framtiden

- den information

- Staten

- världen

- deras

- Dem

- sig själva

- sedan

- Där.

- Dessa

- de

- Tredje

- tredje part

- detta

- de

- fastän?

- hot

- hot

- tre

- Genom

- Således

- tid

- tidslinje

- gånger

- till

- tillsammans

- verktyg

- verktyg

- topp

- ämne

- spår

- Spårning

- Handel

- trafik

- Trend

- Trender

- Trojan

- sann

- Litar

- två

- förstå

- På gång

- unika

- United

- USA

- kommande

- Uppdatering

- uppdaterad

- uppdatering

- uppgraderingar

- us

- USA

- användning

- Begagnade

- Användare

- användare

- användningar

- med hjälp av

- vanligen

- semester

- värde

- VBA

- Ve

- Verifiering

- verifiera

- version

- mycket

- via

- Victim

- offer

- utsikt

- Besök

- varning

- var

- sätt

- we

- webb

- webbläsare

- VÄL

- begav sig

- były

- Vad

- när

- om

- som

- VEM

- varför

- brett

- kommer

- med

- ord

- fungerar

- världen

- inom hela sverige

- värt

- skulle

- år

- ännu

- zephyrnet

- Postnummer