1ฝ่ายวิจัยของ NTT, ซันนีเวล, สหรัฐอเมริกา

2ศูนย์เทคโนโลยีควอนตัม มหาวิทยาลัยแห่งชาติสิงคโปร์ ประเทศสิงคโปร์

พบบทความนี้ที่น่าสนใจหรือต้องการหารือ? Scite หรือแสดงความคิดเห็นใน SciRate.

นามธรรม

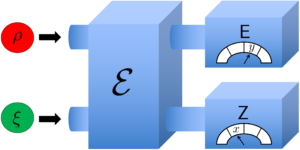

การรักษาความปลอดภัยของอุปกรณ์จัดเก็บข้อมูลต่อศัตรูที่ปลอมแปลงเป็นหัวข้อที่มีการศึกษาอย่างดีในวิทยาการเข้ารหัสลับแบบคลาสสิก โมเดลดังกล่าวทำให้กล่องดำเข้าถึงฝ่ายตรงข้ามได้ และจุดมุ่งหมายคือเพื่อปกป้องข้อความที่เก็บไว้หรือยกเลิกโปรโตคอลหากมีการปลอมแปลงใดๆ

ในงานนี้ เราได้ขยายขอบเขตของทฤษฎีรหัสการตรวจจับการงัดแงะกับฝ่ายตรงข้ามที่มีความสามารถด้านควอนตัม เราพิจารณารูปแบบการเข้ารหัสและถอดรหัสที่ใช้ในการเข้ารหัสข้อความควอนตัม $k$-qubit $vert mrangle$ เพื่อรับโค้ดเวิร์ดควอนตัม $n$-qubit $vert {psi_m} rangle$ โค้ดเวิร์ดควอนตัม $vert {psi_m} rangle$ สามารถถูกดัดแปลงในทางตรงข้ามได้โดยใช้หน่วย $U$ จากตระกูลรวมที่รู้จักการปลอมแปลง $mathcal{U__{mathsf{Adv}}$ (ดำเนินการกับ $mathbb{C}^{2 ^n}$)

ประการแรก เราเริ่มต้นการศึกษาทั่วไปของ $textit{quantum tamper Detection codes}$ ซึ่งจะตรวจจับว่ามีการปลอมแปลงใดๆ ที่เกิดจากการกระทำของผู้ปฏิบัติงานแบบรวมหรือไม่ ในกรณีที่ไม่มีการปลอมแปลง เราอยากจะส่งข้อความต้นฉบับออกไป เราแสดงให้เห็นว่ามีรหัสการตรวจจับการงัดแงะควอนตัมสำหรับตระกูลตัวดำเนินการรวมใดๆ $mathcal{U__{mathsf{Adv}}$ โดยที่ $vertmathcal{U__{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ สำหรับค่าคงที่ $alpha ใน (0,1/6)$; โดยมีเงื่อนไขว่าตัวดำเนินการรวมไม่ใกล้กับตัวดำเนินการระบุตัวตนมากเกินไป รหัสการตรวจจับการงัดแงะควอนตัมที่เราสร้างขึ้นถือได้ว่าเป็นตัวแปรควอนตัมของ $textit{classical tamper Detection codes}$ ศึกษาโดย Jafargholi และ Wichs ['15] ซึ่งเป็นที่ทราบกันว่าอยู่ภายใต้ข้อจำกัดที่คล้ายกัน

นอกจากนี้ เรายังแสดงให้เห็นว่าเมื่อชุดข้อความ $mathcal{M}$ เป็นแบบคลาสสิก โครงสร้างดังกล่าวสามารถรับรู้เป็น $textit{non-malleable code}$ เทียบกับ $mathcal{U__{mathsf{Adv}}$ ใดๆ ขนาดสูงสุด $2^{2^{alpha n}}$

► ข้อมูล BibTeX

► ข้อมูลอ้างอิง

[1] ซาห์รา จาฟาร์โกลี และแดเนียล วิชส์ “การตรวจจับการงัดแงะและรหัสที่ไม่ดัดแปลงอย่างต่อเนื่อง” ใน Yevgeniy Dodis และ Jesper Buus Nielsen บรรณาธิการของ Theory of Cryptography หน้า 451–480. เบอร์ลิน, ไฮเดลเบิร์ก (2015) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-662-46494-6_19

[2] เอ็ม. เชรักห์ชี และ วี. กูรุสวามี. “ความจุของรหัสที่ไม่ดัดแปลง” ธุรกรรม IEEE เกี่ยวกับทฤษฎีสารสนเทศ 62, 1097–1118 (2016)

https://doi.org/10.1109/TIT.2015.2511784

[3] เซบาสเตียน เฟาสต์, ปราเตย มูเคอร์จี, ดานิเอเล เวนตูรี และแดเนียล วิชส์ “รหัสที่ไม่ดัดแปลงได้อย่างมีประสิทธิภาพและการได้มาของคีย์สำหรับวงจรดัดแปลงขนาดโพลี” ใน Phong Q. Nguyen และ Elisabeth Oswald บรรณาธิการ Advances in Cryptology – EUROCRYPT 2014 หน้า 111–128 เบอร์ลิน, ไฮเดลเบิร์ก (2014) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-642-55220-5_7

[4] โรนัลด์ แครเมอร์, เยฟเกนีย์ โดดิส, แซร์จ เฟห์ร, คาร์เลส ปาโดร และแดเนียล วิชส์ “การตรวจจับการจัดการพีชคณิตด้วยแอปพลิเคชันเพื่อการแบ่งปันความลับที่แข็งแกร่งและการแยกข้อมูลแบบคลุมเครือ” ใน Nigel Smart บรรณาธิการ ความก้าวหน้าในวิทยาการเข้ารหัสลับ – EUROCRYPT 2008 หน้า 471–488 เบอร์ลิน, ไฮเดลเบิร์ก (2008) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-540-78967-3_27

[5] โรนัลด์ แครเมอร์, คาร์เลส ปาโดร และเฉาผิง ซิง “รหัสการตรวจจับการยักย้ายพีชคณิตที่เหมาะสมที่สุดในแบบจำลองข้อผิดพลาดคงที่” ใน Yevgeniy Dodis และ Jesper Buus Nielsen บรรณาธิการของ Theory of Cryptography หน้า 481–501. เบอร์ลิน, ไฮเดลเบิร์ก (2015) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-662-46494-6_20

[6] ปีเตอร์ ดับเบิลยู ชอร์ “โครงการลดความสอดคล้องในหน่วยความจำคอมพิวเตอร์ควอนตัม” การตรวจสอบทางกายภาพ A 52, R2493 (1995)

https://doi.org/10.1103/PhysRevA.52.R2493

[7] โรเบิร์ต คาลเดอร์แบงค์ และปีเตอร์ ดับบลิว ชอร์ “มีรหัสแก้ไขข้อผิดพลาดควอนตัมที่ดี” การทบทวนทางกายภาพ A 54, 1098 (1996)

https://doi.org/10.1103/PhysRevA.54.1098

[8] แดเนียล ก็อตเตสแมน. “รหัสความเสถียรและการแก้ไขข้อผิดพลาดควอนตัม” วิทยานิพนธ์ระดับปริญญาเอก คาลเทค. (1997) url: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] อ.ยู คิตาเยฟ “การคำนวณควอนตัมที่ทนต่อความผิดพลาดโดยใครก็ตาม” พงศาวดารของฟิสิกส์ 303, 2–30 (2003)

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] แอนดรูว์ เอ็ม. สเตน. “ข้อผิดพลาดในการแก้ไขรหัสในทฤษฎีควอนตัม” จดหมายทบทวนทางกายภาพ 77, 793 (1996)

https://doi.org/10.1103/PhysRevLett.77.793

[11] กอร์ยัน อลาจิช และคริสเตียน มาเจนซ์ “ความไม่ดัดแปลงและการรับรองความถูกต้องของควอนตัม” ใน Jonathan Katz และ Hovav Shacham บรรณาธิการ Advances in Cryptology – CRYPTO 2017 หน้า 310–341 จาม (2017) สำนักพิมพ์สปริงเกอร์อินเตอร์เนชั่นแนล

https://doi.org/10.1007/978-3-319-63715-0_11

[12] อันดริส อัมไบนิส, ยาน บูดา และอันเดรียส วินเทอร์ “การเข้ารหัสข้อมูลควอนตัมแบบไม่เปลี่ยนแปลง” วารสารฟิสิกส์คณิตศาสตร์ 50, 042106 (2009)

https://doi.org/10.1063/1.3094756

[13] ก. บรอดเบนต์และเซบาสเตียน ลอร์ด “การเข้ารหัสควอนตัมที่ไม่สามารถโคลนได้ผ่านออราเคิลแบบสุ่ม” ไอเอซีอาร์ คริปโตล ePrint อาร์ค 2019, 257 (2019).

https://doi.org/10.4230/LIPIcs.TQC.2020.4

[14] แดเนียล ก็อตเตสแมน. “การเข้ารหัสที่ไม่สามารถโคลนได้” ข้อมูลควอนตัม คอมพิวเตอร์ 3, 581–602 (2003)

https://doi.org/10.26421/qic3.6-2

[15] สเตฟาน ดีซีมโบสกี้, คริสตอฟ เปียร์แซค และแดเนียล วิชส์ “รหัสที่ไม่ดัดแปลง” เจ. ACM 65 (2018)

https://doi.org/10.1145/3178432

[16] มิเฮียร์ เบลลาเร, เดวิด แคช และราเชล มิลเลอร์ “การเข้ารหัสปลอดภัยจากการโจมตีและการปลอมแปลงคีย์ที่เกี่ยวข้อง” ใน Dong Hoon Lee และ Xiaoyun Wang บรรณาธิการ Advances in Cryptology – ASIACRYPT 2011 หน้า 486–503 เบอร์ลิน, ไฮเดลเบิร์ก (2011) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

[17] มิเฮียร์ เบลลาเร และเดวิด แคช “ฟังก์ชันสุ่มเทียมและการเรียงสับเปลี่ยนสามารถพิสูจน์ได้ว่าปลอดภัยจากการโจมตีที่สำคัญที่เกี่ยวข้อง” ใน Tal Rabin บรรณาธิการ ความก้าวหน้าในวิทยาการเข้ารหัสลับ – CRYPTO 2010 หน้า 666–684 เบอร์ลิน, ไฮเดลเบิร์ก (2010) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-642-14623-7_36

[18] มิเฮียร์ เบลลาเร และทาดาโยชิ โคโนะ “การรักษาทางทฤษฎีสำหรับการโจมตีที่สำคัญที่เกี่ยวข้อง: Rka-prps, rka-prfs และแอปพลิเคชัน” ใน Eli Biham บรรณาธิการ ความก้าวหน้าในวิทยาการเข้ารหัสลับ — EUROCRYPT 2003 หน้า 491–506 เบอร์ลิน, ไฮเดลเบิร์ก (2003) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/3-540-39200-9_31

[19] มิเฮียร์ เบลลาเร, เคนเน็ธ จี. แพเตอร์สัน และซูซาน ทอมสัน “ความปลอดภัยของ Rka เหนือสิ่งกีดขวางเชิงเส้น: Ibe, การเข้ารหัสและลายเซ็น” ใน Xiaoyun Wang และ Kazue Sako บรรณาธิการ Advances in Cryptology – ASIACRYPT 2012 หน้า 331–348 เบอร์ลิน, ไฮเดลเบิร์ก (2012) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-642-34961-4_21

[20] เซบาสเตียน เฟาสท์, เคอร์ซีสทอฟ ปิเอตร์แซค และดานิเอเล เวนทูรี “วงจรป้องกันการงัดแงะ: วิธีแลกเปลี่ยนการรั่วไหลกับความยืดหยุ่นในการงัดแงะ” ใน Luca Aceto, Monika Henzinger และ Jiří Sgall บรรณาธิการของ Automata, Languages and Programming หน้า 391–402. เบอร์ลิน, ไฮเดลเบิร์ก (2011) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-642-22006-7_33

[21] โรซาริโอ เจนนาโร, แอนนา ลีเซียนสกายา, ทัล มัลคิน, ซิลวิโอ มิกาลี และทัล ราบิน “การรักษาความปลอดภัยป้องกันการงัดแงะด้วยอัลกอริทึม (ATP): รากฐานทางทฤษฎีสำหรับการรักษาความปลอดภัยจากการปลอมแปลงฮาร์ดแวร์” ใน Moni Naor บรรณาธิการ ทฤษฎีการเข้ารหัส หน้า 258–277. เบอร์ลิน, ไฮเดลเบิร์ก (2004) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-540-24638-1_15

[22] วิปุล โกยาล, อดัม โอนีล และวานิชรี เรา “ฟังก์ชันแฮชที่ปลอดภัยของการป้อนข้อมูลแบบสัมพันธ์กัน” ใน Yuval Ishai บรรณาธิการ ทฤษฎีการเข้ารหัส หน้า 182–200. เบอร์ลิน, ไฮเดลเบิร์ก (2011) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-642-19571-6_12

[23] ยูวัล อิไช, มาโนช ประภาการัน, อามิท ซาไฮ และเดวิด วากเนอร์ “วงจรส่วนบุคคล ii: การรักษาความลับในวงจรที่เปลี่ยนแปลงได้” ใน Serge Vaudenay บรรณาธิการ Advances in Cryptology – EUROCRYPT 2006 หน้า 308–327 เบอร์ลิน, ไฮเดลเบิร์ก (2006) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/11761679_19

[24] ยาเอล ตัวมาน กาไล, ภาวนา คานุกูร์ธี และอามิท ซาไฮ “การเข้ารหัสด้วยหน่วยความจำที่เปลี่ยนแปลงได้และรั่วไหล” ใน Phillip Rogaway บรรณาธิการ Advances in Cryptology – CRYPTO 2011 หน้า 373–390 เบอร์ลิน, ไฮเดลเบิร์ก (2011) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-642-22792-9_21

[25] คริสตอฟ เปียตร์ซัค. “ซับสเปซ lwe” ใน Ronald Cramer บรรณาธิการ Theory of Cryptography หน้า 548–563. เบอร์ลิน, ไฮเดลเบิร์ก (2012) สปริงเกอร์ เบอร์ลิน ไฮเดลเบิร์ก

https://doi.org/10.1007/978-3-642-28914-9_31

[26] ติอาโก้ แบร์กามัสชี. “รหัสการตรวจจับการจัดการของ Pauli และแอปพลิเคชันเพื่อการสื่อสารควอนตัมผ่านช่องทางฝ่ายตรงข้าม” (2023) ดูได้ที่ https:///arxiv.org/abs/2304.06269

arXiv: 2304.06269

[27] ดิเวช อัคการ์วาล, นเรศ กู๊ด โพดู และราหุล เจน “โค้ดที่ไม่ปรับเปลี่ยนได้อย่างปลอดภัยของควอนตัมในโมเดลแยกสถานะ” ธุรกรรม IEEE เกี่ยวกับทฤษฎีสารสนเทศ (2023)

https://doi.org/10.1109/TIT.2023.3328839

[28] โรมัน เวอร์ชินิน “ความรู้เบื้องต้นเกี่ยวกับการวิเคราะห์แบบไม่เชิงเส้นกำกับของเมทริกซ์สุ่ม” (2010) arXiv:1011.3027.

arXiv: 1011.3027

[29] หยินเฉิง กู่. “ช่วงเวลาของเมทริกซ์สุ่มและฟังก์ชัน Weingarten” (2013)

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] ดอน เวนการ์เท่น. “พฤติกรรมเชิงซีมโทติคของอินทิกรัลกลุ่มในลิมิตของอันดับอนันต์”. วารสารคณิตศาสตร์ฟิสิกส์ 19, 999–1001 (1978).

https://doi.org/10.1063/1.523807

[31] เบอนัวต์ คอลลินส์. “โมเมนต์และผลสะสมของตัวแปรสุ่มพหุนามในกลุ่มหน่วยเดียว อินทิกรัลอิตซิคสัน-ซูเบอร์ และความน่าจะเป็นอิสระ” ประกาศการวิจัยคณิตศาสตร์ระหว่างประเทศ 2003, 953–982 (2003)

https://doi.org/10.1155/S107379280320917X

[32] เบนัวต์ คอลลินส์ และ ปิโอเตอร์ ชเนียดี “การบูรณาการด้วยความเคารพต่อมาตรการ Haar บนกลุ่มที่เป็นเอกภาพ มุมฉาก และกลุ่มสมมาตร” การสื่อสารในฟิสิกส์คณิตศาสตร์ 264, 773–795 (2006) arXiv:คณิตศาสตร์-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv:คณิตศาสตร์-ph/0402073

[33] นเรช กูด บอดดู, วิปุล โกยัล, ราหุล เจน และเจา ริเบโร “รหัสที่ไม่ดัดแปลงแบบแยกสถานะและแผนการแบ่งปันความลับสำหรับข้อความควอนตัม” (2023) arXiv:2308.06466.

arXiv: 2308.06466

อ้างโดย

[1] Thiago Bergamaschi, “รหัสการตรวจจับการจัดการของ Pauli และแอปพลิเคชันเพื่อการสื่อสารควอนตัมผ่านช่องทางฝ่ายตรงข้าม”, arXiv: 2304.06269, (2023).

การอ้างอิงข้างต้นมาจาก are อบต./นาซ่าโฆษณา (ปรับปรุงล่าสุดสำเร็จ 2023-11-08 15:27:22 น.) รายการอาจไม่สมบูรณ์เนื่องจากผู้จัดพิมพ์บางรายไม่ได้ให้ข้อมูลอ้างอิงที่เหมาะสมและครบถ้วน

ไม่สามารถดึงข้อมูล Crossref อ้างโดย data ระหว่างความพยายามครั้งล่าสุด 2023-11-08 15:27:21 น.: ไม่สามารถดึงข้อมูลที่อ้างถึงสำหรับ 10.22331/q-2023-11-08-1178 จาก Crossref นี่เป็นเรื่องปกติหาก DOI ได้รับการจดทะเบียนเมื่อเร็วๆ นี้

บทความนี้เผยแพร่ใน Quantum ภายใต้ the ครีเอทีฟคอมมอนส์แบบแสดงที่มา 4.0 สากล (CC BY 4.0) ใบอนุญาต ลิขสิทธิ์ยังคงอยู่กับผู้ถือลิขสิทธิ์ดั้งเดิม เช่น ผู้เขียนหรือสถาบันของพวกเขา

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :มี

- :เป็น

- :ไม่

- $ ขึ้น

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- ข้างบน

- บทคัดย่อ

- เข้า

- พลอากาศเอก

- การแสดง

- การกระทำ

- อาดัม

- ความก้าวหน้า

- ขัดแย้ง

- ความผูกพัน

- กับ

- Aggarwal

- จุดมุ่งหมาย

- ทั้งหมด

- ด้วย

- an

- การวิเคราะห์

- และ

- แอนดรู

- ใด

- การใช้งาน

- เป็น

- AS

- At

- การโจมตี

- ความพยายาม

- การยืนยันตัวตน

- ผู้เขียน

- ผู้เขียน

- ใช้ได้

- อุปสรรค

- BE

- รับ

- พฤติกรรม

- กรุงเบอร์ลิน

- เกิน

- ทำลาย

- by

- CAN

- ความสามารถในการ

- กรณี

- เงินสด

- ที่เกิดจาก

- ช่อง

- ปิดหน้านี้

- รหัส

- ความเห็น

- สภาสามัญ

- การสื่อสาร

- คมนาคม

- สมบูรณ์

- การคำนวณ

- คอมพิวเตอร์

- พิจารณา

- ถือว่า

- คงที่

- สร้าง

- การก่อสร้าง

- ต่อเนื่องกัน

- ลิขสิทธิ์

- ได้

- การเข้ารหัสลับ

- การอ่านรหัส

- CSS

- แดเนียล

- ข้อมูล

- เดวิด

- ถอดรหัส

- ตรวจจับ

- การตรวจพบ

- เครื่อง

- สนทนา

- สวม

- ในระหว่าง

- บรรณาธิการ

- บรรณาธิการ

- การเข้ารหัสลับ

- ความผิดพลาด

- มีอยู่

- ขยายออก

- ครอบครัว

- สำหรับ

- ฐานราก

- ฟรี

- ราคาเริ่มต้นที่

- ฟังก์ชัน

- ฟังก์ชั่น

- General

- ให้

- บัญชีกลุ่ม

- ฮาร์ดแวร์

- ฮาร์วาร์

- กัญชา

- ผู้ถือ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- HTTPS

- เอกลักษณ์

- อีอีอี

- if

- ii

- in

- อนันต์

- ข้อมูล

- ข้อมูล

- เริ่มต้น

- สถาบัน

- สำคัญ

- น่าสนใจ

- International

- แจน

- JavaScript

- โจนาธาน

- วารสาร

- การเก็บรักษา

- kenneth

- ที่รู้จักกัน

- ภาษา

- ชื่อสกุล

- ทิ้ง

- Lee

- ห้องสมุด

- License

- กดไลก์

- LIMIT

- รายการ

- การจัดการ

- คณิตศาสตร์

- คณิตศาสตร์

- อาจ..

- วัด

- หน่วยความจำ

- ข่าวสาร

- ข้อความ

- เจ้าของโรงโม่

- แบบ

- โมเดล

- เดือน

- เค

- แห่งชาติ

- เหงียน

- ไม่

- ปกติ

- พฤศจิกายน

- ได้รับ

- of

- on

- เปิด

- ผู้ประกอบการ

- ผู้ประกอบการ

- or

- ออราเคิล

- เป็นต้นฉบับ

- เอาท์พุต

- เกิน

- หน้า

- กระดาษ

- รูปแบบไฟล์ PDF

- พีเตอร์

- phd

- กายภาพ

- ฟิสิกส์

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- การเขียนโปรแกรม

- ป้องกัน

- โปรโตคอล

- พิสูจน์ได้

- ให้

- ให้

- การตีพิมพ์

- สำนักพิมพ์

- สำนักพิมพ์

- การประกาศ

- ควอนตัม

- คอมพิวเตอร์ควอนตัม

- การแก้ไขข้อผิดพลาดควอนตัม

- ข้อมูลควอนตัม

- สุ่ม

- อันดับ

- ตระหนัก

- เมื่อเร็ว ๆ นี้

- ลด

- การอ้างอิง

- ลงทะเบียน

- ซากศพ

- การวิจัย

- เคารพ

- ข้อ จำกัด

- ทบทวน

- โรเบิร์ต

- แข็งแรง

- โรมัน

- รูปแบบ

- ขอบเขต

- ลับ

- ความลับ

- ปลอดภัย

- ความปลอดภัย

- ชุด

- ใช้งานร่วมกัน

- แคระแกร็น

- โชว์

- ลายเซ็น

- คล้ายคลึงกัน

- สิงคโปร์

- ขนาด

- สมาร์ท

- บาง

- สเตฟาน

- การเก็บรักษา

- เก็บไว้

- มีการศึกษา

- ศึกษา

- ประสบความสำเร็จ

- อย่างเช่น

- เหมาะสม

- ซูซาน

- ป้องกันการงัดแงะ

- เทคโนโลยี

- ที่

- พื้นที่

- ของพวกเขา

- ตามทฤษฎี

- ทฤษฎี

- ที่นั่น

- วิทยานิพนธ์

- นี้

- ชื่อหนังสือ

- ไปยัง

- เกินไป

- หัวข้อ

- การค้า

- การทำธุรกรรม

- การรักษา

- ภายใต้

- มหาวิทยาลัย

- ให้กับคุณ

- URL

- มือสอง

- ผ่านทาง

- ปริมาณ

- W

- ต้องการ

- คือ

- we

- เมื่อ

- ที่

- ฤดูหนาว

- กับ

- งาน

- จะ

- ปี

- ลมทะเล