เวลาอ่านหนังสือ: 5 นาที

เวลาอ่านหนังสือ: 5 นาที

คุณจะกลัวหรืออย่างน้อยก็วิตกกังวลหากคุณพบหมายเรียกศาลแขวงสหรัฐในกล่องอีเมลของคุณ คนส่วนใหญ่คงจะ นั่นคือสิ่งที่ผู้โจมตีคิดร้ายนับเมื่อทำการโจมตีครั้งใหญ่จาก IP ที่อยู่ในรัสเซียด้วยเพย์โหลดแรนซัมแวร์ที่ซับซ้อนและชาญฉลาด

วิศวกรรมสังคม: อำนาจปลอมทำให้เกิดความกลัวอย่างแท้จริง

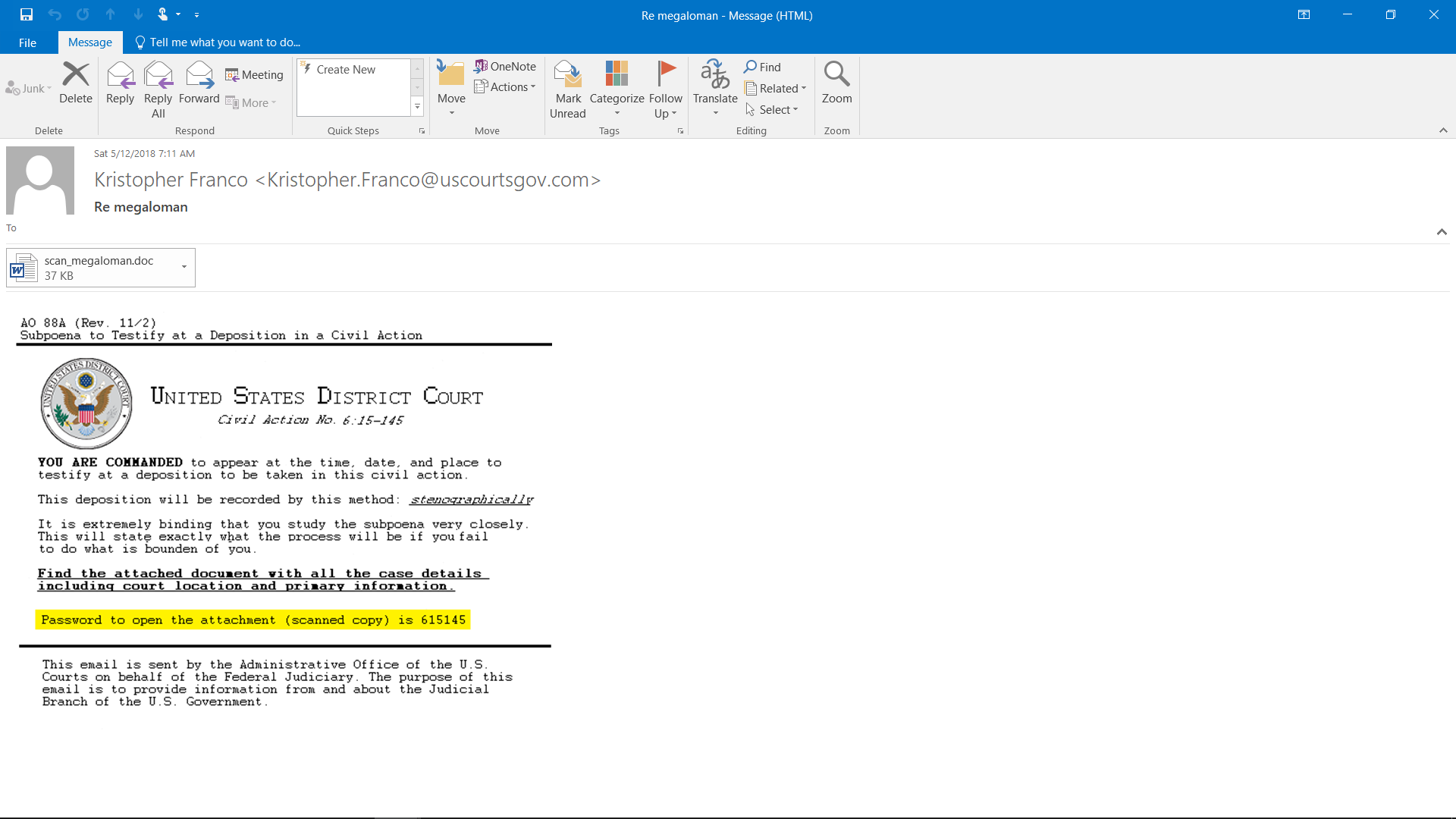

ผู้ใช้ 3582 รายกลายเป็นเป้าหมายของอีเมลที่เป็นอันตรายนี้ ซึ่งปลอมแปลงเป็นหมายศาลของ "ศาลแขวงสหรัฐ"

อย่างที่คุณเห็น อีเมลประกอบด้วยกลอุบายด้านวิศวกรรมสังคมทั้งหมดเพื่อโน้มน้าวให้ผู้ใช้เปิดไฟล์แนบที่เป็นอันตราย โดยหลักแล้ว ผู้กระทำผิดพยายามที่จะเล่นกับความกลัว อำนาจ และความอยากรู้อยากเห็นเพื่อจัดการกับเหยื่อ การติดตั้งสภาวะที่กระตุ้นทางอารมณ์นี้ไว้ในจิตใจของผู้รับมีจุดมุ่งหมายเพื่อระงับความสามารถในการคิดเชิงวิพากษ์และทำให้พวกเขาแสดงท่าทางที่หุนหันพลันแล่น

นอกจากนี้ ที่อยู่อีเมลของผู้ส่งคือ “uscortgove.com”ซึ่งแน่นอนว่าเป็นของปลอม แต่เพิ่มความน่าเชื่อถือให้กับอีเมลมากขึ้น การมีรหัสผ่านสำหรับไฟล์แนบช่วยเสริมความแข็งแกร่งของเมล หัวเรื่องของอีเมลคือ "megaloman" และเอกสารที่แนบมามีชื่อว่า "scan.megaloman.doc" และการจับคู่นี้ยังเพิ่มความน่าเชื่อถือเล็กน้อย และการข่มขู่ผู้เสียหายด้วยความรับผิดชอบหากเธอ "ล้มเหลวในการทำเช่นนั้น" (และวิธีเดียวที่จะพบว่าเปิดไฟล์ในไฟล์แนบ) คือไอซิ่งบนเค้ก

ค็อกเทลบงการที่ระเบิดขึ้นนี้เป็นเครื่องมือที่มีศักยภาพที่จะช่วยให้ผู้กระทำผิดได้รับสิ่งที่พวกเขาต้องการ ดังนั้นความเสี่ยงที่หลายคนจะตกเป็นเหยื่อกลโกงนี้จึงมีสูงมาก

ตอนนี้เรามาดูกันว่าจะเกิดอะไรขึ้นหากผู้ใช้เปิดไฟล์ในไฟล์แนบ

มัลแวร์: ซ่อนก่อนแล้วจึงโจมตี

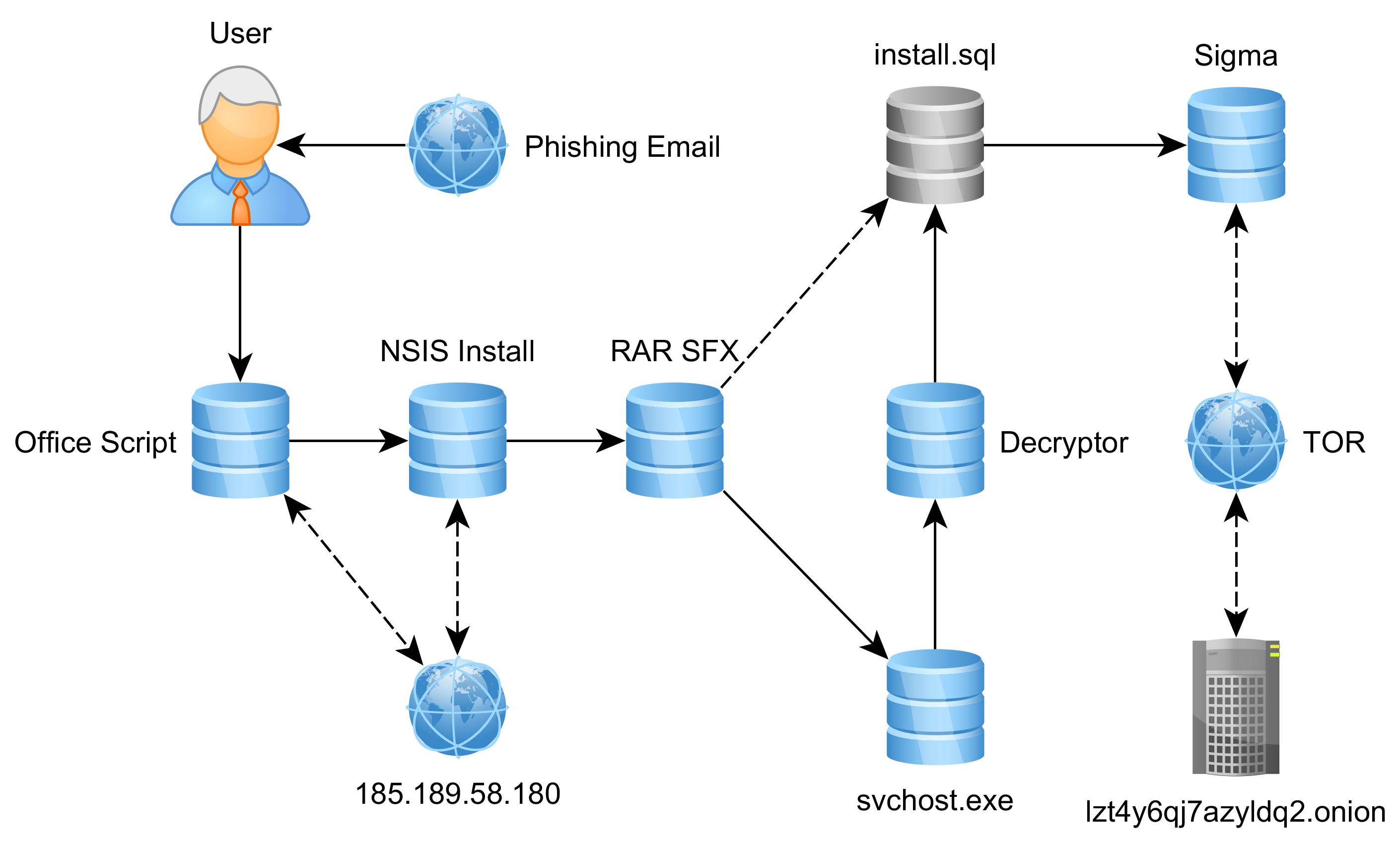

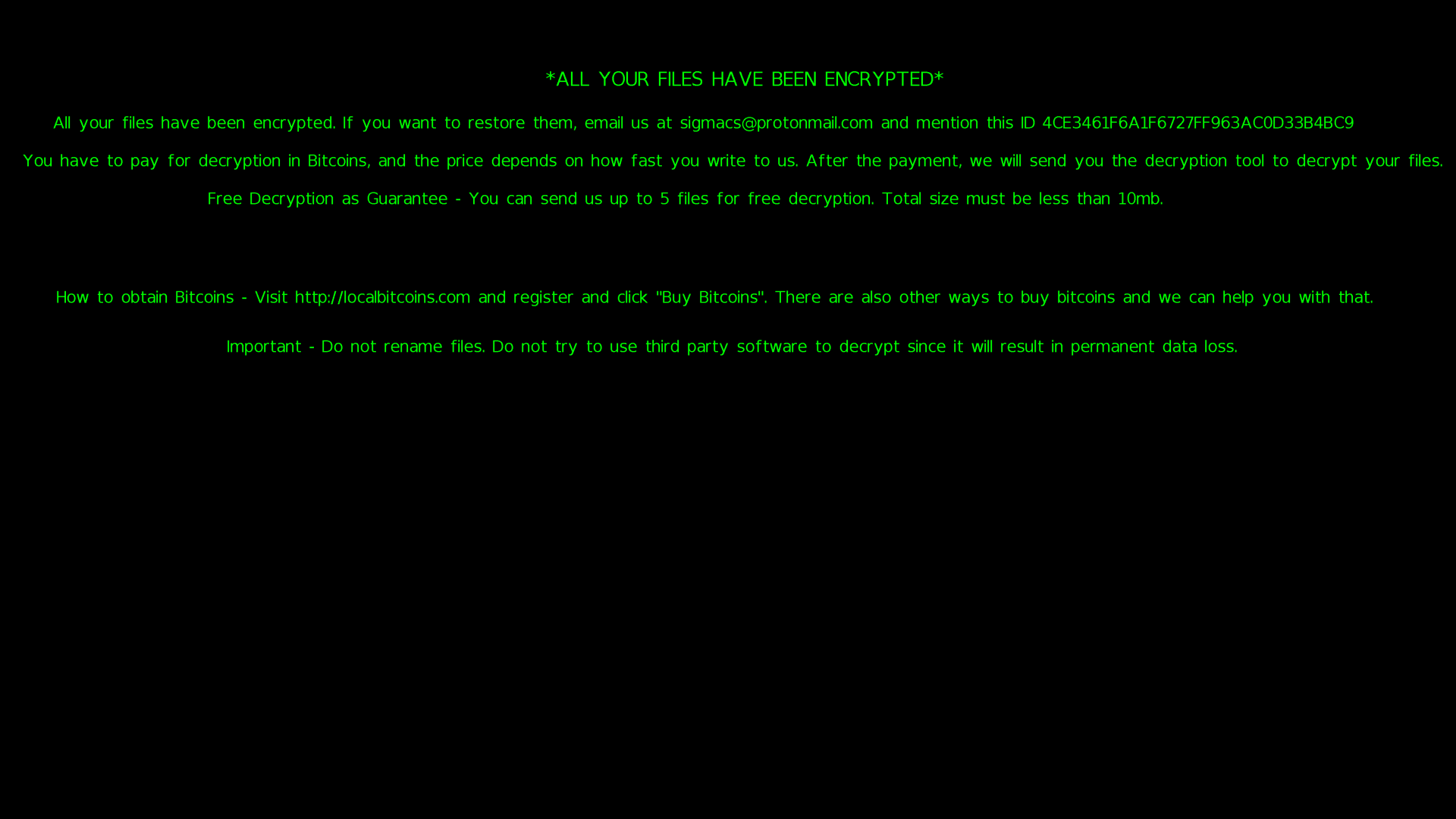

แน่นอน หมายเรียกไม่มีอะไรเหมือนกัน ในความเป็นจริง as ห้องปฏิบัติการวิจัยภัยคุกคามโคโมโด นักวิเคราะห์ค้นพบว่าเป็นแรนซัมแวร์ Sigma รุ่นใหม่ที่ฉลาดแกมโกงและซับซ้อน ซึ่งจะเข้ารหัสไฟล์ในเครื่องที่ติดไวรัสและรีดไถค่าไถ่เพื่อถอดรหัสไฟล์เหล่านั้น

Sigma ransomware ทำงานอย่างไร:

สิ่งพิเศษใน Sigma รุ่นใหม่นี้คือขอให้ผู้ใช้ป้อนรหัสผ่าน อืม… รหัสผ่านสำหรับมัลแวร์? โดยรวมแล้วอาจฟังดูแปลก ๆ ในความเป็นจริงมันมีจุดประสงค์ที่ชัดเจน: ทำให้มัลแวร์สับสนจากการตรวจจับมากขึ้น

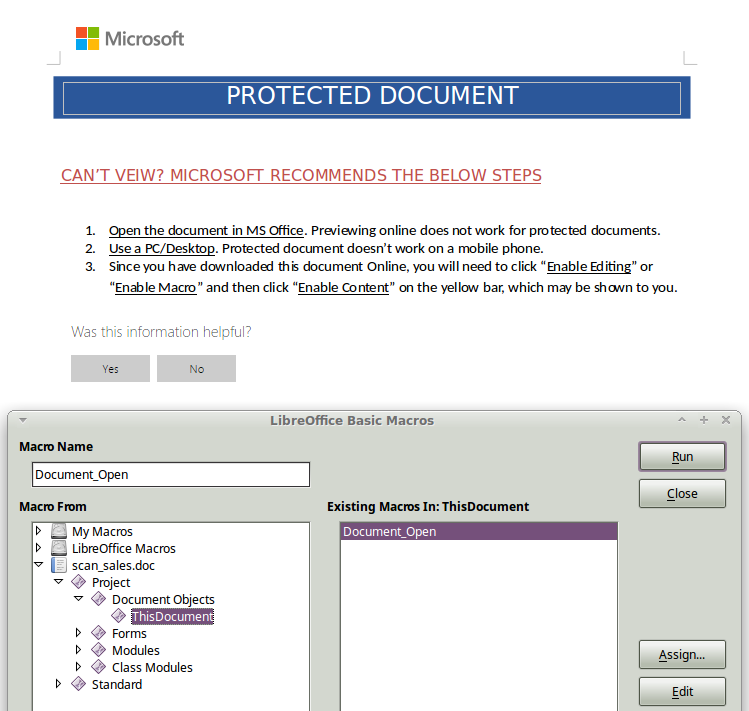

แม้ว่าผู้ใช้จะป้อนรหัสผ่าน ไฟล์ก็จะไม่ทำงานทันที หากแมโครถูกปิดในเครื่องของเหยื่อ มันจะขอให้ปิดอย่างน่าเชื่อถือ สังเกตว่าสิ่งนี้จำเป็นต้องใช้กับกลยุทธ์ของผู้โจมตีทั้งหมดอย่างไร: หากเป็นข้อความจากศาล มันสามารถเป็นเอกสารที่ได้รับการคุ้มครองอย่างแน่นอนใช่ไหม

แต่ในความเป็นจริง ไฟล์ดังกล่าวมี VBScript ที่เป็นอันตรายซึ่งต้องเรียกใช้เพื่อเริ่มการติดตั้งมัลแวร์ในคอมพิวเตอร์ของเหยื่อ มันดาวน์โหลดมัลแวร์ส่วนถัดไปจากเซิร์ฟเวอร์ของผู้โจมตี บันทึกลงในโฟลเดอร์ %TEMP% ปลอมแปลงเป็น svchost.exe ประมวลผลและดำเนินการ นี้ svchost.exe ทำหน้าที่เป็นหยดเพื่อดาวน์โหลดมัลแวร์อีกส่วนหนึ่ง จากนั้นด้วยการดำเนินการที่ค่อนข้างยาว - อีกครั้ง สำหรับการทำให้เกิดความสับสนมากขึ้น - มันทำให้เพย์โหลดที่เป็นอันตรายเสร็จสมบูรณ์และรันมัน

มัลแวร์ดูน่าประทับใจจริงๆ ด้วยลูกเล่นที่หลากหลายในการซ่อนและหลีกเลี่ยงการตรวจจับ ก่อนเรียกใช้ ระบบจะตรวจสอบสภาพแวดล้อมสำหรับเครื่องเสมือนหรือแซนด์บ็อกซ์ หากพบมัลแวร์หนึ่งตัว มัลแวร์จะฆ่าตัวเอง มันปลอมแปลงกระบวนการที่เป็นอันตรายและรายการรีจิสตรีเป็นรายการที่ถูกต้องเช่น “svchost.exe” และ “chrome” และนั่นไม่ใช่ทั้งหมด

ไม่เหมือนของใกล้ตัว ransomware ญาติพี่น้อง ซิกม่าไม่ได้กระทำการทันทีแต่แฝงตัวและทำการสอดแนมอย่างลับๆ ก่อน มันสร้างรายการไฟล์ที่มีค่า นับไฟล์ และส่งค่านี้ไปยังเซิร์ฟเวอร์ C&C พร้อมกับข้อมูลอื่น ๆ เกี่ยวกับเครื่องของเหยื่อ หากไม่พบไฟล์ Sigma ก็แค่ลบตัวเอง นอกจากนี้ยังไม่แพร่ระบาดในคอมพิวเตอร์ หากพบว่าที่ตั้งของประเทศคือสหพันธรัฐรัสเซียหรือยูเครน

การเชื่อมต่อมัลแวร์กับเซิร์ฟเวอร์ Command-and-Control ก็ซับซ้อนเช่นกัน เนื่องจากเซิร์ฟเวอร์เป็นแบบ TOR ซิกมาจึงดำเนินการตามลำดับขั้นตอน:

1. ดาวน์โหลดซอฟต์แวร์ TOR โดยใช้ลิงก์นี้: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. บันทึกไปที่ %APPDATA% เป็น System.zip

3. แตกไฟล์ไปที่ %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. ลบ System.zip

5. เปลี่ยนชื่อ Tortor.exe เป็น svchost.exe

6. ดำเนินการมัน

7. รอสักครู่แล้วส่งคำขอ

และหลังจากนั้น Sigma ก็เริ่มเข้ารหัสไฟล์ในเครื่องของเหยื่อ จากนั้นค่าไถ่จะจับภาพหน้าจอของเครื่องที่เป็นพิษ

และ … ฟินิต้า ลา คอมมีเดีย หากเหยื่อไม่ได้เตรียมการสำรองข้อมูลไว้ก่อนหน้านี้ ข้อมูลของเธอจะสูญหาย ไม่มีทางที่จะกู้คืนได้

การป้องกัน: วิธีต่อสู้กลับ

Fatih Orhan หัวหน้า Comodo กล่าวว่า "การเผชิญกับมัลแวร์ที่ซับซ้อนทั้งสองด้าน เทคนิคด้านวิศวกรรมสังคมและการออกแบบทางเทคนิค ถือเป็นความท้าทายที่ยากสำหรับผู้ใช้ที่คำนึงถึงความปลอดภัย" ห้องปฏิบัติการวิจัยภัยคุกคาม. “เพื่อป้องกันการโจมตีที่ฉลาดแกมโกง คุณต้องมีบางสิ่งที่น่าเชื่อถือมากกว่าแค่การรับรู้ของผู้คน ในกรณีนี้ โซลูชันที่แท้จริงต้องให้การรับประกัน 100% ว่าทรัพย์สินของคุณจะไม่ถูกทำร้ายแม้ว่าจะมีคนใช้เหยื่อล่อของโจรและเรียกใช้มัลแวร์ก็ตาม

นั่นคือสิ่งที่พิเศษ เทคโนโลยีการบรรจุอัตโนมัติ Comodo ให้ลูกค้าของเรา: ไฟล์ที่ไม่รู้จักที่มาถึงจะถูกใส่ลงในสภาพแวดล้อมที่ปลอดภัยโดยอัตโนมัติ ที่ซึ่งมันสามารถทำงานได้โดยไม่มีความเป็นไปได้แม้แต่ครั้งเดียวที่จะทำอันตรายต่อโฮสต์ ระบบ หรือเครือข่าย และจะอยู่ในสภาพแวดล้อมนี้จนกว่านักวิเคราะห์ของ Comodo จะทำการตรวจสอบ นั่นเป็นสาเหตุที่ลูกค้า Comodo ไม่มีใครได้รับความเดือดร้อนจากการโจมตีแบบลับๆ ล่อๆ นี้”

อยู่อย่างปลอดภัยกับ ประชา!

ด้านล่างนี้คือแผนที่ความหนาแน่นและ IP ที่ใช้ในการโจมตี

การโจมตีดำเนินการจาก IP ของรัสเซีย (เซนต์ปีเตอร์สเบิร์ก) จำนวน 32 แห่งจากอีเมล Kristopher.Franko@uscourtgov.com โดเมนใดที่น่าจะถูกสร้างขึ้นเป็นพิเศษสำหรับการโจมตี เริ่มเมื่อวันที่ 10 พฤษภาคม 2018 เวลา 02:20 UTC และสิ้นสุดเมื่อ 14:35 UTC

| ประเทศ | IP ผู้ส่ง |

| รัสเซีย | 46.161.42.44 |

| รัสเซีย | 46.161.42.45 |

| รัสเซีย | 46.161.42.46 |

| รัสเซีย | 46.161.42.47 |

| รัสเซีย | 46.161.42.48 |

| รัสเซีย | 46.161.42.49 |

| รัสเซีย | 46.161.42.50 |

| รัสเซีย | 46.161.42.51 |

| รัสเซีย | 46.161.42.52 |

| รัสเซีย | 46.161.42.53 |

| รัสเซีย | 46.161.42.54 |

| รัสเซีย | 46.161.42.55 |

| รัสเซีย | 46.161.42.56 |

| รัสเซีย | 46.161.42.57 |

| รัสเซีย | 46.161.42.58 |

| รัสเซีย | 46.161.42.59 |

| รัสเซีย | 46.161.42.60 |

| รัสเซีย | 46.161.42.61 |

| รัสเซีย | 46.161.42.62 |

| รัสเซีย | 46.161.42.63 |

| รัสเซีย | 46.161.42.64 |

| รัสเซีย | 46.161.42.65 |

| รัสเซีย | 46.161.42.66 |

| รัสเซีย | 46.161.42.67 |

| รัสเซีย | 46.161.42.68 |

| รัสเซีย | 46.161.42.69 |

| รัสเซีย | 46.161.42.70 |

| รัสเซีย | 46.161.42.71 |

| รัสเซีย | 46.161.42.72 |

| รัสเซีย | 46.161.42.73 |

| รัสเซีย | 46.161.42.74 |

| รัสเซีย | 46.161.42.75 |

| ผลลัพธ์ทั้งหมด | 32 |

เริ่มทดลองใช้ฟรี รับคะแนนความปลอดภัยทันทีของคุณฟรี

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- ความสามารถ

- เกี่ยวกับเรา

- กระทำ

- การปฏิบัติ

- การกระทำ

- ที่อยู่

- เพิ่ม

- หลังจาก

- กับ

- ทั้งหมด

- นักวิเคราะห์

- และ

- ที่เดินทางมาถึง

- สินทรัพย์

- โจมตี

- การโจมตี

- ผู้มีอำนาจ

- อัตโนมัติ

- ความตระหนัก

- การสำรองข้อมูล

- เหยื่อ

- ก่อน

- บล็อก

- ทั้งสองด้าน

- กล่อง

- พวง

- เค้ก

- จับ

- กรณี

- ก่อให้เกิด

- ศูนย์

- โซ่

- ท้าทาย

- การตรวจสอบ

- ชัดเจน

- ปิดหน้านี้

- ค็อกเทล

- ร่วมกัน

- เสร็จสิ้น

- ซับซ้อน

- คอมพิวเตอร์

- การเชื่อมต่อ

- โน้มน้าวใจ

- ประเทศ

- คอร์ส

- ศาล

- ที่สร้างขึ้น

- สร้าง

- ความน่าเชื่อถือ

- วิกฤติ

- ความอยากรู้

- ลูกค้า

- ข้อมูล

- ถอดรหัส

- อย่างแน่นอน

- ออกแบบ

- การตรวจพบ

- ค้นพบ

- ค้นพบ

- ตำบล

- ศาลแขวง

- เอกสาร

- ไม่

- โดเมน

- ดาวน์โหลด

- ดาวน์โหลด

- อีเมล

- ชั้นเยี่ยม

- เข้าสู่

- สิ่งแวดล้อม

- แม้

- เหตุการณ์

- เผง

- พิเศษ

- รัน

- ตก

- กลัว

- สหพันธ์

- สู้

- เนื้อไม่มีมัน

- ไฟล์

- หา

- พบ

- ชื่อจริง

- พบ

- ฟรี

- ราคาเริ่มต้นที่

- ฟังก์ชั่น

- ได้รับ

- ให้

- จะช่วยให้

- รับประกัน

- ที่เกิดขึ้น

- ยาก

- มี

- หัว

- ช่วย

- ซ่อน

- จุดสูง

- เจ้าภาพ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- HTTPS

- ทันที

- ประทับใจ

- in

- รวมถึง

- ข้อมูล

- การติดตั้ง

- ด่วน

- IT

- ตัวเอง

- น่าจะ

- LINK

- รายการ

- ที่ตั้ง

- นาน

- LOOKS

- เครื่อง

- แมโคร

- ทำ

- ทำให้

- มัลแวร์

- หลาย

- หลายคน

- มาก

- การจับคู่

- ความกว้างสูงสุด

- ข่าวสาร

- ไมโครซอฟท์

- จิตใจ

- ข้อมูลเพิ่มเติม

- มากที่สุด

- ที่มีชื่อ

- จำเป็นต้อง

- เครือข่าย

- ใหม่

- ถัดไป

- ONE

- เปิด

- เปิด

- อื่นๆ

- ส่วนหนึ่ง

- รหัสผ่าน

- คน

- ปีเตอร์เบิร์ก

- PHP

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- เล่น

- ความเป็นไปได้

- ก่อนหน้านี้

- กระบวนการ

- ป้องกัน

- การป้องกัน

- การป้องกัน

- วัตถุประสงค์

- ใส่

- ค่าไถ่

- ransomware

- จริง

- ความจริง

- รีจิสทรี

- ญาติพี่น้อง

- น่าเชื่อถือ

- การร้องขอ

- ต้องการ

- การวิจัย

- ความรับผิดชอบ

- ความเสี่ยง

- วิ่ง

- วิ่ง

- รัสเซีย

- รัสเซีย

- สหพันธรัฐรัสเซีย

- SAINT

- เรียงราย

- พูดว่า

- การหลอกลวง

- ตกใจ

- ดัชนีชี้วัด

- จอภาพ

- ปลอดภัย

- ความปลอดภัย

- ลำดับ

- ด้านข้าง

- ซิกม่า

- เดียว

- เล็ก

- ส่อเสียด

- So

- สังคม

- วิศวกรรมทางสังคม

- ซอฟต์แวร์

- ความแข็งแรง

- ทางออก

- บาง

- บางคน

- บางสิ่งบางอย่าง

- ซับซ้อน

- เสียง

- พิเศษ

- พิเศษ

- ข้อความที่เริ่ม

- สถานะ

- สหรัฐอเมริกา

- เข้าพัก

- ขั้นตอน

- กลยุทธ์

- แข็งแรง

- แข็งแกร่ง

- หรือ

- หมายศาล

- อย่างเช่น

- ระบบ

- ใช้เวลา

- เป้าหมาย

- วิชาการ

- พื้นที่

- ของพวกเขา

- คิด

- การคุกคาม

- ตลอด

- เวลา

- ไปยัง

- เครื่องมือ

- ยอดหินของภูเขา

- กลับ

- หัน

- ประเทศยูเครน

- us

- ผู้ใช้งาน

- ผู้ใช้

- UTC

- มีคุณค่า

- ความคุ้มค่า

- ตัวแปร

- ความหลากหลาย

- ผ่านทาง

- เหยื่อ

- ผู้ที่ตกเป็นเหยื่อ

- เสมือน

- เครื่องเสมือน

- ตะวันตก

- อะไร

- ความหมายของ

- ที่

- ในขณะที่

- ทั้งหมด

- จะ

- จะ

- คุณ

- ของคุณ

- ลมทะเล