ตอนที่ฉันสร้างแนวคิดสำหรับบริษัทที่จะมาเป็น Veza ฉันและผู้ร่วมก่อตั้งได้สัมภาษณ์หัวหน้าเจ้าหน้าที่รักษาความปลอดภัยข้อมูล (CISO) และหัวหน้าเจ้าหน้าที่สารสนเทศ (CIO) หลายสิบคน ไม่ว่าบริษัทที่เชี่ยวชาญด้านเทคโนโลยีสมัยใหม่จะมีขนาดและเติบโตมากเพียงใด เราก็ได้ยินหัวข้อหนึ่งซ้ำแล้วซ้ำเล่า: พวกเขาไม่เห็นว่าใครสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนที่สุดของบริษัทได้ แต่ละคนสมัครรับหลักการของ สิทธิพิเศษน้อยที่สุดแต่ไม่มีใครสามารถบอกได้ว่าบริษัทของพวกเขาเข้าใกล้ความสำเร็จนี้มากเพียงใด

“สิทธิพิเศษน้อยที่สุด” ถูกกำหนดโดย ศูนย์ทรัพยากรความปลอดภัยคอมพิวเตอร์ของ NIST เป็น “หลักการที่ว่าสถาปัตยกรรมความปลอดภัยควรได้รับการออกแบบเพื่อให้แต่ละเอนทิตีได้รับทรัพยากรระบบขั้นต่ำและการอนุญาตที่เอนทิตีจำเป็นต้องปฏิบัติหน้าที่” ฟังดูเรียบง่าย แต่สิ่งต่างๆ ได้เปลี่ยนไปแล้ว ขณะนี้ข้อมูลแพร่กระจายไปยังคลาวด์หลายแห่ง แอพ SaaS หลายร้อยรายการ และระบบทั้งเก่าและใหม่ เป็นผลให้บริษัทสมัยใหม่ทุกแห่งสะสม “หนี้การเข้าถึง” — สิทธิ์ที่ไม่จำเป็นซึ่งกว้างเกินไปในตอนแรกหรือไม่จำเป็นอีกต่อไปหลังจากเปลี่ยนงานหรือเลิกจ้าง

A การศึกษาของเคพีเอ็มจี พบว่า 62% ของผู้ตอบแบบสอบถามในสหรัฐฯ ประสบปัญหาการละเมิดหรือเหตุการณ์ทางไซเบอร์ในปี 2021 เพียงปีเดียว หากพนักงานคนใดตกเป็นเหยื่อของฟิชชิ่ง แต่พวกเขาเข้าถึงได้เพียงข้อมูลที่ไม่ละเอียดอ่อน ก็อาจไม่มีผลกระทบทางเศรษฐกิจแต่อย่างใด สิทธิ์ขั้นต่ำจะช่วยลดความเสียหายจากการโจมตี

มีอุปสรรคสามประการในการได้รับสิทธิ์ขั้นต่ำ: การมองเห็น ขนาด และหน่วยเมตริก

การมองเห็นเป็นรากฐาน

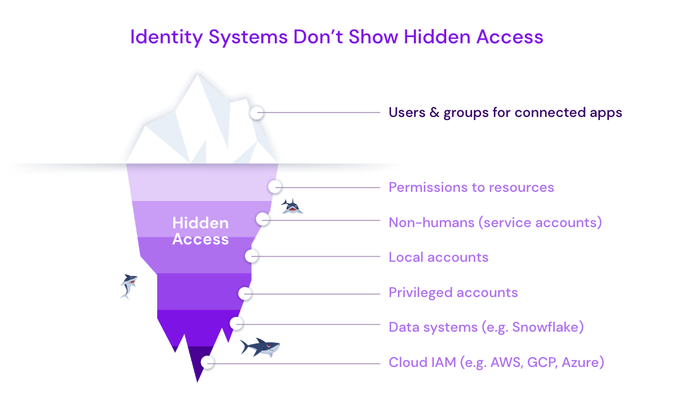

เป็นการยากที่จะจัดการสิ่งที่คุณมองไม่เห็น และการอนุญาตการเข้าถึงจะกระจายไปทั่วระบบนับไม่ถ้วนในองค์กร หลายๆ รายการได้รับการจัดการภายในเครื่องด้วยการควบคุมการเข้าถึงเฉพาะของระบบ (เช่น สิทธิ์ผู้ดูแลระบบ Salesforce) แม้ว่าบริษัทต่างๆ จะใช้ผู้ให้บริการข้อมูลประจำตัว เช่น Okta, Ping หรือ ForgeRock สิ่งนี้แสดงให้เห็นเพียงส่วนเล็กเท่านั้น ไม่สามารถแสดงการอนุญาตทั้งหมดที่อยู่ต่ำกว่าระดับน้ำ รวมถึงบัญชีท้องถิ่นและบัญชีบริการ

สิ่งนี้มีความเกี่ยวข้องอย่างยิ่งในปัจจุบัน โดยมีบริษัทหลายแห่งดำเนินการเลิกจ้างพนักงาน เมื่อเลิกจ้างพนักงาน นายจ้างจะเพิกถอนการเข้าถึงเครือข่ายและ SSO (การลงชื่อเพียงครั้งเดียว) แต่การดำเนินการนี้ไม่ได้เผยแพร่ไปยังระบบมากมายที่พนักงานมีสิทธิ์ นี่กลายเป็นหนี้การเข้าถึงที่มองไม่เห็น

สำหรับบริษัทที่การปฏิบัติตามกฎหมายกำหนดให้มีการตรวจสอบการเข้าถึงเป็นระยะๆ การเปิดเผยข้อมูลจะต้องดำเนินการด้วยตนเอง น่าเบื่อ และเสี่ยงต่อการละเว้น พนักงานถูกส่งไปตรวจสอบระบบแต่ละระบบด้วยตนเอง การทำความเข้าใจรายงานเหล่านี้ (มักเป็นภาพหน้าจอ) อาจเป็นไปได้สำหรับบริษัทขนาดเล็ก แต่ไม่ใช่สำหรับบริษัทที่มีสภาพแวดล้อมของข้อมูลสมัยใหม่

ขนาด

บริษัทใดๆ ก็ตามอาจมีข้อมูลประจำตัวหลายพันรายการสำหรับพนักงาน และอีกหลายพันรายการสำหรับผู้ที่ไม่ใช่มนุษย์ เช่น บัญชีบริการและบอท สามารถมี “ระบบ” ได้หลายร้อยรายการ รวมถึงบริการคลาวด์ แอป SaaS แอปแบบกำหนดเอง และระบบข้อมูล เช่น SQL Server และ Snowflake แต่ละรายการเสนอสิทธิ์ที่เป็นไปได้หลายสิบหรือหลายร้อยรายการสำหรับทรัพยากรข้อมูลแบบละเอียดจำนวนเท่าใดก็ได้ เนื่องจากมีการตัดสินใจในการเข้าถึงทุกชุดที่เป็นไปได้ จึงเป็นเรื่องง่ายที่จะจินตนาการถึงความท้าทายในการตรวจสอบการตัดสินใจนับล้านครั้ง

เพื่อให้สถานการณ์เลวร้ายดีที่สุด บริษัทต่างๆ จะใช้ทางลัดและกำหนดอัตลักษณ์ให้กับบทบาทและกลุ่ม วิธีนี้ช่วยแก้ไขปัญหาขนาดแต่ทำให้ปัญหาการมองเห็นแย่ลง ทีมรักษาความปลอดภัยอาจสามารถดูว่าใครอยู่ในกลุ่ม และพวกเขารู้จักป้ายกำกับของกลุ่มนั้น แต่ป้ายกำกับไม่ได้บอกเรื่องราวทั้งหมด ทีมไม่สามารถมองเห็นการเข้าถึงในระดับตารางหรือคอลัมน์ เมื่อทีมจัดการการเข้าถึงข้อมูลระบุตัวตน (IAM) ได้รับคำขอเข้าถึงอย่างต่อเนื่อง การอนุมัติตรายางสำหรับกลุ่มที่ใกล้เคียงที่สุดเป็นสิ่งที่ดึงดูดใจ แม้ว่ากลุ่มนั้นจะให้การเข้าถึงที่กว้างเกินความจำเป็นก็ตาม

บริษัทต่างๆ ไม่สามารถเอาชนะความท้าทายด้านขนาดได้หากไม่มีระบบอัตโนมัติ ทางออกหนึ่งคือการเข้าถึงแบบจำกัดเวลา ตัวอย่างเช่น หากพนักงานได้รับสิทธิ์เข้าถึงกลุ่มแต่ไม่ได้ใช้สิทธิ์ 90% เป็นเวลา 60 วัน อาจเป็นความคิดที่ดีที่จะตัดสิทธิ์การเข้าถึงนั้น

ตัวชี้วัด

ถ้าคุณไม่สามารถวัดผลได้ คุณจะจัดการมันไม่ได้ และไม่มีใครในปัจจุบันที่มีเครื่องมือในการวัดจำนวน "สิทธิพิเศษ" ที่ได้รับ

CISO และทีมรักษาความปลอดภัยจำเป็นต้องมีแดชบอร์ดเพื่อจัดการสิทธิ์ขั้นต่ำ เช่นเดียวกับที่ Salesforce มอบโมเดลออบเจ็กต์และแดชบอร์ดให้กับทีมขายเพื่อจัดการรายได้ บริษัทใหม่ๆ ก็เริ่มสร้างรากฐานเดียวกันสำหรับการจัดการการเข้าถึง

ทีมจะกำหนดปริมาณการเข้าถึงได้อย่างไร จะเรียกว่า “คะแนนสิทธิพิเศษ” หรือไม่? คะแนนสิทธิ์ทั้งหมด? กระดาษ 2017 สร้างตัวชี้วัดสำหรับการเปิดเผยฐานข้อมูลที่เรียกว่า "ขนาดความเสี่ยงการละเมิด" ไม่ว่าเราจะเรียกมันว่าอะไรก็ตาม การเพิ่มขึ้นของตัวชี้วัดนี้จะเป็นช่วงเวลาสำคัญในการรักษาความปลอดภัยที่ให้ความสำคัญกับข้อมูลประจำตัวเป็นอันดับแรก แม้ว่าหน่วยเมตริกจะไม่สมบูรณ์ แต่ก็จะเปลี่ยนกรอบความคิดของบริษัทไปสู่การจัดการสิทธิพิเศษน้อยที่สุด เช่น กระบวนการทางธุรกิจ

การดำเนินเรื่อง

ภูมิทัศน์เปลี่ยนไปและแทบจะเป็นไปไม่ได้เลยที่จะบรรลุสิทธิพิเศษน้อยที่สุดโดยใช้วิธีการแบบแมนนวล การแก้ไขปัญหานี้จะต้องใช้เทคโนโลยี กระบวนการ และกรอบความคิดใหม่ๆ CISO และ CIO ที่ฉันทำงานด้วยเชื่อว่าสิทธิพิเศษน้อยที่สุดนั้นเป็นไปได้ และพวกเขากำลังลงทุนอย่างรอบคอบเพื่อก้าวไปไกลกว่าการตรวจสอบการเข้าถึงรายไตรมาสขั้นต่ำเปลือยเปล่า การตรวจสอบโดยเจ้าหน้าที่จะใช้เวลาไม่นาน และระบบอัตโนมัติจะช่วยลดความซับซ้อนของการควบคุมการเข้าถึงสมัยใหม่

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :เป็น

- 2017

- 2021

- 7

- a

- สามารถ

- เข้า

- บัญชี

- ซื้อสะสม

- บรรลุ

- การบรรลุ

- ข้าม

- ที่อยู่

- ผู้ดูแลระบบ

- หลังจาก

- ทั้งหมด

- คนเดียว

- และ

- ทุกคน

- ปพลิเคชัน

- สถาปัตยกรรม

- เป็น

- AS

- At

- โจมตี

- อัตโนมัติ

- ไม่ดี

- BE

- กลายเป็น

- จะกลายเป็น

- ก่อน

- เชื่อ

- ด้านล่าง

- ที่ดีที่สุด

- เกิน

- บอท

- ช่องโหว่

- กว้าง

- ที่กว้างขึ้น

- ธุรกิจ

- กระบวนการทางธุรกิจ

- by

- โทรศัพท์

- ที่เรียกว่า

- CAN

- ไม่ได้

- ท้าทาย

- เปลี่ยนแปลง

- การตรวจสอบ

- หัวหน้า

- ปิดหน้านี้

- เมฆ

- บริการคลาวด์

- ผู้ร่วมก่อตั้ง

- ประกาศเกียรติคุณ

- คอลัมน์

- การผสมผสาน

- บริษัท

- บริษัท

- ความซับซ้อน

- การปฏิบัติตาม

- คอมพิวเตอร์

- รักษาความปลอดภัยคอมพิวเตอร์

- การดำเนิน

- ควบคุม

- การควบคุม

- ได้

- การสร้าง

- ประเพณี

- ไซเบอร์

- หน้าปัด

- ข้อมูล

- ฐานข้อมูล

- วัน

- หนี้สิน

- การตัดสินใจ

- การตัดสินใจ

- กำหนด

- ได้รับการออกแบบ

- หลายสิบ

- e

- แต่ละ

- ด้านเศรษฐกิจ

- ผลกระทบทางเศรษฐกิจ

- ทั้ง

- ลูกจ้าง

- พนักงาน

- นายจ้าง

- Enterprise

- เอกลักษณ์

- สิ่งแวดล้อม

- โดยเฉพาะอย่างยิ่ง

- แม้

- ทุกๆ

- ตัวอย่าง

- มีประสบการณ์

- การเปิดรับ

- ฟอลส์

- ชื่อจริง

- สำหรับ

- ฟอร์จร็อค

- พบ

- รากฐาน

- ฟังก์ชัน

- กำหนด

- ดี

- รับ

- กราฟฟิค

- บัญชีกลุ่ม

- กลุ่ม

- มือ

- ยาก

- มี

- ได้ยิน

- ซ่อนเร้น

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTML

- HTTPS

- ร้อย

- i

- ความคิด

- อัตลักษณ์

- เอกลักษณ์

- ส่งผลกระทบ

- การดำเนินการ

- เป็นไปไม่ได้

- in

- อุบัติการณ์

- รวมทั้ง

- เป็นรายบุคคล

- ข้อมูล

- เจ้าหน้าที่สารสนเทศ

- ความปลอดภัยของข้อมูล

- สัมภาษณ์

- สอบสวน

- เงินลงทุน

- IT

- ITS

- การสัมภาษณ์

- ทราบ

- ฉลาก

- ป้ายกำกับ

- ภูมิประเทศ

- การปลดพนักงาน

- กฎหมาย

- ชั้น

- กดไลก์

- ในประเทศ

- ในท้องถิ่น

- นาน

- อีกต่อไป

- ทำ

- การทำ

- จัดการ

- การจัดการ

- การจัดการ

- การจัดการ

- เอกสาร

- คู่มือ

- หลาย

- เรื่อง

- วุฒิภาวะ

- ความกว้างสูงสุด

- วัด

- วิธีการ

- เมตริก

- ตัวชี้วัด

- อาจ

- ล้าน

- Mindset

- ขั้นต่ำ

- แบบ

- ทันสมัย

- ขณะ

- ข้อมูลเพิ่มเติม

- มากที่สุด

- ย้าย

- หลาย

- จำเป็น

- จำเป็นต้อง

- ความต้องการ

- เครือข่าย

- ใหม่

- เทคโนโลยีใหม่ ๆ

- NIH

- NIST

- จำนวน

- วัตถุ

- อุปสรรค

- of

- เสนอ

- เจ้าหน้าที่

- ตกลง

- เก่า

- on

- ONE

- เอาชนะ

- อดีต

- ดำเนินการ

- เป็นระยะ

- การอนุญาต

- สิทธิ์

- ฟิชชิ่ง

- ปิง

- สถานที่

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- บวก

- จุด

- เป็นไปได้

- จวน

- หลัก

- อาจ

- ปัญหา

- กระบวนการ

- กระบวนการ

- ผู้จัดหา

- RE

- การได้รับ

- ตรงประเด็น

- รายงาน

- การร้องขอ

- ต้องการ

- ทรัพยากร

- แหล่งข้อมูล

- ผล

- รายได้

- รีวิว

- ขึ้น

- ความเสี่ยง

- บทบาท

- s

- SaaS

- ขาย

- Salesforce

- เดียวกัน

- ขนาด

- ภาพหน้าจอ

- ความปลอดภัย

- ความรู้สึก

- มีความละเอียดอ่อน

- บริการ

- บริการ

- เปลี่ยน

- น่า

- โชว์

- แสดงให้เห็นว่า

- ง่าย

- ตั้งแต่

- เดียว

- สถานการณ์

- ขนาด

- เล็ก

- So

- ทางออก

- บางสิ่งบางอย่าง

- กระจาย

- เรื่องราว

- กระแส

- อย่างเช่น

- ระบบ

- ระบบ

- เอา

- ทีม

- ทีม

- เทคโนโลยี

- ที่

- พื้นที่

- ของพวกเขา

- พวกเขา

- ชุดรูปแบบ

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- สิ่ง

- สิ่ง

- พัน

- สาม

- ชนิด

- ไปยัง

- ในวันนี้

- เกินไป

- เครื่องมือ

- รวม

- ไปทาง

- เป็นเอกลักษณ์

- us

- ใช้

- ความชัดเจน

- อ่อนแอ

- ทาง..

- ที่

- WHO

- ทั้งหมด

- จะ

- กับ

- ภายใน

- ไม่มี

- วอน

- งาน

- จะ

- คุณ

- ลมทะเล