เวลาอ่านหนังสือ: 3 นาที

เวลาอ่านหนังสือ: 3 นาที

การตามล่าหาข้อมูลประจำตัวของผู้ใช้ครั้งใหญ่ของอาชญากรไซเบอร์กำลังได้รับโมเมนตัมอย่างรวดเร็ว กลยุทธ์ของพวกเขามักจะเหมือนเดิม: ดึงดูดความสนใจของเหยื่อ ใช้เทคนิควิศวกรรมโซเชียลเพื่อทำให้เธอเรียกใช้ไฟล์ที่เป็นอันตราย จากนั้นขโมยข้อมูลเข้าสู่ระบบและรหัสผ่าน แต่ชั้นเชิงและ มัลแวร์ แฮกเกอร์ใช้การเปลี่ยนแปลงอย่างต่อเนื่อง เรามาพิจารณารายละเอียดเกี่ยวกับตัวอย่างล่าสุดของการโจมตีดังกล่าวด้วยรูปแบบใหม่ของตัวขโมยรหัสผ่านที่เพิ่งถูกสกัดกั้นโดยเครื่องมือป้องกันมัลแวร์ของ Comodo

การปลอมตัว

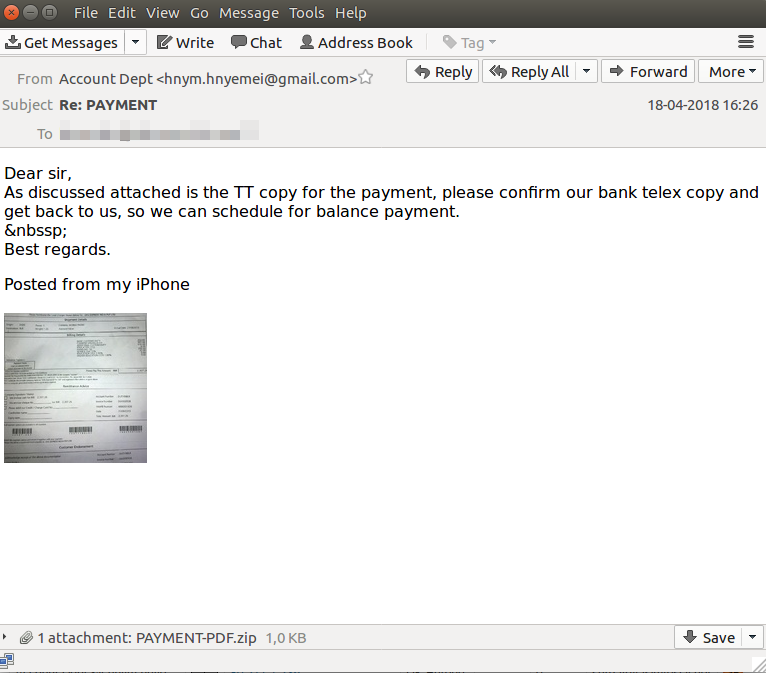

อย่างที่คุณเห็น มีเนื้อหาเกี่ยวกับกลวิธีทางวิศวกรรมสังคมบางประการเพื่อจัดการกับเหยื่อ มาดูพวกเขากันดีกว่า

ประการแรก เป็นเรื่องของข้อความ มนุษย์หายากจะพลาดข้อมูลเกี่ยวกับเงินของเธอ ดังนั้นผู้กระทำความผิดจึงได้รับความสนใจจากเหยื่อ พวกเขาสามารถมั่นใจได้ว่าผู้รับส่วนใหญ่จะอ่านข้อความ

ต่อไป อาชญากรไซเบอร์ตั้งชื่อไฟล์ว่า “PAYMENT- PDF” เพื่อเพิ่มความน่าเชื่อถือ (อันที่จริงมันเป็นไฟล์ .ZIP แต่คนที่ไม่ใช้เทคโนโลยีจำนวนมากอาจไม่สังเกตเห็น) จากนั้นจึงเพิ่มรูปถ่ายของ "สำเนาเทเล็กซ์ของธนาคาร" เพื่อเลียนแบบความถูกต้อง รูปภาพมีค่าหนึ่งพันคำ จึงเพิ่มโอกาสที่เหยื่อจะเปิดไฟล์

ตอนนี้เรามาดูกันว่าอะไรที่ซ่อนอยู่ใน “PAYMENT- PDF” ในความเป็นจริง?

มัลแวร์

ตามที่นักวิเคราะห์ของ Comodo เปิดเผยว่า “PAYMENT- PDF” เป็นไฟล์ .html ที่มี VBScript ที่สับสน หากผู้ใช้เรียกใช้ สคริปต์จะดาวน์โหลดและเรียกใช้ไฟล์ Portable Executable จาก hdoc.duckdns.org:1133/PAYMENT.exe

และมัลแวร์ก็แอบแฝงตัวอยู่ในเครื่องที่ติดไวรัส อย่างแรกเลย มันจะค้นหาข้อมูลเกี่ยวกับแอพพลิเคชั่นที่ติดตั้งบนพีซี โดยเลือกเบราว์เซอร์เป็นเป้าหมายแรกและพยายามดึงข้อมูลการเข้าสู่ระบบ รหัสผ่าน และข้อมูลส่วนตัวอื่นๆ ออกจากเบราว์เซอร์

โดยเฉพาะอย่างยิ่ง การโจมตีของมัลแวร์ เบราว์เซอร์จำนวนมาก: Mozilla Firefox, IceDragon, Safari, K-Meleon, SeaMonkey, Flock, BlackHawk, Chrome, Nichrome, RockMeIt, Spark, Chromium, Titan Browser, Torch, Yandex, Epic, Vivaldi, Chromodo, Superbird, Coowon , Mustang, 360Browser, Citrio, Orbitum, Iridium, Opera, QupZilla และอีกมากมาย

หลังจากนั้น มันจะอ่านไฟล์ข้อมูลของแต่ละแอพพลิเคชั่นเพื่อค้นหาบัญชี FTP และ SSH ทั้งหมดที่บันทึกไว้ในระบบ เพื่อความแม่นยำ มันกำหนดเป้าหมายแอปพลิเคชัน MyFTP, FTPBox, sherrodFTP, FTP Now, Xftp, EasyFTP, SftpNetDrive, AbleFTP, JaSFtp, FTPInfo, LinasFTP, Filezilla, Staff-FTP, ALFTP, WinSCP, FTPGetter, SmartFTP และอีกมากมาย

สุดท้าย มัลแวร์จะค้นหาไคลเอนต์อีเมลต่างๆ — FoxMail, Thunderbird, PocoMail, IncrediMail, Outlook ฯลฯ – เพื่อดึงข้อมูลบัญชีออกจากพวกมัน

หลังจากรวบรวมข้อมูลทั้งหมดแล้ว ผู้ขโมยรหัสผ่านจะส่งไปยังเซิร์ฟเวอร์ของอาชญากรไซเบอร์ hta.duckdns.org/excel/fre.php.

และนั่นคือตอนจบที่น่าเศร้า ตอนนี้ข้อมูลประจำตัวของเหยื่อทั้งหมดอยู่ในมือของผู้โจมตี และเธอไม่ได้คาดเดาเกี่ยวกับเรื่องนี้เลย น่าเสียดายที่เมื่อเธอรู้ว่าเกิดอะไรขึ้น มันอาจจะสายเกินไปที่จะดำเนินการช่วยเหลือ...

แผนที่ความร้อนและรายละเอียดของการโจมตี

อย่างที่คุณเห็น อาชญากรไซเบอร์ทำการโจมตีจาก IP 80.211.7.236 ในอิตาลี โดยใช้อีเมล “hnym.hnyemei@gmail.com” การโจมตีเริ่มต้นเมื่อวันที่ 18 เมษายน 2018 เวลา 14:28 UTC และสิ้นสุดในวันที่ 20 เมษายน 2018 เวลา 07:23 UTC

"ใน รายงาน Comodo Q1 2018 เราชี้ให้เห็นถึงการเพิ่มขึ้นของผู้ขโมยรหัสผ่าน และกรณีนี้ก็ยืนยันว่าแนวโน้มนี้ยังคงเติบโตอย่างต่อเนื่อง มัลแวร์ประเภทนี้ไม่ได้ซับซ้อนเกินไปในการออกแบบ แต่อันตรายมากสำหรับผลที่ตามมา” Fatih Orhan หัวหน้า Comodo ให้ความเห็น ห้องปฏิบัติการวิจัยภัยคุกคาม. ”พฤติกรรมลับๆ ล่อๆ ของมันทำให้ผู้โจมตีเปิดเผยกิจกรรมที่มุ่งร้ายของตนอย่างลับๆ ดังนั้นผู้ที่ตกเป็นเหยื่อมักจะไม่ทราบว่าถูกแฮ็กจนกว่าผู้กระทำความผิดจะใช้ข้อมูลประจำตัวที่ถูกขโมยไป

การดูแลเกี่ยวกับการป้องกันล่วงหน้านั้นดีกว่าที่จะป้องกันเครือข่ายหรือพีซีของคุณจากการบุกรุกของมัลแวร์ ดีกว่าเสียใจที่ไม่ได้ทำในภายหลัง คนที่เตรียมตัวได้ดีกว่าก็ชนะการต่อสู้ นั่นเป็นเพียงกรณี เทคโนโลยี Comodo ปกป้องลูกค้าของเราจากการโจมตีและทำให้อาชญากรไซเบอร์หายไปพร้อมกับกระเป๋าเปล่า”

อยู่อย่างปลอดภัยด้วย Comodo!

เริ่มทดลองใช้ฟรี รับคะแนนความปลอดภัยทันทีของคุณฟรี

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://blog.comodo.com/email-security/password-stealer-hides-and-hunts-for-credentials/

- 2018

- 28

- 7

- a

- เกี่ยวกับเรา

- เกี่ยวกับมัน

- บัญชี

- กระทำ

- อยากทำกิจกรรม

- ความก้าวหน้า

- ทั้งหมด

- แล้ว

- นักวิเคราะห์

- และ

- การใช้งาน

- เมษายน

- เอกสารเก่า

- โจมตี

- ความสนใจ

- ความจริง

- การต่อสู้

- จะกลายเป็น

- กำลัง

- ดีกว่า

- ใหญ่

- บล็อก

- เบราว์เซอร์

- เบราว์เซอร์

- พวง

- ซึ่ง

- กรณี

- โอกาส

- การเปลี่ยนแปลง

- Chrome

- โครเมียม

- ลูกค้า

- ใกล้ชิด

- การเก็บรวบรวม

- ความคิดเห็น

- พิจารณา

- ไม่หยุดหย่อน

- เนื้อหา

- อย่างต่อเนื่อง

- ได้

- หนังสือรับรอง

- ความน่าเชื่อถือ

- อาชญากรไซเบอร์

- Dangerous

- ข้อมูล

- ออกแบบ

- รายละเอียด

- รายละเอียด

- ไม่

- การทำ

- ดาวน์โหลด

- แต่ละ

- อีเมล

- ชั้นเยี่ยม

- มหากาพย์

- ฯลฯ

- แม้

- เหตุการณ์

- ตัวอย่าง

- รัน

- สารสกัด

- สองสาม

- เนื้อไม่มีมัน

- ไฟล์

- สุดท้าย

- หา

- Firefox

- ชื่อจริง

- ฝูง

- FRAME

- ฟรี

- สดที่สุด

- ราคาเริ่มต้นที่

- ได้รับ

- ดึงดูด

- ได้รับ

- Go

- การเจริญเติบโต

- hacked

- แฮกเกอร์

- มือ

- ที่เกิดขึ้น

- หัว

- ซ่อนเร้น

- HTML

- HTTPS

- เป็นมนุษย์

- in

- ข้อมูล

- การติดตั้ง

- ด่วน

- IP

- IT

- ชนิด

- ปลาย

- ดู

- เครื่อง

- ทำ

- ทำ

- มัลแวร์

- หลาย

- แผนที่

- ความกว้างสูงสุด

- ข่าวสาร

- อาจ

- โมเมนตัม

- เงิน

- ข้อมูลเพิ่มเติม

- มากที่สุด

- Mozilla

- Mozilla Firefox

- ที่มีชื่อ

- เครือข่าย

- ใหม่

- ONE

- เปิด

- Opera

- อื่นๆ

- Outlook

- รหัสผ่าน

- รหัสผ่าน

- การชำระเงิน

- PC

- รูปแบบไฟล์ PDF

- คน

- ฟิชชิ่ง

- การโจมตีแบบฟิชชิ่ง

- ภาพ

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- เตรียมความพร้อม

- ป้องกัน

- ส่วนตัว

- การป้องกัน

- การป้องกัน

- ให้

- Q1

- ยก

- อย่างรวดเร็ว

- หายาก

- อ่าน

- ความจริง

- ตระหนัก

- เมื่อเร็ว ๆ นี้

- ช่วยเหลือ

- การวิจัย

- เปิดเผย

- วิ่ง

- Safari

- เดียวกัน

- ดัชนีชี้วัด

- ปลอดภัย

- ความปลอดภัย

- ส่อเสียด

- So

- สังคม

- วิศวกรรมทางสังคม

- บาง

- ซับซ้อน

- จุดประกาย

- ข้อความที่เริ่ม

- เข้าพัก

- ที่ถูกขโมย

- กลยุทธ์

- หรือ

- อย่างเช่น

- สรุป

- พรั่ง

- ระบบ

- เอา

- เป้า

- เป้าหมาย

- เทคนิค

- เทคโนโลยี

- พื้นที่

- ของพวกเขา

- เวลา

- ยักษ์

- ไปยัง

- เกินไป

- เครื่องมือ

- ไฟฉาย

- เทรนด์

- ใช้

- ผู้ใช้งาน

- มักจะ

- UTC

- ตัวแปร

- ต่างๆ

- เหยื่อ

- ผู้ที่ตกเป็นเหยื่อ

- อะไร

- ความหมายของ

- WHO

- จะ

- ชนะ

- คำ

- คุ้มค่า

- จะ

- คุณ

- ของคุณ

- ลมทะเล

- รหัสไปรษณีย์