ถอดความจากอเมซอน เป็นบริการของ AWS ที่ช่วยให้ลูกค้าแปลงคำพูดเป็นข้อความได้ทั้งในโหมดแบตช์หรือโหมดสตรีม ใช้การรู้จำคำพูดอัตโนมัติ (ASR) ที่ขับเคลื่อนด้วยการเรียนรู้ของเครื่อง การระบุภาษาอัตโนมัติ และเทคโนโลยีหลังการประมวลผล Amazon Transcribe สามารถใช้สำหรับการถอดเสียงการโทรฝ่ายดูแลลูกค้า การประชุมทางโทรศัพท์แบบหลายฝ่าย และข้อความเสียง รวมถึงการสร้างคำบรรยายสำหรับวิดีโอที่บันทึกไว้และวิดีโอสด เป็นต้น ในบล็อกโพสต์นี้ คุณจะได้เรียนรู้วิธีขับเคลื่อนแอปพลิเคชันของคุณด้วยความสามารถของ Amazon Transcribe ในลักษณะที่ตรงตามข้อกำหนดด้านความปลอดภัยของคุณ

ลูกค้าบางรายมอบข้อมูลที่เป็นความลับและเป็นกรรมสิทธิ์ของธุรกิจให้กับ Amazon Transcribe ในกรณีอื่นๆ เนื้อหาเสียงที่ประมวลผลโดย Amazon Transcribe อาจมีข้อมูลที่ละเอียดอ่อนซึ่งจำเป็นต้องได้รับการปกป้องเพื่อให้สอดคล้องกับกฎหมายและข้อบังคับท้องถิ่น ตัวอย่างของข้อมูลดังกล่าว ได้แก่ ข้อมูลที่สามารถระบุตัวบุคคลได้ (PII) ข้อมูลสุขภาพส่วนบุคคล (PHI) และข้อมูลอุตสาหกรรมบัตรชำระเงิน (PCI) ในส่วนต่อไปนี้ของบล็อก เราจะพูดถึงกลไกต่างๆ ที่ Amazon Transcribe มีเพื่อปกป้องข้อมูลลูกค้าทั้งระหว่างการส่งผ่านและที่ไม่ได้ใช้งาน เราแบ่งปันแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยเจ็ดประการต่อไปนี้เพื่อสร้างแอปพลิเคชันด้วย Amazon Transcribe ที่ตรงตามข้อกำหนดด้านความปลอดภัยและการปฏิบัติตามข้อกำหนดของคุณ:

- ใช้การปกป้องข้อมูลด้วย Amazon Transcribe

- สื่อสารผ่านเส้นทางเครือข่ายส่วนตัว

- ตรวจทานข้อมูลที่ละเอียดอ่อนหากจำเป็น

- ใช้บทบาท IAM สำหรับแอปพลิเคชันและบริการของ AWS ที่ต้องมีการเข้าถึง Amazon Transcribe

- ใช้การควบคุมการเข้าถึงแบบแท็ก

- ใช้เครื่องมือตรวจสอบ AWS

- เปิดใช้งานการกำหนดค่า AWS

แนวทางปฏิบัติที่ดีที่สุดต่อไปนี้เป็นแนวทางทั่วไปและไม่ได้แสดงถึงโซลูชันด้านความปลอดภัยที่สมบูรณ์ เนื่องจากแนวทางปฏิบัติที่ดีที่สุดเหล่านี้อาจไม่เหมาะสมหรือเพียงพอสำหรับสภาพแวดล้อมของคุณ ให้ใช้เป็นข้อพิจารณาที่เป็นประโยชน์มากกว่าที่จะกำหนด

แนวทางปฏิบัติที่ดีที่สุด 1 – ใช้การปกป้องข้อมูลด้วย Amazon Transcribe

Amazon Transcribe สอดคล้องกับ โมเดลความรับผิดชอบร่วมกันของ AWSซึ่งทำให้ความรับผิดชอบของ AWS ด้านความปลอดภัยของระบบคลาวด์แตกต่างจากความรับผิดชอบของลูกค้าด้านความปลอดภัยในระบบคลาวด์

AWS มีหน้าที่รับผิดชอบในการปกป้องโครงสร้างพื้นฐานระดับโลกที่รัน AWS Cloud ทั้งหมด ในฐานะลูกค้า คุณมีหน้าที่รับผิดชอบในการรักษาการควบคุมเนื้อหาของคุณที่โฮสต์บนโครงสร้างพื้นฐานนี้ เนื้อหานี้ประกอบด้วยการกำหนดค่าความปลอดภัยและงานการจัดการสำหรับบริการ AWS ที่คุณใช้ สำหรับข้อมูลเพิ่มเติมเกี่ยวกับความเป็นส่วนตัวของข้อมูล โปรดดูที่ คำถามที่พบบ่อยเกี่ยวกับความเป็นส่วนตัวของข้อมูล.

การปกป้องข้อมูลระหว่างทาง

การเข้ารหัสข้อมูลใช้เพื่อให้แน่ใจว่าการสื่อสารข้อมูลระหว่างแอปพลิเคชันของคุณกับ Amazon Transcribe ยังคงเป็นความลับ การใช้อัลกอริธึมการเข้ารหัสที่แข็งแกร่งช่วยปกป้องข้อมูลในขณะที่กำลังถ่ายโอน

Amazon Transcribe สามารถทำงานในโหมดใดโหมดหนึ่งจากสองโหมด:

- การถอดเสียงแบบสตรีมมิ่ง อนุญาตให้ถอดเสียงสตรีมสื่อแบบเรียลไทม์

- งานถอดเสียงเป็นชุด อนุญาตให้ถอดเสียงไฟล์เสียงโดยใช้งานอะซิงโครนัส

ในโหมดการถอดเสียงการสตรีม แอปพลิเคชันไคลเอ็นต์จะเปิดการเชื่อมต่อการสตรีมแบบสองทิศทางผ่าน HTTP/2 หรือ WebSockets แอปพลิเคชันจะส่งสตรีมเสียงไปยัง Amazon Transcribe และบริการตอบกลับด้วยสตรีมข้อความแบบเรียลไทม์ การเชื่อมต่อสตรีมมิ่งทั้ง HTTP/2 และ WebSockets สร้างขึ้นผ่าน Transport Layer Security (TLS) ซึ่งเป็นโปรโตคอลการเข้ารหัสที่ได้รับการยอมรับอย่างกว้างขวาง TLS ให้การรับรองความถูกต้องและการเข้ารหัสข้อมูลระหว่างทางโดยใช้ใบรับรอง AWS เราขอแนะนำให้ใช้ TLS 1.2 หรือใหม่กว่า

ในโหมดการถอดเสียงเป็นชุด จะต้องใส่ไฟล์เสียงลงในไฟล์ บริการจัดเก็บข้อมูลอย่างง่ายของ Amazon (Amazon S3) ถัง. จากนั้นงานการถอดเสียงเป็นชุดที่อ้างอิงถึง S3 URI ของไฟล์นี้จะถูกสร้างขึ้นใน Amazon Transcribe ทั้ง Amazon Transcribe ในโหมดแบตช์และ Amazon S3 ใช้ HTTP/1.1 บน TLS เพื่อปกป้องข้อมูลระหว่างทาง

คำขอทั้งหมดที่ส่งไปยัง Amazon Transcribe ผ่าน HTTP และ WebSockets จะต้องได้รับการตรวจสอบสิทธิ์โดยใช้ ลายเซ็น AWS เวอร์ชัน 4. ขอแนะนำให้ใช้ Signature เวอร์ชัน 4 เพื่อตรวจสอบสิทธิ์คำขอ HTTP ไปยัง Amazon S3 เช่นกัน แม้ว่าจะตรวจสอบสิทธิ์กับรุ่นเก่ากว่าก็ตาม ลายเซ็นรุ่น 2 ยังสามารถทำได้ในบางภูมิภาคของ AWS แอปพลิเคชันจะต้องมีข้อมูลรับรองที่ถูกต้องเพื่อลงนามคำขอ API ไปยังบริการของ AWS

การปกป้องข้อมูลที่เหลือ

Amazon Transcribe ในโหมดแบตช์ใช้บัคเก็ต S3 เพื่อจัดเก็บทั้งไฟล์เสียงอินพุตและไฟล์การถอดเสียงเอาต์พุต ลูกค้าใช้บัคเก็ต S3 เพื่อจัดเก็บไฟล์เสียงอินพุต และขอแนะนำเป็นอย่างยิ่งให้เปิดใช้งานการเข้ารหัสบนบัคเก็ตนี้ Amazon Transcribe รองรับวิธีการเข้ารหัส S3 ต่อไปนี้:

ทั้งสองวิธีเข้ารหัสข้อมูลลูกค้าขณะที่เขียนลงดิสก์ และถอดรหัสเมื่อคุณเข้าถึงข้อมูลโดยใช้หนึ่งในบล็อกไซเฟอร์ที่แข็งแกร่งที่สุดที่มีอยู่: GCM Advanced Encryption Standard (AES-256) 256 บิต เมื่อใช้ SSE-S3 คีย์การเข้ารหัสจะได้รับการจัดการ และหมุนเวียนโดยบริการ Amazon S3 เป็นประจำ เพื่อความปลอดภัยและการปฏิบัติตามข้อกำหนดเพิ่มเติม SSE-KMS ช่วยให้ลูกค้าสามารถควบคุมคีย์การเข้ารหัสผ่านทาง บริการจัดการคีย์ AWS (AWS KMS) AWS KMS ให้การควบคุมการเข้าถึงเพิ่มเติม เนื่องจากคุณต้องมีสิทธิ์ในการใช้คีย์ KMS ที่เหมาะสมเพื่อเข้ารหัสและถอดรหัสออบเจ็กต์ในบัคเก็ต S3 ที่กำหนดค่าด้วย SSE-KMS นอกจากนี้ SSE-KMS ยังมอบความสามารถในการติดตามการตรวจสอบให้กับลูกค้า ซึ่งจะเก็บบันทึกว่าใครใช้คีย์ KMS ของคุณและเมื่อใด

การถอดเสียงเอาต์พุตสามารถจัดเก็บไว้ในบัคเก็ต S3 เดียวกันหรืออื่นที่ลูกค้าเป็นเจ้าของได้ ในกรณีนี้ จะใช้ตัวเลือกการเข้ารหัส SSE-S3 และ SSE-KMS เดียวกัน อีกทางเลือกหนึ่งสำหรับเอาต์พุต Amazon Transcribe ในโหมดแบตช์คือการใช้บัคเก็ต S3 ที่จัดการโดยบริการ จากนั้นข้อมูลเอาต์พุตจะถูกใส่ไว้ในบัคเก็ต S3 ที่ปลอดภัยซึ่งจัดการโดยบริการ Amazon Transcribe และคุณจะได้รับ URI ชั่วคราวที่สามารถใช้เพื่อดาวน์โหลดการถอดเสียงของคุณได้

Amazon Transcribe ใช้การเข้ารหัส ร้านค้า Amazon Elastic Block (Amazon EBS) ปริมาณเพื่อจัดเก็บข้อมูลลูกค้าชั่วคราวระหว่างการประมวลผลสื่อ ข้อมูลลูกค้าจะถูกล้างข้อมูลสำหรับทั้งกรณีที่เสร็จสมบูรณ์และล้มเหลว

แนวทางปฏิบัติที่ดีที่สุด 2 – สื่อสารผ่านเส้นทางเครือข่ายส่วนตัว

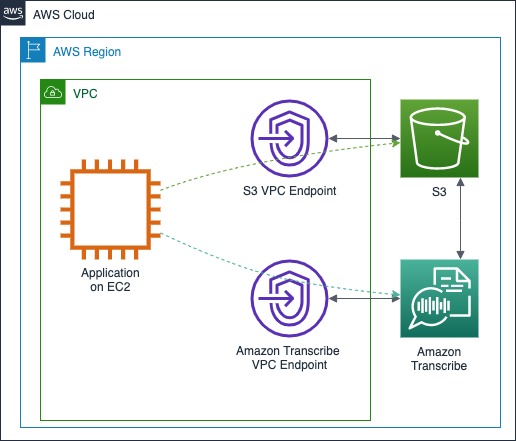

ลูกค้าจำนวนมากพึ่งพาการเข้ารหัสระหว่างการส่งเพื่อสื่อสารกับ Amazon Transcribe ผ่านทางอินเทอร์เน็ตอย่างปลอดภัย อย่างไรก็ตาม สำหรับบางแอปพลิเคชัน การเข้ารหัสข้อมูลระหว่างทางอาจไม่เพียงพอที่จะตอบสนองข้อกำหนดด้านความปลอดภัย ในบางกรณี ข้อมูลจำเป็นต้องไม่ผ่านเครือข่ายสาธารณะ เช่น อินเทอร์เน็ต นอกจากนี้ อาจมีข้อกำหนดสำหรับแอปพลิเคชันที่จะปรับใช้ในสภาพแวดล้อมส่วนตัวที่ไม่ได้เชื่อมต่อกับอินเทอร์เน็ต เพื่อให้เป็นไปตามข้อกำหนดเหล่านี้ ให้ใช้ อินเทอร์เฟซปลายทาง VPC ขับเคลื่อนด้วย AWS PrivateLink.

แผนภาพสถาปัตยกรรมต่อไปนี้สาธิตกรณีการใช้งานที่มีการปรับใช้แอปพลิเคชัน Amazon EC2. EC2 instance ที่กำลังเรียกใช้แอปพลิเคชันไม่สามารถเข้าถึงอินเทอร์เน็ตและกำลังสื่อสารกับ Amazon Transcribe และ Amazon S3 ผ่านตำแหน่งข้อมูล VPC ของอินเทอร์เฟซ

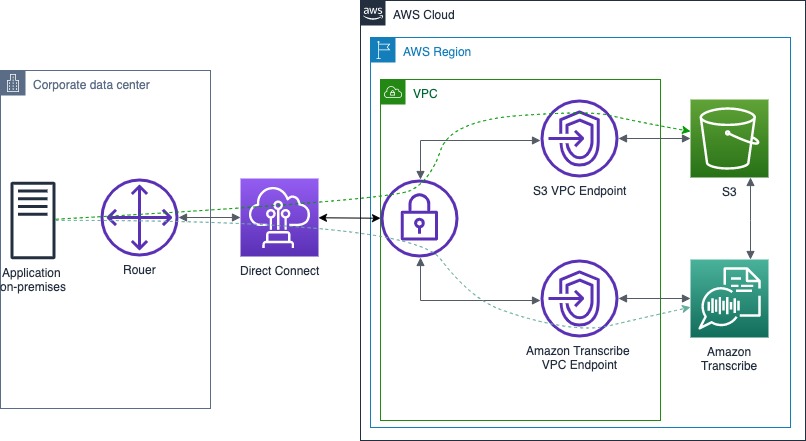

ในบางสถานการณ์ แอปพลิเคชันที่สื่อสารกับ Amazon Transcribe อาจถูกปรับใช้ในศูนย์ข้อมูลภายในองค์กร อาจมีข้อกำหนดด้านความปลอดภัยหรือการปฏิบัติตามข้อกำหนดเพิ่มเติมที่กำหนดว่าข้อมูลที่แลกเปลี่ยนกับ Amazon Transcribe จะต้องไม่ส่งผ่านเครือข่ายสาธารณะ เช่น อินเทอร์เน็ต ในกรณีนี้การเชื่อมต่อส่วนตัวผ่านทาง AWS Direct Connect สามารถใช้ได้. แผนภาพต่อไปนี้แสดงสถาปัตยกรรมที่อนุญาตให้แอปพลิเคชันภายในองค์กรสื่อสารกับ Amazon Transcribe โดยไม่ต้องเชื่อมต่อกับอินเทอร์เน็ต

แนวปฏิบัติที่ดีที่สุด 3 – ตรวจทานข้อมูลที่ละเอียดอ่อนหากจำเป็น

กรณีการใช้งานและสภาพแวดล้อมด้านกฎระเบียบบางอย่างอาจจำเป็นต้องลบข้อมูลที่ละเอียดอ่อนออกจากข้อความถอดเสียงและไฟล์เสียง Amazon Transcribe รองรับการระบุและการแก้ไขข้อมูลส่วนบุคคล (PII) เช่น ชื่อ ที่อยู่ หมายเลขประกันสังคม และอื่นๆ ความสามารถนี้สามารถใช้เพื่อช่วยให้ลูกค้าปฏิบัติตามข้อกำหนดของอุตสาหกรรมบัตรชำระเงิน (PCI) ได้โดยการแก้ไข PII เช่น หมายเลขบัตรเครดิตหรือบัตรเดบิต วันหมดอายุ และรหัสยืนยันบัตรสามหลัก (CVV) การถอดเสียงที่มีข้อมูลที่แก้ไขแล้วจะมี PII แทนที่ด้วยตัวยึดตำแหน่งในวงเล็บเหลี่ยมเพื่อระบุว่า PII ประเภทใดที่ถูกแก้ไข การถอดเสียงแบบสตรีมรองรับความสามารถเพิ่มเติมในการระบุเฉพาะ PII และติดป้ายกำกับโดยไม่ต้องเขียนทับ ประเภทของ PII ที่แก้ไขโดย Amazon Transcribe จะแตกต่างกันไประหว่างการถอดเสียงเป็นชุดและการสตรีม อ้างถึง การแก้ไข PII ในงานแบทช์ของคุณ และ การแก้ไขหรือระบุ PII ในสตรีมแบบเรียลไทม์ .

ผู้เชี่ยวชาญ Amazon Transcribe การวิเคราะห์การโทร API มีความสามารถในตัวในการแก้ไข PII ทั้งในสำเนาข้อความและไฟล์เสียง API นี้ใช้โมเดลการประมวลผลคำพูดเป็นข้อความและภาษาธรรมชาติ (NLP) เฉพาะทางที่ได้รับการฝึกอบรมมาโดยเฉพาะเพื่อทำความเข้าใจการบริการลูกค้าและการโทรเพื่อการขาย สำหรับกรณีการใช้งานอื่น ๆ คุณสามารถใช้ โซลูชันนี้ เพื่อตรวจทาน PII จากไฟล์เสียงด้วย Amazon Transcribe

แนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยเพิ่มเติมของ Amazon Transcribe

แนวปฏิบัติที่ดีที่สุด 4 – ใช้ บทบาท IAM สำหรับแอปพลิเคชันและบริการของ AWS ที่ต้องมีการเข้าถึง Amazon Transcribe เมื่อคุณใช้บทบาท คุณไม่จำเป็นต้องแจกจ่ายข้อมูลประจำตัวระยะยาว เช่น รหัสผ่านหรือคีย์การเข้าถึง ไปยังอินสแตนซ์ EC2 หรือบริการของ AWS บทบาท IAM สามารถให้สิทธิ์ชั่วคราวที่แอปพลิเคชันสามารถใช้เมื่อส่งคำขอไปยังทรัพยากร AWS

แนวปฏิบัติที่ดีที่สุด 5 – ใช้ การควบคุมการเข้าถึงตามแท็ก. คุณสามารถใช้แท็กเพื่อควบคุมการเข้าถึงภายในบัญชี AWS ของคุณได้ ใน Amazon Transcribe คุณสามารถเพิ่มแท็กในงานถอดเสียง คำศัพท์ที่กำหนดเอง ตัวกรองคำศัพท์ที่กำหนดเอง และโมเดลภาษาที่กำหนดเองได้

แนวปฏิบัติที่ดีที่สุด 6 – ใช้เครื่องมือตรวจสอบ AWS. การตรวจสอบเป็นส่วนสำคัญในการรักษาความน่าเชื่อถือ ความปลอดภัย ความพร้อมใช้งาน และประสิทธิภาพของ Amazon Transcribe และโซลูชัน AWS ของคุณ คุณสามารถ ตรวจสอบ Amazon Transcribe โดยใช้ AWS CloudTrail และ อเมซอน คลาวด์วอตช์.

แนวปฏิบัติที่ดีที่สุด 7 – ทำให้สามารถ การกำหนดค่า AWS. AWS Config ช่วยให้คุณสามารถประเมิน ตรวจสอบ และประเมินการกำหนดค่าทรัพยากร AWS ของคุณได้ เมื่อใช้ AWS Config คุณสามารถตรวจสอบการเปลี่ยนแปลงการกำหนดค่าและความสัมพันธ์ระหว่างทรัพยากร AWS ตรวจสอบประวัติการกำหนดค่าทรัพยากรโดยละเอียด และพิจารณาการปฏิบัติตามโดยรวมของคุณกับการกำหนดค่าที่ระบุในหลักเกณฑ์ภายในของคุณ วิธีนี้ช่วยให้คุณตรวจสอบการปฏิบัติตามข้อกำหนด การวิเคราะห์ความปลอดภัย การจัดการการเปลี่ยนแปลง และการแก้ไขปัญหาการปฏิบัติงานได้ง่ายขึ้น

การตรวจสอบการปฏิบัติตามข้อกำหนดสำหรับ Amazon Transcribe

แอปพลิเคชันที่คุณสร้างบน AWS อาจอยู่ภายใต้โปรแกรมการปฏิบัติตามข้อกำหนด เช่น SOC, PCI, FedRAMP และ HIPAA AWS ใช้ผู้ตรวจสอบจากภายนอกเพื่อประเมินบริการของตนว่าสอดคล้องกับโปรแกรมต่างๆ AWS สิ่งประดิษฐ์ ช่วยให้คุณสามารถ ดาวน์โหลดรายงานการตรวจสอบบุคคลที่สาม.

หากต้องการทราบว่าบริการของ AWS อยู่ภายในขอบเขตของโปรแกรมการปฏิบัติตามข้อกำหนดเฉพาะหรือไม่ โปรดดูที่ บริการของ AWS อยู่ในขอบเขตตามโปรแกรมการปฏิบัติตามข้อกำหนด. สำหรับข้อมูลและทรัพยากรเพิ่มเติมที่ AWS มอบให้เพื่อช่วยลูกค้าในการปฏิบัติตามข้อกำหนด โปรดดูที่ การตรวจสอบการปฏิบัติตามข้อกำหนดสำหรับ Amazon Transcribe และ ทรัพยากรการปฏิบัติตามข้อกำหนดของ AWS.

สรุป

ในโพสต์นี้ คุณได้เรียนรู้เกี่ยวกับกลไกการรักษาความปลอดภัย แนวทางปฏิบัติที่ดีที่สุด และรูปแบบสถาปัตยกรรมต่างๆ ที่พร้อมให้คุณสร้างแอปพลิเคชันที่ปลอดภัยด้วย Amazon Transcribe คุณสามารถปกป้องข้อมูลที่ละเอียดอ่อนของคุณทั้งระหว่างการส่งผ่านและขณะพักด้วยการเข้ารหัสที่รัดกุม การปกปิด PII สามารถใช้เพื่อเปิดใช้งานการลบข้อมูลส่วนบุคคลออกจากใบรับรองผลการเรียนของคุณ หากคุณไม่ต้องการประมวลผลและจัดเก็บข้อมูลดังกล่าว ตำแหน่งข้อมูล VPC และ Direct Connect ช่วยให้คุณสร้างการเชื่อมต่อส่วนตัวระหว่างแอปพลิเคชันของคุณกับบริการ Amazon Transcribe นอกจากนี้เรายังมีข้อมูลอ้างอิงที่จะช่วยให้คุณตรวจสอบการปฏิบัติตามข้อกำหนดของแอปพลิเคชันของคุณโดยใช้ Amazon Transcribe กับโปรแกรมต่างๆ เช่น SOC, PCI, FedRAMP และ HIPAA

ในขั้นตอนถัดไป ให้ลองดู เริ่มต้นใช้งาน Amazon Transcribe เพื่อเริ่มใช้บริการได้อย่างรวดเร็ว อ้างถึง เอกสารประกอบของ Amazon Transcribe เพื่อเจาะลึกรายละเอียดการบริการ และปฏิบัติตาม Amazon Transcribe บนบล็อก AWS Machine Learning เพื่อติดตามความสามารถใหม่และกรณีการใช้งานของ Amazon Transcribe ให้ทันสมัยอยู่เสมอ

เกี่ยวกับผู้เขียน

อเล็กซ์ บูลัตคิน เป็นสถาปนิกโซลูชันที่ AWS เขาสนุกกับการช่วยผู้ให้บริการด้านการสื่อสารสร้างโซลูชันที่เป็นนวัตกรรมใน AWS ที่กำลังกำหนดนิยามใหม่ของอุตสาหกรรมโทรคมนาคม เขามีความหลงใหลในการทำงานร่วมกับลูกค้าเพื่อนำพลังของบริการ AWS AI มาสู่แอปพลิเคชันของพวกเขา Alex อาศัยอยู่ในเขตเมืองใหญ่ของเดนเวอร์ และชอบเดินป่า เล่นสกี และสโนว์บอร์ด

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/

- :มี

- :เป็น

- :ไม่

- :ที่ไหน

- $ ขึ้น

- 1

- 100

- 7

- a

- เกี่ยวกับเรา

- ได้รับการยอมรับ

- เข้า

- บัญชี

- บรรลุ

- ที่เพิ่ม

- เพิ่มเติม

- ข้อมูลเพิ่มเติม

- ที่อยู่

- สูง

- กับ

- AI

- บริการ AI

- อเล็กซ์

- อัลกอริทึม

- ทั้งหมด

- อนุญาต

- ช่วยให้

- ด้วย

- แม้ว่า

- อเมซอน

- ถอดความจากอเมซอน

- Amazon Web Services

- an

- การวิเคราะห์

- และ

- อื่น

- ใด

- API

- การใช้งาน

- การใช้งาน

- ใช้

- เหมาะสม

- ในเชิงสถาปัตยกรรม

- สถาปัตยกรรม

- เป็น

- AREA

- AS

- ประเมินผล

- At

- เสียง

- การตรวจสอบบัญชี

- การตรวจสอบบัญชี

- ผู้สอบบัญชี

- รับรองความถูกต้อง

- รับรองความถูกต้อง

- การยืนยันตัวตน

- อัตโนมัติ

- ความพร้อมใช้งาน

- ใช้ได้

- AWS

- AWS Machine Learning AWS

- ตาม

- BE

- เพราะ

- กำลัง

- ที่ดีที่สุด

- ปฏิบัติที่ดีที่สุด

- ระหว่าง

- แบบสองทิศทาง

- ปิดกั้น

- บล็อก

- ทั้งสอง

- การนำ

- สร้าง

- การก่อสร้าง

- built-in

- ธุรกิจ

- by

- โทรศัพท์

- โทร

- CAN

- ความสามารถในการ

- ความสามารถ

- บัตร

- ซึ่ง

- กรณี

- กรณี

- ศูนย์

- ใบรับรอง

- เปลี่ยนแปลง

- การเปลี่ยนแปลง

- ตรวจสอบ

- ไคลเอนต์

- เมฆ

- รหัส

- สื่อสาร

- การติดต่อสื่อสาร

- การสื่อสาร

- สมบูรณ์

- การปฏิบัติตาม

- ปฏิบัติตาม

- การประชุม

- ลับ

- องค์ประกอบ

- การกำหนดค่า

- เชื่อมต่อ

- งานที่เชื่อมต่อ

- การเชื่อมต่อ

- การเชื่อมต่อ

- การเชื่อมต่อ

- การพิจารณา

- บรรจุ

- เนื้อหา

- ควบคุม

- การควบคุม

- แปลง

- ไทม์ไลน์การ

- หน้าปก

- ที่สร้างขึ้น

- หนังสือรับรอง

- เครดิต

- การเข้ารหัสลับ

- ประเพณี

- ลูกค้า

- ข้อมูลลูกค้า

- บริการลูกค้า

- ลูกค้า

- ไซเฟอร์

- ข้อมูล

- ศูนย์ข้อมูล

- ความเป็นส่วนตัวของข้อมูล

- การป้องกันข้อมูล

- วันที่

- หักบัญชี

- บัตรเดบิต

- ถอดรหัส

- ลึก

- แสดงให้เห็นถึง

- เดนเวอร์

- นำไปใช้

- รายละเอียด

- รายละเอียด

- กำหนด

- แผนภาพ

- ต่าง

- โดยตรง

- กระจาย

- การดำน้ำ

- do

- ทำ

- Dont

- ดาวน์โหลด

- ในระหว่าง

- ทั้ง

- ทำให้สามารถ

- ช่วยให้

- การเข้ารหัสลับ

- ที่มีการเข้ารหัส

- การเข้ารหัสลับ

- สิ่งแวดล้อม

- สภาพแวดล้อม

- สร้าง

- ที่จัดตั้งขึ้น

- ประเมินค่า

- ตัวอย่าง

- แลกเปลี่ยน

- การหมดอายุ

- ความล้มเหลว

- สองสาม

- เนื้อไม่มีมัน

- ไฟล์

- ฟิลเตอร์

- หา

- ชื่อจริง

- ปฏิบัติตาม

- ดังต่อไปนี้

- สำหรับ

- ราคาเริ่มต้นที่

- General

- รุ่น

- จะช่วยให้

- เหตุการณ์ที่

- แนวทาง

- มี

- he

- สุขภาพ

- ข้อมูลสุขภาพ

- ช่วย

- เป็นประโยชน์

- การช่วยเหลือ

- อย่างสูง

- ธุดงค์

- ประวัติศาสตร์

- เป็นเจ้าภาพ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- อย่างไรก็ตาม

- HTML

- ที่ http

- HTTPS

- ระบุตัวตนได้

- ประจำตัว

- แยกแยะ

- ระบุ

- if

- ภาพ

- สำคัญ

- in

- ในอื่น ๆ

- รวมถึง

- การแสดง

- อุตสาหกรรม

- ข้อมูล

- โครงสร้างพื้นฐาน

- นวัตกรรม

- อินพุต

- ภายใน

- ตัวอย่าง

- อินเตอร์เฟซ

- ภายใน

- อินเทอร์เน็ต

- เข้าไป

- สอบสวน

- IT

- ITS

- การสัมภาษณ์

- งาน

- jpg

- เพียงแค่

- เก็บ

- เก็บ

- คีย์

- กุญแจ

- ฉลาก

- ภาษา

- ต่อมา

- กฎหมาย

- กฎหมายและข้อบังคับ

- ชั้น

- เรียนรู้

- ได้เรียนรู้

- การเรียนรู้

- ยอดไลก์

- สด

- ในประเทศ

- ระยะยาว

- เครื่อง

- เรียนรู้เครื่อง

- การบำรุงรักษา

- ทำ

- การจัดการ

- การจัดการ

- อาณัติ

- อาจ..

- กลไก

- ภาพบรรยากาศ

- พบ

- มีคุณสมบัติตรงตาม

- ข้อความ

- วิธีการ

- อาจ

- โหมด

- โมเดล

- โหมด

- การตรวจสอบ

- ข้อมูลเพิ่มเติม

- หลายฝ่าย

- ต้อง

- ชื่อ

- ชื่อ

- โดยธรรมชาติ

- ประมวลผลภาษาธรรมชาติ

- ความต้องการ

- เครือข่าย

- เครือข่าย

- ใหม่

- ถัดไป

- NLP

- จำนวน

- ตัวเลข

- วัตถุ

- of

- เก่ากว่า

- on

- ONE

- เพียง

- เปิด

- ทำงาน

- การดำเนินงาน

- ตัวเลือกเสริม (Option)

- Options

- or

- ใบสั่ง

- อื่นๆ

- ออก

- เอาท์พุต

- เกิน

- ทั้งหมด

- ส่วนหนึ่ง

- หลงใหล

- รหัสผ่าน

- รูปแบบ

- การชำระเงิน

- บัตรชำระเงิน

- การปฏิบัติ

- สิทธิ์

- ส่วนบุคคล

- ส่วนตัว

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ภาพเหมือน

- เป็นไปได้

- โพสต์

- อำนาจ

- ขับเคลื่อน

- การปฏิบัติ

- การปฏิบัติ

- ความเป็นส่วนตัว

- ส่วนตัว

- กระบวนการ

- แปรรูปแล้ว

- การประมวลผล

- โปรแกรม

- เป็นเจ้าของ

- ป้องกัน

- การป้องกัน

- ปกป้อง

- การป้องกัน

- ช่วยปกป้อง

- โปรโตคอล

- ให้

- ผู้ให้บริการ

- ให้

- สาธารณะ

- ใส่

- อย่างรวดเร็ว

- ค่อนข้าง

- จริง

- เรียลไทม์

- การรับรู้

- แนะนำ

- แนะนำ

- บันทึก

- บันทึก

- redacted

- Redefining

- อ้างอิง

- การอ้างอิง

- อ้างอิง

- ภูมิภาค

- ภูมิภาค

- สม่ำเสมอ

- กฎระเบียบ

- หน่วยงานกำกับดูแล

- ความสัมพันธ์

- ความเชื่อถือได้

- วางใจ

- ซากศพ

- การกำจัด

- แทนที่

- แสดง

- การร้องขอ

- ต้องการ

- จำเป็นต้องใช้

- ความต้องการ

- ความต้องการ

- ทรัพยากร

- แหล่งข้อมูล

- ความรับผิดชอบ

- รับผิดชอบ

- REST

- ทบทวน

- บทบาท

- บทบาท

- วิ่ง

- ทำงาน

- ขาย

- เดียวกัน

- สถานการณ์

- ขอบเขต

- ส่วน

- ปลอดภัย

- อย่างปลอดภัย

- ความปลอดภัย

- เห็น

- ส่ง

- มีความละเอียดอ่อน

- เซิร์ฟเวอร์

- บริการ

- ผู้ให้บริการ

- บริการ

- เจ็ด

- Share

- ที่ใช้ร่วมกัน

- แสดงให้เห็นว่า

- ลงชื่อ

- ลายเซ็น

- ง่าย

- ลดความซับซ้อน

- So

- สังคม

- ทางออก

- โซลูชัน

- บาง

- เฉพาะ

- โดยเฉพาะ

- เฉพาะ

- ที่ระบุไว้

- การพูด

- การรู้จำเสียง

- คำพูดเป็นข้อความ

- สี่เหลี่ยม

- มาตรฐาน

- เริ่มต้น

- ข้อความที่เริ่ม

- ขั้นตอน

- การเก็บรักษา

- จัดเก็บ

- เก็บไว้

- กระแส

- ที่พริ้ว

- แข็งแรง

- นฤดม

- หรือ

- อย่างเช่น

- เพียงพอ

- จัดหาอุปกรณ์

- สนับสนุน

- รองรับ

- แน่ใจ

- งาน

- เทคโนโลยี

- โทรคมนาคม

- ชั่วคราว

- ข้อความ

- กว่า

- ที่

- พื้นที่

- ของพวกเขา

- พวกเขา

- แล้วก็

- ที่นั่น

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- พวกเขา

- ของบุคคลที่สาม

- นี้

- เวลา

- ไปยัง

- แกะรอย

- ผ่านการฝึกอบรม

- สำเนา

- การขนส่ง

- การขนส่ง

- สำรวจ

- สอง

- ชนิด

- ชนิด

- เข้าใจ

- ใช้

- ใช้กรณี

- มือสอง

- ใช้

- การใช้

- ถูกต้อง

- ตรวจสอบความถูกต้อง

- การตรวจสอบ

- ต่างๆ

- แตกต่าง

- การตรวจสอบ

- รุ่น

- ผ่านทาง

- วิดีโอ

- ไดรฟ์

- ต้องการ

- คือ

- ทาง..

- we

- เว็บ

- บริการเว็บ

- ดี

- อะไร

- เมื่อ

- ที่

- ในขณะที่

- WHO

- อย่างกว้างขวาง

- จะ

- กับ

- ภายใน

- ไม่มี

- การทำงาน

- เขียน

- คุณ

- ของคุณ

- ลมทะเล