การดำเนินการ LockBit ransomware-as-a-service (RaaS) ได้เปิดตัวไซต์ที่รั่วไหลอีกครั้ง เพียงหนึ่งสัปดาห์หลังจากนั้น การดำเนินการลบออกที่มีการประสานงาน จากการบังคับใช้กฎหมายทั่วโลก

เมื่อวันที่ 19 กุมภาพันธ์ “Operation Cronos Taskforce” ซึ่งประกอบด้วย FBI, Europol และสำนักงานอาชญากรรมแห่งชาติ (NCA) ของสหราชอาณาจักร รวมถึงหน่วยงานอื่นๆ ได้ดำเนินการครั้งใหญ่ อ้างอิงจากสำนักงานอาชญากรรมแห่งชาติของสหราชอาณาจักร (NCA)หน่วยงานเฉพาะกิจได้รื้อโครงสร้างพื้นฐานที่กระจายอยู่ในสามประเทศ รวมถึงเซิร์ฟเวอร์หลายสิบเครื่อง มันยึดรหัสและข้อมูลอันมีค่าอื่นๆ ขุมข้อมูลที่ขโมยไปจากเหยื่อ และคีย์ถอดรหัสที่เกี่ยวข้องมากกว่า 1,000 รายการ มันทำลายเว็บไซต์รั่วไหลของกลุ่ม และพอร์ทัลพันธมิตร แช่แข็งบัญชีสกุลเงินดิจิทัลมากกว่า 200 บัญชี จับกุมชาวโปแลนด์และยูเครน XNUMX คน และฟ้องร้องชาวรัสเซีย XNUMX คน

โฆษก กสทช สรุปเมื่อวันที่ 26 กุมภาพันธ์โดยบอกกับรอยเตอร์ว่ากลุ่มนี้ “ยังคงถูกโจมตีอย่างสมบูรณ์”

อย่างไรก็ตาม บุคคลดังกล่าวเสริมว่า “งานของเราในการกำหนดเป้าหมายและขัดขวางพวกเขายังคงดำเนินต่อไป”

อันที่จริง Operation Cronos อาจไม่ครอบคลุมเท่าที่เห็นในตอนแรก แม้ว่าหน่วยงานบังคับใช้กฎหมายสามารถสร้างความเสียหายให้กับโครงสร้างพื้นฐานหลักของ LockBit ได้ ผู้นำยอมรับในจดหมายแต่ระบบสำรองข้อมูลยังคงไม่เปลี่ยนแปลง ทำให้การดำเนินการสามารถฟื้นตัวได้อย่างรวดเร็ว

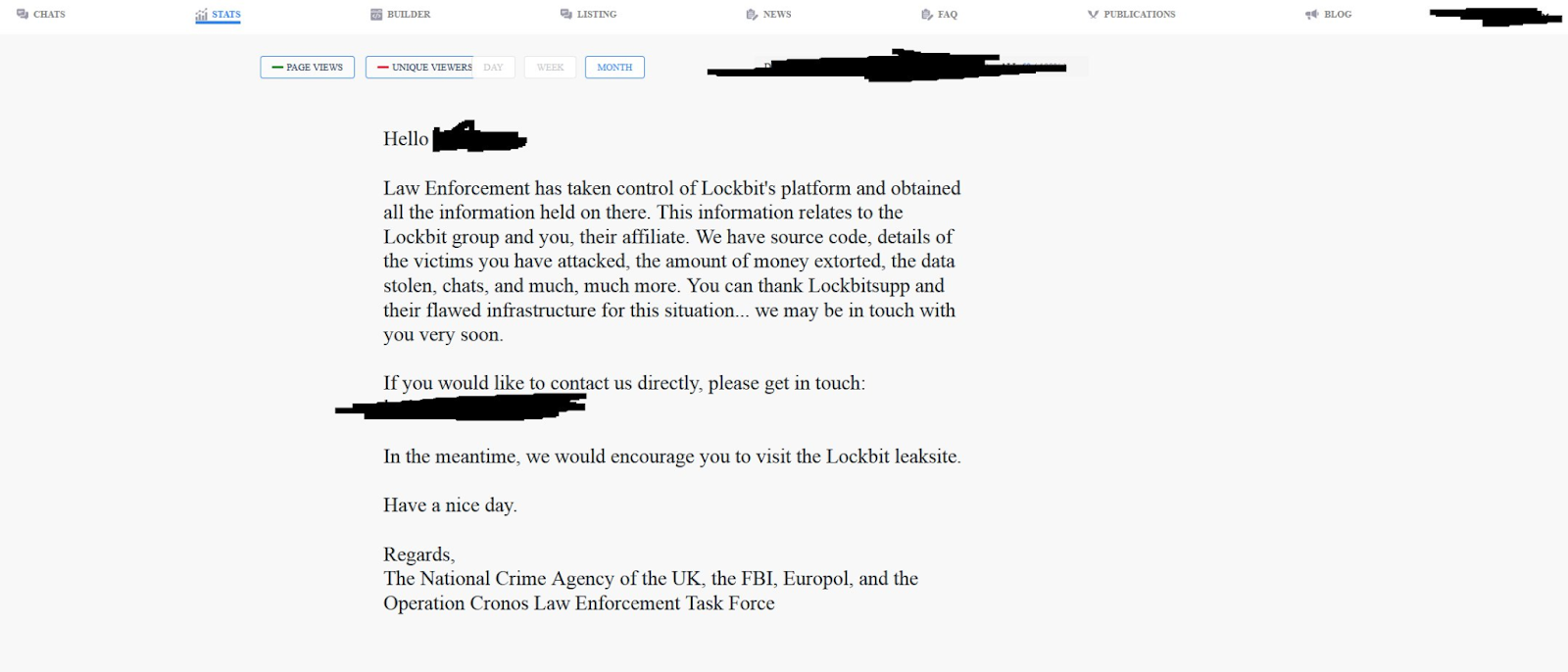

ข้อความทิ้งไว้บนพอร์ทัลพันธมิตรของ LockBit ที่มา: vx-underground ผ่าน X (ชื่อเดิม Twitter)

“ท้ายที่สุดแล้ว การบังคับใช้กฎหมายส่งผลกระทบต่อพวกเขาอย่างมาก” Michael McPherson อดีตสายลับพิเศษของ FBI ซึ่งปัจจุบันดำรงตำแหน่งรองประธานอาวุโสฝ่ายปฏิบัติการด้านเทคนิคของ ReliaQuest กล่าว “ฉันไม่คิดว่าจะมีใครไร้เดียงสาพอที่จะบอกว่ามันเป็นตะปูในโลงศพสำหรับกลุ่มนี้ แต่นี่มันเป็นการทุบร่างกาย”

เรื่องราวของ LockBit

ขอแนะนำให้ทักทายผู้นำของ LockBit ด้วยความสงสัย “เช่นเดียวกับคนเหล่านี้จำนวนมากในพื้นที่แรนซัมแวร์ เขามีอีโก้ค่อนข้างมาก เขามีความผันผวนเล็กน้อย. และเป็นที่รู้กันว่าเขาจะเล่าเรื่องที่ค่อนข้างสูงเมื่อเหมาะสมกับวัตถุประสงค์ของเขา” Kurtis Minder ผู้เจรจาเรื่องแรนซัมแวร์และผู้ร่วมก่อตั้งและซีอีโอของ GroupSense กล่าว

อย่างไรก็ตาม ในจดหมายของเขา บุคคลนั้นที่ Minder อ้างถึงว่า “Alex” ใช้น้ำเสียงที่ถ่อมตัวอย่างเห็นได้ชัด

“เนื่องจากความประมาทเลินเล่อส่วนตัวและการขาดความรับผิดชอบของฉัน ฉันจึงผ่อนคลายและไม่ได้อัปเดต PHP ทันเวลา” หัวหน้าแรนซัมแวร์เขียนโดยอ้างถึงข้อบกพร่อง PHP ที่สำคัญ 9.8 จาก 10 คะแนน CVSS CVE-2023-3824 “เป็นผลให้สามารถเข้าถึงเซิร์ฟเวอร์หลักทั้งสองที่ติดตั้ง PHP เวอร์ชันนี้ไว้ได้ ฉันรู้ว่ามันอาจจะไม่ใช่ CVE นี้ แต่เป็นอย่างอื่นเช่น 0day สำหรับ PHP แต่ฉันไม่แน่ใจ 100%”

เขากล่าวเสริมว่า “เซิร์ฟเวอร์อื่นๆ ทั้งหมดที่มีบล็อกสำรองที่ไม่ได้ติดตั้ง PHP จะไม่ได้รับผลกระทบ และจะยังคงให้ข้อมูลที่ถูกขโมยจากบริษัทที่ถูกโจมตีต่อไป” อันที่จริง ต้องขอบคุณความซ้ำซ้อนนี้ เว็บไซต์ที่รั่วไหลของ LockBit จึงได้รับการสำรองและดำเนินการหลังจากผ่านไปหนึ่งสัปดาห์ โดยมีเหยื่อหลายสิบราย: แพลตฟอร์มการให้ยืม เครือข่ายห้องปฏิบัติการทันตกรรมระดับชาติ และที่โดดเด่นที่สุดคือ Fulton County, Georgia ซึ่งอดีตประธานาธิบดี Trump อยู่ กำลังอยู่ในการต่อสู้ทางกฎหมาย

ที่มา: Bitdefender

การดำเนินการบังคับใช้กฎหมายมีผลกระทบหรือไม่?

เป็นเวลาหลายปีแล้วที่หน่วยงานบังคับใช้กฎหมายของสหรัฐอเมริกาและสหภาพยุโรปพาดหัวข่าวเกี่ยวกับการจู่โจมปฏิบัติการแรนซัมแวร์หลัก ๆ ที่มีชื่อเสียง: รัง, อัลฟ่าวี/แบล็คแคท, แร็กนาร์ ล็อคเกอร์และอื่นๆ ซึ่งทั้งๆที่มีความพยายามเหล่านี้ แรนซั่มแวร์ยังคงเพิ่มขึ้นอย่างต่อเนื่อง อาจกระตุ้นให้เกิดความไม่แยแสในบางคน

แต่หลังจากการโจมตีดังกล่าว McPherson อธิบายว่า "กลุ่มเหล่านี้ยังไม่ได้ถูกสร้างขึ้นใหม่ หรือพวกเขาก็ฟื้นตัวได้ด้วยวิธีที่เล็กกว่า เช่นเดียวกับ Hive ยังไม่สามารถกลับมาได้ - มีความสนใจ แต่มันก็ไม่เกิดขึ้นจริง”

แม้ว่าหน่วยงานบังคับใช้กฎหมายจะไม่ได้ล้าง LockBit ออกไปโดยสิ้นเชิง แต่ก็ยังมีแนวโน้มที่จะทำให้แฮกเกอร์ได้รับอันตรายอย่างมาก ตัวอย่างเช่น Minder ชี้ให้เห็นว่า “เห็นได้ชัดว่าพวกเขาสามารถเข้าถึงข้อมูลของบริษัทในเครือบางส่วนได้” ซึ่งทำให้เจ้าหน้าที่มีอำนาจอย่างมาก

“หากฉันเป็น Affiliate หรือเป็นผู้พัฒนาแรนซัมแวร์อีกคน ฉันอาจคิดทบทวนสองครั้งเกี่ยวกับการโต้ตอบกับคนเหล่านี้ เผื่อว่าพวกเขา กลายเป็นผู้แจ้ง FBI. มันเลยสร้างความไม่ไว้วางใจขึ้นมาบ้าง ในทางกลับกัน ฉันคิดว่าพวกเขากำลังทำแบบเดียวกันกับ LockBit โดยพูดว่า: 'เฮ้ จริงๆ แล้วเรารู้ว่าใครคือบริษัทในเครือ เราได้รับข้อมูลติดต่อทั้งหมดแล้ว' ดังนั้นตอนนี้ LockBit จะต้องสงสัยในบริษัทในเครือของตัวเอง มีเรื่องวุ่นวายนิดหน่อย มันน่าสนใจ”

อย่างไรก็ตาม เพื่อแก้ปัญหาแรนซัมแวร์ได้จริงในระยะยาว รัฐบาลอาจจำเป็นต้องเสริมการลบออกอย่างฉูดฉาดด้วยนโยบายและโปรแกรมที่มีประสิทธิภาพ

“จะต้องมีโปรแกรมที่สมดุล อาจจะในระดับรัฐบาลกลาง ที่ช่วยป้องกัน ตอบสนอง และซ่อมแซมได้จริง ฉันคิดว่าถ้าเราเห็นว่ามีเงินทุนจำนวนเท่าใดที่ออกจากเศรษฐกิจสหรัฐฯ อันเป็นผลมาจากกิจกรรมประเภทนี้ เราจะเห็นว่ามันสมเหตุสมผลที่จะอุดหนุนโครงการแบบนั้น ซึ่งจะทำให้ผู้คนไม่ต้องจ่ายค่าไถ่” เขาพูดว่า.

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- :มี

- :เป็น

- :ไม่

- :ที่ไหน

- $ ขึ้น

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- สามารถ

- เกี่ยวกับเรา

- เข้า

- บัญชี

- ข้าม

- การกระทำ

- กิจกรรม

- จริง

- ที่เพิ่ม

- ที่ยอมรับ

- เข้าร่วม

- บริษัท ในเครือ

- หลังจาก

- ผลพวง

- กับ

- หน่วยงานที่

- บริษัท ตัวแทน

- ตัวแทน

- อเล็กซ์

- ทั้งหมด

- ในหมู่

- an

- และ

- อื่น

- ความไม่แยแส

- เป็น

- จับกุม

- AS

- ที่เกี่ยวข้อง

- At

- เจ้าหน้าที่

- กลับ

- สำรอง

- สมดุลย์

- การต่อสู้

- BE

- รับ

- บิต

- Blog

- ระเบิด

- ร่างกาย

- เด้ง

- สหราชอาณาจักร

- Bug

- แต่

- by

- CAN

- เมืองหลวง

- ดำเนินการ

- กรณี

- ที่เกิดจาก

- ผู้บริหารสูงสุด

- ความสับสนวุ่นวาย

- ผู้ร่วมก่อตั้ง

- รหัส

- อย่างไร

- บริษัท

- สมบูรณ์

- อย่างสมบูรณ์

- ครอบคลุม

- การประนีประนอม

- ที่ถูกบุกรุก

- ติดต่อเรา

- ต่อ

- อย่างต่อเนื่อง

- การประสานงาน

- ประเทศ

- มณฑล

- การสร้าง

- อาชญากรรม

- วิกฤติ

- Cronos

- cryptocurrency

- ขณะนี้

- คฟ

- ความเสียหาย

- ข้อมูล

- วัน

- ผู้พัฒนา

- DID

- didn

- ทำลาย

- ไม่ไว้วางใจ

- ทำ

- การทำ

- สวม

- ลง

- โหล

- หลายสิบ

- สอง

- เศรษฐกิจ

- มีประสิทธิภาพ

- ความพยายาม

- อัตตา

- ทั้ง

- อื่น

- การเปิดใช้งาน

- ปลาย

- การบังคับใช้

- พอ

- EU

- ยูโร

- ตัวอย่าง

- อธิบาย

- เอฟบีไอ

- ที่มีคุณสมบัติ

- กุมภาพันธ์

- รัฐบาลกลาง

- รัฐบาลกลาง

- ชื่อจริง

- พลิก

- สำหรับ

- อดีต

- อดีตประธานาธิบดี

- สมัยก่อน

- ราคาเริ่มต้นที่

- ที่ได้รับ

- จอร์เจีย

- ให้

- เหตุการณ์ที่

- ไป

- ได้

- รัฐบาล

- รัฐบาล

- ยิ่งใหญ่

- บัญชีกลุ่ม

- กลุ่ม

- แฮกเกอร์

- อันตราย

- มี

- มี

- he

- พาดหัวข่าว

- จะช่วยให้

- ประวัติดี

- ของเขา

- รัง

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- อย่างไรก็ตาม

- HTTPS

- อ่อนน้อมถ่อมตน

- i

- if

- ภาพ

- ส่งผลกระทบ

- in

- รวมถึง

- รวมทั้ง

- จริง

- ข้อมูล

- โครงสร้างพื้นฐาน

- สร้างแรงบันดาลใจ

- การติดตั้ง

- Intelligence

- การมีปฏิสัมพันธ์

- อยากเรียนรู้

- น่าสนใจ

- ร่วมมือ

- IT

- ITS

- เพียงแค่

- แค่หนึ่ง

- เก็บ

- กุญแจ

- ชนิด

- ทราบ

- ที่รู้จักกัน

- ห้องปฏิบัติการ

- กฏหมาย

- การบังคับใช้กฎหมาย

- ผู้นำ

- รั่วไหล

- การออกจาก

- ซ้าย

- กฎหมาย

- การให้กู้ยืมเงิน

- แพลตฟอร์มสินเชื่อ

- จดหมาย

- ชั้น

- เลฟเวอเรจ

- กดไลก์

- น่าจะ

- น้อย

- Lot

- ทำ

- หลัก

- สำคัญ

- ทำ

- มาก

- เป็นตัวเป็นตน

- อาจ..

- อาจจะ

- ข่าวสาร

- ไมเคิล

- อาจ

- ข้อมูลเพิ่มเติม

- มากที่สุด

- มาก

- my

- แห่งชาติ

- NCA

- จำเป็นต้อง

- เครือข่าย

- NIST

- ยวด

- ตอนนี้

- วัตถุประสงค์

- of

- on

- ONE

- การดำเนินการ

- การดำเนินการ

- or

- อื่นๆ

- ของเรา

- ออก

- ของตนเอง

- หน้า

- ชำระ

- คน

- คน

- ส่วนบุคคล

- บุคคล

- PHP

- เวที

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- จุด

- นโยบาย

- ขัด

- พอร์ทัล

- ประธาน

- ทรัมป์ประธานาธิบดี

- สวย

- การป้องกัน

- ประถม

- โครงการ

- โปรแกรม

- อย่างรวดเร็ว

- ทีเดียว

- ransomware

- RE

- ตระหนักถึง

- จริงๆ

- หมายถึง

- ผ่อนคลาย

- ยังคงอยู่

- ซากศพ

- ซ่อมแซม

- คำตอบ

- ผล

- รอยเตอร์ส

- วิ่ง

- รัสเซีย

- s

- เดียวกัน

- เห็น

- กล่าว

- คำพูด

- พูดว่า

- เห็น

- ดูเหมือน

- ยึด

- ระดับอาวุโส

- ความรู้สึก

- เซิร์ฟเวอร์

- ด้าน

- สำคัญ

- เว็บไซต์

- ความสงสัย

- มีขนาดเล็กกว่า

- So

- แก้

- บาง

- บางสิ่งบางอย่าง

- แหล่ง

- ช่องว่าง

- พิเศษ

- ทั้งๆ

- โฆษก

- ผู้ให้การสนับสนุน

- กระจาย

- ยังคง

- ที่ถูกขโมย

- เรื่องราว

- การนัดหยุดงาน

- อย่างเช่น

- เสริม

- แน่ใจ

- พิรุธ

- ระบบ

- นิทาน

- เป้า

- คณะทำงาน

- วิชาการ

- บอก

- บอก

- กว่า

- ขอบคุณ

- ที่

- พื้นที่

- สหราชอาณาจักร

- ของพวกเขา

- พวกเขา

- แล้วก็

- ที่นั่น

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- พวกเขา

- คิด

- นี้

- แต่?

- สาม

- เวลา

- ไปยัง

- TONE

- เอา

- โดยสิ้นเชิง

- คนที่กล้าหาญ

- สองครั้ง

- พูดเบาและรวดเร็ว

- สอง

- Uk

- ยูเครน

- ตรงไปตรงมา

- มิได้ถูกแตะต้อง

- บันทึก

- us

- เศรษฐกิจสหรัฐฯ

- มีคุณค่า

- Ve

- รุ่น

- ผ่านทาง

- รอง

- Vice President

- ผู้ที่ตกเป็นเหยื่อ

- คือ

- ทาง..

- we

- Website

- สัปดาห์

- เมื่อ

- ที่

- WHO

- จะ

- เช็ด

- กับ

- งาน

- จะ

- เขียน

- X

- ปี

- ยัง

- ลมทะเล