เวลาอ่านหนังสือ: 5 นาที

เวลาอ่านหนังสือ: 5 นาที

ในช่วงสองสามสัปดาห์แรกของปี 2018 อาชญากรไซเบอร์มุ่งเป้าไปที่มหาวิทยาลัย 23 แห่ง บริษัทเอกชน XNUMX แห่ง และหน่วยงานภาครัฐหลายแห่ง แม้จะมีรูปลักษณ์ใหม่ที่ซับซ้อน ประเภทของมัลแวร์ ผู้โจมตีใช้ พวกเขาไม่สามารถเจาะการป้องกันโคโมโดได้

อาชญากรไซเบอร์พยายามสร้างห่วงโซ่ที่ซับซ้อนเพื่อหลีกเลี่ยงวิธีการรักษาความปลอดภัยทางเทคนิคและหลอกลวงการเฝ้าระวังของมนุษย์

นักวิเคราะห์ที่ Comodo's ห้องปฏิบัติการวิจัยภัยคุกคาม ตั้งข้อสังเกตว่าแฮกเกอร์ไม่ได้ส่งมัลแวร์ผ่านเส้นทางปกติเป็นไฟล์แนบอีเมล แต่พยายามพรางมันในหลายชั้น ประการแรก อีเมลฟิชชิ่งปลอมแปลงเป็นข้อความจาก FedEx ตามภาพหน้าจอ ข้อความดังกล่าวใช้กลอุบายด้านวิศวกรรมสังคมที่ชาญฉลาดเพื่อสร้างการคลิกของผู้ใช้ที่ลิงก์ที่เป็นอันตราย อย่างที่สอง ลิงก์ที่เป็นอันตรายเองก็ปลอมตัวมาเป็นอย่างดี – เป็นลิงก์ใน Google ไดรฟ์ เทคนิคเหล่านี้สามารถหลอกลวงผู้ใช้จำนวนมากได้

เมื่อผู้ใช้คลิกที่ลิงก์ ไซต์ของผู้โจมตีจะเปิดขึ้นในเบราว์เซอร์ โดยมีไฟล์อันตราย “Lebal copy.exe” ให้ดาวน์โหลด ให้ความสนใจเป็นพิเศษกับแถบที่อยู่: อย่างที่คุณเห็น "ปลอดภัย" "https" และ "drive.google.com" อยู่ที่นั่น ดังนั้นแม้แต่ผู้ใช้ที่ระมัดระวังความปลอดภัยก็อาจไม่สังเกตเห็นสิ่งน่าสงสัยและนำไปเป็นไซต์ที่น่าเชื่อถือ . อันที่จริงแล้วจะไม่มีใครรู้ได้อย่างไรว่าไม่เชื่อถือบางสิ่งกับ “google.com” ในแถบที่อยู่? แต่… ความเป็นจริงต่อย สำหรับหลายๆ คน เชื่อได้ยาก แต่อาชญากรไซเบอร์ที่มีทักษะใช้ drive.google.com เพื่อวาง มัลแวร์ฟิชชิ่ง. และกรณีนี้ไม่ใช่เหตุการณ์ที่เกิดขึ้นอย่างโดดเดี่ยว ดังนั้น Google เช่นเดียวกับบริการพื้นที่เก็บข้อมูลบนคลาวด์อื่นๆ ควรใช้ขั้นตอนเร่งด่วนในการแก้ปัญหานี้อย่างแน่นอน อย่างน้อยที่สุดก็ควรให้เรียลไทม์คงที่ ตรวจหามัลแวร์. ซึ่งจะช่วยลดกิจกรรมที่เป็นอันตรายประเภทนี้ได้

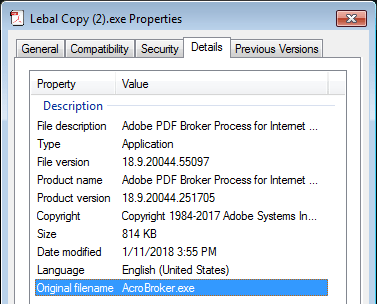

นอกจากนี้ ไฟล์ที่เป็นอันตรายยังปลอมแปลงเป็นเอกสาร Adobe Acrobat ไม่เพียงมีไอคอนที่คล้ายกับไฟล์ .pdf แต่ยังมีข้อมูลเวอร์ชันของไฟล์อีกด้วย:

แน่นอน สิ่งที่กล่าวมาทั้งหมดเป็นเรื่องหลอกลวง: “สำเนา Lebal” เป็นมัลแวร์อันตรายที่พยายามดึงความลับของคุณออกมา

'lebal_copy.exe” สามารถทำอะไรกับคอมพิวเตอร์ของคุณได้บ้าง

นักวิเคราะห์จาก Comodo ได้กำหนดประเภทของไฟล์เป็นโทรจัน (TrojWare.Win32.Pony.IENG และ TrojWare.MSIL.Injector.~SHI) ซึ่งเป็นมัลแวร์ที่สร้างขึ้นเพื่อขโมยข้อมูล

แต่ชนิดของข้อมูล?

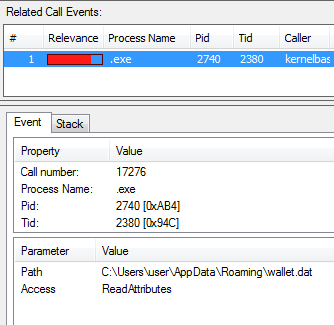

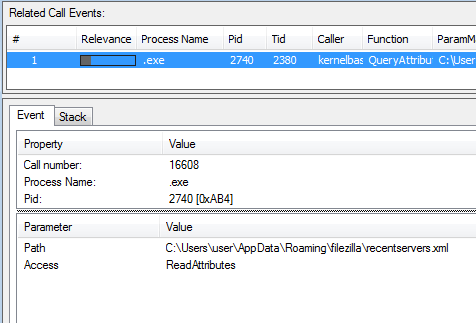

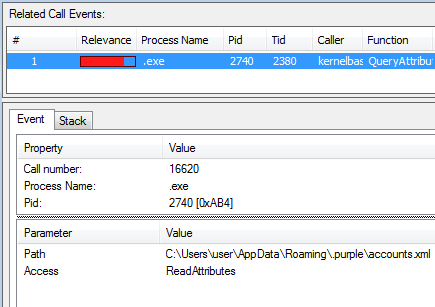

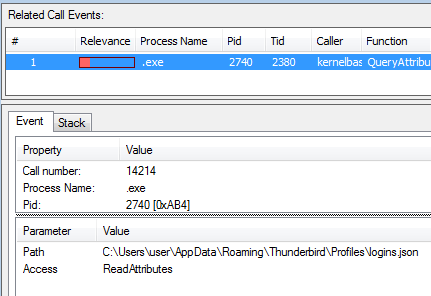

ดาวน์โหลดแล้ว มัลแวร์จะค้นหาเวอร์ชันของระบบปฏิบัติการและแอปพลิเคชันที่ทำงานบนเครื่องของเหยื่อ จากนั้นจะขโมยข้อมูลส่วนตัวจากเบราว์เซอร์ของผู้ใช้ รวมทั้งคุกกี้และข้อมูลประจำตัว และค้นหาข้อมูลเกี่ยวกับอีเมลและโปรแกรมรับส่งข้อความโต้ตอบแบบทันที จากนั้นจะดึงข้อมูลประจำตัวออกจากไคลเอนต์ FTP เช่น FileZilla หรือ WinSCP และพยายามค้นหาและเข้าถึงกระเป๋าเงิน cryptocurrency เช่น Bitcoin หรือ Electrum สรุปคือ มันคว้าทุกอย่างที่ดึงออกมาจากเครื่องเหยื่อได้ ในที่สุดก็เชื่อมต่อกับเซิร์ฟเวอร์สั่งการและควบคุมของอาชญากรไซเบอร์ และส่งข้อมูลทั้งหมดที่รวบรวมมาไปยังผู้โจมตี นอกจากนี้ยังพยายามปิดวิธีการป้องกันระบบปฏิบัติการและซ่อนตัวเองจาก เครื่องมือป้องกันมัลแวร์ ด้วยวิธีที่ซับซ้อนต่างๆ

ตามที่นักวิเคราะห์ของ Comodo เปิดเผย การโจมตีครั้งนี้มุ่งเป้าไปที่เซิร์ฟเวอร์อีเมล 30 เซิร์ฟเวอร์ โดยมาจากที่อยู่ IP 177.154.128.114 และโดเมน dpsp.com.br จากเซาเปาโล ประเทศบราซิล อีเมลฟิชชิ่งทั้งหมด 328 ฉบับถูกส่งในหนึ่งวัน — 8 ม.ค.

“อีเมลฟิชชิ่งมีความซับซ้อนและละเอียดยิ่งขึ้น” Fatih Orhan หัวหน้า Comodo Threat Research Labs แสดงความคิดเห็น “อาชญากรไซเบอร์ได้คิดค้นวิธีการใหม่ๆ เพื่อหลอกล่อให้ผู้ใช้คลิกลิงก์เหยื่อ ดังที่เราเห็นจากตัวอย่างข้างต้น มันไม่ง่ายเลยที่จะแยกแยะไฟล์หรือลิงค์ที่เป็นอันตราย แม้แต่สำหรับa โลกไซเบอร์ ผู้ใช้ที่ทราบ นั่นเป็นเหตุผลสำหรับการรับรองความปลอดภัยในปัจจุบัน บริษัทต่างๆ ไม่เพียงแต่ต้องฝึกอบรมบุคลากรสำหรับทักษะในการเฝ้าระวังความปลอดภัยทางไซเบอร์เท่านั้น แต่ยังต้องใช้วิธีการป้องกันทางเทคนิคที่เชื่อถือได้อีกด้วย วัตถุของการโจมตีนี้ไม่ได้รับผลกระทบ เพียงเพราะพวกเขาได้เตรียมไว้ล่วงหน้า: โดยการปกป้องเครือข่ายของพวกเขาด้วยข่าวกรอง Comodo และนั่นเป็นการตัดสินใจที่ถูกต้อง เพราะการป้องกันการโจมตีทำได้ง่ายกว่าการเอาชนะผลที่ตามมา”

อยู่อย่างปลอดภัยด้วย Comodo!

การวิเคราะห์ทางเทคนิค

ชื่อไฟล์: ไฟล์ copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

วันที่สมัคร: มกราคม 11 2018

1 สรุป

ไฟล์นี้เป็นไฟล์ปฏิบัติการแบบพกพาขนาด 814 KB ซึ่งพยายามเลียนแบบเอกสาร Adobe Acrobat เพื่อหลอกให้ผู้ใช้เรียกใช้ เพื่อความน่าเชื่อถือที่มากขึ้น มันได้ปลอมแปลงด้วยไอคอนของไฟล์ .pdf และข้อมูลเวอร์ชันของไฟล์ปลอม:

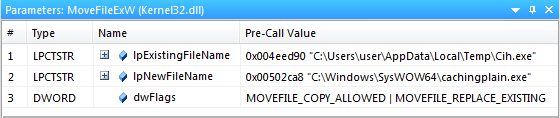

หลังจากรัน มันจะดรอป tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) และคัดลอก MSBuild.exe

เรียกใช้งานได้จาก Windows เป็น .exe

วัตถุประสงค์ของการคัดลอก MSBuild.exe คือการเรียกใช้และฉีดด้วยคำแนะนำของมัลแวร์ เนื่องจากมีการเซ็นชื่อแบบดิจิทัลด้วยใบรับรอง “Microsoft Corporation” แอปพลิเคชั่นความปลอดภัยบางตัวอาจอนุญาตให้ดำเนินการได้ ดังนั้นจึงปล่อยให้มัลแวร์เข้าถึงอินเทอร์เน็ตและทรัพยากรในพื้นที่ได้ตามต้องการ

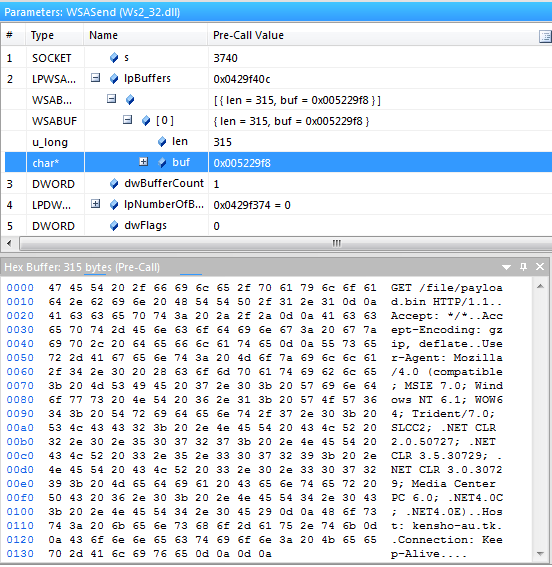

หลังจากดำเนินการฉีด มัลแวร์จะดาวน์โหลดไฟล์ kensho-au.tk/file/payload.bin ย้ายไปยัง WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) ในโฟลเดอร์ชั่วคราวของระบบแล้วดำเนินการ

ช่วยให้ผู้โจมตีสามารถจัดหาการอัปเดตและส่วนประกอบใหม่ ๆ ให้กับมัลแวร์อย่างต่อเนื่อง หรือติดตั้งมัลแวร์เพิ่มเติมบนโฮสต์ที่ถูกบุกรุก

จุดประสงค์หลักของมัลแวร์คือการขโมยข้อมูลที่ละเอียดอ่อน พยายามรวบรวมข้อมูลต่อไปนี้:

— ข้อมูลส่วนตัวจากเว็บเบราว์เซอร์ รวมถึงคุกกี้และข้อมูลรับรองการเข้าสู่ระบบ

— กระเป๋าเงินดิจิตอลเช่น Bitcoin หรือ Electrum;

— ข้อมูลประจำตัวจากไคลเอ็นต์ ftp ที่รู้จัก เช่น FileZilla หรือ WinSCP

— บัญชีผู้ส่งข้อความโต้ตอบแบบทันที

— บัญชีไคลเอนต์อีเมล (Thunderbird และ Outlook):

ข้อมูลที่รวบรวมจะถูกส่งไปยัง http://datacntrsecured.com/securityfilesdoc/gate.php

3 ข้อสรุป

มัลแวร์ถูกสร้างขึ้นเพื่อดึงข้อมูลส่วนตัวให้ได้มากที่สุดเพื่อวัตถุประสงค์ที่เป็นอันตรายต่างๆ เช่น:

– บัญชีอีเมลที่ถูกขโมยสามารถใช้เพื่อส่งข้อความสแปม

– ข้อมูลประจำตัว ftp ให้การเข้าถึงเว็บไซต์เพื่อประนีประนอม

– บัญชีสกุลเงินดิจิตอลสามารถถอนออกได้ทันที

อาชญากรไซเบอร์สามารถใช้ข้อมูลที่ถูกขโมยได้หากผู้ใช้ที่ได้รับผลกระทบไม่ปฏิบัติตามขั้นตอนที่เหมาะสมในเวลาที่เหมาะสม

4. ตัวชี้วัดการประนีประนอม

– การมีอยู่ของไฟล์ .exe ในโฟลเดอร์ %temp%

– การมีอยู่ของไฟล์ tmp.exe ในโฟลเดอร์ %temp%

– การมีอยู่ของไฟล์ WinNtBackend-2955724792077800.tmp.exe ในโฟลเดอร์ %temp%

5. การตรวจจับ

มัลแวร์ ตรวจพบโดยผลิตภัณฑ์ Comodo ในชื่อ TrojWare.Win32.Pony.IENG และ TrojWare.MSIL.Injector.~SHI

แหล่งข้อมูลที่เกี่ยวข้อง:

ซอฟต์แวร์ป้องกันไวรัสที่ดีที่สุด

ซอฟต์แวร์ป้องกันไวรัสสำหรับพีซี

เครื่องมือกำจัดมัลแวร์ที่ดีที่สุด

โปรแกรมป้องกันไวรัสสำหรับ Linux (PC)

เริ่มทดลองใช้ฟรี รับคะแนนความปลอดภัยทันทีของคุณฟรี

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- เพลโตบล็อคเชน Web3 Metaverse ข่าวกรอง ขยายความรู้. เข้าถึงได้ที่นี่.

- ที่มา: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- สามารถ

- เกี่ยวกับเรา

- ข้างบน

- เข้า

- บัญชี

- การปฏิบัติ

- อย่างกระตือรือร้น

- อยากทำกิจกรรม

- จริง

- เพิ่มเติม

- ที่อยู่

- อะโดบี

- ความก้าวหน้า

- สูง

- ทั้งหมด

- ช่วยให้

- นักวิเคราะห์

- และ

- โปรแกรมป้องกันไวรัส

- ทุกคน

- การใช้งาน

- เหมาะสม

- โจมตี

- ความพยายามในการ

- ความสนใจ

- กลับ

- เหยื่อ

- บาร์

- เพราะ

- กลายเป็น

- เชื่อ

- Bitcoin

- บล็อก

- บราซิล

- เบราว์เซอร์

- เบราว์เซอร์

- สร้าง

- โทรศัพท์

- กรณี

- ใบรับรอง

- โซ่

- ลูกค้า

- เมฆ

- การจัดเก็บเมฆ

- รวบรวม

- COM

- แสดงความคิดเห็น

- บริษัท

- ซับซ้อน

- ส่วนประกอบ

- การประนีประนอม

- ที่ถูกบุกรุก

- คอมพิวเตอร์

- การเชื่อมต่อ

- ผลที่ตามมา

- คงที่

- ต่อเนื่องกัน

- คุ้กกี้

- การทำสำเนา

- ตอบโต้

- คอร์ส

- ที่สร้างขึ้น

- หนังสือรับรอง

- cryptocurrency

- กระเป๋าสตางค์ cryptocurrency

- ตัด

- อาชญากรไซเบอร์

- cybersecurity

- Dangerous

- ข้อมูล

- วัน

- การตัดสินใจ

- ป้องกัน

- กำหนด

- อย่างแน่นอน

- แม้จะมี

- ตรวจพบ

- DID

- ดิจิทัล

- เห็นความแตกต่าง

- เอกสาร

- โดเมน

- ดาวน์โหลด

- ดาวน์โหลด

- ขับรถ

- หยด

- ในระหว่าง

- อีเมล

- ง่ายดาย

- Electrum

- อีเมล

- อีเมล

- ชั้นเยี่ยม

- การสร้างความมั่นใจ

- แม้

- เหตุการณ์

- ทุกอย่าง

- เผง

- ตัวอย่าง

- รัน

- สารสกัด

- สองสาม

- เนื้อไม่มีมัน

- ไฟล์

- ในที่สุด

- พบ

- ชื่อจริง

- ดังต่อไปนี้

- ฟรี

- ราคาเริ่มต้นที่

- สร้าง

- ได้รับ

- ให้

- รัฐบาล

- แฮกเกอร์

- ยาก

- หัว

- ช่วย

- ซ่อน

- เจ้าภาพ

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTTPS

- เป็นมนุษย์

- ICON

- ทันที

- ที่กระทบ

- in

- อุบัติการณ์

- รวมทั้ง

- ตัวชี้วัด

- ข้อมูล

- การติดตั้ง

- ตัวอย่าง

- ด่วน

- คำแนะนำการใช้

- Intelligence

- อินเทอร์เน็ต

- IP

- ที่อยู่ IP

- เปลี่ยว

- IT

- ตัวเอง

- แจน

- มกราคม

- ชนิด

- ทราบ

- ที่รู้จักกัน

- ห้องปฏิบัติการ

- ชั้น

- การให้

- LINK

- ลินุกซ์

- ในประเทศ

- LOOKS

- เครื่อง

- หลัก

- ทำให้

- มัลแวร์

- หลาย

- ความกว้างสูงสุด

- วิธี

- ข่าวสาร

- ข้อความ

- Messenger

- วิธีการ

- อาจ

- ขั้นต่ำ

- ข้อมูลเพิ่มเติม

- ย้าย

- ชื่อ

- จำเป็นต้อง

- เครือข่าย

- ใหม่

- เด่น

- วัตถุ

- ONE

- เปิด

- ใบสั่ง

- องค์กร

- OS

- อื่นๆ

- Outlook

- เอาชนะ

- ของตนเอง

- พอล

- พารามิเตอร์

- ผ่าน

- ชำระ

- PC

- รูปแบบไฟล์ PDF

- คน

- ที่มีประสิทธิภาพ

- ฟิชชิ่ง

- PHP

- การวาง

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- เป็นไปได้

- จำเป็นต้อง

- เตรียม

- การมี

- นำเสนอ

- ป้องกัน

- ส่วนตัว

- บริษัทเอกชน

- ข้อมูลส่วนตัว

- ปัญหา

- ผลิตภัณฑ์

- ปกป้อง

- การป้องกัน

- ให้

- ให้

- ดึง

- วัตถุประสงค์

- วัตถุประสงค์

- เรียลไทม์

- ความจริง

- กลั่น

- ที่เกี่ยวข้อง

- น่าเชื่อถือ

- การกำจัด

- การวิจัย

- แหล่งข้อมูล

- เปิดเผย

- เส้นทาง

- วิ่ง

- วิ่ง

- สาว ๆ

- เซาเปาโล

- ดัชนีชี้วัด

- ที่สอง

- ปลอดภัย

- ความปลอดภัย

- มีความละเอียดอ่อน

- เซิร์ฟเวอร์

- บริการ

- หลาย

- สั้น

- น่า

- แสดงให้เห็นว่า

- ลงนาม

- คล้ายคลึงกัน

- เว็บไซต์

- มีฝีมือ

- ทักษะ

- So

- สังคม

- วิศวกรรมทางสังคม

- ซอฟต์แวร์

- แก้

- บาง

- บางสิ่งบางอย่าง

- ซับซ้อน

- สแปม

- พิเศษ

- ขโมย

- ขั้นตอน

- ที่ถูกขโมย

- การเก็บรักษา

- พิรุธ

- เอา

- เป้าหมาย

- วิชาการ

- ชั่วคราว

- พื้นที่

- ของพวกเขา

- การคุกคาม

- เวลา

- ไปยัง

- ในวันนี้

- รถไฟ

- โทรจัน

- วางใจ

- เชื่อถือได้

- กลับ

- มหาวิทยาลัย

- การปรับปรุง

- ด่วน

- ใช้

- ผู้ใช้งาน

- ผู้ใช้

- ใช้

- ความหลากหลาย

- ต่างๆ

- รุ่น

- ผ่านทาง

- เหยื่อ

- กระเป๋าสตางค์

- วิธี

- เว็บ

- เว็บเบราเซอร์

- เว็บไซต์

- สัปดาห์ที่ผ่านมา

- ตะวันตก

- อะไร

- ความหมายของ

- จะ

- หน้าต่าง

- โลก

- จะ

- คุณ

- ของคุณ

- ลมทะเล