เวลาอ่านหนังสือ: 6 นาที

ร่วมให้ข้อมูล: Ionel Pomana, เควิน จัดจ์

ร่วมให้ข้อมูล: Ionel Pomana, เควิน จัดจ์

วิดีโอเกมมีบทบาทสำคัญในประวัติศาสตร์ของคอมพิวเตอร์และเป็นเหตุผลสำคัญที่ทำให้เกมดังกล่าวได้รับความนิยมในฐานะสินค้าอุปโภคบริโภค ครอบครัวมีผู้เล่นวิดีโอเกมอยู่ในบ้านนานก่อนที่จะมีคอมพิวเตอร์ส่วนบุคคล ความสามารถในการให้บริการเว็บไซต์ที่จำลองประสบการณ์ของซอฟต์แวร์แบบสแตนด์อโลนอย่างใกล้ชิดยิ่งขึ้นได้รับการปรับปรุงอย่างมากในช่วงไม่กี่ปีที่ผ่านมา จึงไม่แปลกใจเลยที่ เว็บไซต์เกมออนไลน์ ได้เฟื่องฟูเช่นกัน

จากข้อมูลของ ebizmba.com เว็บไซต์เกมชั้นนำคือ ign.com โดยมีผู้เยี่ยมชม 20 ล้านคนต่อเดือนอย่างน่าประหลาดใจ อันที่จริง ไซต์ทั้งหมดที่อยู่ในรายชื่อ 15 อันดับแรกมีผู้เข้าชมมากกว่า 1.5 ล้านคนต่อเดือน ไม่น่าแปลกใจเลยที่แฮ็กเกอร์อาชญากรพยายามที่จะใช้ประโยชน์จากความนิยมของพวกเขาสำหรับแผนการที่ชั่วร้าย

ขององค์กร

เป้าหมายหลักของแผนดังกล่าวคือเกมที่จัดส่งผ่าน Steam ซึ่งเป็นแพลตฟอร์มการจัดส่งเกมยอดนิยม เกมเหล่านี้สามารถเล่นแบบออฟไลน์หรือออนไลน์ ร่วมกับหรือแข่งขันกับผู้เล่นที่เป็นมนุษย์คนอื่นๆ น่าเสียดายที่ผู้เล่นออนไลน์อาจมีกลุ่ม "ผู้เล่น" ที่พวกเขาไม่รู้จัก ได้แก่ ฟิชเชอร์อาชญากรและนักเขียนมัลแวร์

เกมบางเกมมีสิ่งที่เรียกว่า “ไอเท็มในเกม” ซึ่งผู้เล่นใช้เพื่อปรับปรุงประสบการณ์การเล่นเกม ไอเท็มเหล่านี้ซื้อระหว่างเกมด้วยเงินจริง และราคาสามารถเปลี่ยนแปลงได้ตั้งแต่ไม่กี่เซ็นต์ไปจนถึงหลายร้อยดอลลาร์ ผู้เล่นใช้ในเกม แลกเปลี่ยนเป็นรายการอื่น หรือขายให้กับผู้เล่นอื่นใน "ตลาดชุมชน"

ซึ่งหมายความว่าบัญชีนักเล่นเกมสามารถเป็นรางวัลมากมายหากถูกโจมตีโดยผู้ฉ้อโกง

มัลแวร์ที่พยายามประนีประนอมบัญชีเกมไม่ใช่เรื่องใหม่ แต่ ประชา โปรแกรมป้องกันไวรัส Labs ได้ระบุแนวทางใหม่ที่อาชญากรใช้ในการจี้บัญชีของเกมที่จัดส่งบน Steam บทความนี้และข้อมูลต่อไปนี้จัดทำขึ้นเพื่อให้นักเล่นเกมตระหนักถึงภัยคุกคามดังกล่าวและหวังว่าจะหลีกเลี่ยงได้

ข้อความฟิชชิ่ง

ทุกอย่างเริ่มต้นด้วยข้อความที่ได้รับจากบุคคลที่ไม่รู้จักผ่านระบบข้อความของเกม ผู้ใช้ถูกขอให้ติดตามไฮเปอร์ลิงก์ด้วยเหตุผลหลายประการ

ทุกอย่างเริ่มต้นด้วยข้อความที่ได้รับจากบุคคลที่ไม่รู้จักผ่านระบบข้อความของเกม ผู้ใช้ถูกขอให้ติดตามไฮเปอร์ลิงก์ด้วยเหตุผลหลายประการ

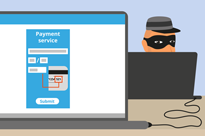

เป้าหมายหลักของแฮ็กเกอร์คือการได้รับข้อมูลรับรองการเล่นเกมออนไลน์ของผู้เล่น

ไฮเปอร์ลิงก์นำผู้ใช้ไปยังไซต์ที่คล้ายกับเว็บไซต์ที่ถูกต้อง แต่จริงๆ แล้วเป็นหน้าฟิชชิ่งที่ออกแบบโดยแฮกเกอร์ ในกรณีของเรา ชื่อโดเมนที่เชื่อมโยงนั้นคล้ายกับเว็บไซต์บุคคลที่สามที่ถูกต้องสำหรับการซื้อขายไอเท็มเกม แต่มีเพียงสองตัวอักษรที่เปลี่ยนชื่อโดเมน

ผู้ใช้สามารถเข้าใจผิดว่าเป็นไซต์ที่ถูกต้องตามกฎหมายที่รู้จักกันดี

เว็บไซต์ฟิชชิ่ง

เมื่อเปิดลิงก์แล้ว จะแสดงสำเนาของเว็บไซต์ซื้อขายที่ถูกต้องพร้อมข้อเสนอการค้าที่น่าดึงดูดและให้ผลกำไร อ้างถึงการพิมพ์หน้าจอด้านล่าง:

บนเว็บไซต์การค้าที่ถูกต้อง สามารถตอบรับข้อเสนอการค้าได้โดยการลงชื่อเข้าใช้ด้วยบัญชีเกมของคุณโดยใช้โปรโตคอล OpenID เมื่อผู้ใช้ต้องการลงชื่อเข้าใช้ เขาจะถูกเปลี่ยนเส้นทางไปยังเว็บไซต์ของผู้จำหน่ายเกม ซึ่งเขาเข้าสู่ระบบและยืนยันว่าต้องการเข้าสู่ระบบบนเว็บไซต์ของบุคคลที่สามด้วย

จากนั้นเขาจะถูกเปลี่ยนเส้นทางกลับไปที่เว็บไซต์ซื้อขายซึ่งขณะนี้เขาเข้าสู่ระบบแล้ว และสามารถเริ่มต้นหรือตอบสนองต่อการค้าใดๆ ที่เขาต้องการได้ อย่างไรก็ตาม บน เว็บไซต์ฟิชชิ่ง สถานการณ์แตกต่างกันเล็กน้อย

เมื่อนักเล่นเกมกดปุ่มลงชื่อเข้าใช้ เขาจะไม่ถูกเปลี่ยนเส้นทางไปยังเว็บไซต์ของผู้จำหน่ายเกม แต่จะไปยังหน้าที่คล้ายกับผู้ขายที่อยู่ในโดเมนเดียวกัน โดยที่ผู้ใช้จะถูกขอให้ป้อนข้อมูลประจำตัวของบัญชี

เมื่อนักเล่นเกมกดปุ่มลงชื่อเข้าใช้ เขาจะไม่ถูกเปลี่ยนเส้นทางไปยังเว็บไซต์ของผู้จำหน่ายเกม แต่จะไปยังหน้าที่คล้ายกับผู้ขายที่อยู่ในโดเมนเดียวกัน โดยที่ผู้ใช้จะถูกขอให้ป้อนข้อมูลประจำตัวของบัญชี

เงื่อนงำที่นี่ไม่ใช่ไซต์ที่ถูกต้องคือ SSL ไม่ได้เปิดใช้งาน ทุกครั้งที่คุณอยู่ที่เว็บไซต์ที่ขอให้คุณป้อนข้อมูลส่วนบุคคล อย่าทำเว้นแต่คุณจะยืนยันว่าบรรทัดที่อยู่ระบุว่า "ที่ https” แทนที่จะเป็นเพียง “http” และไอคอนแม่กุญแจจะปรากฏขึ้น ทุกธุรกิจออนไลน์ที่ถูกกฎหมายช่วยให้ SSL เพราะมันปกป้องผู้ใช้ด้วยการสื่อสารที่ปลอดภัย

ในกรณีนี้ เมื่อส่งข้อมูลผู้ใช้และรหัสผ่าน จะไม่มีการดำเนินการเข้าสู่ระบบ แต่ข้อมูลประจำตัวที่ส่งมาจะถูกส่งไปยังอาชญากรที่สร้าง เว็บไซต์ฟิชชิ่ง.

เฟส II ของการหลอกลวง

คล้ายกันมากมาย หลอกลวงฟิชชิ่งเช่น สำหรับผู้ใช้ธนาคาร จะหยุดที่นี่ด้วยการขโมยข้อมูลรับรองการเข้าสู่ระบบของผู้ใช้ น่าเสียดายที่กลโกงนี้ไปไกลกว่านั้น

คล้ายกันมากมาย หลอกลวงฟิชชิ่งเช่น สำหรับผู้ใช้ธนาคาร จะหยุดที่นี่ด้วยการขโมยข้อมูลรับรองการเข้าสู่ระบบของผู้ใช้ น่าเสียดายที่กลโกงนี้ไปไกลกว่านั้น

หลังจากส่งและขโมยข้อมูลประจำตัวแล้ว ป๊อปอัปจะแจ้งผู้ใช้ว่าจำเป็นต้องเปิดใช้งาน "การ์ดเกม" ในระบบคอมพิวเตอร์เพื่อให้สามารถเข้าสู่ระบบได้ “Steam Guard” ที่แท้จริงคือชุดของมาตรการรักษาความปลอดภัย (รวมถึงการตรวจสอบสิทธิ์แบบสองปัจจัย) ที่ผู้จำหน่ายเกมกำหนดขึ้น เพื่อป้องกันการเข้าครอบครองบัญชีและการโจรกรรมข้อมูลรับรอง

ในกรณีนี้ อาชญากรกำลังหลอกล่อให้ผู้ใช้เรียกใช้แอปพลิเคชันที่เป็นอันตราย ซึ่งมีชื่อว่า “Steam Activation Application.exe” เว็บไซต์ฟิชชิ่งจะดาวน์โหลดทันทีที่มีป๊อปอัปปรากฏขึ้น

ดังที่แสดงด้านล่าง แอปพลิเคชันที่เป็นอันตรายไม่ได้โฮสต์อยู่ในโดเมนที่เกี่ยวข้อง แต่อยู่ใน Google ไดรฟ์

เมื่อเรียกใช้ แอปพลิเคชันจะอ่านเส้นทางที่ไคลเอ็นต์ Steam อยู่จากรีจิสตรีคีย์

HKEY_LOCAL_MACHINEซอฟต์แวร์ValveSteamInstallPath

หลังจากอ่านตำแหน่งแล้ว ระบบจะเริ่มค้นหาไฟล์ทั้งหมดที่มีชื่อขึ้นต้นด้วยสตริง “ssfn”

เมื่อพบไฟล์ที่ขึ้นต้นด้วย “ssfn” เนื้อหาจะถูกอ่านและข้อมูลไบนารีจะถูกแปลงเป็นหน่วยความจำในรูปแบบเลขฐานสิบหกแบบข้อความธรรมดา

สิ่งนี้ทำเพื่ออนุญาตให้แอปพลิเคชั่นโทรจันขโมยไฟล์โดยส่งผ่านวิธี POST ไปยังเว็บเซิร์ฟเวอร์ที่หมายเลข 82.146.53.11

หากการส่งสำเร็จ แอปพลิเคชันจะแสดงข้อความที่ระบุว่า “ขณะนี้คุณมีสิทธิ์เข้าถึงบัญชี Steam ของคุณจากคอมพิวเตอร์เครื่องนี้!” ไม่เช่นนั้นจะแสดงข้อความว่าเกิดข้อผิดพลาด:

เกิดข้อผิดพลาดขณะเปิดใช้งานบัญชี (ข้อผิดพลาดในการอ่านดิสก์)

หลังจากแสดงข้อความสำเร็จหรือข้อผิดพลาด โทรจันจะดำเนินการ cmd.exe ด้วยพารามิเตอร์ del เพื่อลบตัวเอง วิธีนี้จะพยายามลบการสืบค้นกลับออกจากระบบ เพื่อไม่ให้ผู้ใช้สงสัยกิจกรรมที่น่าสงสัยใดๆ

จุดประสงค์ของการขโมยไฟล์ “ssfn*” คืออะไร?

ไฟล์เหล่านี้มีข้อมูลบัญชี Steam และข้อมูลการตรวจสอบสิทธิ์สองปัจจัย เมื่อไฟล์ถูกวางลงในโฟลเดอร์ของ Steam ในระบบอื่น จะไม่จำเป็นต้องใช้โทเค็นการตรวจสอบสิทธิ์แบบสองปัจจัยอีกต่อไป บุคคลใดก็ตามที่ใช้ไฟล์นั้น ๆ จะสามารถเข้าถึงบัญชีจากไฟล์ที่มีสิทธิ์เข้าถึงแบบเต็ม

ด้วยวิธีนี้ สามารถเข้าถึงและเล่นเกมได้ ไอเทมในเกม (บางรายการอาจมีราคาแพงมาก) ถูกขโมยหรือแลกเปลี่ยนเป็น casj ประวัติการทำธุรกรรมที่ดู หรือแม้แต่รายละเอียดการเข้าสู่ระบบบัญชีและที่อยู่อีเมลสามารถเปลี่ยนแปลงได้เพื่อให้เจ้าของเดิม จะไม่สามารถใช้บัญชีได้อีกหรือกู้คืนได้

วิธีป้องกันการเข้ายึดบัญชีดังกล่าว

คำแนะนำต่อไปนี้ใช้กับกลโกงนี้ แต่ยังรวมถึงกลโกงฟิชชิ่งรูปแบบต่างๆ ส่วนใหญ่ด้วย:

- การระแวดระวังเป็นการป้องกันที่ดีที่สุด:

อย่าคลิกลิงก์ที่ได้รับจากคนแปลกหน้าหรือแม้แต่ลิงก์ที่น่าสงสัยจากเพื่อนที่อาจตกเป็นเหยื่อของการจี้เครื่องบิน ตรวจสอบให้แน่ใจว่าได้ดำเนินการเข้าสู่ระบบใด ๆ ที่คุณทำบน เว็บไซต์ที่รองรับ SSL ผ่านทาง โปรโตคอล https, เว็บไซต์ที่พิสูจน์ตัวตนในลักษณะนี้ ตรวจสอบชื่อโดเมนอีกครั้งเพื่อดูว่าไม่ตรงกันหรือไม่ - ใช้ DNS ที่ปลอดภัย บริการ:

ระบบใด ๆ ควรใช้บริการ DNS ที่ปลอดภัยเช่น Comodo Secure DNS ที่จะเตือนคุณในกรณีที่พยายามฟิชชิ่ง - ใช้ชุดความปลอดภัยที่แข็งแกร่งด้วย a ไฟร์วอลล์ และขั้นสูง การป้องกันมัลแวร์:

ตรวจสอบให้แน่ใจว่าคุณได้ติดตั้ง Comodo ความปลอดภัยทางอินเทอร์เน็ต เพื่อที่จะ ป้องกันจากมัลแวร์ ที่อาจถึงระบบของคุณ

วิเคราะห์ไบนารี

SHA1: 339802931b39b382d5ed86a8507edca1730d03b6

เอ็มดี5: b205e685886deed9f7e987e1a7af4ab9

การตรวจสอบ: TrojWare.Win32.Magania.STM

ทรัพยากรที่เกี่ยวข้อง:

- blockchain

- เหรียญอัจฉริยะ

- ข่าว Comodo

- กระเป๋าสตางค์ cryptocurrency

- การแลกเปลี่ยนการเข้ารหัสลับ

- การรักษาความปลอดภัยในโลกไซเบอร์

- อาชญากรไซเบอร์

- cybersecurity

- CyberSecurity โคโมโด

- กรมความมั่นคงภายในประเทศ

- กระเป๋าสตางค์ดิจิตอล

- ไฟร์วอลล์

- Kaspersky

- มัลแวร์

- แมคคาฟี

- เน็กซ์บล๊อก

- ข้อความฟิชชิ่ง

- เว็บไซต์ฟิชชิ่ง

- เว็บไซต์ฟิชชิ่ง

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- DNS ที่ปลอดภัย

- VPN

- ความปลอดภัยของเว็บไซต์

- ลมทะเล