มัลแวร์สายพันธุ์ใหม่ “Gh0st RAT” ที่น่าอับอายได้รับการระบุในการโจมตีล่าสุดที่กำหนดเป้าหมายชาวเกาหลีใต้และกระทรวงการต่างประเทศในอุซเบกิสถาน

กลุ่มจีน “ทีมรักษาความปลอดภัยซี.รูฟัส” เปิดตัว Gh0st RAT ครั้งแรกบนเว็บแบบเปิด ในเดือนมีนาคม พ.ศ. 2008 ยังคงเป็นที่น่าสังเกตว่ายังคงใช้อยู่ในปัจจุบัน โดยเฉพาะในและรอบ ๆ ประเทศจีน แม้ว่า ในรูปแบบที่ปรับเปลี่ยน.

ตัวอย่างเช่น ตั้งแต่ปลายเดือนสิงหาคม กลุ่มที่มีการเชื่อมโยงภาษาจีนที่แข็งแกร่งได้เผยแพร่ Gh0st RAT ที่ได้รับการแก้ไข ซึ่งเรียกว่า “SugarGh0st RAT” จากการวิจัยของ Cisco Talosผู้คุกคามรายนี้จะปล่อยตัวแปรผ่านทางลัดของ Windows ที่ใช้ JavaScript ขณะเดียวกันก็เบี่ยงเบนความสนใจของเป้าหมายด้วยเอกสารล่อที่ปรับแต่งเอง

ตัวมัลแวร์เองยังคงเป็นเครื่องมือที่มีประสิทธิภาพเหมือนเดิมเป็นส่วนใหญ่ แม้ว่าตอนนี้จะมีสติ๊กเกอร์ใหม่เพื่อช่วยแอบซ่อนซอฟต์แวร์ป้องกันไวรัสก็ตาม

กับดักของ SugarGh0st RAT

ตัวอย่างทั้งสี่ของ SugarGh0st ที่อาจส่งผ่านฟิชชิ่ง มาถึงเครื่องเป้าหมายในรูปแบบไฟล์เก็บถาวรที่ฝังอยู่กับไฟล์ทางลัด Windows LNK LNK ซ่อน JavaScript ที่เป็นอันตรายซึ่งเมื่อเปิดขึ้นมาจะปล่อยเอกสารหลอกลวง — กำหนดเป้าหมายไปที่ผู้ชมของรัฐบาลเกาหลีหรืออุซเบก — และเพย์โหลด

เช่นเดียวกับบรรพบุรุษของมัน — โทรจันเข้าถึงระยะไกลที่มีต้นกำเนิดในจีน ซึ่งเปิดตัวสู่สาธารณะเป็นครั้งแรกในเดือนมีนาคม 2008 — SugarGh0st เป็นเครื่องจารกรรมที่สะอาดและมีหลายเครื่องมือ ไลบรารีลิงก์แบบไดนามิก (DLL) 32 บิตที่เขียนด้วยภาษา C++ เริ่มต้นจากการรวบรวมข้อมูลระบบ จากนั้นเปิดประตูสู่ความสามารถในการเข้าถึงระยะไกลเต็มรูปแบบ

ผู้โจมตีสามารถใช้ SugarGh0st เพื่อดึงข้อมูลใดๆ ที่พวกเขาอาจต้องการเกี่ยวกับเครื่องที่ถูกบุกรุก หรือเริ่มต้น ยุติ หรือลบกระบวนการที่เครื่องกำลังทำงานอยู่ พวกเขาสามารถใช้มันเพื่อค้นหา กรอง และลบไฟล์ และลบบันทึกเหตุการณ์ใดๆ เพื่อปกปิดหลักฐานทางนิติวิทยาศาสตร์ที่เป็นผลลัพธ์ ประตูหลังมาพร้อมกับคีย์ล็อกเกอร์ โปรแกรมจับภาพหน้าจอ วิธีเข้าถึงกล้องของอุปกรณ์ และฟังก์ชันที่มีประโยชน์อื่นๆ อีกมากมายสำหรับการควบคุมเมาส์ ใช้งาน Windows แบบเนทีฟ หรือเพียงแค่เรียกใช้คำสั่งที่กำหนดเอง

“สิ่งที่น่ากังวลที่สุดสำหรับฉันก็คือวิธีที่มันได้รับการออกแบบมาเป็นพิเศษเพื่อหลีกเลี่ยงวิธีการตรวจจับก่อนหน้านี้” Nick Biasini หัวหน้าฝ่ายขยายงานของ Cisco Talos กล่าว ด้วยรูปแบบใหม่นี้ "พวกเขาใช้ความพยายามในการทำสิ่งต่างๆ ที่จะเปลี่ยนแปลงวิธีการตรวจจับหลัก"

ไม่ใช่ว่า SugarGh0st จะมีกลไกการหลบเลี่ยงที่แปลกใหม่เป็นพิเศษ แต่การเปลี่ยนแปลงความสวยงามเล็กน้อยทำให้ดูแตกต่างจากตัวแปรก่อนหน้านี้ เช่น การเปลี่ยนโปรโตคอลการสื่อสาร command-and-control (C2) โดยที่แทนที่จะเป็น 5 ไบต์ ส่วนหัวของแพ็กเก็ตเครือข่ายจะสงวน 8 ไบต์แรกเป็นไบต์วิเศษ (รายการของ ลายเซ็นไฟล์ ใช้เพื่อยืนยันเนื้อหาของไฟล์) “มันเป็นเพียงวิธีที่มีประสิทธิภาพมากในการพยายามทำให้แน่ใจว่าเครื่องมือรักษาความปลอดภัยที่มีอยู่ของคุณจะไม่เข้ามามีบทบาทในทันที” Biasini กล่าว

สิ่งหลอกหลอนเก่าของ Gh0st RAT

ย้อนกลับไปในเดือนกันยายน พ.ศ. 2008 สำนักงานของทะไลลามะได้ติดต่อนักวิจัยด้านความปลอดภัย (ไม่ นี่ไม่ใช่จุดเริ่มต้นของเรื่องตลกร้าย)

พนักงานของบริษัทถูกโจมตีด้วยอีเมลฟิชชิ่ง แอปพลิเคชัน Microsoft ขัดข้องทั่วทั้งองค์กรโดยไม่มีคำอธิบาย พระภิกษุท่านหนึ่ง จำได้ว่า ดูคอมพิวเตอร์ของเขาเปิด Microsoft Outlook ด้วยตัวเอง แนบเอกสารไปกับอีเมล และส่งอีเมลนั้นไปยังที่อยู่ที่ไม่รู้จัก ทั้งหมดนี้โดยไม่ต้องป้อนข้อมูลจากเขา

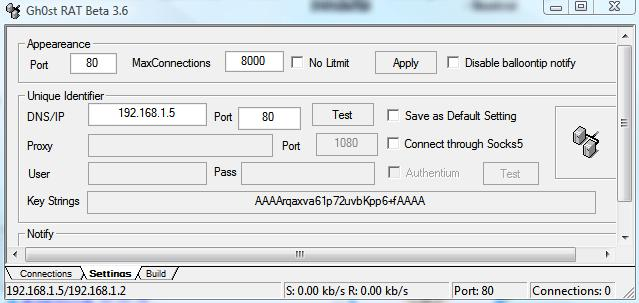

UI ภาษาอังกฤษของรุ่นเบต้า Gh0st RAT ที่มา: Trend Micro EU ผ่าน Wayback Machine

โทรจันที่ใช้ในการรณรงค์ที่เชื่อมโยงกับทหารจีนเพื่อต่อต้านพระทิเบตนั้นผ่านการทดสอบของเวลา Biasini กล่าวด้วยเหตุผลบางประการ

“ตระกูลมัลแวร์โอเพ่นซอร์สมีอายุยืนยาวเพราะนักแสดงได้รับมัลแวร์ที่ทำงานได้อย่างสมบูรณ์ซึ่งสามารถจัดการได้ตามที่เห็นสมควร นอกจากนี้ยังช่วยให้ผู้ที่ไม่ทราบวิธีเขียนมัลแวร์ด้วย ใช้ประโยชน์จากสิ่งนี้ได้ฟรี” เขาอธิบาย

เขากล่าวเสริมว่า Gh0st RAT มีความโดดเด่นเป็นพิเศษในฐานะ “RAT ที่ใช้งานได้ดีมากและสร้างมาอย่างดี”

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :มี

- :เป็น

- $ ขึ้น

- 2008

- 7

- 8

- a

- เกี่ยวกับเรา

- เข้า

- การเข้าถึง

- ข้าม

- นักแสดง

- ที่อยู่

- เพิ่ม

- เกี่ยวกับความงาม

- ธุรกิจ

- กับ

- ทั้งหมด

- ช่วยให้

- ด้วย

- an

- และ

- โปรแกรมป้องกันไวรัส

- ใด

- ปรากฏ

- การใช้งาน

- หอจดหมายเหตุ

- รอบ

- AS

- แนบ

- การโจมตี

- การพิจารณาคดี

- สิงหาคม

- ไป

- ประตูหลัง

- ไม่ดี

- เพราะ

- รับ

- การเริ่มต้น

- กำลัง

- เบต้า

- by

- C + +

- ห้อง

- รณรงค์

- CAN

- ความสามารถในการ

- เปลี่ยนแปลง

- การเปลี่ยนแปลง

- เปลี่ยนแปลง

- สาธารณรัฐประชาชนจีน

- ชาวจีน

- ซิสโก้

- ปลาเดยส์

- การเก็บรวบรวม

- มา

- การสื่อสาร

- ที่ถูกบุกรุก

- คอมพิวเตอร์

- เกี่ยวกับ

- ยืนยัน

- เนื้อหา

- แกน

- crashing

- การปรับแต่ง

- ไซเบอร์

- ข้อมูล

- สติ๊กเกอร์

- ถือว่า

- ส่ง

- ได้รับการออกแบบ

- ปรารถนา

- การตรวจพบ

- เครื่อง

- ต่าง

- จำหน่าย

- do

- เอกสาร

- เอกสาร

- สวม

- ประตู

- หยด

- พลวัต

- มีประสิทธิภาพ

- ความพยายาม

- อีเมล

- อีเมล

- ที่ฝัง

- พนักงาน

- ภาษาอังกฤษ

- การจารกรรม

- EU

- หลบเลี่ยง

- การหลีกเลี่ยง

- เหตุการณ์

- เคย

- หลักฐาน

- ที่มีอยู่

- อธิบาย

- คำอธิบาย

- ครอบครัว

- สองสาม

- เนื้อไม่มีมัน

- ไฟล์

- หา

- ชื่อจริง

- พอดี

- สำหรับ

- ต่างประเทศ

- ทางกฎหมาย

- สี่

- ราคาเริ่มต้นที่

- เต็ม

- อย่างเต็มที่

- การทำงาน

- ฟังก์ชั่น

- ได้รับ

- เหตุการณ์ที่

- ไป

- รัฐบาล

- บัญชีกลุ่ม

- he

- หัว

- ส่วนหัว

- ช่วย

- ซ่อน

- ของเขา

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- ทำอย่างไร

- HTML

- ที่ http

- HTTPS

- ระบุ

- ภาพ

- in

- น่าอับอาย

- ข้อมูล

- อินพุต

- ตัวอย่าง

- แทน

- ISN

- IT

- ITS

- ตัวเอง

- JavaScript

- เพียงแค่

- ทราบ

- เกาหลี

- ภาษา

- ส่วนใหญ่

- ปลาย

- ห้องสมุด

- น่าจะ

- LINK

- การเชื่อมโยง

- รายการ

- สด

- นาน

- เครื่อง

- เครื่อง

- มายากล

- ทำ

- มัลแวร์

- การจัดการกับ

- มีนาคม

- หน้ากาก

- me

- วิธี

- กลไก

- วิธีการ

- ไมโคร

- ไมโครซอฟท์

- อาจ

- กระทรวง

- ผู้เยาว์

- แบบ

- การแก้ไข

- มากที่สุด

- พื้นเมือง

- เครือข่าย

- ใหม่

- กรงขัง

- ไม่

- นวนิยาย

- ตอนนี้

- of

- Office

- เก่า

- on

- ONE

- เปิด

- โอเพนซอร์ส

- การเปิด

- เปิด

- การดำเนินการ

- or

- organizacja

- ที่มา

- อื่นๆ

- ออก

- Outlook

- แผ่ออกไป

- ของตนเอง

- ในสิ่งที่สนใจ

- โดยเฉพาะ

- อดีต

- คน

- ที่มีประสิทธิภาพ

- ฟิชชิ่ง

- เลือก

- ชิ้น

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ความอุดมสมบูรณ์

- ก่อน

- ก่อน

- กระบวนการ

- โปรโตคอล

- สาธารณะ

- หนู

- ค่อนข้าง

- เหตุผล

- เมื่อเร็ว ๆ นี้

- การเผยแพร่

- รีโมท

- การเข้าถึงระยะไกล

- การวิจัย

- นักวิจัย

- สำรอง

- ส่งผลให้

- ขวา

- วิ่ง

- s

- เดียวกัน

- พูดว่า

- ความปลอดภัย

- เห็น

- ส่ง

- กันยายน

- ลายเซ็น

- ง่ายดาย

- แอบดู

- ซอฟต์แวร์

- บาง

- แหล่ง

- ภาคใต้

- เฉพาะ

- กีฬา

- ยืน

- เริ่มต้น

- ยังคง

- แข็งแรง

- อย่างเช่น

- แน่ใจ

- ระบบ

- ลอส

- เป้าหมาย

- กำหนดเป้าหมาย

- เป้าหมาย

- ทีม

- ทดสอบ

- ที่

- พื้นที่

- ของพวกเขา

- แล้วก็

- พวกเขา

- สิ่ง

- สิ่ง

- นี้

- แต่?

- การคุกคาม

- เวลา

- ไปยัง

- ในวันนี้

- เอา

- เครื่องมือ

- เทรนด์

- โทรจัน

- ลอง

- ui

- เมื่อ

- ใช้

- มือสอง

- อุซเบก

- อุซเบกิ

- ตัวแปร

- มาก

- ผ่านทาง

- ชม

- ทาง..

- คือ

- ที่

- ในขณะที่

- WHO

- หน้าต่าง

- กับ

- ไม่มี

- งาน

- จะ

- เขียน

- เขียน

- ของคุณ

- ลมทะเล