มหาวิทยาลัย Stanford

พบบทความนี้ที่น่าสนใจหรือต้องการหารือ? Scite หรือแสดงความคิดเห็นใน SciRate.

นามธรรม

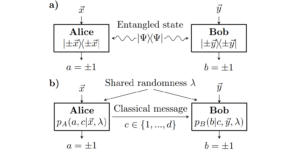

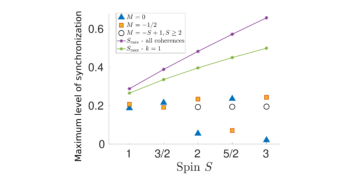

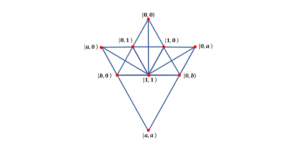

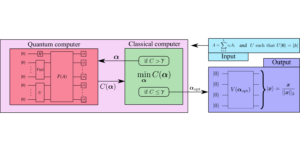

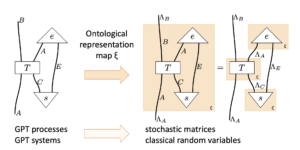

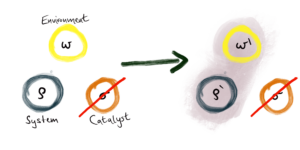

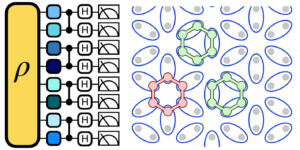

งานการเข้ารหัสลับของการตรวจสอบตำแหน่งพยายามตรวจสอบตำแหน่งของฝ่ายหนึ่งในกาลอวกาศโดยการใช้ประโยชน์จากข้อจำกัดเกี่ยวกับข้อมูลควอนตัมและความสัมพันธ์เชิงสาเหตุ รูปแบบการตรวจสอบที่ได้รับความนิยมซึ่งเรียกว่า $f$-routing เกี่ยวข้องกับการกำหนดให้ผู้พิสูจน์เปลี่ยนเส้นทางระบบควอนตัมตามค่าของฟังก์ชันบูลีน $f$ กลยุทธ์การโกงสำหรับโครงการกำหนดเส้นทาง $f$ กำหนดให้ผู้พิสูจน์ใช้การพัวพันที่แชร์ไว้ล่วงหน้า และความปลอดภัยของโครงการนั้นขึ้นอยู่กับสมมติฐานว่าผู้พิสูจน์สามารถจัดการการพัวพันได้มากเพียงใด ที่นี่ เรานำเสนอกลยุทธ์การโกงแบบใหม่ที่ระบบควอนตัมถูกเข้ารหัสเป็นรูปแบบการแบ่งปันความลับ และใช้โครงสร้างการอนุญาตของโครงการแบ่งปันความลับเพื่อควบคุมระบบอย่างเหมาะสม กลยุทธ์นี้ทำให้ภารกิจ $f$-การกำหนดเส้นทางเสร็จสมบูรณ์โดยใช้คู่ EPR $O(SP_p(f))$ โดยที่ $SP_p(f)$ คือขนาดที่น้อยที่สุดของโปรแกรม span บนฟิลด์ $mathbb{Z__p$ Computing $ ฉ$. นี่แสดงให้เห็นว่าเราสามารถโจมตี $f$-แผนการกำหนดเส้นทางได้อย่างมีประสิทธิภาพเมื่อใดก็ตามที่ $f$ อยู่ในคลาสที่ซับซ้อน $text{Mod__ptext{L}$ หลังจากอนุญาตให้มีการประมวลผลล่วงหน้าในเครื่อง โครงสร้างก่อนหน้านี้ที่ดีที่สุดบรรลุถึงคลาส L ซึ่งเชื่อกันว่าอยู่ภายใน $text{Mod__ptext{L}$ อย่างเคร่งครัด นอกจากนี้เรายังแสดงให้เห็นว่าขนาดของโครงการแบ่งปันความลับควอนตัมที่มีฟังก์ชันตัวบ่งชี้ $f_I$ ค่าพัวพันขอบเขตบนของ $f$-การกำหนดเส้นทางบนฟังก์ชัน $f_I$

► ข้อมูล BibTeX

► ข้อมูลอ้างอิง

[1] นิชานธ์ ชานดราน, วิปุล โกยัล, ไรอัน โมริอาร์ตี และราเฟล ออสตรอฟสกี้ การเข้ารหัสตามตำแหน่ง ในการประชุม Cryptology ระดับนานาชาติประจำปี หน้า 391–407 สปริงเกอร์, 2009. https:///doi.org/10.1007/978-3-642-03356-8_23.

https://doi.org/10.1007/978-3-642-03356-8_23

[2] เอเดรียน เคนท์, วิลเลียม เจ. มันโร และทิโมธี พี. สปิลเลอร์ การติดแท็กควอนตัม: การตรวจสอบความถูกต้องของตำแหน่งผ่านข้อมูลควอนตัมและข้อจำกัดการส่งสัญญาณเชิงสัมพัทธภาพ การตรวจสอบทางกายภาพ A, 84 (1): 012326, 2011 https:///doi.org/10.1103/PhysRevA.84.012326

https://doi.org/10.1103/PhysRevA.84.012326

[3] เอเดรียน เคนท์. งานควอนตัมในอวกาศ Minkowski แรงโน้มถ่วงแบบคลาสสิกและควอนตัม 29 (22): 224013, 2012. 10.1088/0264-9381/29/22/224013.

https://doi.org/10.1088/0264-9381/29/22/224013

[4] วิลเลียม เค วูตเตอร์ส และ วอจเซียค เอช ซูเร็ก ไม่สามารถโคลนควอนตัมเดี่ยวได้ ธรรมชาติ 299 (5886): 802–803, 1982. https:///doi.org/10.1038/299802a0.

https://doi.org/10.1038/299802a0

[5] Adrian P. Kent, William J. Munro, Timothy P. Spiller และ Raymond G. Beausoleil ระบบการติดแท็ก 11 กรกฎาคม 2006 สิทธิบัตรสหรัฐอเมริกา 7,075,438

[6] โรเบิร์ต เอ. มาลานีย์. การสื่อสารขึ้นอยู่กับตำแหน่งโดยใช้สิ่งกีดขวางควอนตัม การทบทวนทางกายภาพ A, 81 (4): 042319, 2010 https:///doi.org/10.1103/PhysRevA.81.042319

https://doi.org/10.1103/PhysRevA.81.042319

[7] แฮร์รี บูร์มาน, นิชานธ์ ชานดราน, เซอร์เก เฟห์ร, รัน เกลเลส, วิปุล โกยาล, ราฟาย ออสตรอฟสกี และคริสเตียน ชาฟฟ์เนอร์ การเข้ารหัสควอนตัมตามตำแหน่ง: ความเป็นไปไม่ได้และโครงสร้าง วารสารสยามคอมพิวเตอร์ 43 (1): 150–178, 2014 https://doi.org/10.1137/130913687

https://doi.org/10.1137/130913687

[8] Salman Beigi และ Robert König ลดความซับซ้อนของการคำนวณควอนตัมแบบไม่โลคัลแบบทันทีด้วยแอปพลิเคชันสำหรับการเข้ารหัสตามตำแหน่ง วารสารฟิสิกส์ฉบับใหม่, 13 (9): 093036, 2011. 10.1088/1367-2630/13/9/093036

https://doi.org/10.1088/1367-2630/13/9/093036

[9] แอนเดรียส บลูห์ม, แมทเธียส คริสแทนเดิล และฟลอเรียน สปีลแมน โปรโตคอลการตรวจสอบตำแหน่งควิบิตเดียวที่ปลอดภัยจากการโจมตีหลายควิบิต ฟิสิกส์ธรรมชาติ หน้า 1–4 2022 https:///doi.org/10.1038/s41567-022-01577-0.

https://doi.org/10.1038/s41567-022-01577-0

[10] Harry Buhrman, Serge Fehr, Christian Schaffner และ Florian Speelman รุ่นสายสวน ในการประชุมวิชาการครั้งที่ 4 ว่าด้วยนวัตกรรมวิทยาการคอมพิวเตอร์เชิงทฤษฎี หน้า 145–158 ปี 2013 https:///doi.org/10.1145/2422436.2422455

https://doi.org/10.1145/2422436.2422455

[11] ฮาร์ทมุท คล๊าค และ สุปาร์ธา พอดเดอร์ ขอบเขตใหม่สำหรับรุ่นท่อสวน ในรากฐานของเทคโนโลยีซอฟต์แวร์และวิทยาการคอมพิวเตอร์เชิงทฤษฎี 2014 10.4230/LIPIcs.FSTTCS.2014.481

https://doi.org/10.4230/LIPIcs.FSTTCS.2014.481

[12] ศรีนิวาสัน อรุณาแชลัม และ สุภาธา โพธิ์. ของที่ระลึกเกี่ยวกับการสื่อสาร: ความซับซ้อนในการสื่อสารแบบไร้หน่วยความจำ ในการประชุมนวัตกรรมทางวิทยาศาสตร์คอมพิวเตอร์เชิงทฤษฎี ครั้งที่ 12 (ITCS 2021) Schloss Dagstuhl-Leibniz-Zentrum für Informatik, 2021. 10.4230/LIPIcs.ITCS.2021.61.

https://doi.org/10.4230/LIPIcs.ITCS.2021.61

[13] อเล็กซ์ เมย์. งานควอนตัมในภาพสามมิติ วารสารฟิสิกส์พลังงานสูง 2019 (10): 1–39, 2019 https://doi.org/10.1007/JHEP10(2019)233

https://doi.org/10.1007/JHEP10(2019)233

[14] อเล็กซ์ เมย์, เจฟฟ์ เพนิงตัน และโจนาธาน ซอร์ซ การกระเจิงแบบโฮโลแกรมต้องใช้ลิ่มพัวพันที่เชื่อมต่อกัน วารสารฟิสิกส์พลังงานสูง 2020 (8): 1–34, 2020 https://doi.org/10.1007/JHEP08(2020)132

https://doi.org/10.1007/JHEP08(2020)132

[15] อเล็กซ์ เมย์. ความซับซ้อนและความยุ่งเหยิงในการคำนวณที่ไม่ใช่ท้องถิ่นและโฮโลแกรม ควอนตัม 6: 864 พฤศจิกายน 2022 ISSN 2521-327X 10.22331/q-2022-11-28-864. URL https:///doi.org/10.22331/q-2022-11-28-864.

https://doi.org/10.22331/q-2022-11-28-864

[16] อดัม ดี สมิธ. การแบ่งปันความลับควอนตัมสำหรับโครงสร้างการเข้าถึงทั่วไป พิมพ์ล่วงหน้า arXiv quant-ph/0001087, 2000 https:///doi.org/10.48550/arXiv.quant-ph/0001087

https://doi.org/10.48550/arXiv.quant-ph/0001087

arXiv:ปริมาณ-ph/0001087

[17] ฮวน มัลดาเซนา. ลิมิต N ขนาดใหญ่ของทฤษฎีสนามซุปเปอร์คอนฟอร์มัลและแรงโน้มถ่วงยิ่งยวด วารสารฟิสิกส์ทฤษฎีนานาชาติ, 38 (4): 1113–1133, 1999 https:///doi.org/10.1023/A:1026654312961

https://doi.org/10.1023/A:1026654312961

[18] เอ็ดเวิร์ด วิทเทน. พื้นที่ต่อต้านการดูแลและโฮโลแกรม ความก้าวหน้าทางฟิสิกส์เชิงทฤษฎีและคณิตศาสตร์ 2: 253–291, 1998 10.4310/ATMP.1998.v2.n2.a2

https://doi.org/10.4310/ATMP.1998.v2.n2.a2

[19] แดเนียล เก็ทส์มัน. ทฤษฎีการแบ่งปันความลับควอนตัม รีวิวทางกายภาพ A, 61 (4): 042311, 2000 https://doi.org/10.1103/PhysRevA.61.042311.

https://doi.org/10.1103/PhysRevA.61.042311

[20] เบนจามิน ชูมัคเกอร์ และไมเคิล เอ. นีลเซ่น การประมวลผลข้อมูลควอนตัมและการแก้ไขข้อผิดพลาด การทบทวนทางกายภาพ A, 54 (4): 2629, 1996. https:///doi.org/10.1103/PhysRevA.54.2629.

https://doi.org/10.1103/PhysRevA.54.2629

[21] เบนจามิน ชูมัคเกอร์ และไมเคิล ดี เวสต์มอร์แลนด์ การแก้ไขข้อผิดพลาดควอนตัมโดยประมาณ การประมวลผลข้อมูลควอนตัม, 1 (1): 5–12, 2002 https:///doi.org/10.1023/A:1019653202562

https://doi.org/10.1023/A:1019653202562

[22] เกฮาร์ด บันทร็อค, คาร์สเทน แดมม์, อุลริช แฮร์แทรมป์ฟ์ และคริสตอฟ ไมเนล โครงสร้างและความสำคัญของคลาส logspace-mod ทฤษฎีระบบคณิตศาสตร์ 25 (3): 223–237, 1992 https:///doi.org/10.1007/BF01374526

https://doi.org/10.1007/BF01374526

[23] เมาริซิโอ คาร์ชเมอร์ และเอวี วิกเดอร์สัน ในโปรแกรมสแปน ใน [1993] Proceedings of the Eigth Annual Structure in Complexity Theory Conference, หน้า 102–111 IEEE, 1993. 10.1109/SCT.1993.336536.

https://doi.org/10.1109/SCT.1993.336536

[24] นีล ดี โจนส์, อี เอ็ดมันด์ เลียน และวิลเลียม ที ลาเซอร์ ปัญหาใหม่เสร็จสมบูรณ์แล้วสำหรับพื้นที่บันทึกที่ไม่ได้กำหนดไว้ ทฤษฎีระบบคณิตศาสตร์ 10 (1): 1–17, 1976 https:///doi.org/10.1007/BF01683259

https://doi.org/10.1007/BF01683259

[25] เคลาส์ ไรน์ฮาร์ด และเอริค อัลเลนเดอร์ ทำให้ความไม่กำหนดไม่ชัดเจน วารสารสยามคอมพิวเตอร์ 29 (4): 1118–1131, 2000 https:///doi.org/10.1137/S0097539798339041

https://doi.org/10.1137/S0097539798339041

[26] เอริก อัลเลนเดอร์, เคลาส์ ไรน์ฮาร์ด และ ฉือหยู โจว การแยก การจับคู่ และการนับขอบเขตบนที่สม่ำเสมอและไม่สม่ำเสมอ วารสารวิทยาการคอมพิวเตอร์และระบบ 59 (2): 164–181, 1999 https:///doi.org/10.1006/jcss.1999.1646

https://doi.org/10.1006/jcss.1999.1646

[27] เอยาล คูชิเลวิทซ์. ความซับซ้อนในการสื่อสาร ใน ความก้าวหน้าในคอมพิวเตอร์ เล่มที่ 44 หน้า 331–360 เอลส์เวียร์, 1997. https:///doi.org/10.1016/S0065-2458(08)60342-3.

https://doi.org/10.1016/S0065-2458(08)60342-3

[28] นอม นิสาน. ความซับซ้อนในการสื่อสารของเกตเวย์ Combinatorics, Paul Erdos is Eighty, 1: 301–315, 1993.

[29] โรเบิร์ต โรแบร์, โทเนียนน์ พิทัสซี, เบนจามิน รอสแมน และสตีเฟน เอ คุก ขอบเขตล่างแบบเอ็กซ์โปเนนเชียลสำหรับโปรแกรมช่วงโมโนโทน ในปี 2016 IEEE 57th Annual Symposium on Foundations of Computer Science (FOCS) หน้า 406–415 อีอีอี, 2016. 10.1109/FOCS.2016.51.

https://doi.org/10.1109/FOCS.2016.51

[30] ฟลอเรียน สเปลแมน. การคำนวณแบบไม่เฉพาะที่ทันทีของวงจรควอนตัมความลึก T ต่ำ ในการประชุมครั้งที่ 11 ว่าด้วยทฤษฎีการคำนวณควอนตัม การสื่อสารและการเข้ารหัส (TQC 2016) เล่มที่ 61 ของ Leibniz International Proceedings in Informatics (LIPIcs) หน้า 9:1–9:24, Dagstuhl, Germany, 2016 Schloss Dagstuhl–Leibniz- ข้อมูล Zentrum fuer ไอ 978-3-95977-019-4. 10.4230/LIPics.TQC.2016.9.

https://doi.org/10.4230/LIPIcs.TQC.2016.9

อ้างโดย

[1] Alex May, “ความซับซ้อนและความยุ่งเหยิงในการคำนวณและโฮโลแกรมที่ไม่ใช่ในพื้นที่”, ควอนตัม 6, 864 (2022).

[2] Alex May, Jonathan Sorce และ Beni Yoshida, “ทฤษฎีบทลิ่มที่เชื่อมต่อกันและผลที่ตามมา”, วารสารฟิสิกส์พลังงานสูง พ.ศ. 2022 11, 153 (2022).

[3] Kfir Dolev และ Sam Cree, “โฮโลแกรมเป็นทรัพยากรสำหรับการคำนวณควอนตัมนอกพื้นที่”, arXiv: 2210.13500, (2022).

[4] Kfir Dolev และ Sam Cree, “การคำนวณวงจรควอนตัมแบบ non-local พร้อมกรวยแสงขนาดเล็ก”, arXiv: 2203.10106, (2022).

[5] Rene Allerstorfer, Harry Buhrman, Alex May, Florian Speelman และ Philip Verduyn Lunel, “เกี่ยวกับการคำนวณควอนตัมที่ไม่ใช่ในท้องถิ่นกับการเข้ารหัสทางทฤษฎีข้อมูล”, arXiv: 2306.16462, (2023).

[6] Llorenç Escolà-Farràs และ Florian Speelman, “โปรโตคอลการตรวจสอบตำแหน่งควอนตัมที่ทนต่อการสูญเสียควิบิตเดี่ยวปลอดภัยจากผู้โจมตีที่พันกัน”, arXiv: 2212.03674, (2022).

การอ้างอิงข้างต้นมาจาก are อบต./นาซ่าโฆษณา (ปรับปรุงล่าสุดสำเร็จ 2023-08-10 03:31:42 น.) รายการอาจไม่สมบูรณ์เนื่องจากผู้จัดพิมพ์บางรายไม่ได้ให้ข้อมูลอ้างอิงที่เหมาะสมและครบถ้วน

On บริการอ้างอิงของ Crossref ไม่พบข้อมูลอ้างอิงงาน (ความพยายามครั้งสุดท้าย 2023-08-10 03:31:41)

บทความนี้เผยแพร่ใน Quantum ภายใต้ the ครีเอทีฟคอมมอนส์แบบแสดงที่มา 4.0 สากล (CC BY 4.0) ใบอนุญาต ลิขสิทธิ์ยังคงอยู่กับผู้ถือลิขสิทธิ์ดั้งเดิม เช่น ผู้เขียนหรือสถาบันของพวกเขา

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. ยานยนต์ / EVs, คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- BlockOffsets การปรับปรุงการเป็นเจ้าของออฟเซ็ตด้านสิ่งแวดล้อมให้ทันสมัย เข้าถึงได้ที่นี่.

- ที่มา: https://quantum-journal.org/papers/q-2023-08-09-1079/

- :เป็น

- :ไม่

- :ที่ไหน

- ][หน้า

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1996

- 1998

- 1999

- 20

- 2000

- 2006

- 2011

- 2012

- 2013

- 2014

- 2016

- 2019

- 2020

- 2021

- 2022

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 30

- 31

- 4th

- 51

- 7

- 8

- 84

- 9

- a

- เกี่ยวกับเรา

- ข้างบน

- บทคัดย่อ

- เข้า

- ประสบความสำเร็จ

- อาดัม

- เอเดรีย

- ความก้าวหน้า

- ความผูกพัน

- หลังจาก

- กับ

- อเล็กซ์

- ทั้งหมด

- การอนุญาต

- ด้วย

- และ

- ประจำปี

- การใช้งาน

- อย่างเหมาะสม

- ประมาณ

- เป็น

- AS

- โจมตี

- การโจมตี

- ความพยายามในการ

- สิงหาคม

- ผู้เขียน

- การอนุญาต

- ผู้เขียน

- ตาม

- BE

- เชื่อว่า

- เบนจามิน

- ที่ดีที่สุด

- ทำลาย

- by

- CAN

- ไม่ได้

- การโกง

- ชั้น

- ความเห็น

- สภาสามัญ

- การสื่อสาร

- คมนาคม

- สมบูรณ์

- เสร็จสิ้น

- ความซับซ้อน

- การคำนวณ

- คอมพิวเตอร์

- วิทยาการคอมพิวเตอร์

- คอมพิวเตอร์

- การคำนวณ

- การประชุม

- งานที่เชื่อมต่อ

- ผลที่ตามมา

- ข้อ จำกัด

- การก่อสร้าง

- ลิขสิทธิ์

- ราคา

- การนับ

- การเข้ารหัสลับ

- การอ่านรหัส

- แดเนียล

- ข้อมูล

- การประมวลผล

- โดยตรง

- สนทนา

- ก่อน

- เอ็ดเวิร์ด

- อย่างมีประสิทธิภาพ

- พลังงาน

- สิ่งกีดขวาง

- ความผิดพลาด

- ใช้ประโยชน์

- การใช้ประโยชน์จาก

- ที่ชี้แจง

- สนาม

- สำหรับ

- พบ

- ฐานราก

- ราคาเริ่มต้นที่

- ฟังก์ชัน

- เกตส์

- General

- ประเทศเยอรมัน

- ให้

- แรงดึงดูด

- ฮาร์วาร์

- โปรดคลิกที่นี่เพื่ออ่านรายละเอียดเพิ่มเติม

- จุดสูง

- ผู้ถือ

- โฮโลแกรม

- โฮโลแกรม

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- HTTPS

- อีอีอี

- ความสำคัญ

- in

- ตัวบ่งชี้

- ข้อมูล

- นวัตกรรม

- ภายใน

- สถาบัน

- น่าสนใจ

- International

- เข้าไป

- ความเหงา

- ITS

- JavaScript

- โจนาธาน

- โจนส์

- วารสาร

- กรกฎาคม

- เคลาส์

- ที่รู้จักกัน

- König

- ชื่อสกุล

- ทิ้ง

- License

- เบา

- LIMIT

- รายการ

- ในประเทศ

- ที่ตั้ง

- เข้าสู่ระบบ

- ต่ำ

- ลด

- การทำ

- การจับคู่

- คณิตศาสตร์

- อาจ..

- ไมเคิล

- ต่ำสุด

- แบบ

- เดือน

- มาก

- ธรรมชาติ

- ใหม่

- ไม่

- พฤศจิกายน

- of

- on

- ONE

- เปิด

- or

- เป็นต้นฉบับ

- เกิน

- หน้า

- คู่

- กระดาษ

- พรรค

- สิทธิบัตร

- พอล

- กายภาพ

- ฟิสิกส์

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- ยอดนิยม

- ตำแหน่ง

- ปัญหาที่เกิดขึ้น

- กิจการ

- การประมวลผล

- โครงการ

- โปรแกรม

- โปรโตคอล

- ให้

- การตีพิมพ์

- สำนักพิมพ์

- สำนักพิมพ์

- ควอนตัม

- การเข้ารหัสควอนตัม

- ความพัวพันของควอนตัม

- การแก้ไขข้อผิดพลาดควอนตัม

- ข้อมูลควอนตัม

- เปลี่ยนเส้นทาง

- การอ้างอิง

- ซากศพ

- Rene

- ต้องการ

- ต้อง

- ทรัพยากร

- ทบทวน

- โรเบิร์ต

- ไรอัน

- s

- แซม

- โครงการ

- รูปแบบ

- วิทยาศาสตร์

- วิทยาศาสตร์

- ลับ

- ปลอดภัย

- ความปลอดภัย

- ใช้งานร่วมกัน

- โชว์

- แสดงให้เห็นว่า

- สยาม

- ที่เรียบง่าย

- เดียว

- ขนาด

- เล็ก

- ซอฟต์แวร์

- ช่องว่าง

- ระยะ

- สตีเฟ่น

- กลยุทธ์

- กลยุทธ์

- โครงสร้าง

- ประสบความสำเร็จ

- อย่างเช่น

- เหมาะสม

- การประชุมสัมมนา

- ระบบ

- ระบบ

- งาน

- งาน

- เทคโนโลยี

- ที่

- พื้นที่

- ของพวกเขา

- ตามทฤษฎี

- ทฤษฎี

- นี้

- ธรณีประตู

- ชื่อหนังสือ

- ไปยัง

- ภายใต้

- ให้กับคุณ

- URL

- us

- ใช้

- การใช้

- ความคุ้มค่า

- การตรวจสอบ

- ตรวจสอบ

- ผ่านทาง

- ปริมาณ

- ต้องการ

- คือ

- we

- เมื่อไรก็ตาม

- ที่

- วิลเลียม

- กับ

- โรงงาน

- ปี

- ลมทะเล