ตามที่ บทความ โดย Cybersecurity Ventures ความเสียหายที่เกิดจากแรนซัมแวร์ (มัลแวร์ประเภทหนึ่งที่สามารถบล็อกผู้ใช้ไม่ให้เข้าถึงข้อมูลของตนเว้นแต่จะจ่ายค่าไถ่) เพิ่มขึ้น 57 เท่าในปี 2021 เมื่อเทียบกับปี 2015 นอกจากนี้ คาดว่าจะทำให้เหยื่อต้องเสียเงิน 265 พันล้านดอลลาร์ ( USD) เป็นประจำทุกปีภายในปี 2031 ในขณะที่เขียนนี้ ตัวเลขทางการเงินจากการโจมตีด้วยแรนซัมแวร์นั้นสูงกว่า 50th ตำแหน่งในรายชื่อประเทศที่จัดอันดับโดยพวกเขา จีดีพี.

เนื่องจากภัยคุกคามที่เกิดจากมัลแวร์ จึงมีการพัฒนาเทคนิคหลายอย่างเพื่อตรวจจับและยับยั้งการโจมตีของมัลแวร์ สองเทคนิคที่ใช้บ่อยที่สุดในปัจจุบันคือการตรวจจับตามลายเซ็นและตามพฤติกรรม

การตรวจจับตามลายเซ็นจะสร้างตัวระบุเฉพาะเกี่ยวกับวัตถุที่เป็นอันตรายที่รู้จัก เพื่อให้สามารถระบุวัตถุได้ในอนาคต อาจเป็นรูปแบบเฉพาะของโค้ดที่แนบมากับไฟล์ หรืออาจเป็นแฮชของโค้ดมัลแวร์ที่รู้จัก หากพบตัวระบุรูปแบบที่รู้จัก (ลายเซ็น) ขณะสแกนวัตถุใหม่ วัตถุนั้นจะถูกตั้งค่าสถานะว่าเป็นอันตราย การตรวจจับตามลายเซ็นทำได้รวดเร็วและต้องการพลังการประมวลผลต่ำ อย่างไรก็ตาม มันต่อสู้กับมัลแวร์ประเภท polymorphic ซึ่งเปลี่ยนรูปแบบไปเรื่อย ๆ เพื่อหลบเลี่ยงการตรวจจับ

การตรวจจับตามพฤติกรรมจะตัดสินวัตถุต้องสงสัยตามพฤติกรรม สิ่งประดิษฐ์ที่อาจได้รับการพิจารณาโดยผลิตภัณฑ์ป้องกันมัลแวร์ ได้แก่ การโต้ตอบของกระบวนการ การสืบค้น DNS และการเชื่อมต่อเครือข่ายจากวัตถุ เทคนิคนี้ทำงานได้ดีกว่าในการตรวจจับมัลแวร์ polymorphic เมื่อเปรียบเทียบกับการใช้ลายเซ็น แต่ก็มีข้อเสียอยู่บ้าง ในการประเมินว่าวัตถุนั้นเป็นอันตรายหรือไม่ วัตถุนั้นต้องทำงานบนโฮสต์และสร้างสิ่งประดิษฐ์ที่เพียงพอสำหรับผลิตภัณฑ์ป้องกันมัลแวร์เพื่อตรวจจับวัตถุนั้น จุดบอดนี้สามารถปล่อยให้มัลแวร์ติดโฮสต์และแพร่กระจายผ่านเครือข่าย

เทคนิคที่มีอยู่ยังห่างไกลจากความสมบูรณ์แบบ ด้วยเหตุนี้ การวิจัยจึงดำเนินต่อไปโดยมีเป้าหมายเพื่อพัฒนาเทคนิคทางเลือกใหม่ๆ ที่จะปรับปรุงความสามารถของเราในการต่อสู้กับมัลแวร์ เทคนิคใหม่อย่างหนึ่งที่เกิดขึ้นในช่วงไม่กี่ปีที่ผ่านมาคือการตรวจจับมัลแวร์จากรูปภาพ เทคนิคนี้เสนอให้ฝึกเครือข่ายการเรียนรู้เชิงลึกด้วยไบนารีของมัลแวร์ที่รู้จักซึ่งแปลงเป็นภาพสีเทา ในโพสต์นี้ เราจะแสดงวิธีการตรวจจับมัลแวร์ตามรูปภาพด้วย ความหมายของ Amazon ป้ายกำกับที่กำหนดเอง.

ภาพรวมโซลูชัน

ในการฝึกโมเดลการจำแนกประเภทหลายประเภทและโมเดลการตรวจจับมัลแวร์ ก่อนอื่นเราจะเตรียมชุดข้อมูลการฝึกและทดสอบซึ่งมีมัลแวร์ประเภทต่างๆ เช่น ฟลัดเดอร์ แอดแวร์ สปายแวร์ ฯลฯ รวมถึงออบเจกต์ที่ไม่เป็นอันตราย จากนั้นเราจะแปลงออบเจกต์แบบพกพา (PE) เป็นภาพระดับสีเทา ต่อไป เราจะฝึกโมเดลโดยใช้รูปภาพด้วย Amazon Rekognition

Amazon Rekognition เป็นบริการที่ทำให้การวิเคราะห์ภาพประเภทต่างๆ บนแอปพลิเคชันของคุณเป็นเรื่องง่าย Rekognition Image ช่วยให้คุณสร้างแอปพลิเคชันที่มีประสิทธิภาพในการค้นหา ยืนยัน และจัดระเบียบรูปภาพนับล้าน

Amazon Rekognition Custom Labels สร้างขึ้นจากความสามารถที่มีอยู่ของ Rekognition ซึ่งได้รับการฝึกฝนมาแล้วกับภาพหลายสิบล้านภาพในหลายหมวดหมู่

Amazon Rekognition Custom Labels เป็นบริการที่มีการจัดการเต็มรูปแบบซึ่งช่วยให้ผู้ใช้สามารถวิเคราะห์ภาพนับล้านและใช้ภาพเหล่านี้เพื่อแก้ปัญหาการเรียนรู้ของเครื่อง (ML) ต่างๆ รวมถึงการจำแนกภาพ การตรวจจับใบหน้า และการกลั่นกรองเนื้อหา เบื้องหลัง Amazon Rekognition ใช้เทคโนโลยีการเรียนรู้เชิงลึก บริการนี้ใช้เครือข่ายประสาทเทียม (CNN) ซึ่งได้รับการฝึกอบรมล่วงหน้าในชุดข้อมูลที่มีป้ายกำกับขนาดใหญ่ อัลกอริทึมสามารถเรียนรู้ที่จะจดจำรูปแบบในรูปภาพจากหลาย ๆ โดเมนและสามารถนำไปใช้กับกรณีการใช้งานต่าง ๆ ในอุตสาหกรรมได้ด้วยการเปิดเผยข้อมูลความจริงพื้นฐานดังกล่าว เนื่องจาก AWS เป็นเจ้าของการสร้างและบำรุงรักษาสถาปัตยกรรมแบบจำลอง และเลือกวิธีการฝึกอบรมที่เหมาะสมกับงานในมือ ผู้ใช้จึงไม่จำเป็นต้องใช้เวลาในการจัดการโครงสร้างพื้นฐานที่จำเป็นสำหรับงานฝึกอบรม

สถาปัตยกรรมโซลูชัน

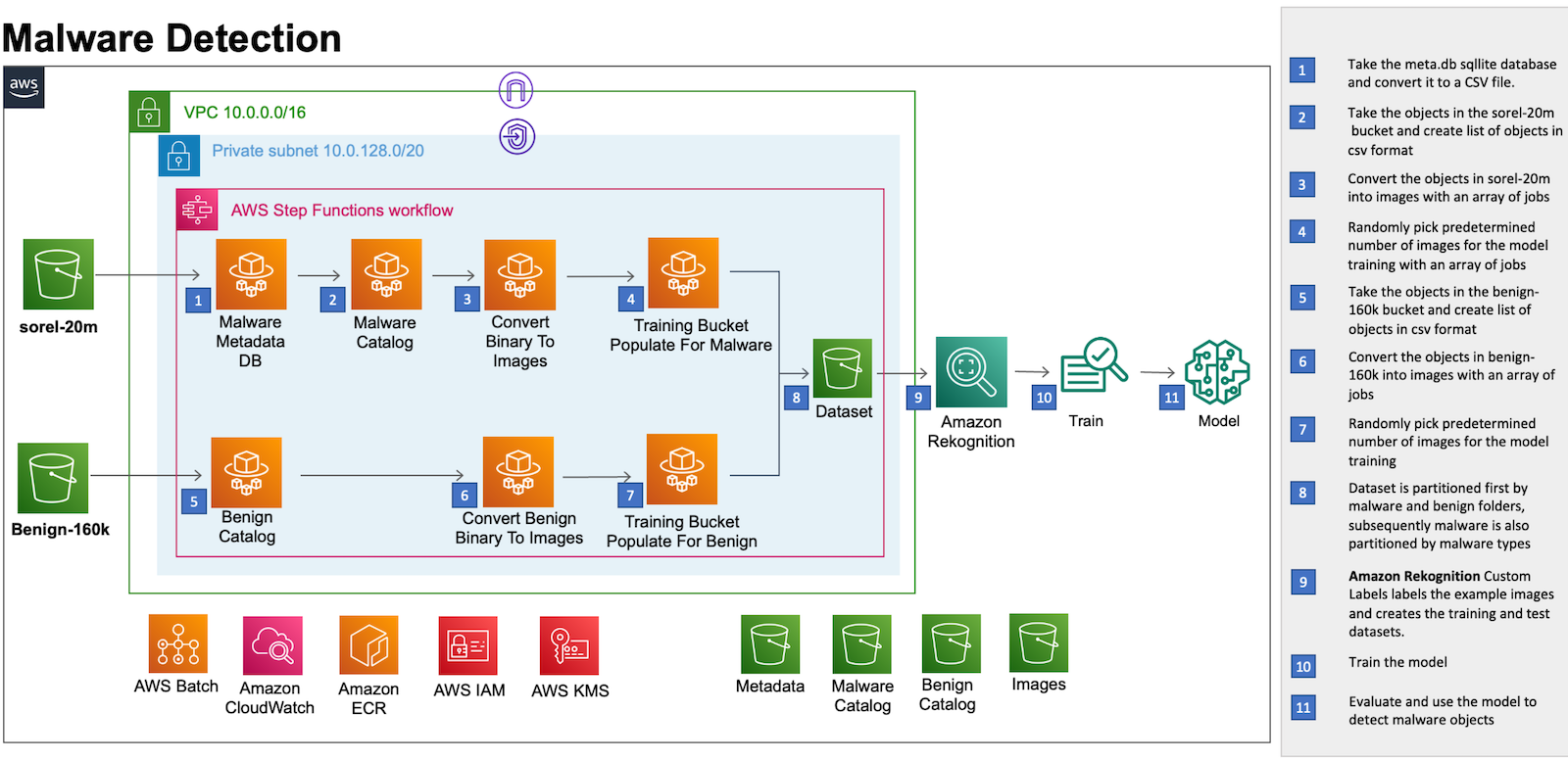

ไดอะแกรมสถาปัตยกรรมต่อไปนี้แสดงภาพรวมของโซลูชัน

โซลูชันนี้สร้างขึ้นโดยใช้ ชุด AWS, AWS ฟาร์เกตและ ความหมายของ Amazon. AWS Batch ให้คุณเรียกใช้งานการประมวลผลเป็นชุดได้หลายร้อยงานบน Fargate Fargate เข้ากันได้กับทั้งสองอย่าง บริการ Amazon Elastic Container (Amazon ECS) และ บริการ Amazon Elastic Kubernetes (Amazon EKS). ป้ายที่กำหนดเองของ Amazon Rekognition ช่วยให้คุณใช้ AutoML สำหรับการมองเห็นของคอมพิวเตอร์เพื่อฝึกโมเดลที่กำหนดเองเพื่อตรวจจับมัลแวร์และจัดประเภทมัลแวร์ประเภทต่างๆ AWS Step Functions ใช้เพื่อเตรียมการประมวลผลข้อมูลล่วงหน้า

สำหรับโซลูชันนี้ เราสร้างทรัพยากรการประมวลผลล่วงหน้าผ่านทาง การก่อตัวของ AWS Cloud. เทมเพลตสแต็ก CloudFormation และซอร์สโค้ดสำหรับฟังก์ชัน AWS Batch, Fargate และ Step มีอยู่ใน ที่เก็บ GitHub.

ชุด

ในการฝึกโมเดลในตัวอย่างนี้ เราใช้ชุดข้อมูลสาธารณะต่อไปนี้เพื่อแยกข้อมูลที่เป็นอันตรายและไม่เป็นพิษเป็นภัย โปรแกรมปฏิบัติการแบบพกพา (PE):

เราขอแนะนำให้คุณอ่านอย่างละเอียดผ่านเอกสารชุดข้อมูล (Sophos/Reversing Labs README, ชุดข้อมูลการเรียนรู้ของเครื่องมัลแวร์ PE) เพื่อจัดการกับวัตถุมัลแวร์อย่างปลอดภัย คุณยังสามารถใช้ชุดข้อมูลอื่นๆ ได้ตามต้องการ ตราบใดที่ชุดข้อมูลเหล่านั้นมีมัลแวร์และวัตถุที่ไม่เป็นอันตรายในรูปแบบไบนารี

ต่อไป เราจะแนะนำคุณเกี่ยวกับขั้นตอนการแก้ปัญหาต่อไปนี้:

- ประมวลผลวัตถุล่วงหน้าและแปลงเป็นภาพ

- ปรับใช้ทรัพยากรการประมวลผลล่วงหน้าด้วย CloudFormation

- เลือกรุ่น

- ฝึกโมเดล

- ประเมินแบบจำลอง

- ต้นทุนและประสิทธิภาพ

ประมวลผลวัตถุล่วงหน้าและแปลงเป็นภาพ

เราใช้ Step Functions เพื่อจัดเตรียมเวิร์กโฟลว์การประมวลผลล่วงหน้าของอ็อบเจกต์ ซึ่งรวมถึงขั้นตอนต่อไปนี้:

- ใช้ meta.db ฐานข้อมูล sqlllite จาก ซอเรล-20ม S3 bucket แล้วแปลงเป็นไฟล์ .csv ซึ่งช่วยให้เราโหลดไฟล์ .csv ในคอนเทนเนอร์ Fargate และอ้างอิงข้อมูลเมตาขณะประมวลผลวัตถุมัลแวร์

- นำวัตถุจากบัคเก็ต sorel-20m S3 และสร้างรายการวัตถุในรูปแบบ csv เมื่อดำเนินการตามขั้นตอนนี้ เรากำลังสร้างชุดไฟล์ .csv ซึ่งสามารถประมวลผลแบบคู่ขนานได้ ซึ่งจะช่วยลดเวลาที่ใช้ในการประมวลผลล่วงหน้า

- แปลงอ็อบเจกต์จากบัคเก็ต S20 ขนาด 3m sorel เป็นภาพที่มีอาร์เรย์ของงาน งาน AWS Batch array แชร์พารามิเตอร์ทั่วไปสำหรับการแปลงออบเจ็กต์มัลแวร์เป็นรูปภาพ พวกมันทำงานเป็นชุดของงานการแปลงรูปภาพที่กระจายไปทั่วหลายโฮสต์ และรันพร้อมกัน

- เลือกรูปภาพตามจำนวนที่กำหนดไว้สำหรับการฝึกโมเดลด้วยอาร์เรย์ของงานที่สอดคล้องกับประเภทของมัลแวร์

- คล้ายกับขั้นตอนที่ 2 เรานำวัตถุที่ไม่เป็นอันตรายจากบัคเก็ต S160 ที่เป็นพิษเป็นภัย 3k และสร้างรายการของวัตถุในรูปแบบ csv

- คล้ายกับขั้นตอนที่ 3 เราแปลงวัตถุจากบัคเก็ต S160 ขนาด 3k ที่ไม่เป็นอันตรายให้เป็นรูปภาพที่มีอาร์เรย์ของงาน

- เนื่องจากโควต้าเริ่มต้นของ Amazon Rekognition สำหรับการฝึกอบรมป้ายที่กำหนดเอง (รูปภาพ 250K) ให้เลือกรูปภาพที่ไม่เป็นอันตรายตามจำนวนที่กำหนดไว้ล่วงหน้าสำหรับการฝึกโมเดล

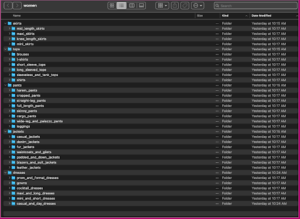

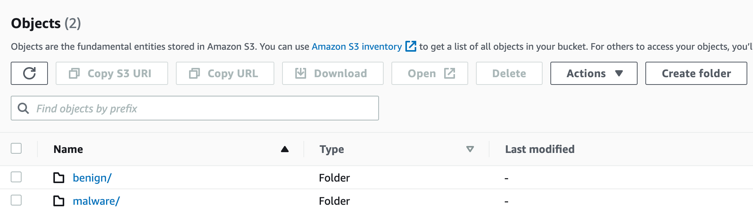

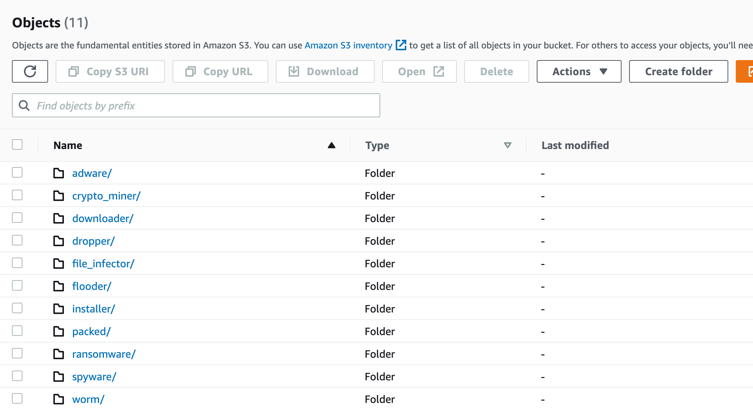

- ดังที่แสดงในภาพต่อไปนี้ รูปภาพจะถูกจัดเก็บไว้ในบัคเก็ต S3 ที่แบ่งพาร์ติชันก่อนโดยมัลแวร์และโฟลเดอร์ที่ไม่เป็นอันตราย จากนั้นมัลแวร์จะถูกแบ่งพาร์ติชันตามประเภทของมัลแวร์

ปรับใช้ทรัพยากรการประมวลผลล่วงหน้าด้วย CloudFormation

เบื้องต้น

ข้อกำหนดเบื้องต้นต่อไปนี้จำเป็นก่อนดำเนินการต่อ:

การปรับใช้ทรัพยากร

สแต็ก CloudFormation จะสร้างทรัพยากรต่อไปนี้:

พารามิเตอร์

- สแต็ค_NAME – ชื่อสแต็ก CloudFormation

- AWS_REGION – ภูมิภาค AWS ที่จะปรับใช้โซลูชัน

- AWS_โปรไฟล์ – ชื่อโปรไฟล์ที่จะใช้กับคำสั่ง AWS CLI

- ARTEFACT_S3_BUCKET – บัคเก็ต S3 ที่จะจัดเก็บรหัสโครงสร้างพื้นฐาน (ถังต้องสร้างในภูมิภาคเดียวกับที่โซลูชันอยู่)

- AWS_ACCOUNT – รหัสบัญชี AWS

ใช้คำสั่งต่อไปนี้เพื่อปรับใช้ทรัพยากร

ตรวจสอบให้แน่ใจว่าตัวแทนนักเทียบท่ากำลังทำงานบนเครื่อง การปรับใช้เสร็จสิ้นโดยใช้สคริปต์ทุบตี และในกรณีนี้เราใช้คำสั่งต่อไปนี้:

bash malware_detection_deployment_scripts/deploy.sh -s '' -b 'malware-

detection--artifacts' -p -r "" -a

สิ่งนี้สร้างและปรับใช้สิ่งประดิษฐ์ในเครื่องที่เทมเพลต CloudFormation (เช่น cloudformation.yaml) กำลังอ้างอิง

ฝึกโมเดล

เนื่องจาก Amazon Rekognition จะดูแลการฝึกอบรมโมเดลให้คุณ จึงไม่จำเป็นต้องมีความรู้ด้านคอมพิวเตอร์วิทัศน์หรือความรู้ด้าน ML ที่เชี่ยวชาญเป็นพิเศษ อย่างไรก็ตาม คุณจะต้องจัดเตรียม Amazon Rekognition ด้วยบัคเก็ตที่เต็มไปด้วยอิมเมจอินพุตที่มีป้ายกำกับอย่างเหมาะสม

ในโพสต์นี้ เราจะฝึกรูปแบบการจัดหมวดหมู่รูปภาพที่เป็นอิสระจากกันสองแบบผ่านคุณลักษณะป้ายกำกับแบบกำหนดเอง:

- รูปแบบการตรวจจับมัลแวร์ (การจำแนกประเภทไบนารี) – ระบุว่าวัตถุที่กำหนดนั้นเป็นอันตรายหรือไม่เป็นอันตราย

- รูปแบบการจำแนกมัลแวร์ (การจำแนกประเภทหลายชั้น) – ระบุตระกูลมัลแวร์สำหรับวัตถุที่เป็นอันตรายที่กำหนด

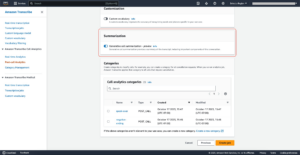

คำแนะนำแบบฝึกหัดแบบจำลอง

ขั้นตอนที่แสดงในคำแนะนำต่อไปนี้ใช้กับทั้งสองรุ่น ดังนั้น คุณจะต้องทำตามขั้นตอนสองครั้งเพื่อฝึกทั้งสองรุ่น

- เข้าสู่ระบบเพื่อ คอนโซลการจัดการ AWS และเปิด Amazon Rekognition ปลอบใจ.

- ในบานหน้าต่างด้านซ้าย เลือก ใช้ป้ายกำกับที่กำหนดเอง. หน้า Landing Page ของ Amazon Rekognition Custom Labels จะปรากฏขึ้น

- จากหน้า Landing Page ของ Amazon Rekognition Custom Labels ให้เลือก สมัครที่นี่.

- ในบานหน้าต่างด้านซ้าย เลือก โครงการ.

- Choose สร้างโครงการ.

- In ชื่อโครงการป้อนชื่อสำหรับโครงการของคุณ

- Choose สร้างโครงการ เพื่อสร้างโครงการของคุณ

- ตัว Vortex Indicator ได้ถูกนำเสนอลงในนิตยสาร โครงการ หน้า เลือกโครงการที่คุณต้องการเพิ่มชุดข้อมูล หน้ารายละเอียดสำหรับโครงการของคุณจะปรากฏขึ้น

- Choose สร้างชุดข้อมูล. สร้างชุดข้อมูล หน้าจะแสดง

- In เริ่มต้นการกำหนดค่าเลือก เริ่มต้นด้วยชุดข้อมูลเดียว เพื่อให้ Amazon Rekognition แยกชุดข้อมูลออกเป็นการฝึกและทดสอบ โปรดทราบว่าคุณอาจได้ตัวอย่างการทดสอบที่แตกต่างกันในการวนซ้ำการฝึกโมเดลแต่ละครั้ง ส่งผลให้ผลลัพธ์และเมตริกการประเมินแตกต่างกันเล็กน้อย

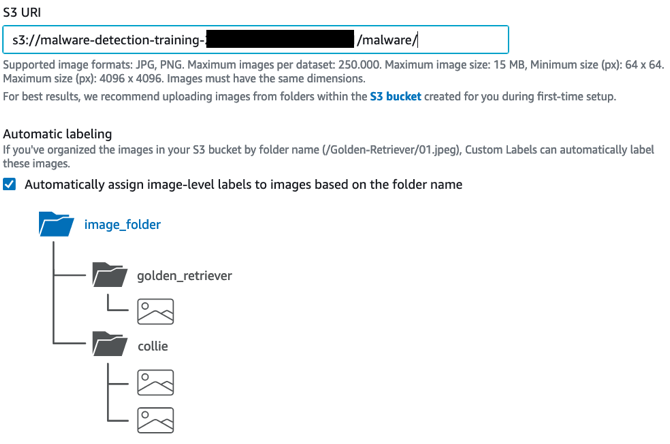

- Choose นำเข้ารูปภาพจากบัคเก็ต Amazon S3.

- In S3 URIป้อนตำแหน่งฝากข้อมูล S3 และเส้นทางโฟลเดอร์ บัคเก็ต S3 เดียวกันที่มาจากขั้นตอนก่อนการประมวลผลจะใช้เพื่อสร้างชุดข้อมูลทั้งสอง: การตรวจจับมัลแวร์และการจำแนกประเภทของมัลแวร์ ชุดข้อมูลการตรวจจับมัลแวร์ชี้ไปที่รูท (เช่น

s3://malware-detection-training-{account-id}-{region}/) ของบัคเก็ต S3 ในขณะที่ชุดข้อมูลการจำแนกประเภทของมัลแวร์ชี้ไปที่โฟลเดอร์มัลแวร์ (กล่าวคือs3://malware-detection-training-{account-id}-{region}/malware) ของบัคเก็ต S3

- Choose ติดป้ายกำกับให้กับรูปภาพตามโฟลเดอร์โดยอัตโนมัติ.

- Choose สร้างชุดข้อมูล. หน้าชุดข้อมูลสำหรับโครงการของคุณจะเปิดขึ้น

- เกี่ยวกับ โมเดลรถไฟ หน้าให้เลือก โมเดลรถไฟ. ชื่อทรัพยากรของ Amazon (ARN) สำหรับโครงการของคุณควรอยู่ใน เลือกโครงการ กล่องแก้ไข หากไม่มี ให้ป้อน ARN สำหรับโครงการของคุณ

- ตัว Vortex Indicator ได้ถูกนำเสนอลงในนิตยสาร คุณต้องการฝึกโมเดลของคุณหรือไม่? ให้เลือก โมเดลรถไฟ.

- หลังจากการฝึกเสร็จสิ้น ให้เลือกชื่อรุ่น การฝึกอบรมจะเสร็จสิ้นเมื่อสถานะของโมเดลคือ การฝึกอบรม_เสร็จสมบูรณ์แล้ว.

- ตัว Vortex Indicator ได้ถูกนำเสนอลงในนิตยสาร Models เลือกส่วน ใช้โมเดล แท็บเพื่อเริ่มใช้โมเดล

สำหรับรายละเอียดเพิ่มเติม ตรวจสอบป้ายกำกับที่กำหนดเองของ Amazon Rekognition หากคุณยังไม่ได้เปิดบัญชี IQ Option คลิ๊กที่นี่ กรอกรายละเอียดของคุณและมันจะนำไปยังหน้าเพจที่คล้ายด้านล่างนี้ แนะนำ

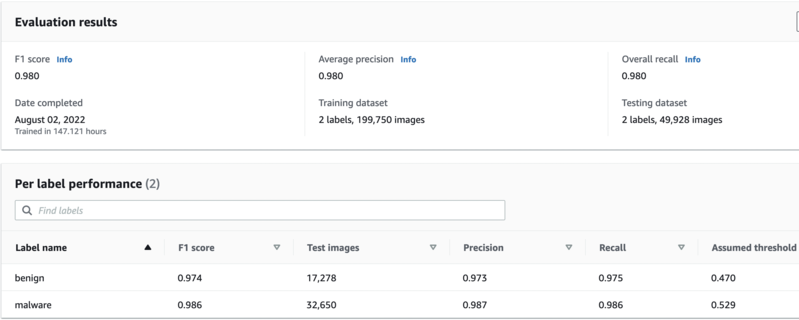

ประเมินแบบจำลอง

เมื่อแบบจำลองการฝึกอบรมเสร็จสมบูรณ์ คุณสามารถเข้าถึงเมตริกการประเมินผลได้โดยการเลือก ตรวจสอบเมตริก ในหน้าโมเดล Amazon Rekognition มอบเมตริกต่อไปนี้ให้คุณ: คะแนน F1 ความแม่นยำเฉลี่ย และการเรียกคืนโดยรวม ซึ่งโดยทั่วไปจะใช้ในการประเมินประสิทธิภาพของโมเดลการจัดประเภท ส่วนหลังเป็นเมตริกเฉลี่ยตามจำนวนป้ายกำกับ

ตัว Vortex Indicator ได้ถูกนำเสนอลงในนิตยสาร ต่อประสิทธิภาพของฉลาก คุณสามารถค้นหาค่าของเมตริกเหล่านี้ต่อป้ายกำกับ นอกจากนี้ หากต้องการรับค่า True Positive, False Positive และ False Negative ให้เลือก ดูผลการทดสอบ.

เมตริกแบบจำลองการตรวจจับมัลแวร์

ในชุดข้อมูลที่สมดุลของรูปภาพ 199,750 รูปที่มีป้ายกำกับสองป้าย (ไม่เป็นพิษเป็นภัยและมัลแวร์) เราได้รับผลลัพธ์ต่อไปนี้:

- คะแนน F1 – 0.980

- ความแม่นยำเฉลี่ย – 0.980

- การเรียกคืนโดยรวม – 0.980

เมตริกแบบจำลองการจัดประเภทมัลแวร์

ในชุดข้อมูลที่สมดุลของรูปภาพ 130,609 รูปพร้อมป้ายกำกับ 11 รายการ (11 ตระกูลมัลแวร์) เราได้รับผลลัพธ์ต่อไปนี้:

- คะแนน F1 – 0.921

- ความแม่นยำเฉลี่ย – 0.938

- การเรียกคืนโดยรวม – 0.906

ในการประเมินว่าโมเดลทำงานได้ดีหรือไม่ เราขอแนะนำให้เปรียบเทียบประสิทธิภาพกับเกณฑ์มาตรฐานอุตสาหกรรมอื่นๆ ซึ่งได้รับการฝึกอบรมในชุดข้อมูลเดียวกัน (หรืออย่างน้อยคล้ายกัน) น่าเสียดายที่ในขณะที่เขียนบทความนี้ไม่มีงานวิจัยเปรียบเทียบที่แก้ปัญหานี้โดยใช้เทคนิคเดียวกันและชุดข้อมูลเดียวกัน อย่างไรก็ตาม ภายในชุมชนวิทยาศาสตร์ข้อมูล โมเดลที่มีคะแนน F1 สูงกว่า 0.9 ถือว่าทำงานได้ดีมาก

ต้นทุนและประสิทธิภาพ

เนื่องจากธรรมชาติของทรัพยากรเป็นแบบไร้เซิร์ฟเวอร์ ค่าใช้จ่ายโดยรวมจึงขึ้นอยู่กับระยะเวลาที่ใช้บริการแต่ละครั้ง ในทางกลับกัน ประสิทธิภาพจะได้รับผลกระทบจากจำนวนข้อมูลที่ประมวลผลและฟีดขนาดชุดข้อมูลการฝึกอบรมไปยัง Amazon Rekognition สำหรับแบบฝึกหัดการประเมินต้นทุนและประสิทธิภาพ เราจะพิจารณาสถานการณ์ต่อไปนี้:

- วัตถุ 20 ล้านรายการได้รับการจัดหมวดหมู่และประมวลผลจากชุดข้อมูล sorel

- ออบเจ็กต์ 160,000 รายการได้รับการจัดหมวดหมู่และประมวลผลจากชุดข้อมูลการเรียนรู้ของเครื่องมัลแวร์ PE

- มีการเขียนออบเจ็กต์ประมาณ 240,000 รายการไปยังบัคเก็ต S3 การฝึกอบรม: ออบเจ็กต์มัลแวร์ 160,000 รายการและออบเจ็กต์ที่ไม่เป็นอันตราย 80,000 รายการ

ตามสถานการณ์นี้ ต้นทุนเฉลี่ยในการประมวลผลล่วงหน้าและปรับใช้โมเดลคือ 510.99 ดอลลาร์สหรัฐฯ คุณจะถูกเรียกเก็บเงินเพิ่มเติม $4 USD/ชั่วโมง ทุกๆ ชั่วโมงที่คุณใช้โมเดล คุณสามารถดูการแจกแจงค่าใช้จ่ายโดยละเอียดได้ใน ประมาณการ สร้างขึ้นโดย เครื่องคำนวณราคา AWS.

ในแง่ของประสิทธิภาพ นี่คือผลลัพธ์จากการวัดของเรา:

- ประมาณ 2 ชั่วโมงเพื่อให้ขั้นตอนการประมวลผลล่วงหน้าเสร็จสมบูรณ์

- ประมาณ 40 ชั่วโมงเพื่อให้การฝึกอบรมแบบจำลองการตรวจจับมัลแวร์เสร็จสมบูรณ์

- ประมาณ 40 ชั่วโมงเพื่อให้การฝึกอบรมโมเดลการจัดประเภทมัลแวร์เสร็จสมบูรณ์

ทำความสะอาด

เพื่อหลีกเลี่ยงค่าใช้จ่ายในอนาคต หยุด และ ลบ โมเดล Amazon Rekognition และลบทรัพยากรการประมวลผลล่วงหน้าผ่านทาง ทำลาย.sh สคริปต์ จำเป็นต้องใช้พารามิเตอร์ต่อไปนี้เพื่อรันสคริปต์ให้สำเร็จ:

- สแต็ค_NAME – ชื่อสแต็ก CloudFormation

- AWS_REGION – ภูมิภาคที่ปรับใช้โซลูชัน

- AWS_โปรไฟล์ – โปรไฟล์ที่มีชื่อซึ่งใช้กับคำสั่ง AWS CLI

ใช้คำสั่งต่อไปนี้เพื่อเรียกใช้ ./malware_detection_deployment_scripts/destroy.sh สคริปต์:

bash malware_detection_deployment_scripts/destroy.sh -s -p

-r สรุป

ในโพสต์นี้ เราได้สาธิตวิธีการตรวจหาและจำแนกมัลแวร์โดยใช้ Amazon Rekognition โซลูชันเป็นไปตามรูปแบบที่ไร้เซิร์ฟเวอร์ โดยใช้ประโยชน์จากบริการที่มีการจัดการสำหรับการประมวลผลข้อมูลล่วงหน้า การจัดการ และการปรับใช้โมเดล เราหวังว่าโพสต์นี้จะช่วยคุณในความพยายามอย่างต่อเนื่องในการต่อสู้กับมัลแวร์

ในโพสต์ต่อๆ ไป เราจะแสดงกรณีการใช้งานจริงของการตรวจจับมัลแวร์โดยใช้โมเดลที่ใช้ในโพสต์นี้

เกี่ยวกับผู้แต่ง

เอ็ดวิน ฮอลวาซิว เป็นสถาปนิกอาวุโสด้านการรักษาความปลอดภัยสากลที่มี AWS Professional Services และหลงใหลเกี่ยวกับความปลอดภัยในโลกไซเบอร์และระบบอัตโนมัติ เขาช่วยลูกค้าสร้างโซลูชันที่ปลอดภัยและเป็นไปตามข้อกำหนดในระบบคลาวด์ งานนอกเขาชอบท่องเที่ยวและกีฬา

เอ็ดวิน ฮอลวาซิว เป็นสถาปนิกอาวุโสด้านการรักษาความปลอดภัยสากลที่มี AWS Professional Services และหลงใหลเกี่ยวกับความปลอดภัยในโลกไซเบอร์และระบบอัตโนมัติ เขาช่วยลูกค้าสร้างโซลูชันที่ปลอดภัยและเป็นไปตามข้อกำหนดในระบบคลาวด์ งานนอกเขาชอบท่องเที่ยวและกีฬา

ราหุล ชอรยา เป็นสถาปนิกข้อมูลหลักพร้อมบริการระดับมืออาชีพของ AWS เขาช่วยเหลือและทำงานอย่างใกล้ชิดกับลูกค้าในการสร้างแพลตฟอร์มข้อมูลและแอปพลิเคชันการวิเคราะห์บน AWS นอกเวลางาน Rahul ชอบเดินเล่นกับ Barney สุนัขของเขา

ราหุล ชอรยา เป็นสถาปนิกข้อมูลหลักพร้อมบริการระดับมืออาชีพของ AWS เขาช่วยเหลือและทำงานอย่างใกล้ชิดกับลูกค้าในการสร้างแพลตฟอร์มข้อมูลและแอปพลิเคชันการวิเคราะห์บน AWS นอกเวลางาน Rahul ชอบเดินเล่นกับ Barney สุนัขของเขา

บรูโน่ เดฟโต้ เป็น Global Security Architect ที่มี AWS Professional Services เขามุ่งเน้นที่การช่วยเหลือลูกค้าในการสร้างสถาปัตยกรรมที่ปลอดภัยและเชื่อถือได้ใน AWS นอกเวลางานเขาสนใจการอัพเดทเทคโนโลยีล่าสุดและการเดินทาง

บรูโน่ เดฟโต้ เป็น Global Security Architect ที่มี AWS Professional Services เขามุ่งเน้นที่การช่วยเหลือลูกค้าในการสร้างสถาปัตยกรรมที่ปลอดภัยและเชื่อถือได้ใน AWS นอกเวลางานเขาสนใจการอัพเดทเทคโนโลยีล่าสุดและการเดินทาง

นาดิม มาเจด เป็นสถาปนิกข้อมูลภายในบริการระดับมืออาชีพของ AWS เขาทำงานเคียงข้างกับลูกค้าที่สร้างแพลตฟอร์มข้อมูลบน AWS นอกที่ทำงาน Nadim เล่นปิงปอง และชอบดูฟุตบอล

นาดิม มาเจด เป็นสถาปนิกข้อมูลภายในบริการระดับมืออาชีพของ AWS เขาทำงานเคียงข้างกับลูกค้าที่สร้างแพลตฟอร์มข้อมูลบน AWS นอกที่ทำงาน Nadim เล่นปิงปอง และชอบดูฟุตบอล

- ขั้นสูง (300)

- AI

- ไอ อาร์ต

- เครื่องกำเนิดไออาร์ท

- หุ่นยนต์ไอ

- ความหมายของ Amazon

- ปัญญาประดิษฐ์

- ใบรับรองปัญญาประดิษฐ์

- ปัญญาประดิษฐ์ในการธนาคาร

- หุ่นยนต์ปัญญาประดิษฐ์

- หุ่นยนต์ปัญญาประดิษฐ์

- ซอฟต์แวร์ปัญญาประดิษฐ์

- AWS Machine Learning AWS

- blockchain

- การประชุม blockchain ai

- เหรียญอัจฉริยะ

- ปัญญาประดิษฐ์สนทนา

- การประชุม crypto ai

- cybersecurity

- ดัล-อี

- การเรียนรู้ลึก ๆ

- google ai

- ระดับกลาง (200)

- เรียนรู้เครื่อง

- การจำแนกประเภทมัลแวร์

- การตรวจจับมัลแวร์

- เพลโต

- เพลโตไอ

- เพลโตดาต้าอินเทลลิเจนซ์

- เกมเพลโต

- เพลโตดาต้า

- เพลโตเกม

- ขนาดไอ

- วากยสัมพันธ์

- วิธีการทางเทคนิค

- ลมทะเล