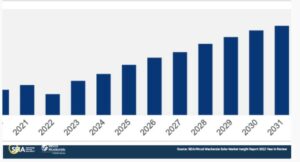

Siber saldırılar ve veri hırsızlığı, özellikle mobil uygulamalar söz konusu olduğunda bu günlerde çok yaygın hale geldi. Sonuç olarak, güvenlik ihlalleri yaşayan mobil uygulamalar mali kayıplara uğrayabilir. Müşteri verilerini çalmak isteyen birçok bilgisayar korsanı ile bu uygulamaların güvenliğini sağlamak, kuruluşlar için bir numaralı öncelik ve geliştiriciler için ciddi bir zorluk haline geldi. Gartner'ın son araştırmasına göre, Uygulama Güvenliği için Hype Döngüsü, uygulama güvenliğine yapılan yatırım önümüzdeki birkaç yıl içinde iki kattan fazla artarak bu yılki 6 milyar dolardan 13.7'da 2026 milyar dolara ulaşacak. Raporda ayrıca, "Uygulama güvenliği artık geliştiriciler ve güvenlik için ilk akla gelen konu profesyoneller ve vurgu artık genel bulutlarda barındırılan uygulamalara dönüyor.” DevOps güvenliğinin temel bileşenlerini doğru bir şekilde elde etmek çok önemlidir. İşte mobil uygulamanızı güvenli hale getirmek için 12 ipucu:

1. Güvenilir kaynaklardan uygulama yükleyin:

Android uygulamalarının alternatif pazarlarda yeniden yayınlanması veya APK'larının ve IPA'larının indirilebilir hale getirilmesi yaygın bir durumdur. Hem APK hem de IPA, web siteleri, bulut hizmetleri, sürücüler, sosyal medya ve sosyal ağlar dahil olmak üzere çeşitli yerlerden indirilebilir ve kurulabilir. Yalnızca Play Store ve App Store'un güvenilir APK ve IPA dosyalarını yüklemesine izin verilmelidir. Bu uygulamaların kullanılmasını önlemek için, uygulama başlatıldığında bir kaynak kontrolü algılamamız (Play Store veya App Store) olmalıdır.

Ayrıca okuyun, https://andresand.medium.com/add-method-to-check-which-app-store-the-android-app-is-installed-from-or-if-its-sideloaded-c9f450a3d069

2. Kök Tespiti:

Android: Saldırgan, köklü bir cihazda bir mobil uygulama başlatabilir ve yerel belleğe erişebilir veya uygulamada kötü amaçlı etkinlikler gerçekleştirmek için belirli etkinlikleri veya amaçları çağırabilir.

iOS: Jailbreak yapılmış bir cihazdaki uygulamalar, iOS sanal alanının dışında kök olarak çalışır. Bu, uygulamaların diğer uygulamalarda depolanan hassas verilere erişmesine veya korumalı alan işlevini olumsuzlayan kötü amaçlı yazılımlar yüklemesine izin verebilir.

Kök Tespiti hakkında daha fazla bilgi- https://owasp.org/www-project-mobile-top-10/2016-risks/m8-code-tampering

3. Veri Depolama:

Geliştiriciler, belirteçler, cep telefonu numaraları, e-posta, boole değerleri vb. gibi anahtar/değer çiftlerini depolamak için Paylaşılan Tercihler ve Kullanıcı Varsayılanlarını kullanır. Ayrıca geliştiriciler, uygulamalar oluştururken yapılandırılmış veriler için SQLite veritabanlarını tercih eder. Bilgisayar korsanları tarafından bilgilerin çıkarılmasının zor olması için herhangi bir verinin şifreleme biçiminde saklanması önerilir.

4. Güvenli Gizli Anahtarlar:

API anahtarları, parolalar ve belirteçler kodda sabit olarak kodlanmamalıdır. Bilgisayar korsanlarının uygulamayı kurcalayarak hızla kaçamamaları için bu değerleri saklamak için farklı teknikler kullanılması önerilir.

İşte bir referans bağlantısı: https://guides.codepath.com/android/Storing-Secret-Keys-in-Android

5. Kod Gizleme

Saldırgan APK dosyasını kaynak koda dönüştürebilir ve uygulamanın kaynak kodunu çıkarabilir. Bu, uygulamanın kaynak kodunda depolanan ve özel saldırılar gerçekleştirmek için kullanılabilecek hassas bilgileri saldırgana ifşa edebilir.

Kaynak kodunda bulunan tüm hassas bilgileri önlemek için kaynak kodunu gizlemek daha iyidir.

6. Güvenli İletişim:

Bir saldırgan, tüm iletişim şifrelenmemiş kanallar üzerinden gerçekleştiğinden, saldırı seviyesinden yararlanmak için kötü amaçlı faaliyetler gerçekleştirebilir. Bu nedenle, her zaman HTTP URL'leri yerine HTTPS URL'leri kullanın.

7. SSL Sabitleme:

Sertifika sabitleme, mobil uygulamaların iletişimi yalnızca beklenen değerle (pin) eşleşen geçerli bir sertifikaya sahip sunucularla kısıtlamasına olanak tanır. Sabitleme şunları sağlar: Bir kullanıcı kandırılarak mobil cihazına kötü amaçlı bir kök sertifika yüklemesi durumunda bile hiçbir ağ verisinden ödün verilmez. Sertifikalarını sabitleyen herhangi bir uygulama, güvenliği ihlal edilmiş bir bağlantı üzerinden veri iletmeyi reddederek bu tür kimlik avı girişimlerini engeller.

Lütfen bakın:

https://owasp.org/www-community/controls/Certificate_and_Public_Key_Pinning

8. Güvenli API isteği ve yanıt verileri

Standart uygulama, REST API çağrılarının temel koruması için HTTPS kullanmaktır. Sunucuya gönderilen veya sunucudan alınan bilgiler AES vb. ile daha fazla şifrelenebilir. Örneğin, hassas içerikler varsa, şifrelenecekleri seçebilirsiniz; şifrelemenizden başka bir koruma katmanına sahip olun.

9. Güvenli Mobil Uygulama Kimlik Doğrulaması:

Bir uygulamanın bir kullanıcıya oturum açtıktan sonra farklı ve karmaşık oturum belirteçleri atamaması durumunda, saldırgan, kurbanı saldırgan tarafından sağlanan özel olarak oluşturulmuş bir belirteci kullanmaya ikna etmek ve yakalanan oturumla oturum açma sayfasını kolayca atlamak için kimlik avı yapabilir. bir MiTM saldırısı kullanarak.

i) Uygulamada başarılı bir şekilde her oturum açtığında bir kullanıcıya farklı ve karmaşık bir oturum belirteci atayın.

ii) Oturumu kapattıktan hemen sonra oturumu sonlandırın.

iii) İki veya daha fazla IP adresi için aynı oturum belirtecini kullanmayın.

iv) Her oturum belirteci için sona erme süresini sınırlayın.

10. Yedeklemeye İzin Ver

Hassas veriler içeriyorsa, kullanıcıların bir uygulamayı yedeklemesine izin vermeyin. Yedekleme dosyalarına erişerek (ör. android:allowBackup=”true”), root olmayan bir cihazda bile bir uygulamanın içeriğini değiştirmek/okumak mümkündür. Bu nedenle, allow backup'ın yanlış yapılması önerilir.

11. Diğer uygulamalardan android uygulama ekranlarına erişimi kısıtlayın

İdeal olarak, faaliyetleriniz diğer hizmetlerden veya uygulamalardan herhangi bir açılış sağlamamalıdır. Bunu yalnızca diğer uygulamalardan flutter ekranlarınıza erişmek için belirli bir gereksiniminiz olduğunda doğru yapın, aksi takdirde şu şekilde değiştirin: android:dışa aktarılmış= ”yanlış”

12. Android uygulamasından paket yüklemeyi kısıtlayın

REQUEST_INSTALL_PACKAGES izin, uygulamaların bir kullanıcının cihazına yeni paketler kurun. Android platformunda kötüye kullanımı önlemeye ve kullanıcıları, Google Play'in güncelleme mekanizması dışında herhangi bir yöntemle kendi kendini güncelleyen veya zararlı APK'lar indiren uygulamalardan korumaya kararlıyız.

Sonuç:

Mobil Uygulamalar, içlerinde her gün depolanan yığınla müşteri kişisel verisiyle her zamankinden daha kişisel hale geldi. Kullanıcılar arasında güven ve sadakat oluşturmak ve şirketler için önemli mali ve kimlik kayıplarını önlemek için, uygulamanın kullanıcı için güvenli olduğundan emin olmak artık çok önemlidir. Yukarıda belirtilen mobil uygulama güvenlik kontrol listelerini takip etmek, bilgisayar korsanlarının uygulamayı hacklemesini kesinlikle önlemeye yardımcı olacaktır.

Hakkında Yazar:

Raviteja Aketi, Mantra Labs'ta Kıdemli Yazılım Mühendisidir. B2B projelerinde geniş deneyime sahiptir. Raviteja, yeni teknolojileri keşfetmeyi, film izlemeyi ve aile ve arkadaşlarla vakit geçirmeyi seviyor.

En son blogumuzu okuyun: Nest.JS ile Temiz Bir Mimari Uygulamak

Gelen kutunuza iletilmeye değer bilgi

- AI

- yapay zeka

- AI sanat üreteci

- yapay zeka robotu

- android

- Uygulama Geliştirme

- yapay zeka

- yapay zeka sertifikası

- bankacılıkta yapay zeka

- yapay zeka robotu

- yapay zeka robotları

- yapay zeka yazılımı

- blockchain

- blockchain konferans ai

- zeka

- konuşma yapay zekası

- kripto konferans ai

- dal-e

- derin öğrenme

- Geliştirme Operasyonları

- google ai

- iOS

- makine öğrenme

- Mantra Laboratuvarları

- Platon

- plato yapay zekası

- Plato Veri Zekası

- Plato Oyunu

- PlatoVeri

- plato oyunu

- ölçek ai

- sözdizimi

- zefirnet