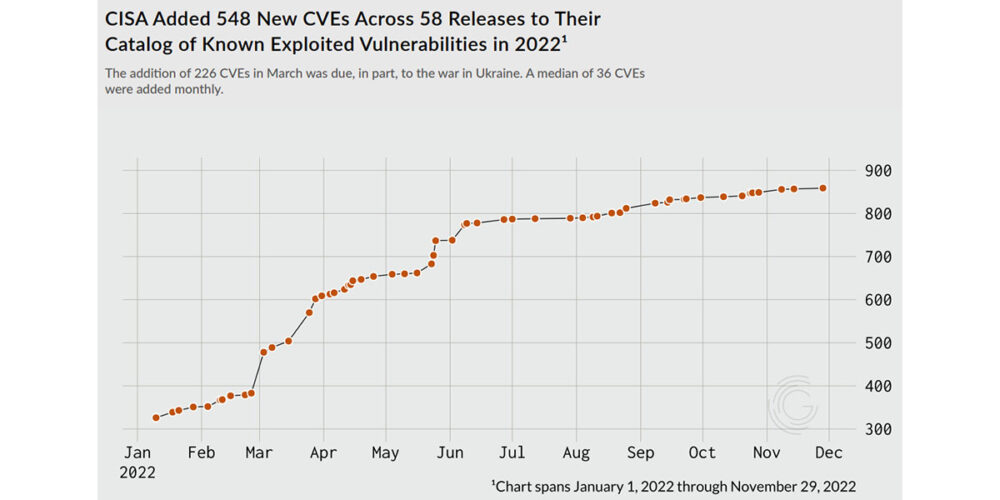

Kasım 2021'de ABD Siber Güvenlik ve Altyapı Güvenliği Dairesi (CISA), federal kurumların ve kritik altyapı kuruluşlarının aktif olarak istismar edilen güvenlik açıklarını belirleyip düzeltmesine yardımcı olmak için Bilinen Yararlanılan Güvenlik Açıkları (KEV) Kataloğu'nu yayınladı. Gray Noise'a göre CISA, Ocak 548'den Kasım sonuna kadar 58 güncellemeyle kataloğa 2022 yeni güvenlik açığı ekledi.GreyNoise Toplu İstismar Raporu".

I dahil ederek yaklaşık 300 güvenlik açığı Kasım ve Aralık 2021'de eklenen CISA, kataloğun varlığının ilk yılında yaklaşık 850 güvenlik açığı listeledi.

Gray Noise, Microsoft, Adobe, Cisco ve Apple ürünlerindeki aktif olarak kullanılan güvenlik açıklarının, 2022'de KEV kataloğunda yapılan güncellemelerin yarısından fazlasını oluşturduğunu buldu. KEV kataloğundaki güncellemelerin yüzde yetmiş yedisi, 2022'den öncesine dayanan eski güvenlik açıklarıydı.

Gray Noise'ın veri bilimi başkan yardımcısı Bob Rudis raporda "Birçoğu önceki yirmi yılda yayınlandı" dedi.

Cyber Security Works'ten bir ekibin yaptığı bir analize göre, KEV kataloğundaki güvenlik açıklarının birçoğu, kullanım ömrü sonuna (EOL) ve hizmet ömrü sonuna (EOSL) girmiş olan ürünlere ait. Windows Server 2008 ve Windows 7, EOSL ürünleri olmasına rağmen, KEV kataloğunda 127 Server 2008 güvenlik açığı ve 117 Windows 7 güvenlik açığı listelenmektedir.

CSW, "CISA KEV'in bir parçası olmaları gerçeği, pek çok kuruluşun hala bu eski sistemleri kullandığını ve bu nedenle saldırganlar için kolay hedef haline geldiğini gösterdiği için oldukça anlamlıdır."CISA KEV'in kodunu çözme" rapor.

Katalog başlangıçta kritik altyapı ve kamu sektörü kuruluşlarına yönelik olsa da, güvenlik açıklarının saldırganlar tarafından kullanıldığı (veya kullanılmış olduğu) yetkili kaynak haline geldi. Ulusal Güvenlik Açığı Veri Tabanı (NVD) Ortak olarak atandığından bu önemlidir. Güvenlik Açıkları ve Riskler 12,000'de 2022'den fazla güvenlik açığı için (CVE) tanımlayıcıları ve kuruluş savunucularının ortamlarıyla alakalı olanları belirlemek için her birini değerlendirmesi zor olacaktır. Kurumsal ekipler, öncelik listelerini oluşturmak için aktif saldırı altındaki kataloğun seçilmiş CVE listesini kullanabilir.

Aslında CSW, Mozilla veya MITRE gibi bir CVE Numaralandırma Yetkilisinin (CNA) bir güvenlik açığına bir CVE ataması ile güvenlik açığının NVD'ye eklenmesi arasında bir miktar gecikme buldu. Örneğin, Ekim 2019'da Red Hat'ten bir CVE alan Apple WebKitGTK'deki (CVE-8720-2019) bir güvenlik açığı, BitPaymer fidye yazılımı tarafından istismar edildiği için Mart ayında KEV kataloğuna eklendi. Kasım ayı başlarında (CSW'nin raporu için son tarih) NVD'ye eklenmemişti.

Yama uygulamaya öncelik vermek için NVD'ye güvenen bir kuruluş, aktif saldırı altındaki sorunları kaçırabilir.

Katalogdaki güvenlik açıklarının yüzde otuz altısı uzaktan kod yürütme kusurları ve %22'si ayrıcalık yürütme kusurlarıdır, CSW bulundu. CSW, CISA'nın KEV Kataloğunda fidye yazılımı gruplarıyla ilişkili 208 ve APT grupları tarafından kullanılan 199 güvenlik açığı olduğunu buldu. 104 güvenlik açığının hem fidye yazılımı hem de APT grupları tarafından kullanıldığı bir çakışma da vardı.

CSW, örneğin, Microsoft Silverlight'taki (CVE-2013-3896) orta düzeyde bir bilgi ifşa güvenlik açığının 39 fidye yazılımı grubuyla ilişkili olduğunu söyledi. bu CSW'den aynı analiz Office belgeleri (CVE-2012-0158) tarafından kullanılan ListView/TreeView ActiveX denetimlerindeki kritik bir arabellek taşması güvenlik açığının ve Microsoft Office'teki (CVE-2017-11882) yüksek önem dereceli bir bellek bozulması sorununun 23 APT grubu tarafından istismar edildiğini tespit etti. , en son olarak Kasım 2022'de Thrip APT grubu (Lotus Blossom/BitterBug) tarafından yapılmıştır.

Gray Noise, Mart 2022'deki artışın Rusya'nın Şubat ayında Ukrayna'yı işgal etmesinin bir sonucu olduğunu ve güncellemelerin ulus devlet aktörlerinin işletmelerde, hükümetlerde ve kritik altyapı kuruluşlarında istismar ettiği bilinen birçok eski güvenlik açığını içerdiğini söyledi. Mart ayında kataloğa eklenen güvenlik açıklarının büyük çoğunluğuna (%94) 2022'den önce bir CVE atanmıştır.

CISA, KEV kataloğunu yalnızca güvenlik açığı aktif olarak kullanılıyorsa, atanmış bir CVE'ye sahipse ve sorunun nasıl giderileceğine dair net bir kılavuz varsa günceller. Rudis, 2022'de işletme savunucularının, genellikle her dört ila yedi günde bir yayınlanan yeni bir uyarıyla neredeyse haftalık olarak KEV kataloğunda yapılan bir güncellemeyle uğraşmak zorunda kaldığını yazdı. Savunmacıların güncellemeler arasında sadece bir gün olması muhtemeldi ve savunucuların 2022'de güncellemeler arasında verdiği en uzun ara 17 gündü.