Okuma zamanı: 3 dakika

Okuma zamanı: 3 dakika

Bir işletim sisteminin her bileşeni yeni işlevler ekler ve aynı zamanda yeni kötü amaçlı yazılım formları için potansiyel açıklıklar oluşturur. Son zamanlarda, şu anda Microsoft Windows 10'un bir parçası olan Linux için Microsoft Windows alt sistemi (WSL) ile potansiyel bir risk tespit edildi.

Yazma sırasında bunun sadece potansiyel bir istismar olduğuna ve henüz kötü amaçlı yazılım tarafından kullanıldığını gördüğümüz bir istisna olmadığına dikkat edilmelidir.

Bu özelliğin olası güvenlik sonuçları ve güvenlik yazılımlarının çoğuyla nasıl baş edemediği, geçen yıl Alex Ionescu tarafından Black Hat'ta ayrıntılı olarak tartışıldı (İşte video https://www.youtube.com/watch?v=_p3RtkwstNk).

Sorun, WSL'nin Windows PC'de sorunsuz bir şekilde Ubuntu Linux örneğini çalıştırmasıdır, böylece bir kötü amaçlı yazılım parçası bilgisayarda çalışırken bu Linux örneğinin içinde gizlenebilir.

Bu, geleneksel bir algılama tabanlı çözümün ele alınması için çok zor bir durum yaratır.

Süreç aşağıdaki gibi olacaktır:

- Kullanıcı daha önce dosya tarafından tanımlanmamış bir dosyayı indirir ve yürütür. antivirüs kurulan ürünler ve bu nedenle, antivirüs yazılımı sistem.

- Yürütme dosyası, Linux için Windows Alt Sistemini (WSL) etkinleştirir ve bash.exe komutunu çalıştırarak Docker kapsayıcısına benzer şekilde ayarlar. Bash.exe komutunun eklenebilecek birkaç parametresi vardır, bu nedenle dosyasız kötü amaçlı yazılım yürütme potansiyeline de sahiptir.

- Kötü amaçlı yazılım yürütme dosyası Linux örneğinin içine kötü amaçlı bir yük yükler ve bu yükü yürütür.

- Kötü amaçlı yazılım Windows içindeki bir Linux kapsayıcısında çalıştığından, Windows ortamındaki virüsten koruma ürünleri onu görmez.

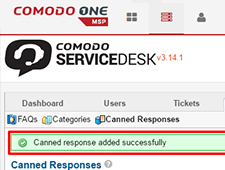

Bu noktada, Comodo'nun Internet Security ve Comodo Advanced Son Nokta Koruması (AEP) bu saldırı biçimini durdururdu.

1. Adımda, dropper.exe algılanmayacağından, bilinmeyen dosya ve bir Comodo Kapsayıcısında yürütülür.

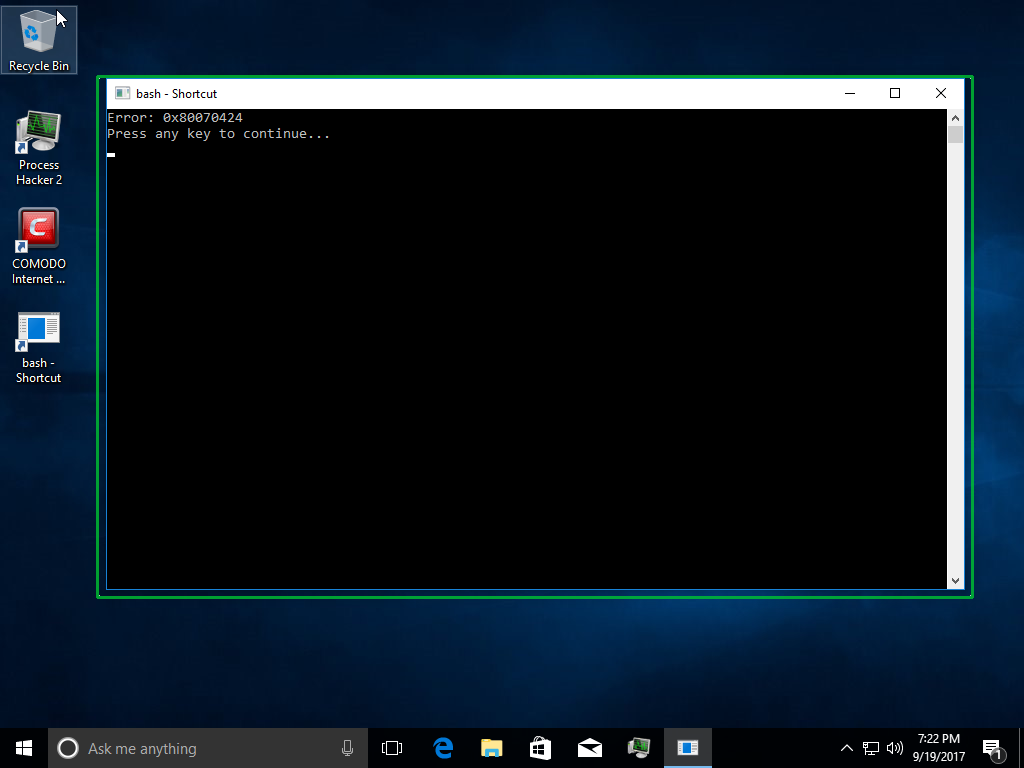

Bu nedenle, adım 2 çalışmaz, çünkü dropper.exe bash.exe dosyasını çalıştırmaya çalıştığında, bash.exe Comodo konteynerinin içinde de çalışır ve bu da LxssManager ile tüm COM tabanlı iletişimini engeller. Bu nedenle Bash.exe bir hata üretecektir:

Comodo, sabit disk, Kayıt Defteri ve COM'u sanallaştıran ve dosya ve dosyasız kötü amaçlı yazılımların, daha önce kötü amaçlı yazılım. Güvenlik durumu bilinmeyen bir dosya yürütmeye çalıştığında, sanal bir kapsayıcıda bulunur ve bash.exe komutu çalışmaya çalıştığında, COM'a erişimi engellenir. Bu, bash yürütmesinde bir hata oluşturur ve terminal penceresi, içerdiği durumunu gösteren yeşil bir kenarlıkla çevrelenir.

Hem dosya tabanlı hem de dosyasız kötü amaçlı yazılım Comodo'nun çözümü tarafından durdurulur. Comodo'nun kapsayıcıları, çalışan uygulamalar için COM / LPC desteği sağlamak için özel bir sanal COM / LPC alt sistemine sahiptir. LxssManager'ın COM arabirimleri şu anda kapsayıcı içinde kasıtlı olarak etkinleştirilmemiştir ve teknoloji olgunlaştıktan sonra etkinleştirilecektir. Görmek https://github.com/ionescu007/lxss/blob/master/WSL-BlueHat-Final.pdf mevcut sorunlar için.

Bir tedarikçi olarak, 2009'dan beri on yıldan uzun bir süredir kötü amaçlı yazılım savunması için sanallaştırma tabanlı güvenlik kullanıyoruz. Ve sanallaştırma kullanma maliyeti düştükçe, bu modelin pratikliği arttı.

Yukarıda açıklanan yöntem, kötü amaçlı yazılım yazarlarının bir sanallaştırma sonrası dönemde güvenlik yazılımını atlayabilmelerinin birçok yolundan biridir.

Alakalı kaynaklar:

DENEME SÜRÜMÜNE BAŞLA ANINDA GÜVENLİK PUANINI ÜCRETSİZ ALIN

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://blog.comodo.com/comodo-news/understanding-mitigating-bashware-similar-threats/

- :dır-dir

- $UP

- 1

- 10

- 7

- a

- yukarıdaki

- erişim

- etkinlik

- katma

- Ekler

- ileri

- alex

- Türkiye

- ve

- antivirüs

- uygulamaları

- ARE

- AS

- At

- saldırı

- darbe

- BE

- Çünkü

- Siyah

- Black Hat

- Engellemek

- tıkalı

- Blog

- sınır

- by

- CAN

- yapamam

- tıklayın

- COM

- Yakın İletişim

- bileşen

- Konteyner

- Konteynerler

- Sınırlama

- Ücret

- oluşturur

- akım

- onyıl

- Savunma

- tarif edilen

- ayrıntı

- algılandı

- zor

- tartışılan

- liman işçisi

- indirme

- düştü

- etkin

- sağlar

- çevre

- çağ

- hata

- Hatta

- Etkinlikler

- yürütmek

- çalıştırır

- yürütme

- infaz

- sömürmek

- Özellikler(Hazırlık aşamasında)

- fileto

- dosyalar

- şu

- İçin

- Airdrop Formu

- formlar

- Ücretsiz

- itibaren

- işlevsellik

- oluşturmak

- almak

- gidiş

- Tercih Etmenizin

- Yeşil

- sap

- şapka

- Var

- okuyun

- gizlemek

- Ne kadar

- HTTPS

- tespit

- etkileri

- önemli

- in

- artmış

- yüklü

- örnek

- anlık

- kasten

- arayüzler

- konu

- IT

- ONUN

- kendisi

- jpg

- Soyad

- Geçen yıl

- linux

- kötü amaçlı yazılım

- çok

- olgunlaşır

- maksimum genişlik

- yöntem

- Microsoft

- Microsoft Windows

- hafifletici

- model

- çoğu

- yeni

- ünlü

- numara

- of

- on

- ONE

- açıklıklar

- işletme

- işletim sistemi

- parametreler

- Bölüm

- PC

- icra

- PHP

- parça

- Platon

- Plato Veri Zekası

- PlatoVeri

- Nokta

- potansiyel

- Önceden

- sorunlar

- süreç

- üretmek

- Ürünler

- özel

- sağlamak

- geçenlerde

- kayıt

- Kaynaklar

- Risk

- koşmak

- koşu

- aynı

- karne

- sorunsuz

- güvenlik

- Setleri

- meli

- benzer

- beri

- durum

- So

- Yazılım

- çözüm

- Durum

- adım

- durdu

- böyle

- destek

- sistem

- Teknoloji

- terminal

- o

- The

- bu nedenle

- şey

- tehditler

- zaman

- için

- geleneksel

- Ubuntu

- anlayış

- kullanıcı

- satıcı

- Video

- Sanal

- Yol..

- yolları

- Ne

- Nedir

- hangi

- süre

- irade

- pencereler

- ile

- İş

- olur

- yazı yazıyor

- yıl

- Youtube

- zefirnet

![Sıfır Güven Güvenlik Mimarisi ile İhlalin Önlenmesi [Yeni Kontrol Listesi] Sıfır Güven Güvenlik Mimarisi ile İhlalin Önlenmesi [Yeni Kontrol Listesi]](https://platoblockchain.com/wp-content/uploads/2024/03/breach-prevention-with-zero-trust-security-architecture-new-checklist-300x262.jpg)