Geliştiricilerin şifreler ve API anahtarları gibi kritik yazılım sırlarını sızdırma oranı yarı yarıya artarak GitHub depolarına yapılan her 5.5 taahhütte 1,000'e ulaştı.

Bu, sır yönetimi firması GitGuardian'ın bu hafta yayınladığı bir rapora göre. Her ne kadar yüzde küçük görünse de, genel olarak firma, kamuya açık bir depoya sızan en az 10 milyon sır örneği tespit etti; bu, toplamda 3 milyondan fazla benzersiz sır anlamına geliyor, şirket "2022 Sırların Yayılması" raporunda belirtti.

Genel şifreler sırların çoğunluğunu (%56) oluştururken, üçte birinden fazlası (%38) API anahtarlarını, rastgele sayı üreteci tohumlarını ve diğer hassas dizeleri içeren yüksek entropili bir sır içeriyordu.

Giderek daha fazla şirket uygulama altyapısını ve operasyonlarını buluta taşıdıkça, API anahtarları, kimlik bilgileri ve diğer yazılım sırları işletmelerinin güvenliği açısından kritik hale geldi. Bu sırlar sızdırıldığında sonuçlar yıkıcı olabilir veya en azından pahalı olabilir.

GitGuardian'ın güvenlik ve geliştirici savunucusu Mackenzie Jackson, "Sırlar, herhangi bir işletmenin veya kuruluşun baş tacıdır; gerçekten tüm sistemlerinize ve altyapınıza erişim sağlayabilirler" diyor. "Risk, sistemin tamamen ele geçirilmesinden küçük verilerin açığa çıkmasına veya diğer çeşitli şeylere kadar her şey olabilir."

GitGuardian, "Bu tür anahtarlardan milyonlarcası her yıl yalnızca kod paylaşım platformları gibi kamusal alanlarda değil, özellikle özel depolar veya kurumsal BT varlıkları gibi kapalı alanlarda da birikiyor." “2023 Sırların Yayılması Durumu” raporunda belirtildi.

Ve bu özel alanlar bile savunmasız olabilir. Örneğin Ocak ayında işbirliği ve mesajlaşma platformu Slack, kullanıcıları "sınırlı sayıda Slack çalışan tokeninin" dağıtıldığı konusunda uyardı. bir tehdit aktörü tarafından çalındı, daha sonra özel kod depolarını indiren kişi. Geçtiğimiz Mayıs ayında, Salesforce'un bir yan kuruluşu olan bulut uygulama platformu sağlayıcısı Heroku, bir saldırganın daha sonra karma ve tuzlanmış parolalardan oluşan bir veritabanını çaldığını kabul etti. GitHub ile entegrasyon için kullanılan OAuth belirteçlerine erişim kazanma.

Altyapı - şu şekilde... Hay aksi!

Sırların sızdırılmasındaki artışın bir nedeni de şu: Kod olarak altyapı (IaC) çok daha popüler hale geldi. IaC, altyapının manuel işlemler yerine kod yoluyla yönetilmesi ve sağlanmasıdır ve 2022'de GitHub depolarına gönderilen IaC ile ilgili dosya ve yapıtların sayısı %28 arttı. GitGuardian'a göre dosyaların büyük çoğunluğu (%83) Docker, Kubernetes veya Terraform için yapılandırma dosyalarından oluşuyor.

IaC, geliştiricilerin sunucular, veritabanları ve yazılım tanımlı ağ iletişimi de dahil olmak üzere uygulamaları tarafından kullanılan altyapının yapılandırmasını belirlemesine olanak tanır. Jackson, tüm bu bileşenleri kontrol etmek için genellikle sırların gerekli olduğunu söylüyor.

"Saldırı yüzeyi genişlemeye devam ediyor" diyor. "Kod olarak altyapı bu yeni şey haline geldi ve popülaritesi hızla arttı ve altyapının sırlara ihtiyacı var, dolayısıyla kod olarak altyapı [dosyalar] genellikle sırlar içeriyor."

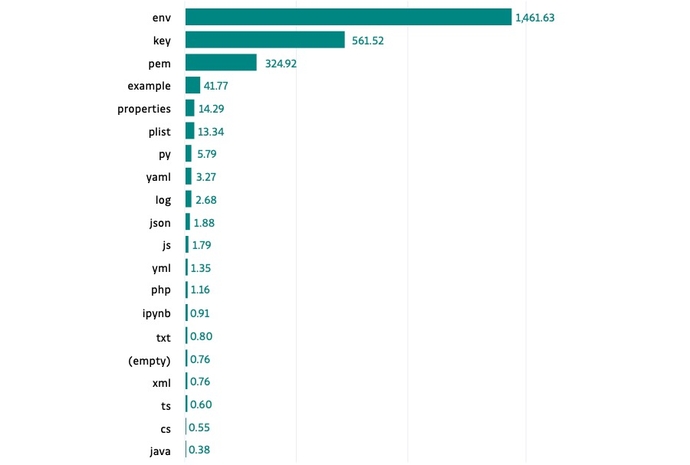

Ayrıca, hassas uygulama bilgileri için önbellek olarak yaygın olarak kullanılan üç dosya türü (.env, .key ve .pem) en hassas dosya türleri olarak kabul edilir ve dosya başına en fazla gizliliğe sahip olarak tanımlanır. Jackson, geliştiricilerin neredeyse her zaman bu dosyaları halka açık bir depoda yayınlamaktan kaçınmaları gerektiğini söylüyor.

"Bu dosyalardan biri Git deponuzdaysa güvenliğinizde açıkların olduğunu biliyorsunuzdur" diyor. “Dosyada sırlar bulunmasa bile bunların hiçbir zaman orada olmaması gerekir. Orada olmadıklarından emin olmak için önleyici tedbirler almalı ve orada olduklarını bilmek için alarm kurmalısınız."

Jackson, bu nedenle şirketlerin sistem ve dosyaları sırlara karşı sürekli olarak taraması, görünürlük kazanması ve potansiyel tehlikeli dosyaları engelleme yeteneği kazanması gerektiğini ekliyor.

"Görünürlüğe sahip olduğunuzdan emin olmak için tüm altyapınızı taramak istiyorsunuz" diyor. "Ve sonraki adımlar, mühendisleri ve geliştiricileri kontrol etmek ve sırların dışarı sızmasını tespit etmek için araçların uygulanmasını içeriyor."

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :dır-dir

- $ 10 milyon

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- kabiliyet

- erişim

- Göre

- muhasebe

- Biriktirmek

- ilave

- Ekler

- savunucu

- Sonra

- Türkiye

- veriyor

- her zaman

- ve

- ve altyapı

- api

- API ANAHTARLARI

- Uygulama

- ARE

- AS

- Varlıklar

- At

- saldırı

- BE

- Çünkü

- müşterimiz

- Engellemek

- iş

- by

- CAN

- Grafik

- Kontrol

- kapalı

- bulut

- kod

- işbirliği

- çoğunlukla

- Şirketler

- şirket

- tamamlamak

- bileşenler

- yapılandırma

- kabul

- oluşan

- içermek

- içeren

- devamlı olarak

- kontrol

- Kurumsal

- Tanıtım

- kritik

- taç

- Tehlikeli

- veri

- veritabanı

- veritabanları

- tanımlı

- algılandı

- yıkıcı

- Geliştirici

- geliştiriciler

- liman işçisi

- Işçi

- Mühendisler

- çevre

- özellikle

- Hatta

- Her

- genişleyen

- pahalı

- fileto

- dosyalar

- Firma

- İçin

- itibaren

- kazanma

- jeneratör

- Git

- GitHub

- vermek

- Yarım

- karma

- Var

- sahip olan

- Delikler

- HTTPS

- uygulanması

- in

- dahil

- içerir

- Dahil olmak üzere

- Artırmak

- artmış

- bilgi

- Altyapı

- örnek

- yerine

- entegre

- ilgili

- IT

- ONUN

- Jackson

- Ocak

- jpg

- atladı

- anahtar

- anahtarlar

- Bilmek

- Soyad

- sızıntı

- Sınırlı

- çoğunluk

- yapmak

- yönetme

- Manuel

- maksimum genişlik

- mesajlaşma

- milyon

- milyonlarca

- Daha

- çoğu

- hareket

- gerekli

- ihtiyaçlar

- ağ

- yeni

- sonraki

- numara

- oauth

- of

- ONE

- Operasyon

- kuruluşlar

- Diğer

- tüm

- Şifre

- şifreleri

- yüzde

- yer

- platform

- Platformlar

- Platon

- Plato Veri Zekası

- PlatoVeri

- Popüler

- popülerlik

- potansiyel

- Önleme

- özel

- Süreçler

- sağlayan

- halka açık

- yayınlanan

- Yayıncılık

- itti

- rasgele

- oran

- RE

- ulaşmak

- neden

- rapor

- Depo

- Sonuçlar

- Risk

- s

- satış ekibi

- diyor

- taramak

- Gizli

- güvenlik

- tohumları

- görünüyor

- hassas

- Sunucular

- meli

- gevşek

- küçük

- So

- Yazılım

- Kaynak

- alanlarda

- Eyalet

- belirtilen

- Basamaklar

- çalıntı

- ikincil

- böyle

- yüzey

- sistem

- Sistemler

- Terraform

- o

- The

- ve bazı Asya

- Orada.

- Bunlar

- şey

- işler

- Üçüncü

- Bu hafta

- tehdit

- üç

- İçinden

- için

- Jeton

- araçlar

- Toplam

- türleri

- tipik

- benzersiz

- kullanıcılar

- çeşitli

- Geniş

- görünürlük

- Savunmasız

- hafta

- hangi

- DSÖ

- ile

- yıl

- Sen

- zefirnet