Okuma zamanı: 5 dakika

Okuma zamanı: 5 dakika

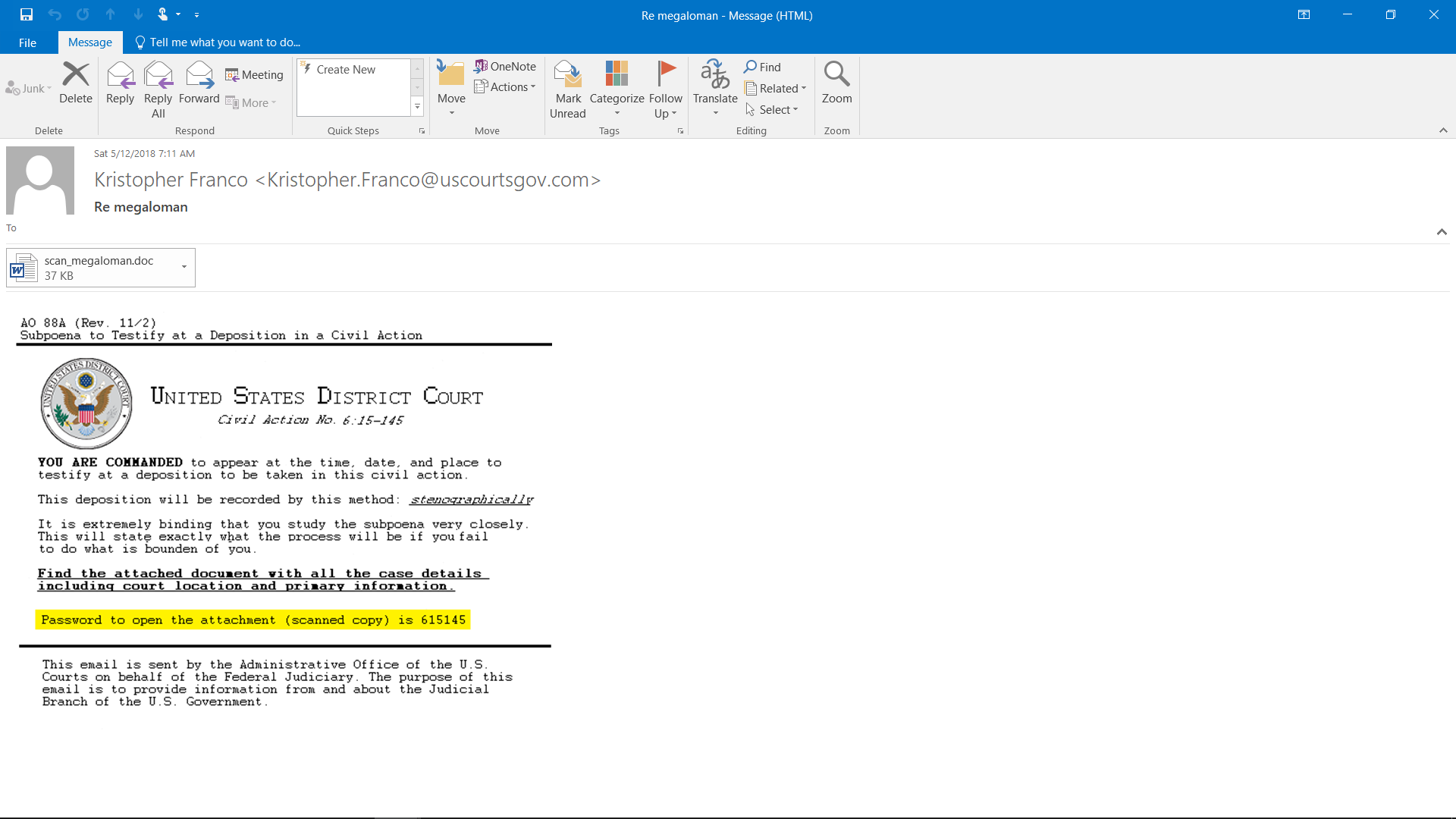

E-posta kutunuzda ABD bölge mahkemesine yönelik bir mahkeme celbi bulsanız korkar mıydınız ya da en azından endişelenir miydiniz? İnsanların çoğu kesinlikle bunu yapardı. Kötü niyetli saldırganlar, karmaşık ve kurnaz fidye yazılımı yüküyle Rusya merkezli IP'lerden gelen bu büyük saldırıyı gerçekleştirirken tam olarak bunu hesaba kattı.

Sosyal mühendislik: sahte otorite gerçek korkuya neden olur

“Amerika Birleşik Devletleri Bölge Mahkemesi” mahkeme celbi görünümüne bürünen bu kötü niyetli e-postanın hedefi 3582 kullanıcı oldu.

Gördüğünüz gibi e-posta, kullanıcıları kötü amaçlı eki açmaya ikna etmeye yönelik bir sürü sosyal mühendislik hilesinden oluşuyor. Failler esas olarak kurbanları manipüle etmek için korku, otorite ve meraktan oluşan duygusal bağları kullanmaya çalışırlar. Bu duygu uyandırıcı durumun alıcının zihnine yerleştirilmesiyle, alıcının eleştirel düşünme yeteneğinin baskılanması ve aceleci davranması amaçlanmaktadır.

Ayrıca gönderenin e-posta adresi “uscourtgove.com”, elbette sahtedir ancak e-postaya daha fazla güvenilirlik katar. Ekin şifresinin olması posta sağlamlığının lezzetini güçlendirir. E-postanın konusu “megaloman” ve ekteki belgenin adı “scan.megaloman.doc” olup, bu eşleşme aynı zamanda bazı küçük güvenilirlik dokunuşları da katmaktadır. Mağduru "yapamadığı takdirde sorumlulukla tehdit etmek sizin sorumluluğunuzdadır" (ve bunu öğrenmenin tek yolu ekteki dosyayı açmaktır) pastanın üzerine krema koymaktır.

Bu şişirilmiş manipülatif kokteyl, faillerin istediklerini elde etmelerine yardımcı olacak güçlü bir araçtır. Dolayısıyla birçok insanın bu dolandırıcılığın kurbanı olma riski çok yüksektir.

Şimdi bir kullanıcı ekteki dosyayı açarsa ne olacağını görelim.

Kötü amaçlı yazılım: önce gizlenir, sonra saldırır

Elbette bunun mahkeme celbiyle hiçbir ortak yanı yok. Gerçekte olduğu gibi Comodo Tehdit Araştırma Laboratuvarları Analistler, bunun, virüslü makinedeki dosyaları şifreleyen ve şifrelerini çözmek için fidye talep eden, kurnaz ve gelişmiş Sigma fidye yazılımının yeni bir çeşidi olduğunu keşfetti.

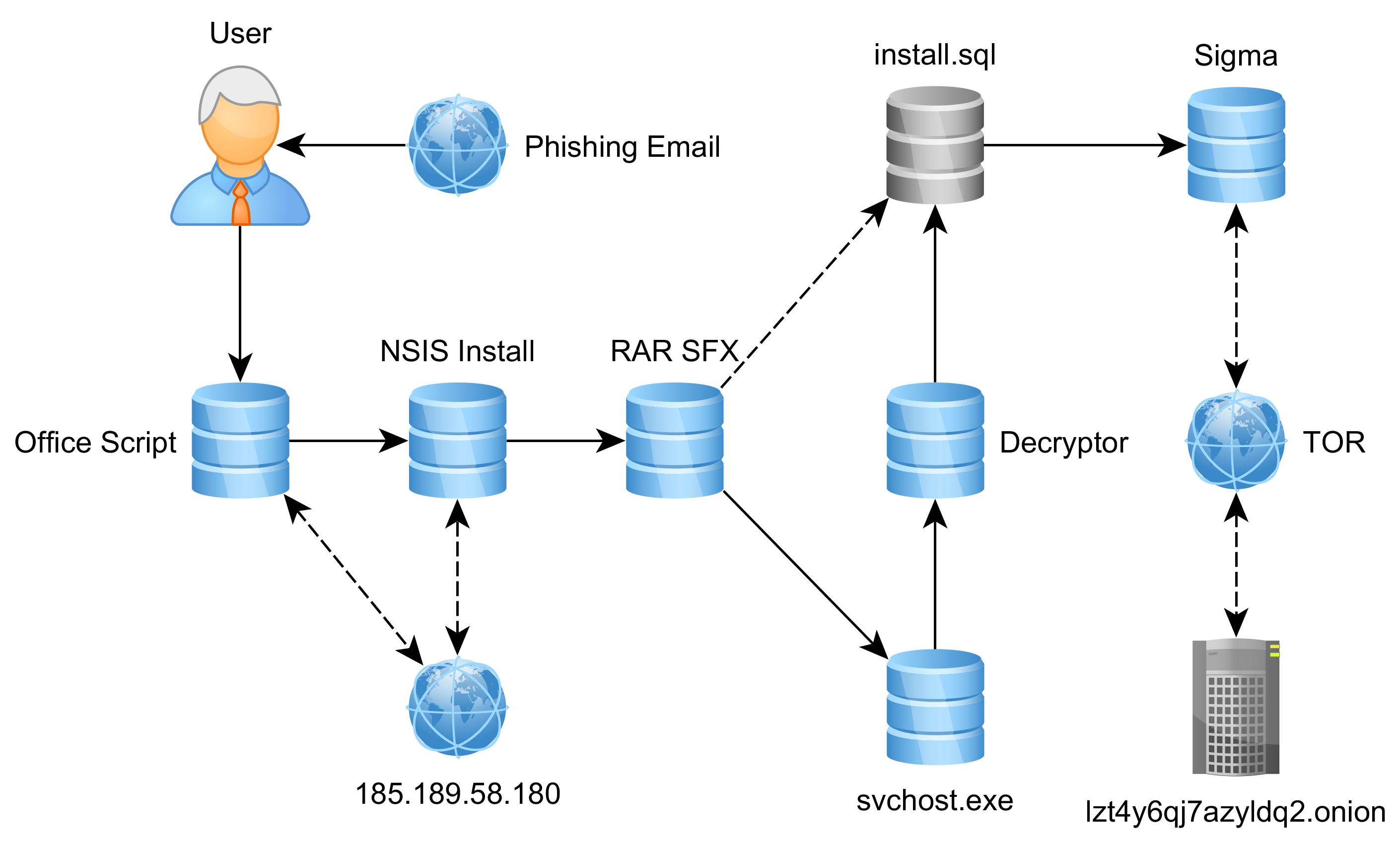

Sigma fidye yazılımı nasıl çalışır:

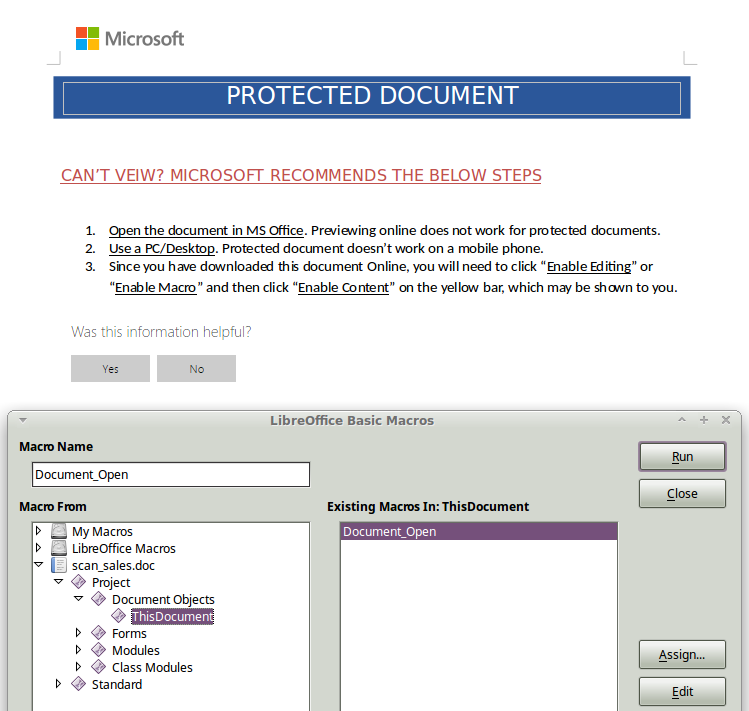

Sigma'nın bu yeni versiyonunun özelliği kullanıcıdan şifre girmesini istemesidir. Um... kötü amaçlı yazılımın şifresi mi? Baştan sona tuhaf gelebilir ama aslında açık bir amacı var: kötü amaçlı yazılımın tespit edilmesini daha fazla engellemek.

Ancak kullanıcı şifreyi girse bile dosya hemen çalışmayacaktır. Eğer kurbanın makinesindeki makrolar kapalıysa, ikna edici bir şekilde bunların kapatılmasını ister. Dikkat edin, bu gereklilik saldırganların stratejisine nasıl uyuyor: eğer bu mahkemeden gelen bir mesajsa kesinlikle korunan bir belge olabilir, değil mi?

Ancak gerçekte dosya, kötü amaçlı yazılımı kurbanın bilgisayarına yüklemeye başlamak için çalıştırılması gereken kötü amaçlı bir VBScript içeriyor. Kötü amaçlı yazılımın bir sonraki bölümünü saldırganların sunucusundan indirir, %TEMP% klasörüne kaydeder ve onu kılık değiştirerek gizler. svchost.exe işlemi yapar ve yürütür. Bu svchost.exe Kötü amaçlı yazılımın bir bölümünü daha indirmek için bir damlalık görevi görür. Daha sonra oldukça uzun bir eylem zinciri yoluyla (yine daha güçlü bir gizleme için) kötü amaçlı yükü tamamlar ve çalıştırır.

Kötü amaçlı yazılım, gizlenmeye ve tespit edilmekten kaçınmaya yönelik çeşitli hileleriyle gerçekten etkileyici görünüyor. Çalıştırmadan önce ortamda sanal makine veya sanal alanlar olup olmadığını kontrol eder. Eğer bir tane bulursa, kötü amaçlı yazılım kendini öldürür. Kötü amaçlı işlemlerini ve kayıt defteri girişlerini "svchost.exe" ve "chrome" gibi meşru girişler olarak gizler. Ve hepsi bu değil.

Yakınlarından bazılarının aksine fidye Sigma hemen harekete geçmez, gizlenir ve önce gizli keşif yapar. Değerli dosyaların bir listesini oluşturur, bunları sayar ve bu değeri kurbanın makinesiyle ilgili diğer bilgilerle birlikte C&C sunucusuna gönderir. Hiçbir dosya bulunamazsa Sigma kendisini siler. Ayrıca ülke konumunun Rusya Federasyonu veya Ukrayna olduğu öğrenildiğinde bilgisayara bulaşmaz.

Komuta ve Kontrol sunucusuna kötü amaçlı yazılım bağlantısı da karmaşıktır. Sunucu TOR tabanlı olduğundan Sigma bir dizi adım gerçekleştirir:

1. Bu bağlantıyı kullanarak TOR yazılımını indirin: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. %APPDATA% dosyasına System.zip olarak kaydeder

3. Sıkıştırılmış dosyayı %APPDATA%MicrosoftYOUR_SYSTEM_ID'ye açın

4. System.zip'i siler

5. Tortor.exe dosyasını svchost.exe olarak yeniden adlandırır

6. Yürütür

7. Bir süre bekler ve isteğini gönderir

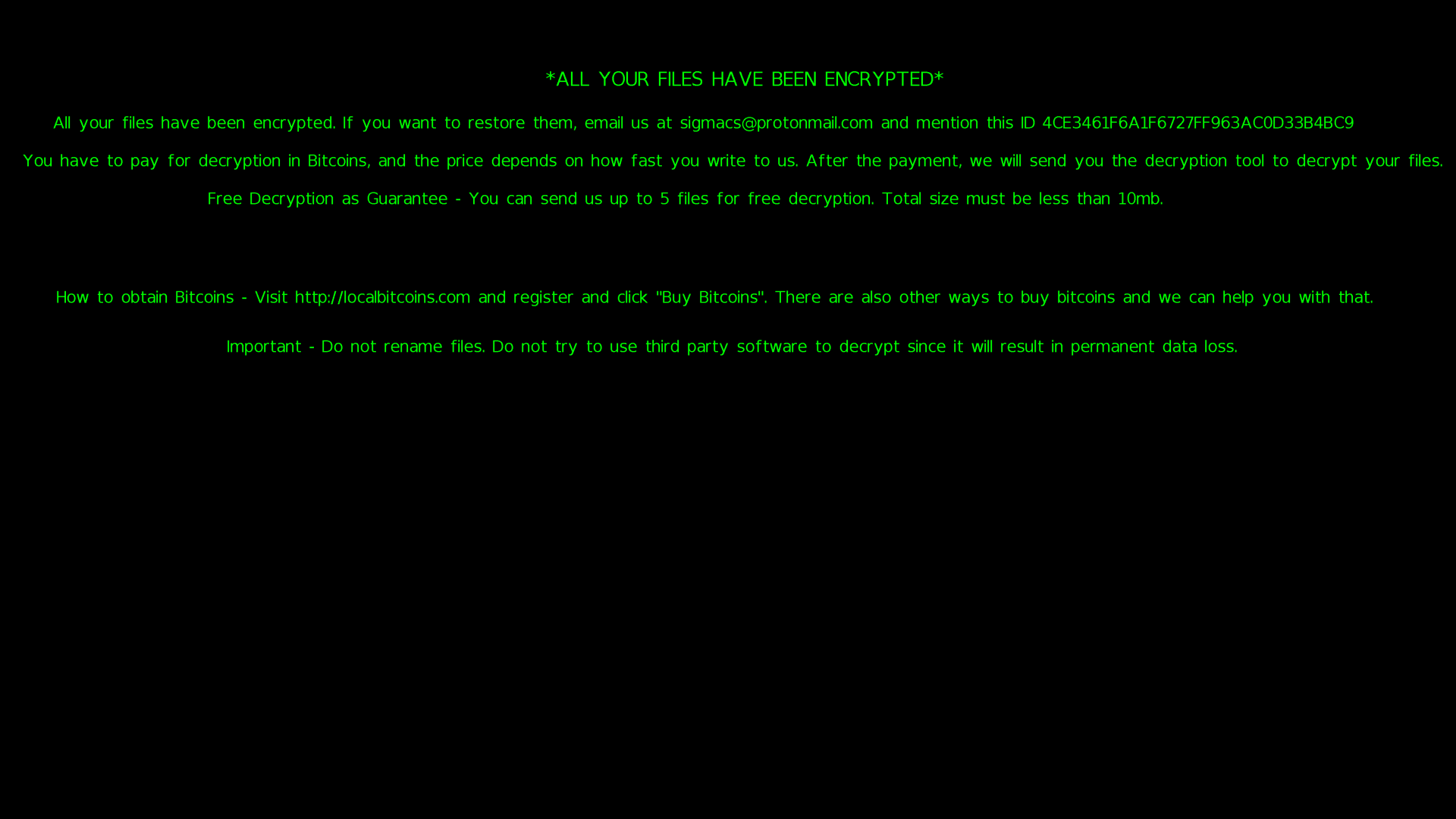

Ve ancak bundan sonra Sigma, kurbanın makinesindeki dosyaları şifrelemeye başlar. Daha sonra fidye notu zehirlenen makinenin ekranını yakalayacaktır.

Ve… komedinin sonu. Kurban daha önce yedekleme yapmayı ayarlamadıysa verileri kaybolur. Bunları geri yüklemenin bir yolu yok.

Koruma: nasıl karşılık verilir

Comodo Başkanı Fatih Orhan, "Her iki tarafta da bu kadar karmaşık kötü amaçlı yazılımlarla, sosyal mühendislik hileleriyle ve teknik tasarımla yüzleşmek, güvenlik bilincine sahip kullanıcılar için bile zorlu bir süreç" diyor Tehdit Araştırma Laboratuvarları. “Bu tür kurnaz saldırılara karşı korunmak için insanların farkındalığından daha güvenilir bir şeye ihtiyacınız var. Bu durumda gerçek bir çözüm, birisi dolandırıcıların tuzağına düşüp kötü amaçlı yazılımı çalıştırsa bile varlıklarınızın zarar görmeyeceğinin %100 garantisini vermelidir.

Bu tam olarak ayrıcalıklı olan şey Comodo otomatik sınırlama teknolojisi Müşterilerimize şunu sağlar: Gelen bilinmeyen herhangi bir dosya otomatik olarak güvenli bir ortama konulur ve burada bir ana bilgisayara, sisteme veya ağa zarar verme ihtimali olmaksızın çalıştırılabilir. Ve Comodo analistleri onu inceleyinceye kadar bu ortamda kalacak. Bu yüzden hiçbir Comodo müşterisi bu sinsi saldırıdan zarar görmedi”.

İle güvende yaşayın Comodo!

Saldırıda kullanılan ısı haritası ve IP'ler aşağıdadır

Saldırı, e-postadaki 32 Rusya merkezli (Saint Petersburg) IP üzerinden gerçekleştirildi. Kristopher.Franko@uscourtsgov.com büyük olasılıkla saldırı için özel olarak hangi etki alanı oluşturuldu? 10 Mayıs 2018 02:20 UTC'de başladı ve 14:35 UTC'de sona erdi.

| Ülke | Gönderen IP'si |

| Rusya | 46.161.42.44 |

| Rusya | 46.161.42.45 |

| Rusya | 46.161.42.46 |

| Rusya | 46.161.42.47 |

| Rusya | 46.161.42.48 |

| Rusya | 46.161.42.49 |

| Rusya | 46.161.42.50 |

| Rusya | 46.161.42.51 |

| Rusya | 46.161.42.52 |

| Rusya | 46.161.42.53 |

| Rusya | 46.161.42.54 |

| Rusya | 46.161.42.55 |

| Rusya | 46.161.42.56 |

| Rusya | 46.161.42.57 |

| Rusya | 46.161.42.58 |

| Rusya | 46.161.42.59 |

| Rusya | 46.161.42.60 |

| Rusya | 46.161.42.61 |

| Rusya | 46.161.42.62 |

| Rusya | 46.161.42.63 |

| Rusya | 46.161.42.64 |

| Rusya | 46.161.42.65 |

| Rusya | 46.161.42.66 |

| Rusya | 46.161.42.67 |

| Rusya | 46.161.42.68 |

| Rusya | 46.161.42.69 |

| Rusya | 46.161.42.70 |

| Rusya | 46.161.42.71 |

| Rusya | 46.161.42.72 |

| Rusya | 46.161.42.73 |

| Rusya | 46.161.42.74 |

| Rusya | 46.161.42.75 |

| Toplam Sonuç | 32 |

Fidye Yazılımı Koruma Yazılımı

DENEME SÜRÜMÜNE BAŞLA ANINDA GÜVENLİK PUANINI ÜCRETSİZ ALIN

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- kabiliyet

- Hakkımızda

- Hareket

- eylemler

- eylemler

- adres

- Ekler

- Sonra

- karşı

- Türkiye

- Analistler

- ve

- gelmeden

- Varlıklar

- saldırı

- saldırılar

- yetki

- otomatik olarak

- farkındalık

- yedekleme

- yem

- önce

- Blog

- İki taraf da

- kutu

- Demet

- KEK

- ele geçirmek

- dava

- Sebeb olmak

- Merkez

- zincir

- meydan okuma

- Çekler

- açık

- Kapanış

- kokteyl

- ortak

- Tamamladı

- karmaşık

- bilgisayar

- bağ

- ikna etmek

- ülke

- Kurs

- Mahkeme

- çevrimiçi kurslar düzenliyorlar.

- oluşturur

- güvenilirlik

- kritik

- merak

- Müşteriler

- veri

- azalmak

- kesinlikle

- Dizayn

- Bulma

- keşfetti

- keşfeder

- ilçe

- yerel mahkeme

- belge

- Değil

- domain

- indir

- indirme

- E-posta

- Mühendislik

- Keşfet

- çevre

- Hatta

- Etkinlikler

- kesinlikle

- Exclusive

- çalıştırır

- Düşmek

- korku

- federasyon

- kavga

- fileto

- dosyalar

- bulmak

- bulur

- Ad

- bulundu

- Ücretsiz

- itibaren

- fonksiyonlar

- almak

- Vermek

- verir

- garanti

- olur

- Zor

- sahip olan

- baş

- yardım et

- gizlemek

- Yüksek

- ev sahibi

- Ne kadar

- Nasıl Yapılır

- HTTPS

- hemen

- etkileyici

- in

- içerir

- bilgi

- yükleme

- anlık

- IT

- kendisi

- Muhtemelen

- LINK

- Liste

- yer

- Uzun

- GÖRÜNÜYOR

- makine

- makrolar

- yapmak

- YAPAR

- kötü amaçlı yazılım

- çok

- birçok insan

- masif

- Maç

- maksimum genişlik

- mesaj

- Microsoft

- zihinleri

- Daha

- çoğu

- adlı

- gerek

- ağ

- yeni

- sonraki

- ONE

- açık

- açılır

- Diğer

- Bölüm

- Şifre

- İnsanlar

- PETERSBURG

- PHP

- Platon

- Plato Veri Zekası

- PlatoVeri

- OYNA

- olasılık

- Önceden

- süreç

- korumak

- korumalı

- koruma

- amaç

- koymak

- Fidye

- fidye

- gerçek

- Gerçeklik

- kayıt

- akrabaları

- güvenilir

- isteklerinizi

- gerektirir

- araştırma

- sorumluluk

- Risk

- koşmak

- koşu

- Rusya

- Rusça

- Rusya Federasyonu

- SAINT

- kum havuzu

- diyor

- Aldatmaca

- korkmuş

- karne

- Ekran

- güvenli

- güvenlik

- Dizi

- Yüzler

- Sigma

- tek

- küçük

- Sinsi

- So

- Sosyal Medya

- Sosyal mühendislik

- Yazılım

- katılık

- çözüm

- biraz

- Birisi

- bir şey

- sofistike

- Ses

- özel

- özel olarak

- başladı

- Eyalet

- Devletler

- kalmak

- Basamaklar

- Stratejileri

- Güçlendiriyor

- güçlü

- konu

- mahkeme çağrısı

- böyle

- sistem

- alır

- hedefler

- Teknik

- The

- ve bazı Asya

- Düşünme

- tehdit

- boyunca

- zaman

- için

- araç

- Tor

- DÖNÜŞ

- Dönük

- Ukrayna

- us

- kullanıcı

- kullanıcılar

- UTC

- Değerli

- değer

- Varyant

- çeşitlilik

- üzerinden

- Kurban

- kurbanlar

- Sanal

- Sanal makine

- batı

- Ne

- Nedir

- hangi

- süre

- bütün

- irade

- olur

- Sen

- zefirnet