Відповідно до інформації, отриманої з Запит на видалення DMCA подано 24 березня.

GitHub — найбільша у світі платформа для розміщення коду. Належить корпорації Майкрософт і обслуговує більше ніж 100 мільйонів розробників і містить близько 400 сховищ у всьому.

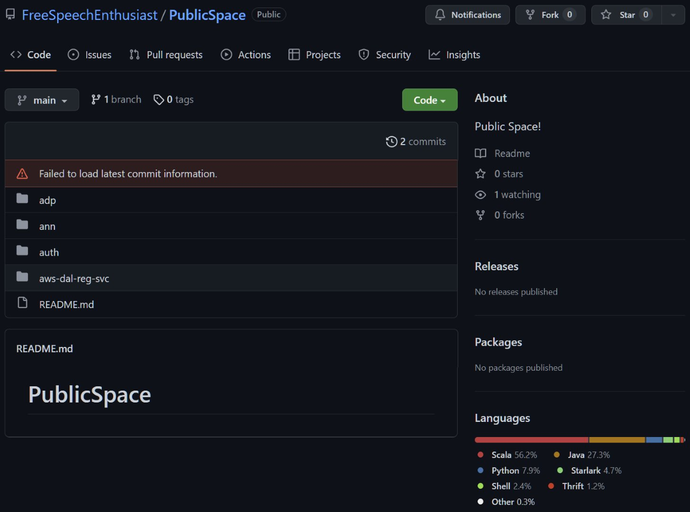

24 березня GitHub задовольнив прохання співробітника Twitter видалити «запатентований вихідний код для платформи Twitter і внутрішніх інструментів». Кодекс був опублікований в репозиторій під назвою “PublicSpace”, особа з іменем користувача "FreeSpeechEnthusiast.” Назва є очевидним посиланням на Ілона Маска casus belli за захоплення Twitter ще в жовтні (філософія, яка була реалізується нерівномірно через місяці).

Витік коду містився в чотирьох папках. Незважаючи на те, що станом на 24 березня вони недоступні, деякі назви папок, як-от «auth» і «aws-dal-reg-svc», здається, дають певний натяк на те, що вони містять.

За даними Ars Technica, FreeSpeechEnthusiast приєднався до Github 3 січня і того ж дня зафіксував увесь витік коду. Це означає, що загалом код був повністю доступним для громадськості протягом майже трьох місяців.

Як відбувається витік корпоративного вихідного коду

Основні компанії, що займаються програмним забезпеченням, побудовані на мільйонах рядків коду, і час від часу з тих чи інших причин деякі з них можуть витікати.

«Погані актори, звичайно, відіграють важливу роль», — каже Дуейн МакДеніел, захисник розробників GitGuardian. «Ми бачили це минулого року в таких випадках Samsung та Убер за участю група Lapsus$».

Проте хакери не завжди є частиною історії. У випадку з Twitter непрямі докази вказують на незадоволеного працівника. І «значна частина цього також походить від коду, який ненавмисно потрапляє там, де йому не місце, як ми бачили у випадку з Toyota, де субпідрядник зробив копію приватної кодової бази загальнодоступною», – додає він. «Складність роботи з git і CI/CD у поєднанні з постійно зростаючою кількістю сховищ для сучасних програм означає, що код приватних сховищ може помилково стати публічним».

Проблема витоку вихідного коду для підприємств

Для Twitter і подібних компаній витік вихідного коду може бути набагато більшою проблемою для кібербезпеки, ніж порушення авторських прав. Коли приватне сховище стає загальнодоступним, це може призвести до різної шкоди.

«Важливо пам’ятати, що вихідні репозиторії часто містять більше, ніж просто код», — зазначає Тім Маккі, головний стратег безпеки Центру досліджень кібербезпеки Synopsys. «Ви знайдете тестові приклади, потенційно зразки даних разом із детальною інформацією про те, як має бути налаштовано програмне забезпечення».

У коді також може бути прихована конфіденційна особиста інформація та інформація автентифікації. Наприклад, «для деяких додатків, які ніколи не плануються для доставки клієнтам, конфігурація за замовчуванням, що міститься в сховищі вихідного коду, може бути лише поточною конфігурацією», — каже Маккі. Хакери можуть використовувати викрадені дані автентифікації та конфігурації, щоб здійснювати масштабніші та ефективніші атаки на жертву витоку.

Ось чому «компанії повинні прийняти більш безпечну стратегію управління секретами, поєднуючи зберігання секретів із виявленням секретів», — каже МакДеніел з GitGuardian. «Організації також повинні перевірити поточну ситуацію з витоком секретів, щоб знати, які системи знаходяться під загрозою, якщо витік коду все-таки станеться, і на чому зосередити пріоритет».

Але у випадках, коли витік відбувається зсередини, як у Twitter, потрібна ще більша обережність. Це вимагає ретельного моделювання загроз та аналізу керування вихідним кодом підприємства, каже Маккі.

«Це важливо, тому що якщо хтось може спровокувати витік вихідного коду, він також може мати можливість змінити вихідний код», — говорить він. «Якщо ви не використовуєте багатофакторну автентифікацію для доступу, забезпечуєте обмежений доступ лише для схвалених користувачів, забезпечуєте права доступу та моніторинг доступу, тоді ви можете не мати повного уявлення про те, як хтось може використати припущення, які зробили ваші команди розробників, коли вони захистили своє сховище вихідного коду».

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://www.darkreading.com/attacks-breaches/twitter-source-code-leak-github-potential-cyber-nightmare

- :є

- $UP

- 100

- 7

- a

- здатність

- доступ

- доступною

- За

- актори

- Додає

- прийняти

- адвокат

- проти

- ВСІ

- завжди

- аналіз

- та

- Інший

- здається

- застосування

- затверджений

- ЕСТЬ

- AS

- At

- нападки

- аудит

- Auth

- Authentication

- доступний

- назад

- поганий

- BE

- оскільки

- ставати

- стає

- Краще

- більший

- побудований

- by

- званий

- CAN

- захоплення

- нести

- випадок

- випадків

- Центр

- зміна

- код

- Кодова база

- комбінований

- об'єднання

- вчинено

- Компанії

- складність

- конфігурація

- містити

- містить

- авторське право

- порушення авторських прав

- Курс

- Поточний

- Клієнти

- кібер-

- Кібербезпека

- дані

- день

- угода

- дефолт

- деталі

- Виявлення

- Розробник

- розробка

- Елон

- Елон Маск

- Співробітник

- виконання

- підприємство

- повністю

- Навіть

- постійно зростаючий

- Кожен

- докази

- приклад

- Експлуатувати

- знайти

- Сфокусувати

- стежити

- для

- від

- Повний

- Git

- GitHub

- Давати

- добре

- великий

- хакери

- Мати

- прихований

- честь

- хостинг

- Як

- HTTPS

- важливо

- in

- недоступний

- індивідуальний

- інформація

- порушення

- внутрішній

- IT

- січень

- приєднався

- Знати

- найбільших

- останній

- Минулого року

- витік

- Витоку

- як

- обмеженою

- обмежений доступ

- ліній

- made

- основний

- управління

- березня

- макс-ширина

- засоби

- Microsoft

- може бути

- мільйона

- мільйони

- помилка

- сучасний

- моніторинг

- місяців

- більше

- багатофакторна аутентифікація

- Маск

- ім'я

- Імена

- майже

- примітки

- номер

- жовтень

- of

- on

- ONE

- організації

- яка перебуває у власності

- частина

- персонал

- філософія

- картина

- платформа

- plato

- Інформація про дані Платона

- PlatoData

- Play

- точок

- потенціал

- потенційно

- Головний

- пріоритетів

- приватний

- Проблема

- власником

- громадськість

- публічно

- опублікований

- RE

- причина

- запам'ятати

- видаляти

- Сховище

- запросити

- Вимагається

- дослідження

- праві

- Risk

- Роль

- біг

- s

- то ж

- говорить

- Екран

- безпечний

- Забезпечений

- безпеку

- чутливий

- служить

- занурено

- Повинен

- з

- ситуація

- So

- Софтвер

- деякі

- Хтось

- Source

- вихідні

- вкрали

- зберігання

- Історія

- Стратег

- Стратегія

- Systems

- взяття

- команди

- тест

- Що

- Команда

- Джерело

- світ

- їх

- загроза

- три

- Тім

- до

- інструменти

- Тойота

- викликати

- використання

- користувачі

- Жертва

- Що

- який

- з

- в

- робочий

- світ

- рік

- Ти

- вашу

- зефірнет