Kraken, як і будь-який популярний сервіс, має клієнтів, які стають ціллю шахраїв намагатися для надсилання фішингових листів з адрес електронної пошти @kraken.com. Ви ніколи не повинні бачити цю форму підробленої електронної пошти, тому що її мають відхиляти постачальники поштових послуг, як-от Gmail, оскільки їхні сервери помітять, що пошта шахрая надходить не від Kraken. За лаштунками поштовий сервер, який приймає, має шукати загальні записи DNS, щоб переконатися, що електронна пошта надходить із правильного місця (тобто записи SPF, DKIM, DMARC).

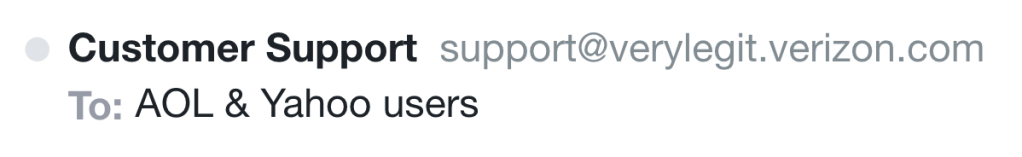

Kraken Security Labs вірить у принцип «довіряй, але перевіряй» і регулярно перевіряє ефективність засобів захисту електронної пошти Kraken. Під час одного з цих тестів ми виявили, що кілька постачальників послуг електронної пошти не виконують простих перевірок і таким чином наражають своїх користувачів (і, можливо, наших клієнтів) на ризик фішингу: зокрема, користувачі yahoo.com і aol.com ризикували отримати електронну пошту. до своєї папки "Вхідні" з неіснуючих субдоменів популярних місць, наприклад admin@verylegitemails.verizon.com.

Kraken Security Labs повідомили про цю проблему Verizon Media (які володіли aol.com і yahoo.com) 8 жовтня 2020 року. На жаль, її було класифіковано як низьку серйозність, і наше подання було закрито через низький вплив. Однак з того часу, схоже, було впроваджено вдосконалення обох систем електронної пошти, які вирішують деякі проблеми, описані нижче.

Захистити себе можна завжди стежити за фішингом. Вам також слід подумати про перехід служби електронної пошти на gmail.com або protonmail.com, якщо ви зараз використовуєте aol.com або yahoo.com. Якщо ви керуєте власним доменом, переконайтеся, що ваші записи DMARC, SPF і DKIM актуальні, щоб обмежити можливість шахраїв використовувати ваш домен.

At Лабораторії безпеки Kraken, наша місія полягає в тому, щоб виховувати та уповноважувати власники криптовалюти, які мають знання, необхідні для захисту своїх активів і безпечного використання своїх коштів, як вони вважають за потрібне. У цій статті ви дізнаєтеся більше технічних деталей про цю техніку підробки електронної пошти, як ми захищаємо наші домени та які кроки ви можете вжити для забезпечення своєї безпеки.

Технічні деталі

Лише десять років тому спуфінг був поширеною формою атаки. Сервери електронної пошти не мали ефективного способу перевірити відправників. Пошта з підробленим відправником має вищий відсоток успіху, оскільки багато користувачів не усвідомлюють, що це поле можна підробити. Повідомлення з впізнаваного домену (наприклад, mail@kraken.com) може створити ілюзію авторитетності та безпеки, особливо в порівнянні з незнайомою адресою, як-от mail@example-strange-domain.xyz. На щастя, сьогодні більшість поштових постачальників мають значні засоби контролю проти спуфінгу. Такі стандарти, як DMARC, мають формалізовані методи, які значно ускладнюють підробку.

Захист пошти

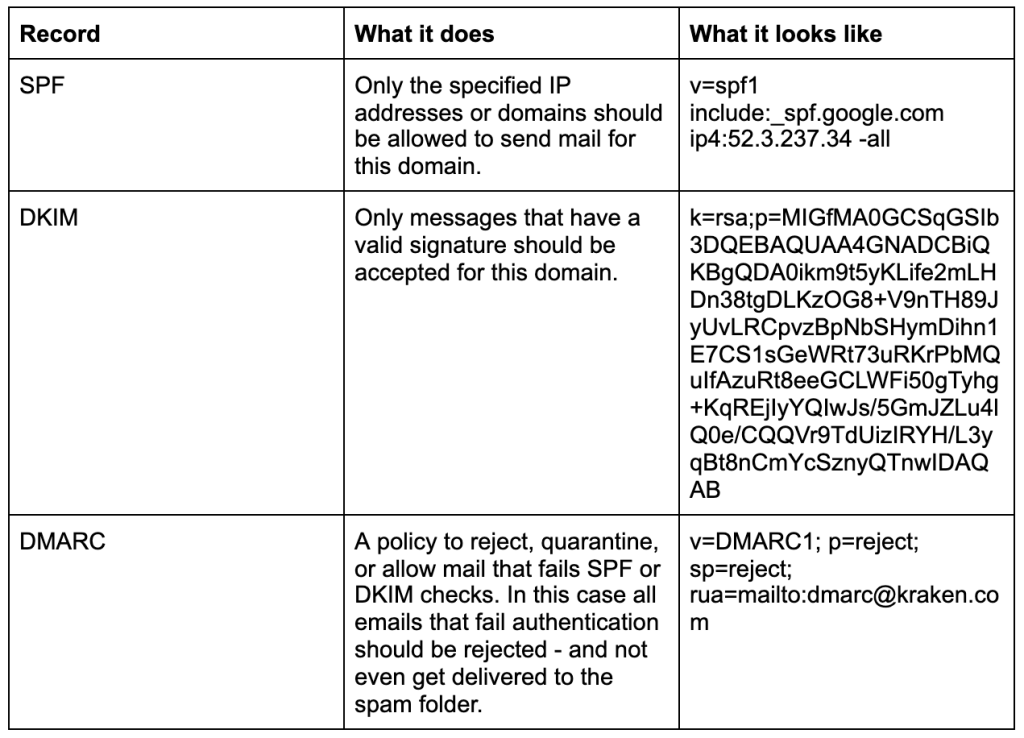

Безпека електронної пошти є складнішою, ніж те, що ми тут розглянемо, але поточні найкращі методи запобігання спуфінгу зосереджені навколо записів SPF, DMARC і DKIM. Коли поштовий сервер отримує пошту, він виконує декілька DNS-запитів у домені пошти, щоб перевірити ці записи.

Кожен сервер електронної пошти обробляє ці перевірки по-різному. Наприклад, Gmail позначає всю пошту, яка не пройшла перевірку SPF, страшним банером із застереженням, який заохочує користувачів бути обережними (навіть якщо ці повідомлення технічно ніколи не повинні були прийматися поштовим сервером), а також усі електронні листи, які не пройшли перевірку DMARC, які мають політика «відхилення» взагалі не буде прийнята.

Інші постачальники послуг електронної пошти можуть мати кардинально різні процедури, кожен зі своїм власним алгоритмом. Наприклад, деякі провайдери вирішують повністю блокувати електронні листи, інші надсилають у папку «Вхідні» небажані повідомлення, треті — електронні листи з попередженнями.

Експерименти з безкоштовними поштовими провайдерами

Непослідовне застосування різними постачальниками викликає занепокоєння, тому ми провели додаткові тести. Ми спробували надіслати підроблені електронні листи для заблокованого домену провідним безкоштовним постачальникам послуг електронної пошти та відстежили їх поведінку.

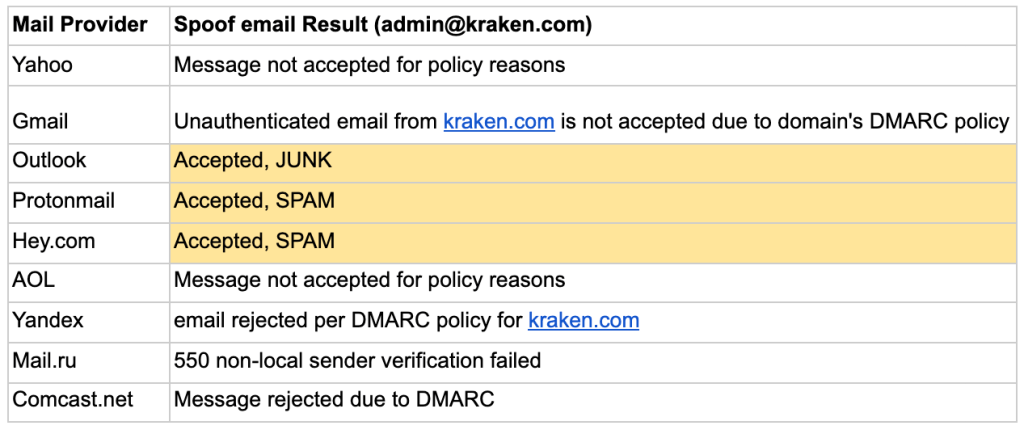

Випробування 1 – Підробка admin@kraken.com (захищений базовий домен)

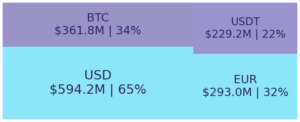

Ми надіслали фальсифікований електронний лист із домену, який мав дійсний запис SPF, дійсний запис DMARC і налаштований селектор DKIM.

Очікування: Пошту відхиляють, оскільки вона не надходить із дозволеної IP-адреси та не має підпису DKIM.

Тут немає особливих сюрпризів, хоча відправлення повідомлення до сміття чи спаму означає, що теоретично користувачів можна обдурити, якщо вони припустять, що це помилка.

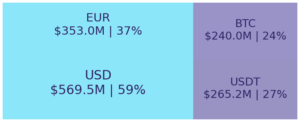

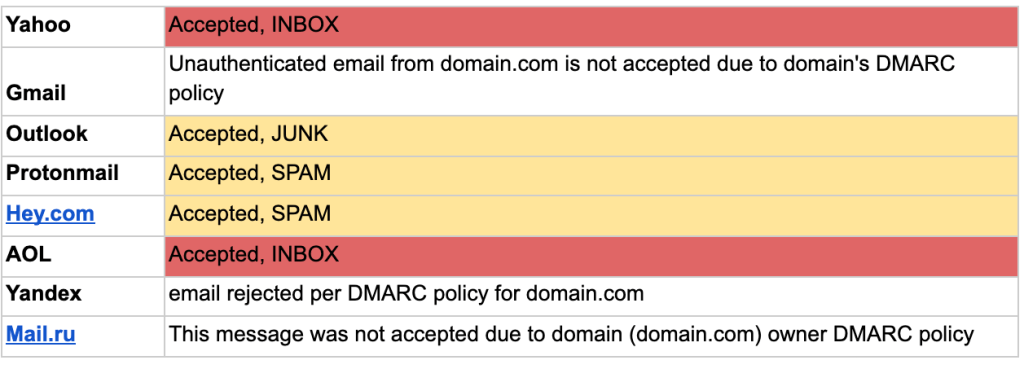

Випробування 2 – Підробка admin@fakedomain.kraken.com (неіснуючий субдомен)

Ми надіслали підроблений електронний лист із субдомену, якого не існує. Для цього імені хоста немає жодних записів.

Очікування: Пошту відхиляють, оскільки ім’я хосту не існує або не має жодних записів (немає запису A, немає запису SPF або DKIM). Крім того, для політики DMARC було встановлено значення «відхиляти», тому будь-яку електронну пошту, яку не можна автентифікувати за допомогою SPF/DKIM, слід відхиляти.

Дивно, але поштові сервери Yahoo.com і AOL.com прийняли це явно підроблене повідомлення та помістили його в папку «Вхідні» жертви. Це особливо занепокоєння, оскільки це означає, що зловмиснику просто потрібно включити субдомен, щоб його пошта приймалася та виглядала законною для користувачів цих платформ (наприклад, admin@emails.chase.com).

AOL.com і Yahoo.com на той час належали Verizon Media, тож ми повідомили їм про цю проблему 8 жовтня 2020 року. Verizon Media закрила проблему як неформальну та неформальну. Kraken Security Labs підтвердила важливість захисту користувачів AOL і Yahoo від фішингу, але подальшого повідомлення щодо вирішення цих проблем не було надано.

З тих пір здається, що були впроваджені покращення: електронні листи тепер відхиляються відповідно до політики DMARC і, здається, реалізовано краще обмеження швидкості.

Ми все ще стверджуємо, що користувачі електронної пошти Yahoo та Verizon піддаються більшому ризику, оскільки інші постачальники мають значно кращі попередження щодо своїх користувачів, коли електронні листи не можуть бути автентифіковані (як у випадку, коли DMARC/DKIM/SPF не використовується взагалі).

Takeaways

Незважаючи на всі зусилля власника домену, постачальники послуг електронної пошти не завжди фільтрують електронну пошту належним чином. Користувачі з адресами електронної пошти @yahoo.com і @aol.com мали більший ризик отримання підроблених повідомлень, навіть якщо ці повідомлення могли бути легко виявлені та відфільтровані цими провайдерами. Хоча поведінка покращилася, ми все одно рекомендуємо переключити вашу електронну пошту з більшою чутливістю на постачальника, який краще фільтрує, наприклад Gmail або Protonmail.

Якщо ви використовуєте сервер електронної пошти, переконайтеся, що ваші DNS-записи електронної пошти для DMARC, DKIM і SPF завжди оновлені, і регулярно перевіряйте, чи працюють елементи керування електронною поштою.

Джерело: https://blog.kraken.com/post/10480/email-spoofing-is-not-a-thing-of-the-past/

- &

- 2020

- алгоритм

- ВСІ

- серед

- навколо

- стаття

- Активи

- за лаштунками

- КРАЩЕ

- передового досвіду

- погоня

- Перевірки

- закрито

- майбутній

- загальний

- Комунікація

- криптовалюта

- Поточний

- DID

- відкритий

- DNS

- домени

- Ефективний

- відповідати

- форма

- Безкоштовна

- засоби

- тут

- Як

- HTTPS

- Impact

- IP

- IP-адреса

- питання

- IT

- знання

- Кракена

- Labs

- УЧИТЬСЯ

- пошук

- основний

- Медіа

- Місія

- Інше

- phishing

- Платформи

- політика

- популярний

- захист

- облік

- Risk

- прогін

- біг

- Шахраї

- Екран

- безпеку

- комплект

- простий

- So

- спам

- стандартів

- успіх

- Systems

- технічний

- Тестування

- Тести

- час

- топ

- us

- користувачі

- постачальники

- ВООЗ

- Yahoo

- років