Інтернет — це хаотичне середовище — пакети, як правило, надходять із рівномірно розподіленого набору джерел до різноманітних пунктів призначення.

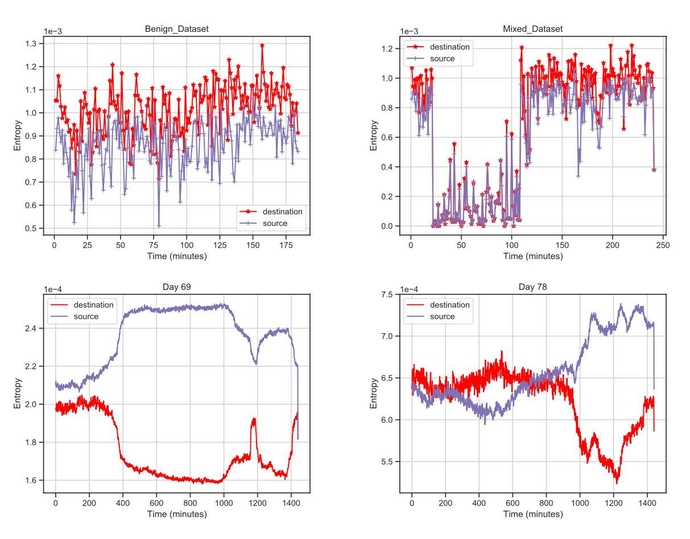

Проте під час розподіленої атаки типу «відмова в обслуговуванні» (DDoS) хаос раптово стає більш упорядкованим: велика кількість пристроїв надсилає мережеві пакети на обмежену кількість адрес за короткий проміжок часу. Проаналізувавши такі незвичайні зміни в ентропії Інтернету, група дослідників з Тихоокеанської північно-західної національної лабораторії (PNNL) сказала, що вони можуть ідентифікувати 99% DDoS-атак із середнім показником хибнопозитивних результатів лише 2%. Вони порівняли свій метод з набором з 10 стандартних алгоритмів, які ідентифікували тільки 52% атак у середньому та 62% атак у найкращому випадку.

Алгоритм, який дослідники назвали «виявлення DDoS-атаки за допомогою диференціального аналізу узагальненої ентропії» або DoDGE, є більш точним і менш схильним до помилкової ідентифікації атаки, ніж інші заходи, каже Омер Субасі, комп’ютерний науковець з PNNL та автор роботи на тему, представлену в Міжнародна конференція IEEE з кібербезпеки та стійкості.

«За звичайних обставин трафік від відправників до одержувачів відносно добре розподіляється, і цей рівень ентропії залишається досить стабільним», — каже він. «Однак у сценаріях атак ми виявляємо дисбаланс між відправниками та одержувачами. Кількісно оцінюючи, як це змінюється з часом, і ступінь змін, ми можемо ідентифікувати триваючі атаки».

Хоча програми-вимагачі та компрометація бізнес-електронної пошти (BEC), як правило, привертають найбільшу увагу груп безпеки, DDoS-атаки залишаються найбільш впливовими для бізнесу. Згідно зі щорічним звітом Verizon, за останні чотири роки на DDoS-атаки припадає найбільша частка інцидентів безпеки, про які повідомляють компанії.Звіт про розслідування порушення даних».

Кращі методи виявлення можуть допомогти підприємствам швидше реагувати на атаки та впроваджувати кращі контрзаходи, каже Аллен Вест, дослідник Akamai.

«Можливість підтвердити, чи відбувається DDoS-атака в даний момент, дозволяє захисникам впевнено розгортати цільові механізми захисту, такі як точна фільтрація трафіку та інші спеціальні служби захисту від DDoS», — говорить він. «Це також дає можливість цільовій організації збирати більше інформації про інцидент, яка є цінною з точки зору розвідки, що може дозволити їй визначити джерело або причину атак».

Інтернет-хаос – це нормально

Найпоширенішим підходом до виявлення атак типу «відмова в обслуговуванні» (DoS) є створення порогового значення - максимальна пропускна здатність або кількість пакетів, вище якої сплеск трафіку вважається атакою. Дослідження PNNL натомість вимірює ентропію мережевого трафіку, зокрема зосереджуючись на тому, як змінюються два показники ентропії: у цілі запити на певний ресурс збільшуються під час DDoS-атаки, що призводить до зменшення ентропії, тоді як кількість джерел зростає, підвищуючи ентропію. .

Розглядаючи невеликі зміни з часом, дослідники відрізнили сплески законного трафіку — так звані «миттєві події» — та фактичні атаки, каже Кевін Баркер, головний дослідник PNNL.

«Лише деякі з існуючих робіт навіть намагаються вирішити цю проблему диференціації», — каже він. «Альтернативні рішення або використовують порогові значення, або засновані на ML/AI, які вимагають великих даних і потребують дорогого навчання та перенавчання для адаптації».

Здатність швидко відрізнити справжню атаку від сплеску законного трафіку, наприклад, через подію новин або вірусний вміст, є критично важливою для визначення відповіді, каже West Akamai.

«З DDoS-атакою зусилля з ідентифікації та блокування зловмисного трафіку, зберігаючи при цьому законний трафік, будуть головним пріоритетом», — каже Вест. «Однак із «миттєвими подіями» можна вжити різних дій, щоб максимально ефективно впоратися з цим навантаженням, не вживаючи більш агресивних заходів».

Помилкові спрацьовування все ще мають зменшуватися

За словами дослідників, виявлення DDoS-атак на основі ентропії значно покращується за допомогою методів, заснованих на порогових значеннях, з відносно невеликим відсотком неправильної класифікації законного вмісту (відомий як хибний результат). Ця методика мала частоту хибнопозитивних результатів менше 7% у всіх випадках і менше 2% в середньому в 10 наборах реальних даних.

Проте, щоб бути корисними в реальному світі, такі методи повинні мати хибнопозитивний рівень, що наближається до нуля, каже Патрік Донах’ю, віце-президент із продуктів Cloudflare.

«Протягом багатьох років ми бачили публікації дослідницьких методів, які, здається, добре працюють у вузько визначених параметрах лабораторії, але неефективні або нездатні масштабуватися», — каже він. «Наприклад, частота хибнопозитивних результатів, яку клієнти в реальному світі терпітимуть, і частота вибірки, необхідна для виявлення в масштабі, часто суттєво відрізняються від того, що прийнятно в лабораторії».

Дослідники PNNL підкреслюють, що їхні алгоритми є адаптивними, тому частоту помилкових спрацьовувань можна мінімізувати, пожертвувавши певною точністю виявлення атак. Крім того, у сценаріях реального світу додаткові дані можна використовувати для доповнення базового алгоритму.

Оскільки він відносно легкий з точки зору обчислень, алгоритм DoDGE може мати переваги для побудови стійкої інфраструктури для мереж 5G, яка, як очікується, значно збільшить кількість підключених пристроїв, заявив Баркер з PNNL в повідомленні лабораторії.

«З такою великою кількістю пристроїв і систем, підключених до Інтернету, є набагато більше можливостей, ніж раніше, для зловмисних атак на системи», — сказав Баркер. «І щодня до мереж додається все більше пристроїв, таких як системи домашньої безпеки, датчики та навіть наукові прилади. Ми повинні зробити все можливе, щоб зупинити ці напади».

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. Автомобільні / електромобілі, вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- BlockOffsets. Модернізація екологічної компенсаційної власності. Доступ тут.

- джерело: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :є

- 10

- 2%

- 5G

- 7

- a

- здатність

- Здатний

- МЕНЮ

- вище

- прийнятний

- За

- точний

- через

- дії

- фактичний

- пристосовувати

- доданий

- Додатковий

- адреса

- адреси

- агресивний

- алгоритм

- алгоритми

- ВСІ

- дозволяти

- дозволяє

- Також

- альтернатива

- an

- аналіз

- Аналізуючи

- та

- Оголошення

- щорічний

- з'являтися

- підхід

- наближається

- ЕСТЬ

- AS

- At

- атака

- нападки

- увагу

- автор

- середній

- ширина смуги

- основний

- BE

- BEC

- стає

- перед тим

- за

- буття

- Переваги

- Краще

- між

- Блокувати

- підвищення

- підвищення

- обидва

- порушення

- Створюємо

- бізнес

- компроміс ділової електронної пошти

- підприємства

- але

- by

- CAN

- випадків

- викликаний

- зміна

- Зміни

- хаос

- Чарти

- обставин

- CloudFlare

- загальний

- Компанії

- порівняний

- компроміс

- комп'ютер

- конференція

- впевнено

- підтвердити

- підключений

- вважається

- зміст

- дорого

- може

- створювати

- критичний

- В даний час

- Клієнти

- кібер-

- кібер-безпеки

- дані

- набори даних

- набори даних

- день

- DDoS

- DDoS-атака

- Захисники

- оборони

- певний

- Ступінь

- розгортання

- напрямки

- виявляти

- Виявлення

- визначення

- прилади

- відрізняються

- різниця

- різний

- диференціювати

- диференційований

- Диференціація

- розподілений

- do

- DOS

- охрестили

- два

- під час

- Ефективний

- зусилля

- або

- повноваження

- Навіть

- Event

- Події

- Кожен

- кожен день

- все

- приклад

- існуючий

- очікуваний

- достатньо

- false

- фільтрація

- спалах

- потік

- фокусування

- для

- чотири

- FRAME

- від

- збирати

- найбільший

- Group

- Групи

- Зростає

- було

- обробляти

- Мати

- he

- допомога

- Головна

- Як

- Однак

- HTTPS

- ідентифікований

- ідентифікувати

- дисбаланс

- вражаючий

- in

- інцидент

- Augmenter

- інформація

- Інфраструктура

- замість

- інструменти

- Інтелект

- Міжнародне покриття

- інтернет

- Дослідження

- IT

- JPG

- зберігання

- відомий

- lab

- лабораторія

- великий

- провідний

- Веде за собою

- залишити

- законний

- менше

- рівень

- легкий

- як

- обмеженою

- загрузка

- шукати

- головний

- багато

- матеріально

- макс-ширина

- Може..

- заходи

- механізми

- середа

- метод

- методика

- більше

- Більше того

- найбільш

- National

- Необхідність

- мережу

- мережевий трафік

- мереж

- новини

- нормальний

- номер

- of

- часто

- on

- постійний

- тільки

- Можливості

- or

- організація

- Інше

- над

- Тихий океан

- пакети

- Папір

- параметри

- Минуле

- Патрік

- перспектива

- місце

- plato

- Інформація про дані Платона

- PlatoData

- точка

- Точка зору

- позитивний

- це можливо

- необхідність

- Точність

- представлений

- президент

- Головний

- пріоритет

- Проблема

- Product

- захист

- опублікований

- put

- швидко

- вимагачів

- ставка

- ставки

- реальний

- Реальний світ

- причина

- щодо

- залишається

- Повідомляється

- запитів

- вимагати

- вимагається

- дослідження

- дослідник

- Дослідники

- пружний

- ресурс

- Реагувати

- відповідь

- право

- s

- жертвуючи

- Зазначений

- говорить

- шкала

- сценарій

- сценарії

- науковий

- вчений

- безпеку

- бачив

- послати

- датчиків

- Послуги

- комплект

- набори

- Поділитись

- Показувати

- істотно

- невеликий

- So

- Футбол

- Рішення

- деякі

- Source

- Джерела

- конкретний

- конкретно

- стабільний

- standard

- заявив,

- Як і раніше

- Стоп

- стрес

- такі

- сплеск

- Сплески

- Systems

- прийняті

- взяття

- Мета

- цільове

- методи

- ніж

- Що

- Команда

- Джерело

- їх

- Їх

- Там.

- Ці

- вони

- це

- поріг

- час

- до

- топ

- тема

- трафік

- Навчання

- правда

- два

- не в змозі

- при

- використання

- використовуваний

- Цінний

- різноманітність

- Ve

- Verizon

- через

- віце

- Віцепрезидент

- вид

- вірусний

- вміст вірусу

- we

- ДОБРЕ

- West

- Чи

- який

- в той час як

- волі

- з

- без

- Work

- світ

- років

- зефірнет

- нуль