Історично корпоративні організації недостатньо контролювали діяльність своїх співробітників у внутрішніх бізнес-додатках. Вони по суті (і сліпо) довіряли своїм співробітникам. На жаль, ця довіра завдала серйозної шкоди бізнесу через дії деяких зловмисних інсайдерів.

Моніторинг є складним, коли існуючі рішення для виявлення шкідливих дій у бізнес-додатках в основному базуються на правилах, які потрібно писати та підтримувати окремо для кожної програми. Це пояснюється тим, що кожна програма має індивідуальний набір дій і форматів журналу. Рішення для виявлення на основі правил також генерують багато хибних спрацьовувань (тобто хибних попереджень) і хибних негативів (тобто зловмисних дій залишаються непоміченими).

Виявлення не має залежати від дій програми, щоб його можна було застосувати до будь-якої бізнес-програми.

Рішення цієї проблеми полягає в аналізі послідовності дій замість аналізу кожної діяльності окремо. Це означає, що ми повинні аналізувати шляхи користувачів (тобто сеанси) для моніторингу автентифікованих користувачів у бізнес-додатках. А механізм виявлення вивчає всі типові подорожі для кожного користувача або когорти та використовує їх для виявлення подорожей, які відрізняються від типових подорожей.

Дві основні проблеми, які має вирішити система виявлення:

- Кожна програма має різний набір дій і формат журналу.

- Нам потрібно точно вивчити типові шляхи користувачів у кожній програмі та між програмами.

Стандартизація моделі виявлення

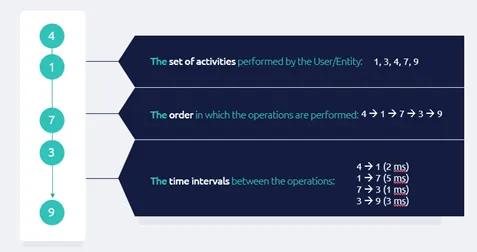

Щоб застосувати одну модель виявлення до будь-якого журналу прикладного рівня, ми можемо витягти з кожної подорожі наступні три функції на основі послідовності (тобто характеристики):

- Набір видів діяльності, кожен з яких позначається цифровими кодами.

- Порядок, у якому виконувалися дії під час сесії.

- Часові інтервали між діями під час сеансу.

Ці три характеристики можна застосувати до будь-який сеанс додатка та навіть до сеансів між додатками.

На малюнку нижче показано три характеристики шляху користувача на основі п’яти дій, кожна з яких позначена числом, оскільки з точки зору моделі дія є числовим кодом.

Вивчення типових шляхів користувача між програмами

Як пояснювалося вище, виявлення незвичайних подорожей ґрунтується на навчанні всі типові шляхи користувача. Технологія кластеризації групує схожі точки даних, щоб вивчати ці шляхи користувача та генерувати типовий шлях користувача для кожної групи подібних шляхів. Цей процес виконується постійно, коли стають доступними нові дані журналу.

Після того, як система вивчає типові подорожі для користувача, рішення для виявлення може перевіряти кожну нову подорож, щоб побачити, чи вона схожа на попередньо вивчену. Якщо поточний шлях не схожий на минулі сеанси, рішення позначає його як аномалію. Також можна порівняти поточну подорож із подорожами, пов’язаними з когорта, до якої належить користувач.

Рішення для виявлення має ґрунтуватися на надзвичайно точному механізмі кластеризації, призначеному для кластеризації послідовності, але при цьому залишатися майже лінійним у кількості маршрутів, які він кластеризує, і не вимагати попередніх знань щодо того, скільки кластерів потрібно створити. Крім того, він має виявити викиди, видалити їх із набору даних для підвищення точності кластеризації та визначити ці викиди як аномалії. Таким чином механізм кластеризації, який генерує групи подібних шляхів користувачів, також може виявляти аномальні шляхи користувачів в історичних даних і повідомляти про них як аномалії.