Час читання: 5 протокол

Час читання: 5 протокол

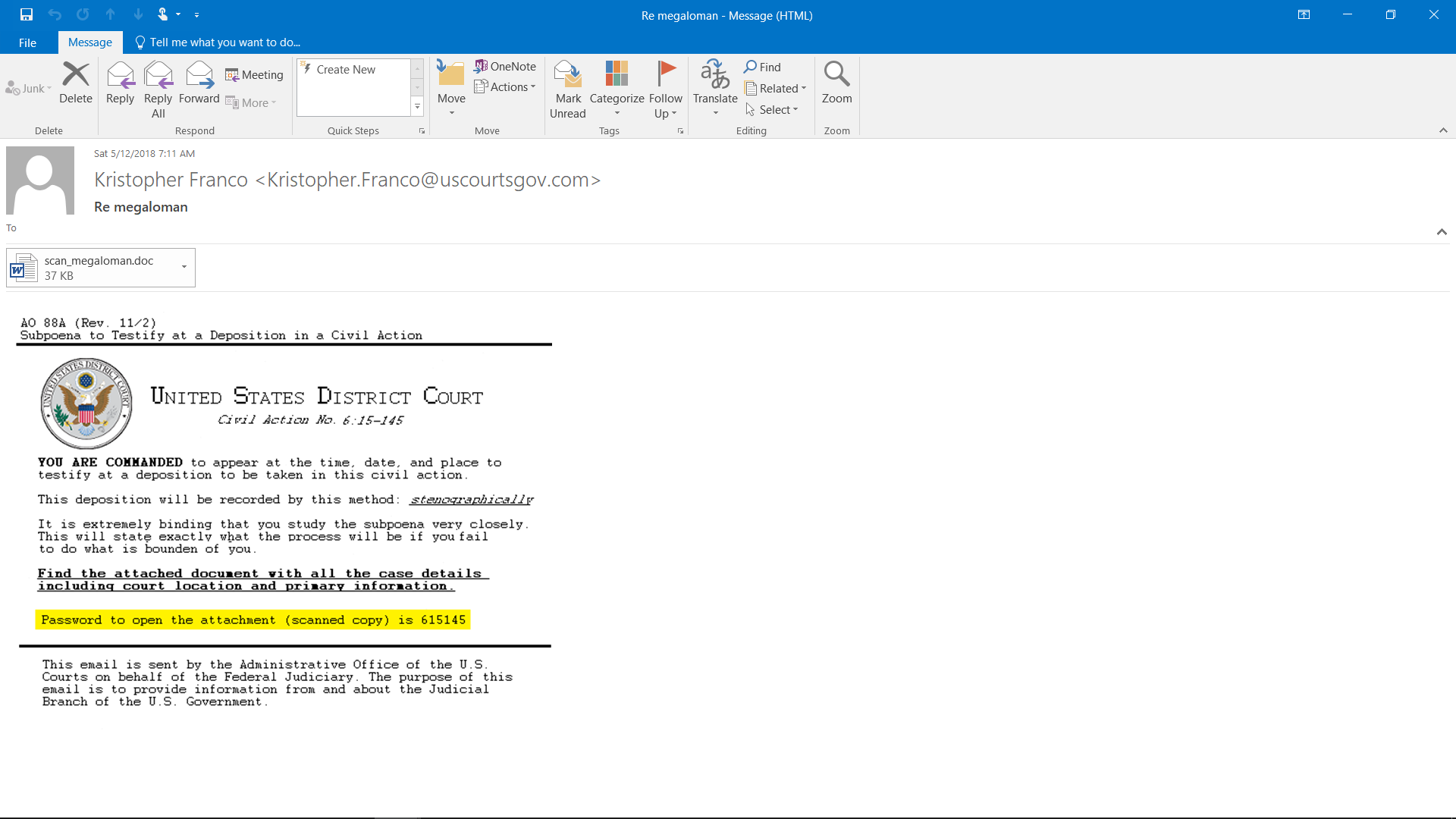

Чи були б ви налякані чи принаймні занепокоєні, якби у своїй електронній скриньці знайшли повістку до окружного суду США? Більшість людей точно б. Це саме те, на що зловмисники розраховували, коли проводили цю масову атаку з російських IP-адрес зі складним і хитрим програмним забезпеченням-вимагачем.

Соціальна інженерія: фальшивий авторитет викликає справжній страх

3582 користувачі стали об’єктами цього шкідливого електронного листа, замаскованого під повістку «Окружний суд Сполучених Штатів».

Як бачите, електронний лист складається з цілої купи прийомів соціальної інженерії, щоб переконати користувачів відкрити шкідливий вкладений файл. В основному зловмисники намагаються зіграти на емоційних струнах страху, авторитету та цікавості, щоб маніпулювати жертвами. Встановлення цього емоційно-збудженого стану в свідомість одержувачів має на меті придушити їх здатність до критичного мислення і змусити діяти необдумано.

Також адресою електронної пошти відправника є “uscourtgove.com”, що, звісно, підроблено, але додає більше довіри до електронної пошти. Наявність пароля для вкладення підсилює смак міцності листа. Тема електронного листа – «megaloman», а вкладений документ називається «scan.megaloman.doc», і цей збіг також додає трохи достовірності. А погрожувати жертві відповідальністю, якщо вона «не зробить, адже це пов’язано з вами» (і єдиний спосіб дізнатися це – відкрити файл у вкладеному файлі) – це вишенка на торті.

Цей маніпулятивний коктейль є потужним інструментом, який допомагає зловмисникам отримати те, чого вони хочуть. Тож ризик для багатьох людей стати жертвою цієї афери дуже високий.

Тепер давайте подивимося, що станеться, якщо користувач відкриє файл у вкладенні.

Шкідливе програмне забезпечення: спочатку ховається, а потім потрапляє

Звичайно, це не має нічого спільного з повісткою. Насправді, як Лабораторії дослідження загроз Comodo аналітики виявили, що це новий варіант хитрого та витонченого програмного забезпечення-вимагача Sigma, яке шифрує файли на зараженій машині та вимагає викуп, щоб розшифрувати їх.

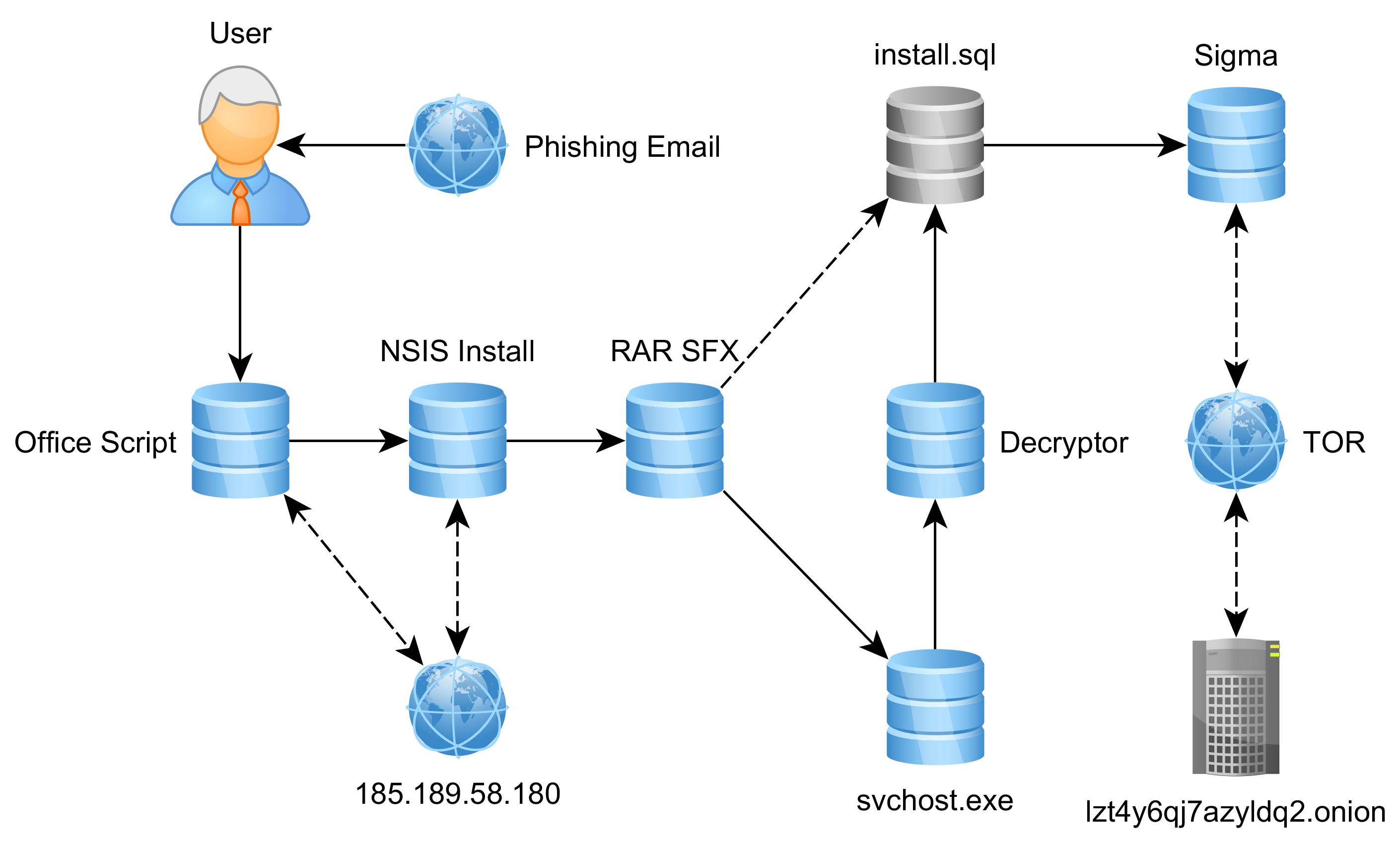

Як функціонує програмне забезпечення-вимагач Sigma:

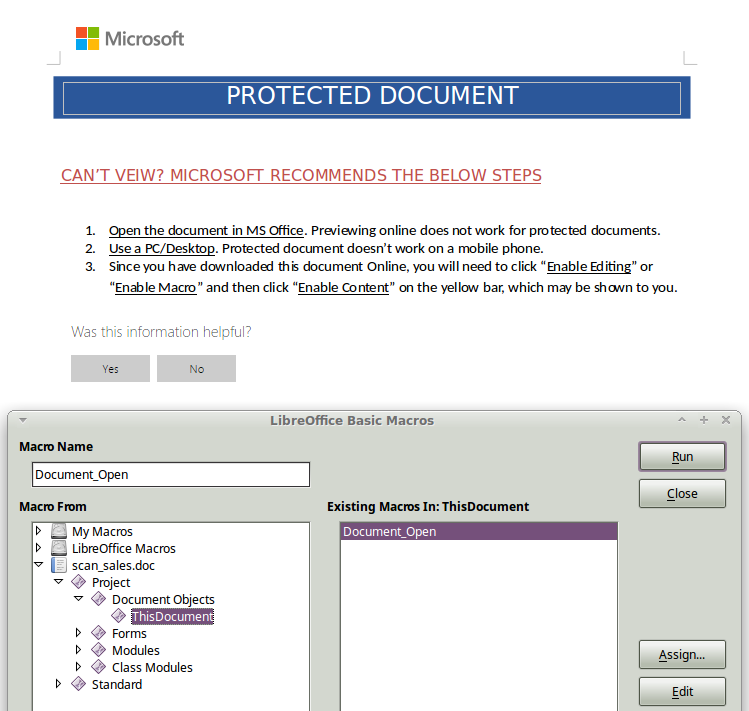

Особливістю цього нового варіанта Sigma є те, що він вимагає від користувача ввести пароль. Гм... пароль для шкідливого програмного забезпечення? У всьому це може звучати дивно, насправді це має чітку мету: більше обфускації зловмисного програмного забезпечення від виявлення.

Але навіть якщо користувач введе пароль, файл запуститься не відразу. Якщо макроси вимкнені на машині жертви, вона переконливо просить їх вимкнути. Зауважте, наскільки ця вимога вписується в стратегію зловмисників: якщо це повідомлення від суду, воно точно може бути захищеним документом, чи не так?

Але насправді файл містить шкідливий VBScript, який потрібно запустити, щоб почати встановлення шкідливого програмного забезпечення на комп’ютер жертви. Він завантажує наступну частину шкідливого програмного забезпечення з сервера зловмисників, зберігає його в папці %TEMP%, маскує як svchost.exe обробляє і виконує його. Це svchost.exe діє як дроппер для завантаження ще однієї частини шкідливого програмного забезпечення. Потім за допомогою досить довгого ланцюга дій – знову ж таки, для більшої обфускації – він завершує шкідливе корисне навантаження та запускає його.

Шкідливе програмне забезпечення виглядає справді вражаюче завдяки різноманітним прийомам, щоб приховати та уникнути виявлення. Перед запуском він перевіряє середовище на наявність віртуальної машини або пісочниці. Якщо зловмисне програмне забезпечення його виявляє, воно вбиває себе. Він маскує свої шкідливі процеси та записи реєстру як законні, наприклад «svchost.exe» та «chrome». І це ще не все.

На відміну від деяких його близьких вимагачів родичі, Сигма не діє відразу, а ховається і спочатку проводить приховану розвідку. Він створює список цінних файлів, підраховує їх і надсилає це значення на свій C&C сервер разом з іншою інформацією про машину жертви. Якщо файли не знайдено, Sigma просто видаляє себе. Він також не заражає комп'ютер, якщо дізнається, що його країна розташована Російська Федерація чи Україна.

Підключення зловмисного програмного забезпечення до його сервера командування й керування також є складним. Оскільки сервер базується на TOR, Sigma виконує послідовність кроків:

1. Завантажує програмне забезпечення TOR за цим посиланням: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Зберігає його в %APPDATA% як System.zip

3. Розпакуйте його в %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Видаляє System.zip

5. Перейменовує Tortor.exe на svchost.exe

6. Виконує його

7. Чекає деякий час і надсилає свій запит

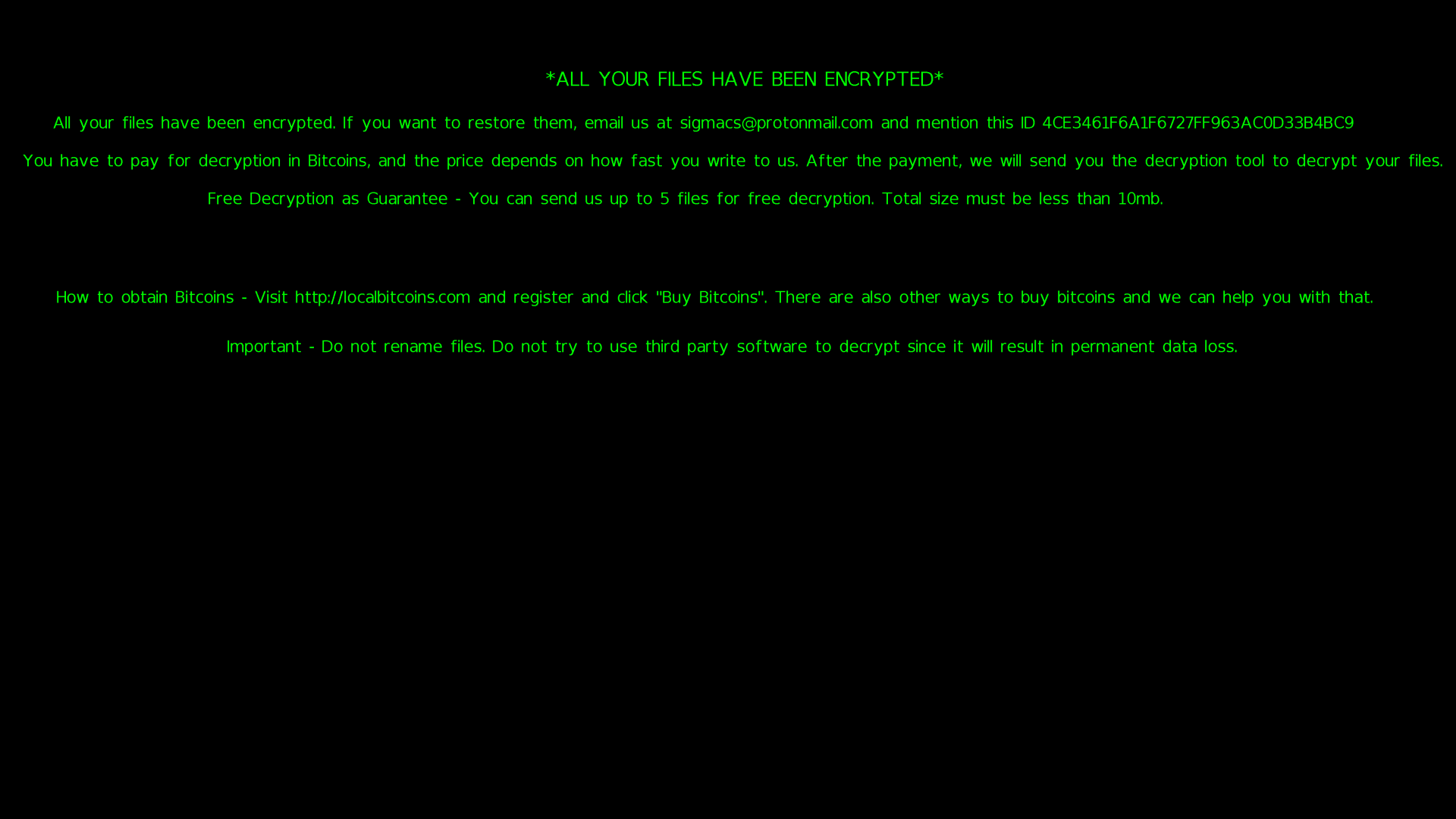

І тільки після цього Sigma починає шифрувати файли на машині жертви. Тоді записка з викупом захопить екран отруєної машини.

І … finita la commedia. Якщо жертва раніше не домовлялася про створення резервних копій, її дані втрачаються. Відновити їх неможливо.

Захист: як дати відсіч

«Зустріч із шкідливим програмним забезпеченням, настільки витонченим з обох сторін, трюками соціальної інженерії та технічним дизайном, є важким завданням навіть для користувачів, які знають про безпеку», – каже Фатіх Орхан, керівник Comodo. Лабораторії дослідження загроз. «Щоб захиститися від таких хитрих атак, потрібно мати щось надійніше, ніж просто поінформованість людей. У цьому випадку реальне рішення має давати 100% гарантію, що ваші активи не будуть завдані шкоди, навіть якщо хтось візьме приманку шахраїв і запустить зловмисне програмне забезпечення.

Це саме те, що ексклюзив Технологія автоматичного утримання Comodo дає нашим клієнтам: будь-який невідомий файл, що надходить, автоматично поміщається в безпечне середовище, де його можна запускати без жодної можливості завдати шкоди хосту, системі чи мережі. І він залишиться в цьому середовищі, поки аналітики Comodo не перевірять його. Тому жоден із клієнтів Comodo не постраждав від цієї підступної атаки».

Живіть безпечно з Comodo!

Нижче наведено теплову карту та IP-адреси, використані під час атаки

Атака була здійснена з 32 російських (Санкт-Петербург) IP-адрес з електронної пошти Kristopher.Franko@uscourtsgov.com який домен, швидше за все, був створений спеціально для атаки. Він розпочався 10 травня 2018 року о 02:20 UTC і закінчився о 14:35 UTC.

| Країна | IP відправника |

| Росія | 46.161.42.44 |

| Росія | 46.161.42.45 |

| Росія | 46.161.42.46 |

| Росія | 46.161.42.47 |

| Росія | 46.161.42.48 |

| Росія | 46.161.42.49 |

| Росія | 46.161.42.50 |

| Росія | 46.161.42.51 |

| Росія | 46.161.42.52 |

| Росія | 46.161.42.53 |

| Росія | 46.161.42.54 |

| Росія | 46.161.42.55 |

| Росія | 46.161.42.56 |

| Росія | 46.161.42.57 |

| Росія | 46.161.42.58 |

| Росія | 46.161.42.59 |

| Росія | 46.161.42.60 |

| Росія | 46.161.42.61 |

| Росія | 46.161.42.62 |

| Росія | 46.161.42.63 |

| Росія | 46.161.42.64 |

| Росія | 46.161.42.65 |

| Росія | 46.161.42.66 |

| Росія | 46.161.42.67 |

| Росія | 46.161.42.68 |

| Росія | 46.161.42.69 |

| Росія | 46.161.42.70 |

| Росія | 46.161.42.71 |

| Росія | 46.161.42.72 |

| Росія | 46.161.42.73 |

| Росія | 46.161.42.74 |

| Росія | 46.161.42.75 |

| Загальний результат | 32 |

Програмне забезпечення для захисту від вимагаючих програм

ПОЧНІТЬ БЕЗКОШТОВНУ ПРОБУ БЕЗКОШТОВНО ОТРИМАЙТЕ СВОЙ МОМЕНТАЛЬНИЙ СКОРЕКАРД

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- здатність

- МЕНЮ

- Діяти

- дії

- акти

- адреса

- Додає

- після

- проти

- ВСІ

- аналітики

- та

- прибувають

- Активи

- атака

- нападки

- влада

- автоматично

- обізнаність

- резервне копіювання

- bait

- перед тим

- Блог

- Обидві сторони

- Box

- гроно

- CAKE

- захоплення

- випадок

- Викликати

- Центр

- ланцюг

- виклик

- Перевірки

- ясно

- близько

- коктейль

- загальний

- Завершує

- складний

- комп'ютер

- зв'язку

- переконати

- країна

- Курс

- Суд

- створений

- створює

- правдоподібність

- критичний

- цікавість

- Клієнти

- дані

- Розшифрувати

- безумовно

- дизайн

- Виявлення

- відкритий

- виявляє

- район

- районний суд

- документ

- Ні

- домен

- скачати

- завантажень

- Машинобудування

- Що натомість? Створіть віртуальну версію себе у

- Навколишнє середовище

- Навіть

- Event

- точно

- Ексклюзивний курс

- Виконує

- Падати

- страх

- Федерація

- боротися

- філе

- Файли

- знайти

- знахідки

- Перший

- знайдений

- Безкоштовна

- від

- Функції

- отримати

- Давати

- дає

- гарантувати

- відбувається

- Жорсткий

- має

- голова

- допомога

- приховувати

- Високий

- господар

- Як

- How To

- HTTPS

- негайно

- вражаючий

- in

- includes

- інформація

- установка

- мить

- IT

- сам

- Ймовірно

- LINK

- список

- розташування

- Довго

- ВИГЛЯДИ

- машина

- макроси

- зробити

- РОБОТИ

- шкідливих програм

- багато

- багато людей

- масивний

- матч

- макс-ширина

- повідомлення

- Microsoft

- умів

- більше

- найбільш

- Названий

- Необхідність

- мережу

- Нові

- наступний

- ONE

- відкрити

- Відкриється

- Інше

- частина

- Пароль

- Люди

- ПЕТЕРБУРГ

- PHP

- plato

- Інформація про дані Платона

- PlatoData

- Play

- можливість

- раніше

- процес

- захист

- захищений

- захист

- мета

- put

- Викуп

- вимагачів

- реальний

- Реальність

- реєстру

- родичі

- надійний

- запитів

- вимагати

- дослідження

- відповідальність

- Risk

- прогін

- біг

- Росія

- російський

- Російська Федерація

- SAINT

- пісочниці

- говорить

- Шахрайство

- переляканий

- показник

- Екран

- безпечний

- безпеку

- Послідовність

- Сторони

- Сигма

- один

- невеликий

- Підлий

- So

- соціальна

- Соціальна інженерія

- Софтвер

- солідність

- рішення

- деякі

- Хтось

- що в сім'ї щось

- складний

- Звучати

- спеціальний

- спеціально

- почалася

- стан

- Штати

- залишатися

- заходи

- Стратегія

- Зміцнює

- більш сильний

- тема

- Позовна повістка

- такі

- система

- приймає

- цілі

- технічний

- Команда

- їх

- Мислення

- загроза

- по всьому

- час

- до

- інструмент

- Tor

- ПЕРЕГЛЯД

- Опинився

- Ukraine

- us

- користувач

- користувачі

- UTC

- Цінний

- значення

- варіант

- різноманітність

- через

- Жертва

- жертви

- Віртуальний

- віртуальна машина

- Western

- Що

- Що таке

- який

- в той час як

- всі

- волі

- б

- Ти

- вашу

- зефірнет