Час читання: 5 протокол

Час читання: 5 протокол

З 2013 року зловмисне програмне забезпечення CryptoLocker пробивається в Інтернеті в різних формах і в різних ітераціях. CryptoLocker — це троян-вимагач, який націлений на комп’ютери під керуванням Microsoft Windows і особливо популярний серед кіберзлочинців завдяки своїй здатності читати файл, шифрувати цей файл, перезаписувати оригінальний файл зашифрованим файлом і вимагати викуп за повернення файлу.

[Зверніть увагу, слід зазначити, що технологія стримування Comodo захищає клієнтів від CryptoLocker, про що було зазначено в дописі в блозі ще в 2013 році: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Оскільки CryptoLocker залишається популярним, оскільки зловмисне програмне забезпечення розвивається, методи ухилення від програмного забезпечення безпеки також еволюціонували, а нові методи впроваджуються кіберзлодіями щодня.

Введіть факс.

Інженери з Comodo Threat Research Labs виявили нещодавню фішингову атаку, яка надсилала підприємствам і споживачам по всьому світу випадкові електронні листи з вкладеннями, позначеними як факс.

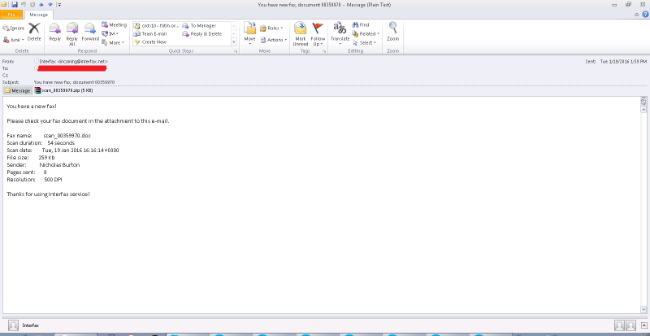

Тема електронного листа — «У вас є новий факс, документ 00359970», а вміст електронного листа — це просто звичайне факсове повідомлення (або так здається)

Нижче наведено знімок екрана «факсових» фішингових листів.

Що робить цей новий штам шкідливих програм унікальним, так це те, що насправді це двокомпонентна система шкідливих програм, яка запускає одночасно виконуваний файл і пакетний файл. За словами інженерів Comodo, скрипти розбиваються на окремі виконувані файли, завдяки чому розмір шифруючого виконуваного файлу становить менше 3 КБ, що дозволяє розміру файлу проходити через багато рівнів безпеки.

Оригінальний сценарій не завершується після завантаження шифрувальника, він продовжує виконання, а також створює пакетний файл і запускає CryptoLocker.

Шкідлива поведінка відбувається на наступному кроці й проявляється лише при поєднанні виконуваного та пакетного файлу, який створюється під час виконання.

Використання лозунгу факсу або електронного факсу змушує людей відкрити електронний лист, а потім натиснути вкладення, щоб переглянути факс.

Комодо Лабораторія дослідження загроз Команда ідентифікувала цю фішингову кампанію електронної пошти за допомогою аналізу IP, домену та URL-адрес.

«Цей тип нового шкідливого програмного забезпечення є інноваційним — він бере кілька простих ідей програмування та поєднує їх із негативними намірами. Ці кіберзлочинці явно присвячують велику кількість тестування, досліджень, аналізу та програмування, щоб це сталося», – сказав Фатіх Орхан, директор з технологій Comodo і керівник лабораторії Comodo Threat Research Lab. «Взявши стару технологічну ідею, як-от електронний факс, і використовувати її з оновленим кодом і шкідливим програмним забезпеченням, як-от CryptoLocker, об’єднали дві школи думки. Кіберзлочинці продовжують намагатися скористатися перевагами компаній і споживачів, тому застереження для громадськості – остерігайтеся того, що ви натискаєте в електронному листі, як цей – це може мати серйозні наслідки».

Команда Comodo Threat Research Labs складається з понад 40 професіоналів із ІТ-безпеки, етичних хакерів, комп’ютерних науковців та інженерів, усі штатні співробітники Comodo, які аналізують та фільтрують спам, фішинг та шкідливе програмне забезпечення з усього світу. Маючи офіси в США, Туреччині, Україні, Філіппінах та Індії, команда щодня аналізує понад 1 мільйон потенційних фішингу, спаму та інших шкідливих/небажаних листів електронної пошти, використовуючи дані та висновки, щоб убезпечити й захистити свою поточну базу клієнтів. і широка громадськість, підприємства та Інтернет-спільнота.

Якщо ви відчуваєте, що ІТ-середовище вашої компанії піддається атаці з боку фішингу, зловмисного програмного забезпечення, шпигунського програмного забезпечення або кібератак, зверніться до консультантів з безпеки в Comodo: https://enterprise.comodo.com/contact-us.php

Нижче було зроблено знімок екрана шкідливого електронного листа:

Для системного адміністратора та IT-директорів докладні відомості про роботу зловмисного програмного забезпечення наведено нижче.

Складна частина історії цього фішингового листа лежить всередині розшифрованого. Цей сценарій намагається завантажити файл з одного з «www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com» і зберегти його під %temp% як 770646_crypt.exe (тому для кожного користувача це щось на кшталт C:/ Users /yourusername/AppData/Local/Temp/ і 770646 – це просто випадкове число).

Цікавим є те, що завантажений виконуваний файл не виконується безпосередньо, оскільки сам по собі він не є шкідливим програмним забезпеченням. Це просто виконуваний файл, який використовується для виконання шифрування і не містить нічого іншого всередині. І це також робить його винятковим, оскільки розмір файлу складає всього 2560 байт (менше 3 КБ!!!). Декомпільований код містить лише 40-50 рядків коду. Цей файл може обійти багато фільтрів безпеки на різних рівнях мережі.

Отже, якщо цей файл не є зловмисним програмним забезпеченням, а просто шифрувальником, яка поведінка шкідливого? Оригінальний сценарій (не зовсім перший сценарій, але дезашифрований) не завершується після завантаження шифрувальника. Він продовжує своє виконання, а також створює інший пакетний файл. Він називає цей новий пакетний файл 770646_tree.cmd і зберігає його в тому самому каталозі (%temp%). Насправді цей пакетний файл є справжнім джерелом шкідливої поведінки. Спочатку він переглядає всі диски (перевіряє весь алфавіт від А до Я) і шукає кожен каталог на кожному диску, обходить усі дочірні каталоги та знаходить файли документів, PDF-файли, архівні файли, вихідні коди, мультимедійні дані, файли конфігурації, файли креслень та багато інших типів файлів.

Список типів файлів, які він шукає, становить понад 70, включаючи (але не обмежуючись ними):

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg тощо…

Коли знайдено файл, що відповідає одному з цих розширень, для цього файлу виконується шифрувальник (завантажений виконуваний файл). Шифрувальник не змінює розширення файлу чи щось інше, він просто шифрує вміст і залишає файл. Після завершення шифрування всіх файлів у всіх папках і на всіх дисках пакетний файл видаляє файл шифрувальника.

Пакетний файл також створює файл Readme (з назвою 770646_readme.txt) і записує в нього такий текст:

УВАГА:

Усі ваші документи, фотографії, бази даних та інші важливі особисті файли були зашифровані за допомогою сильного алгоритму RSA-1024 з унікальним ключем.

Для відновлення файлів потрібно заплатити 0.5 BTC (біткойни). Зробити це:

1. Створіть гаманець Bitcoin тут:

https://blockchain.info/wallet/new

2. Купіть 0.5 BTC готівкою, використовуючи пошук тут:

https://localbitcoins.com/buy_bitcoins

3. Надішліть 0.5 BTC на цю адресу Bitcoin:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Надішліть будь-який електронний лист на адресу:

keybtc@inbox.com

Після цього ви отримаєте електронний лист із докладними інструкціями, як відновити ваші файли.

Пам’ятайте: крім нас ніхто вам не допоможе. Перевстановлювати Windows, перейменовувати файли тощо марно.

Ваші файли будуть розшифровані так само швидко, як ви здійсните платіж.

Спочатку він відкриває цей файл у редакторі блокнота, а потім також копіює цей файл на робочий стіл користувача як новий файл з іменем DECRYPT_YOUR_FILES.txt . Пакетний файл також додає в реєстр запис для автозапуску під час запуску Windows, який показує те саме повідомлення readme, коли комп’ютер вперше відкривається. Нарешті, пакетний файл також видаляється.

Резюме від інженерів Comodo:

Як видно з аналізу, мета шифрування файлів регулярна і відома всім експертам з безпеки. Але вибраний метод для проникнення та демонстрації поведінки шифрування тут відрізняється, оскільки завантажений виконуваний файл сам по собі не є шкідливим і виконує лише частину загальної мети. Інша частина виконується пакетним сценарієм, який створюється під час виконання (тому не існує на початку). Поєднання виконання обох файлів створює кінцевий зловмисний намір, який шифрує всі файли. Цей метод може безсумнівно обійти деякі фільтри та продукти безпеки через два фактори:

-

- вміст і розмір виконуваного файлу мають низький розмір (менше 3 КБ) і, зрештою, не містять шкідливої поведінки.

- Шкідлива поведінка відображається лише при поєднанні виконуваного та пакетного файлу разом, який створюється під час виконання.

ПОЧНІТЬ БЕЗКОШТОВНУ ПРОБУ БЕЗКОШТОВНО ОТРИМАЙТЕ СВОЙ МОМЕНТАЛЬНИЙ СКОРЕКАРД

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoAiStream. Web3 Data Intelligence. Розширення знань. Доступ тут.

- Карбування майбутнього з Адріенн Ешлі. Доступ тут.

- джерело: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- : має

- :є

- : ні

- $UP

- 1

- 70

- a

- здатність

- За

- через

- насправді

- адреса

- Додає

- Перевага

- після

- знову

- алгоритм

- ВСІ

- дозволяє

- Алфавіт

- Також

- серед

- кількість

- an

- аналіз

- аналізи

- Аналізуючи

- та

- Інший

- будь-який

- архів

- ЕСТЬ

- AS

- At

- атака

- назад

- база

- BE

- оскільки

- було

- початок

- буття

- нижче

- Остерігатися

- Біткойн

- біткойн-адреса

- Bitcoin Гаманець

- Bitcoins

- Блог

- обидва

- Приведення

- Зламаний

- БТД

- підприємства

- але

- купити

- by

- Кампанія

- CAN

- готівкові гроші

- обережність

- зміна

- Перевірки

- діти

- очевидно

- клацання

- код

- COM

- поєднання

- об'єднання

- Приходити

- приходить

- співтовариство

- Компанії

- комп'ютер

- комп'ютери

- конфігурація

- Наслідки

- Консультанти

- Споживачі

- контакт

- містити

- Політика стримування

- містить

- зміст

- триває

- триває

- може

- створювати

- створений

- створює

- Поточний

- клієнт

- Клієнти

- кібератаки

- кіберзлочинці

- Кібербезпека

- щодня

- дані

- базами даних

- день

- Попит

- робочий стіл

- докладно

- деталі

- різний

- безпосередньо

- Директор

- каталоги

- Директори

- відкритий

- do

- документ

- документація

- робить

- Ні

- домен

- вниз

- скачати

- малювання

- управляти

- два

- електронна пошта

- кожен

- редактор

- повідомлення електронної пошти

- співробітників

- зашифрованих

- шифрування

- Інженери

- підприємство

- запис

- Навколишнє середовище

- особливо

- і т.д.

- етичний

- Event

- врешті-решт

- еволюціонували

- точно

- Крім

- винятковий

- виконання

- проявляти

- існувати

- experts

- розширення

- Розширення

- фактори

- факс

- почувати

- філе

- Файли

- фільтрація

- Фільтри

- остаточний

- знахідки

- Перший

- після

- для

- форми

- знайдений

- Безкоштовна

- від

- Повний

- отримати

- земну кулю

- мета

- захоплення

- хакери

- траплятися

- Мати

- допомога

- тут

- Виділено

- Як

- How To

- HTTPS

- ідея

- ідеї

- ідентифікований

- if

- важливо

- in

- У тому числі

- Індію

- інноваційний

- розуміння

- мить

- інструкції

- намір

- наміри

- цікавий

- інтернет

- в

- введені

- IP

- IT

- це безпека

- ітерації

- ЙОГО

- сам

- JPG

- просто

- ключ

- відомий

- lab

- Labs

- великий

- запуски

- шарів

- вести

- рівні

- лежить

- як

- обмеженою

- ліній

- список

- ВИГЛЯДИ

- низький

- made

- зробити

- РОБОТИ

- Робить

- шкідливих програм

- багато

- позначено

- узгодження

- макс-ширина

- Може..

- просто

- повідомлення

- метод

- методика

- Microsoft

- Microsoft Windows,

- мільйона

- більше

- мультимедіа

- Названий

- Імена

- негативний

- мережу

- Нові

- наступний

- номер

- of

- офіси

- Старий

- on

- ONE

- тільки

- відкрити

- Відкриється

- or

- оригінал

- Інше

- з

- частина

- проходити

- Платити

- оплата

- Люди

- Виконувати

- виступає

- персонал

- Філіппіни

- phishing

- фішинг-атака

- фотографії

- PHP

- частин

- plato

- Інформація про дані Платона

- PlatoData

- популярний

- пошта

- потенціал

- Продукти

- професіонали

- захист

- громадськість

- Швидко

- випадковий

- Викуп

- вимагачів

- Читати

- отримати

- останній

- реєстру

- регулярний

- залишається

- дослідження

- відновлення

- повертати

- прогін

- біг

- s

- Зазначений

- то ж

- зберегти

- Школи

- Вчені

- показник

- Екран

- scripts

- Пошук

- Грати короля карти - безкоштовно Nijumi логічна гра гри

- безпечний

- безпеку

- Здається,

- бачив

- обраний

- послати

- відправка

- окремий

- серйозний

- Повинен

- показаний

- Шоу

- простий

- Розмір

- So

- Софтвер

- деякі

- що в сім'ї щось

- Source

- спам

- шпигунських програм

- введення в експлуатацію

- Крок

- Історія

- сильний

- тема

- система

- Приймати

- взяття

- цілі

- команда

- методи

- Технологія

- Тестування

- ніж

- Що

- Команда

- Філіппіни

- Їх

- потім

- Ці

- це

- думка

- загроза

- через

- час

- до

- разом

- Усього:

- троянець

- Туреччина

- два

- тип

- Типи

- нас

- Ukraine

- при

- створеного

- оновлений

- Updates

- URL

- us

- використовуваний

- користувач

- використання

- різний

- вид

- Wallet

- шлях..

- ДОБРЕ

- були

- Що

- коли

- який

- всі

- волі

- windows

- з

- слово

- працює

- Ти

- вашу

- зефірнет

- Zip